攻防世界--IgniteMe

测试文件:https://adworld.xctf.org.cn/media/task/attachments/fac4d1290e604fdfacbbe06fd1a5ca39.exe

1.准备

获取信息:

- 32位文件

2.IDA打开

打开main函数

int __cdecl main(int argc, const char **argv, const char **envp)

{

void *v3; // eax

int v4; // edx

void *v5; // eax

int result; // eax

void *v7; // eax

void *v8; // eax

void *v9; // eax

size_t i; // [esp+4Ch] [ebp-8Ch]

char v11[]; // [esp+50h] [ebp-88h]

char v12[]; // [esp+58h] [ebp-80h]

char v13; // [esp+74h] [ebp-64h] v3 = (void *)sub_402B30(&unk_446360, "Give me your flag:");// 这两段代码直接理解成printf即可。下面的代码同样如此

sub_4013F0(v3, (int (__cdecl *)(void *))sub_403670);

sub_401440((int)&dword_4463F0, v4, (int)v12, );

if ( strlen(v12) < && strlen(v12) > )

{

strcpy(v11, "EIS{");

for ( i = ; i < strlen(v11); ++i )

{

if ( v12[i] != v11[i] ) // flag前四位为"ESI{"

{

v7 = (void *)sub_402B30(&unk_446360, "Sorry, keep trying! ");

sub_4013F0(v7, (int (__cdecl *)(void *))sub_403670);

return ;

}

}

if ( v13 == )

{

if ( sub_4011C0(v12) )

v9 = (void *)sub_402B30(&unk_446360, "Congratulations! ");

else

v9 = (void *)sub_402B30(&unk_446360, "Sorry, keep trying! ");

sub_4013F0(v9, (int (__cdecl *)(void *))sub_403670);

result = ;

}

else

{

v8 = (void *)sub_402B30(&unk_446360, "Sorry, keep trying! ");

sub_4013F0(v8, (int (__cdecl *)(void *))sub_403670);

result = ;

}

}

else

{

v5 = (void *)sub_402B30(&unk_446360, "Sorry, keep trying!");

sub_4013F0(v5, (int (__cdecl *)(void *))sub_403670);

result = ;

}

return result;

}

3.代码分析

看到第32行代码

if ( sub_4011C0(v12) )

v9 = (void *)sub_402B30(&unk_446360, "Congratulations! ");

这里通过sub_4011C0(v12)传入输入的flag来判断真假,打开函数

bool __cdecl sub_4011C0(char *a1)

{

size_t v2; // eax

signed int v3; // [esp+50h] [ebp-B0h]

char v4[]; // [esp+54h] [ebp-ACh]

int v5; // [esp+74h] [ebp-8Ch]

int v6; // [esp+78h] [ebp-88h]

size_t i; // [esp+7Ch] [ebp-84h]

char v8[]; // [esp+80h] [ebp-80h] if ( strlen(a1) <= )

return ;

i = ;

v6 = ;

while ( i < strlen(a1) - )

v8[v6++] = a1[i++];

v8[v6] = ;

v5 = ;

v3 = ;

memset(v4, , 0x20u);

for ( i = ; ; ++i )

{

v2 = strlen(v8);

if ( i >= v2 )

break;

if ( v8[i] >= && v8[i] <= )

{

v8[i] -= ;

v3 = ;

}

if ( !v3 && v8[i] >= && v8[i] <= )

v8[i] += ;

v4[i] = byte_4420B0[i] ^ sub_4013C0(v8[i]);

v3 = ;

}

return strcmp("GONDPHyGjPEKruv{{pj]X@rF", v4) == ;

}

这里i是从4开始即flag的第四位开始,对flag的操作分为了两部分:

- 第26行代码~第32行代码,将flag中的大写字母转小写,小写字母转大写。

- 第33行代码对每位字符进行异或操作。

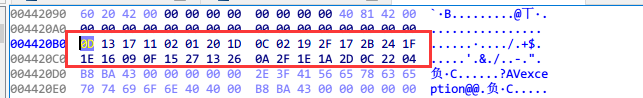

第一步不必多说,第二步byte_4420B0数组从文件中提取出来

0D 1D 0C 2F 2B 1F

1E 0F 0A 2F 1E 1A 2D 0C

sub_4013C0(v8[i])函数为

int __cdecl sub_4013C0(int a1)

{

return (a1 ^ 0x55) + ;

}

最后得到的字符串V4为

GONDPHyGjPEKruv{{pj]X@rF

因此我们只需要逆向操作还原flag即可

4.脚本获取

n = 28

val1 = [0x0D,0x13,0x17,0x11,0x02,0x01,0x20,0x1D,0x0C,0x02,0x19,0x2F,0x17,0x2B,

0x24,0x1F,0x1E,0x16,0x09,0x0F,0x15,0x27,0x13,0x26,0x0A,0x2F,0x1E,0x1A,

0x2D,0x0C,0x22,0x04]

v4 = "GONDPHyGjPEKruv{{pj]X@rF"

v8 = ""

flag = "" for i in range(len(v4)):

v8 += chr(((ord(v4[i]) ^ val1[i]) - 72) ^ 0x55) for i in range(len(v8)):

if ord(v8[i]) >= 97 and ord(v8[i]) <= 122:

flag += chr(ord(v8[i]) - 32)

elif ord(v8[i]) >= 65 and ord(v8[i]) <= 90:

flag += chr(ord(v8[i]) + 32)

else:

flag += v8[i] print('EIS{'+flag+'}')

5.get flag!

EIS{wadx_tdgk_aihc_ihkn_pjlm}

攻防世界--IgniteMe的更多相关文章

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界 | CAT

来自攻防世界官方WP | darkless师傅版本 题目描述 抓住那只猫 思路 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经 ...

- 攻防世界 robots题

来自攻防世界 robots [原理] robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在, ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

随机推荐

- Static使用

1.什么是static? static 是C++中很常用的修饰符,它被用来控制变量的存储方式和可见性. 其余控制变量存储方式的关键字为auto.register.extern. 2.为什么要引入sta ...

- 阿里云ECS服务器socket无法连接的问题

把自己的项目部署到阿里云ecs服务器之后,只有127.0.0.1才能连接到服务器端,检查了阿里云安全组规则,以及socket绑定的地址无误后,发现没有开启服务器防火墙的对应端口. firewall-c ...

- HDU3465--Life is a Line(树状数组求逆序数,离散化)

Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 131072/65536 K (Java/Others) Total Submission(s ...

- HBase 集群监控系统构建

HBase 集群监控系统构建 标签(空格分隔): Hbase 一, 集群为什么需要监控系统 总的来说是为了保证系统的稳定性,可靠性,可运维性.具体来说我认为有以下几点: 掌控集群的核心性能指标,了解集 ...

- 解析获得的网页数据(XML文件或JSON文件)

1.解析XML:使用Pull方式. 需要导入jar包:xmlpull-xpp3-1.1.4c.jar //Pull解析XML文件 private void parseXMLWithPull(Strin ...

- java跨越请求实例

使用Access-Control-Allow-Origin解决跨域 什么是跨域 当两个域具有相同的协议(如http), 相同的端口(如80),相同的host(如www.google.com),那么我们 ...

- 异步实时搜索jquery select插件

异步实时搜索jquery select插件 一.先看看效果. 二.做此插件的原因. 1.数据量过大(几千.几万条),无法一次性全部加载. 2.现有插件各不相同,无法满足功能需求. 3.美观性,可控性不 ...

- gdb调试知识

之前一直不怎么用gdb,现在要用做一下记录 用gdb启动程序 gdb ./demo intel风格反汇编main函数,一共两行第一行设置汇编风格,第二行才是反汇编main函数 set disassem ...

- EasyHook Creating a remote file monitor

In this tutorial we will create a remote file monitor using EasyHook. We will cover how to: 使用EasyHo ...

- 测开之路一百五十二:基于jquery的ajax实现之load、get、ajax

ajax除了用原生的js实现之外,也可以使用jquery实现,而且用jquery更方便 看一个简单的示例,保留上一篇的content路由和html,实现上一篇一样的功能,点击获取内容,局部刷新 准备一 ...