xsser和XSStrike

0x01 xsser

xsser是一款用于针对Web应用程序自动化挖掘、利用、报告xss漏洞的框架。kali默认安装。

命令行启动:xsser

图形化界面启动:xsser --gtk

帮助信息:xsser -h或xsser --help

0x02 XSStrike

1.简介

XSStrike是一款检测Cross Site Scripting的高级检测工具。它集成了payload生成器、爬虫和模糊引擎功能。XSStrike不是像其他工具那样注入有效负载并检查其工作,而是通过多个解析器分析响应,然后通过与模糊引擎集成的上下文分析来保证有效负载。除此之外,XSStrike还具有爬行,模糊测试,参数发现,WAF检测功能。它还会扫描DOM XSS漏洞。

项目地址:https://github.com/s0md3v/XSStrike

XSStrike只可以运行在python 3.6 以上版本。

2.工具安装:

sudo apt-get install python3-pip

git clone https://github.com/s0md3v/XSStrike.git

cd XSStrike

pip3 install -r requirements.txt

chmod +x xsstrike.py

3.查看帮助信息:

./xsstrike.py -h或者./xsstrike.py --help

4.这里做一个简单的实验,写一个xss.php放入/var/www/html目录下,并启动apache2(service apache2 start):

<html>

<?php

$n = $_GET['payload'];

echo $n;

?>

</html>

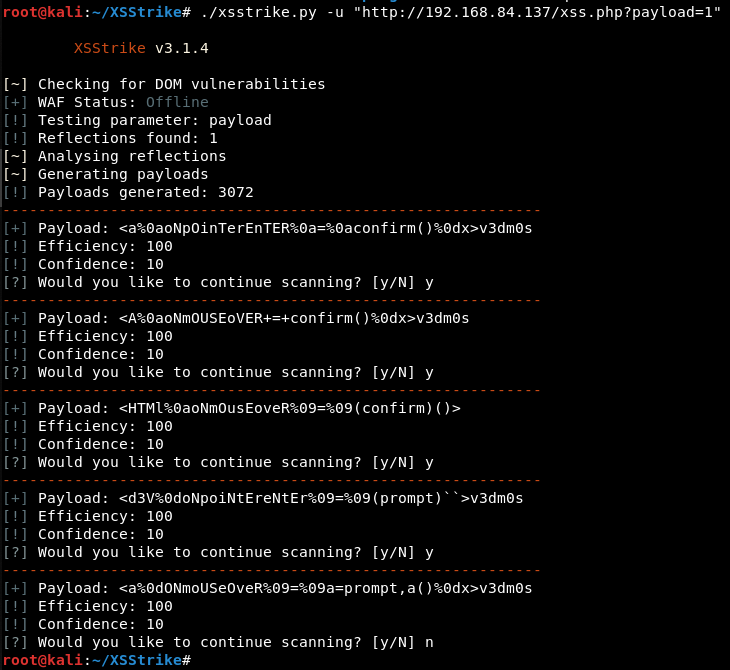

使用XSStrike工具进行探测:

输入y会继续探测,输入n会停止探测,再将payload插入url即可。

5.测试方法:

测试一个GET型页面:

./xsstrike.py -u "url"

测试POST:

./xsstrike.py -u "url" --data 'payload=1'

从目标网页开始搜寻目标并进行测试:

./xsstrike.py -u "url" --crawl

也可以指定深度:-l (默认是2)

./xsstrike.py -u "url" --crawl -l 2

更新

./xsstrike.py --update

总的来说,XSStrike的命令参数不多,通过查看帮助信息,可以很好的了解并熟悉。

xsser和XSStrike的更多相关文章

- 小白日记48:kali渗透测试之Web渗透-XSS(二)-漏洞利用-键盘记录器,xsser

XSS 原则上:只要XSS漏洞存在,可以编写任何功能的js脚本 [反射型漏洞利用] 键盘记录器:被记录下的数据会发送到攻击者指定的URL地址上 服务器:kali 客户端 启动apache2服务:ser ...

- 『在线工具』 基于 xsser.me 源码 + BootStrap 前端 的 XSS 平台

乌云社区上一个小伙伴的对xsser.me 的源码做了 BS 的优化,本人已经搭建好,提供给大家免费使用,大牛求绕过,多谢. 地址: http://xss.evilclay.com (目前开放注册,不需 ...

- Xsser

来源:https://www.cqhacker.cn/post-174.html XSSer使用说明 =============================================== ...

- phpadmin dvwa sqli-labs xsser.me

下载phpadmin,安装后网站根目录 phpStudy\PHPTutorial\WWW 将下载的dvwa文件夹放到该目录下,修改config/config.inc.php文件中的mysql连接信息. ...

- XSS漏洞自动化攻击工具XSSer

XSS漏洞自动化攻击工具XSSer XSS是Web应用常见的漏洞.利用该漏洞,安全人员在网站注入恶意脚本,控制用户浏览器,并发起其他渗透操作.XSSer是Kali Linux提供的一款自动化XSS ...

- 基于Python的XSS测试工具XSStrike使用方法

基于Python的XSS测试工具XSStrike使用方法 简介 XSStrike 是一款用于探测并利用XSS漏洞的脚本 XSStrike目前所提供的产品特性: 对参数进行模糊测试之后构建合适的payl ...

- XSSer:自动化XSS漏洞检测及利用工具

转载自FreeBuf.COM XSS是一种非常常见的漏洞类型,它的影响非常的广泛并且很容易的就能被检测到. 攻击者可以在未经验证的情况下,将不受信任的JavaScript片段插入到你的应用程序中,然后 ...

- XSStrike工具的安装使用

0x01简介 XSStrike 是一款用于探测并利用XSS漏洞的脚本 XSStrike目前所提供的产品特性: 对参数进行模糊测试之后构建合适的payload 使用payload对参数进行穷举匹配 内置 ...

- XSS跨站简析

XSS跨站脚本原理 当应用程序发送给浏览器的页面中包含用户提交的数据,但没有经过适当验证或转义时,就会导致跨站脚本漏洞 这个“跨”实际上属于浏览器的特性,而不是缺陷 (参考:浏览器同源策略) 不去直接 ...

随机推荐

- [linux][MongoDB] mongodb学习(二):命令使用数据库

使用数据库 # 查看数据库 > show dbs admin 0.000GB local 0.000GB # 查看表(集合) > show tables # 删除集合 > db.us ...

- redis: 配置文件详解(十一)

#通用配置 bind 127.0.0.1 #绑定可访问的ip 默认本机访问,如果bind选项为空的话,那会接受所有来自于可用网络接口的连接,也可以绑定指定ip访问 protected-mode yes ...

- 设计模式 - 命令模式详解及其在JdbcTemplate中的应用

基本介绍 在软件设计中,我们经常需要向某些对象发送一些请求,但是并不知道请求的接收者是谁,也不知道被请求的操作是哪个,我们只需要在程序运行时指定具体的请求接收者即可,此时,可以使用命令模式来设计,使得 ...

- Jmeter系列(6)- test plan测试计划详细讲解

如果你想从头学习Jmeter,可以看看这个系列的文章哦 https://www.cnblogs.com/poloyy/category/1746599.html 测试计划的作用 测试计划描述了Jmet ...

- 2019-2020-1 20199325《Linux内核原理与分析》第五周作业

第五周作业主要是选择一个系统调用(13号系统调用time除外),使用库函数API和C代码中嵌入汇编代码两种方式使用同一个系统调用,在实验楼Linux虚拟机环境下完成实验. 系统调用的列表参见 http ...

- 如何在 Windows Event Log 中查找系统重启的信息

事件ID:12 事件ID 13: 事件ID 41: 事件ID 6008: 事件ID 1074:事件ID 1074: ========================================== ...

- C++多线程队列实现

C++多线程队列实现 C++多线程队列学习 介绍 在项目中,进行多线程队列实现是一个比较麻烦的事, 找到了一个实现比较好的多线程队列实现, 自己做了一点修改更加适应自己的项目, 记录下来, 有需要的自 ...

- 3年前的一个小项目经验,分享给菜鸟兄弟们(公文收发小软件:小技能 SmallDatetime)...

为什么80%的码农都做不了架构师?>>> 这个系统中的数据库有100多M,里面当然有很多表,我的每个表里,有几个字段,都是一样的例如 CreateUserID.CreateDat ...

- 好程序员分享Web前端面试题汇总JS篇之跨域问题

为什么80%的码农都做不了架构师?>>> 好程序员分享Web前端面试题汇总JS篇之跨域问题,接着上一篇文章我们继续来探讨web前端面试必备面试题. 跨域解决方案 1. 通过jso ...

- mac OS 安装 nvm

nvm官网 https://github.com/creationix/nvm nvm,node,npm之间的区别 nvm:nodejs 版本管理工具 一个 nvm 可以管理很多 node 版本和 n ...