Android 安全研究 hook 神器frida学习(一)

在进行安卓安全研究时,hook技术是不可或缺的,常用的有Xposed:Java层的HOOK框架,由于要修改Zgote进程,需要Root,体验过Xposed,整个过程还是很繁琐的,并且无法hook,native层的。作为一名安卓菜鸟,Frida明显更方便,更适合我,结合现有的工具可以很容易的达到hook 的目的。

本篇文章为第一篇,初体验Frida。

学习的前提:安卓开发基础 ,推荐:https://www.runoob.com/w3cnote/android-tutorial-android-studio.html,(代码敲一遍),java基础,python基础,js基础。

关于Frida的安装,环境搭建:https://juejin.cn/post/6844904110706130952

简单体验Frida,破解一个app。

app很简单,需要输入密码才能进入主页面;破解思路,我们要找到检查验证码的函数,进行hook.

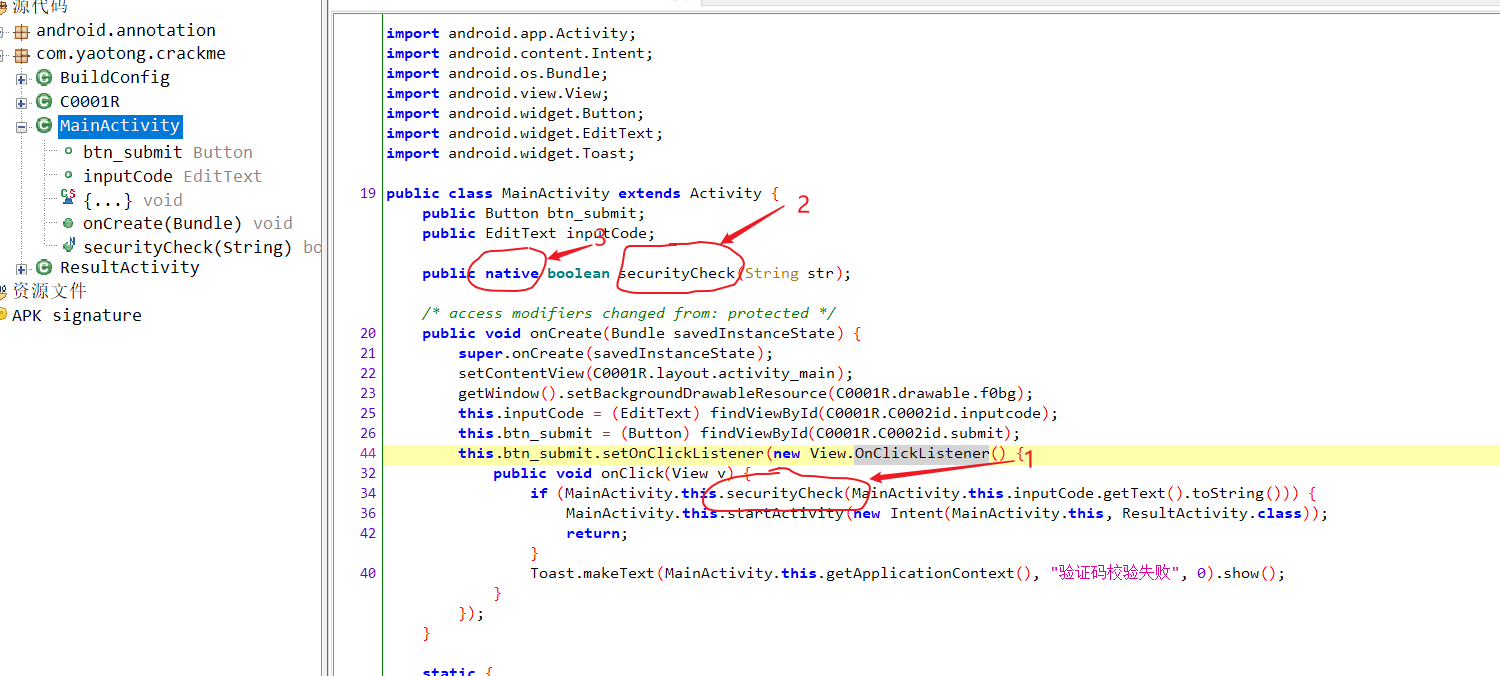

找到hook点的思路,静态分析代码,借助工具进行动态调试。

代码1位置处可以看到securityCheck()函数进行校验,如果返回值为true,验证成功。在3位置可以看到,函数实在native,要想知道函数内容需要查看so文件。

hook一个函数,是返回值为true,可以去hook函数的参数,提交正确的参数可返回true,或者hook函数的返回值,使函数的返回值永远为true也可以。

这里我们只从java层去hook,hook函数的返回值,使函数的返回值永远为true即可

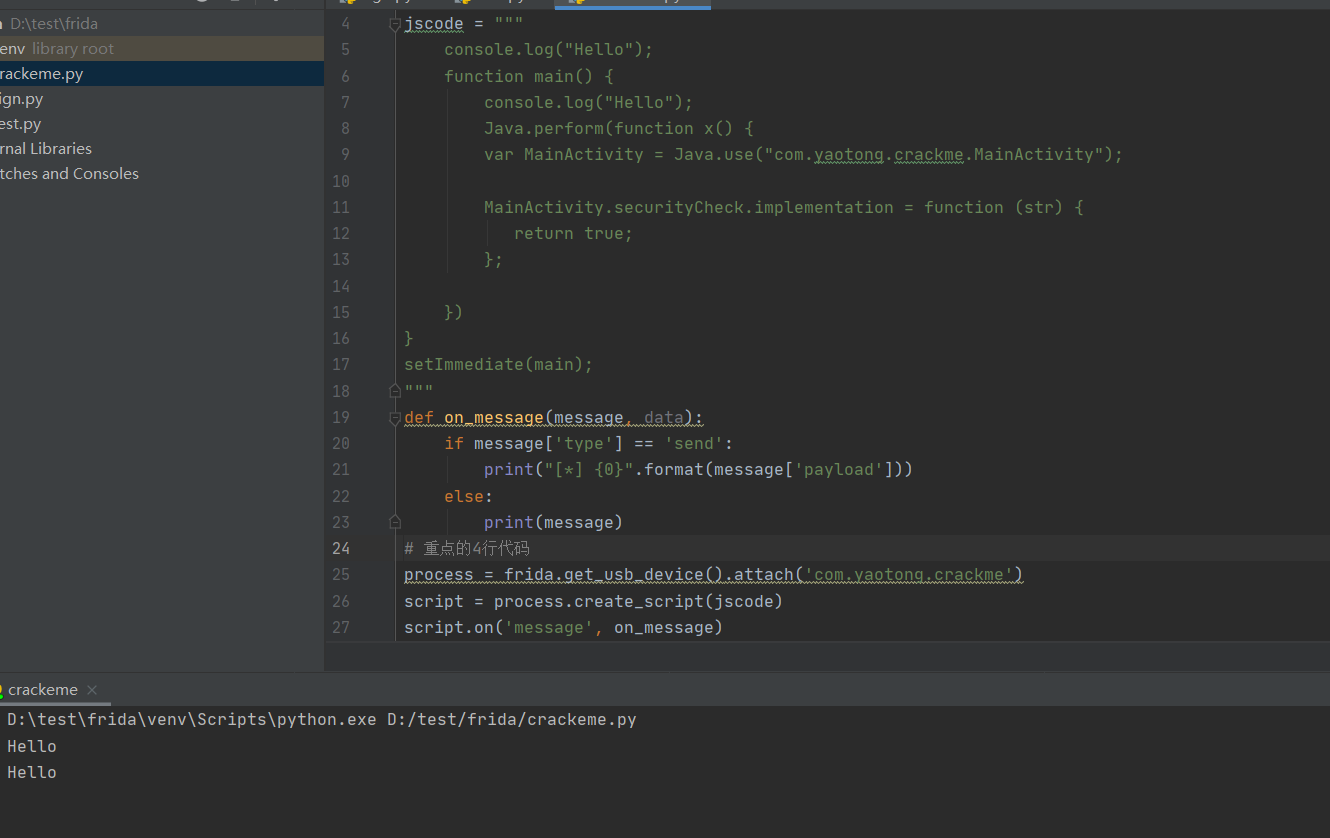

开始写hook代码,我们只需要按照所给的代码框架,写入未入hook代码即可。

1 import frida 2 import sys

3

4 jscode = """

5 //这个地方写js代码,也是主要的hook代码;

6

7 """

8

9 def on_message(message, data):

10 if message['type'] == 'send':

11 print("[*] {0}".format(message['payload']))

12 else:

13 print(message)

14

15

16 # 重点的4行代码

17 process = frida.get_usb_device().attach('com.yaotong.crackme')//更改为要的app包名,.attach可改为spawn。spawn:以包名启动进程并附加 ,attach:在app运行过程中去附加

18 script = process.create_script(jscode)

19 script.on('message', on_message)

20 script.load()

21 sys.stdin.read()

jscode 里要写的内容为

console.log("Hello");

function main() {

console.log("Hello");//打印字符,证明hooK开始

Java.perform(function x() {

var MainActivity = Java.use("com.yaotong.crackme.MainActivity"); //要想hook一个函数我们先要找到他的类,得到类以后可以就调用它里面的函数.Java.use(包名.类名)实现

//MainActivity即为我们hoook到的类,可以直接调用里面的函数,更改属性值等操作,具体写法如下(ps:该函数为普通方法,构造方法,重载方法写法都不同)

MainActivity.securityCheck.implementation = function (str) { //调用函数,function里面的参数要与原函数对应。

return true; //更改返回值,frida会检测app进程,一旦该pp调用了MainActivity里面的securityCheck()函数,会自动更改返回值为true;

};

})

}

setImmediate(main);

运行脚本:

接着我们去输入验证码的地方输入任意值,调用该函数都会返回true

hook成功

以上是Frida的初体验,找到hook点,编写hook的js代码,启动frida,调用该函数,hook成功。整个过程十分方便。

Android 安全研究 hook 神器frida学习(一)的更多相关文章

- Android hook神器frida(二)

1.关于使用frida遇到的一些问题 (1)如果出现以下错误: 可以通过以下方式关闭SELinux,在adb shell中执行: > /sys/fs/selinux/enforce 或者 set ...

- Android hook神器frida(一)

运行环境 ● Python – latest 3.x is highly recommended ● Windows, macOS, or Linux安装方法使用命令 sudo pip install ...

- Android逆向之旅---Native层的Hook神器Cydia Substrate使用详解

一.前言 在之前已经介绍过了Android中一款hook神器Xposed,那个框架使用非常简单,方法也就那几个,其实最主要的是我们如何找到一个想要hook的应用的那个突破点.需要逆向分析app即可.不 ...

- Android安全研究经验谈

安全研究做什么 从攻击角度举例,可以是:对某个模块进行漏洞挖掘的方法,对某个漏洞进行利用的技术,通过逆向工程破解程序.解密数据,对系统或应用进行感染.劫持等破坏安全性的攻击技术等. 而防御上则是:查杀 ...

- 【转】Android安全研究经验谈

本文转载自:http://www.cnblogs.com/whp2011/archive/2015/01/26/4250875.html 一.安全研究做什么 攻击角度:对某个模块进行漏洞挖掘的方法,对 ...

- 转载_2012年的Android之旅:梦想、学习、坚持、自信、淡定

原文地址:http://blog.csdn.net/luoshengyang/article/details/8452527 2012年的Android之旅:梦想.学习.坚持.自信.淡定.. ---- ...

- Android多线程研究(6)——多线程之间数据隔离

在上一篇<Android多线程研究(5)--线程之间共享数据>中对线程之间的数据共享进行了学习和研究,这一篇我们来看看怎样解决多个线程之间的数据隔离问题,什么是数据隔离呢?比方说我们如今开 ...

- hook框架frida的安装以及简单实用案例

1.下载地址 https://github.co/frida/frida/releases 2.另外两种安装方法 1.Install from prebuilt binaries This is th ...

- Android M Permission 运行时权限 学习笔记

Android M Permission 运行时权限 学习笔记 从Android 6.0开始, 用户需要在运行时请求权限, 本文对运行时权限的申请和处理进行介绍, 并讨论了使用运行时权限时新老版本的一 ...

随机推荐

- CentOS下如何用nmon收集系统实时运行状况

#赋予执行权限 chmod +x nmon 执行./nmon可以查看实时的系统状态有提示的,d看磁盘,n看网络,c看cpu #如果不想看实时的,想收集系统长时间运行情况然后分析,可用这个 nohup ...

- 【VSA】One-shot video-based person re-identification with variance subsampling algorithm

目录 解决了什么问题 主要贡献和创新点 基本框架 提出的方法 01 variance confidence方差置信度 02 Variance Subsampling Algorithm 方差二次采样算 ...

- 给你一个亿的keys,Redis如何统计?

前言 不知你大规模的用过Redis吗?还是仅仅作为缓存的工具了?在Redis中使用最多的就是集合了,举个例子,如下场景: 签到系统中,一天对应一系列的用户签到记录. 电商系统中,一个商品对应一系列的评 ...

- 树莓派搭建seafile服务器备忘

用户:pi 密码:raspberry 启用root用户https://blog.csdn.net/chenxd1101/article/details/53437925(防止特殊原因pi用户不能登录时 ...

- sql black list 绕过

Black list is so weak for you,isn't it 姿势: return preg_match("/set|prepare|alter|rename|select| ...

- 使用cmd制作图片木马

我们可以使用windows下自带的cmd制作图片木马,配合文件包含漏洞可以达到getshell的目的 我们找到一张图片:kiss.jpg 如图: 写好一句话木马:chopper.php 将两者放在同一 ...

- (四)一个bug的生命周期

Bug的属性 Bug重现环境 这个应该是我们重现BUG的一个前提,如果没有这个前提,我们可能会无法重现问题,或者根本就无从下手. • 操作系统 这个是一般软件运行的一大前提,基本上所有的软件都依赖于操 ...

- 写给OIer们的一些话(修订版)

我是一个高二的OIer,离我正式退役的日子已经不超过一年了.在这个时期,与其写一些回忆性的文字,不如跳出"自我"的范畴,以一种比较全局的角度和大家一起分享一些我对OI的认知和看法. ...

- 电脑获取手机app内的scheme

做app开发,有时需要跳转打开外部的app应用,来促成引流或者分享等,这个时候就需要通过scheme跳转协议来完成. 使用scheme跳转外部app,就需要配置对应app的scheme,那这个sche ...

- oracle修改数据文件目录

一.停库修改数据文件目录.文件名 1.当前数据文件目录 SQL> select file_name from dba_data_files; FILE_NAME ---------------- ...