攻防世界--re1-100

测试文件:https://adworld.xctf.org.cn/media/task/attachments/dc14f9a05f2846249336a84aecaf18a2.zip

1.准备

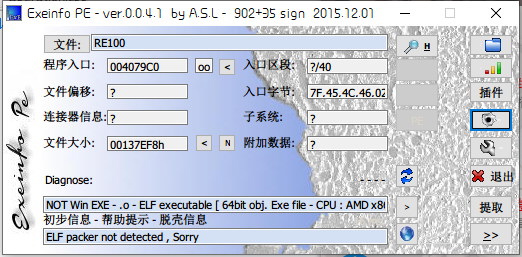

获取信息

- 64位文件

2.IDA打开

前面大部分都是“无用代码”,这里贴上我们需要的代码

while ( )

{

memset(flag, , 0xC8uLL);

numRead = read(pParentWrite[], flag, 0xC8uLL);

if ( numRead == - )

break;

if ( numRead )

{

if ( childCheckDebugResult() )

{

responseFalse();

}

else if ( flag[] == '{' ) // flag[0]为'{'

{

if ( strlen(flag) == ) // len(flag)=42

{

if ( !strncmp(&flag[], "53fc275d81", 10uLL) )// flag[1]~flag[10]为"53fc275d81"

{

if ( flag[strlen(flag) - ] == '}' )// flag[41]='}'

{

if ( !strncmp(&flag[], "4938ae4efd", 10uLL) )// flag[31]~flag[40]为'4938ae4efd'

{

if ( !confuseKey(flag, ) ) // 改变原本flag中字符串的顺序

{

responseFalse();

}

else if ( !strncmp(flag, "{daf29f59034938ae4efd53fc275d81053ed5be8c}", 42uLL) )// '{}'中间有40个字符,10个为一组,则现在顺序为3,4,1,2

{

responseTrue();

}

else

{

responseFalse();

}

}

else

{

responseFalse();

}

}

else

{

responseFalse();

}

}

else

{

responseFalse();

}

}

else

{

responseFalse();

}

}

else

{

responseFalse();

}

}

}

exit();

}

exit();

}

bool __cdecl confuseKey(char *szKey, int iKeyLength)

{

char szPart1[]; // [rsp+10h] [rbp-50h]

char szPart2[]; // [rsp+20h] [rbp-40h]

char szPart3[]; // [rsp+30h] [rbp-30h]

char szPart4[]; // [rsp+40h] [rbp-20h]

unsigned __int64 v7; // [rsp+58h] [rbp-8h] v7 = __readfsqword(0x28u);

*(_QWORD *)szPart1 = 0LL;

*(_DWORD *)&szPart1[] = ;

*(_WORD *)&szPart1[] = ;

szPart1[] = ;

*(_QWORD *)szPart2 = 0LL;

*(_DWORD *)&szPart2[] = ;

*(_WORD *)&szPart2[] = ;

szPart2[] = ;

*(_QWORD *)szPart3 = 0LL;

*(_DWORD *)&szPart3[] = ;

*(_WORD *)&szPart3[] = ;

szPart3[] = ;

*(_QWORD *)szPart4 = 0LL;

*(_DWORD *)&szPart4[] = ;

*(_WORD *)&szPart4[] = ;

szPart4[] = ;

if ( iKeyLength != )

return ;

if ( !szKey )

return ;

if ( strlen(szKey) != )

return ;

if ( *szKey != )

return ;

strncpy(szPart1, szKey + , 0xAuLL);

strncpy(szPart2, szKey + , 0xAuLL);

strncpy(szPart3, szKey + , 0xAuLL);

strncpy(szPart4, szKey + , 0xAuLL);

memset(szKey, , iKeyLength);

*szKey = ;

strcat(szKey, szPart3);

strcat(szKey, szPart4);

strcat(szKey, szPart1);

strcat(szKey, szPart2);

szKey[] = ;

return ;

}

3.代码分析

第一段代码我们能够获取到flag[0],flag[1]~flag[10],flag[31]~flag[40],flag[41],以及调换顺序之后的flag

第二段代码实际上是在对原来的flag字符串的位置进行调换,"{}"中间有40个字符,10个为一组,现在的顺序就是3,4,2,1。

因此,我们通过调换顺序之后的flag,能够获取到原来的flag。这道题最坑的就是真正的flag没有"{}"

4.get flag!

53fc275d81053ed5be8cdaf29f59034938ae4efd

攻防世界--re1-100的更多相关文章

- 攻防世界RE1 writeup

解题过程 将题目给出的exe文件拖入ida中,查看main函数. 分析函数的逻辑,发现用户需要输出一个字符串,存储到变量v9中.如果v9的值与v5的值相等则会打印unk_413e90中的值,否则打印a ...

- 攻防世界--re1

练习文件下载:https://www.lanzous.com/i5lufub 1.使用IDA打开,进入main函数. 2.转为C代码 可以看到,输入v9之后,与v5比较,判断我们输入的flag是否正确 ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- 记录下做攻防世界的misc题

0x00 记录一下,代表自己做过 0x01 flag_universe 看简介是来自2018年的百越杯. 将文件下载下来后,就一个flag_universe.pcapng文件,wireshark打开. ...

- pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn (搬运一篇自己在CSDN写的帖子) 链接:https://blog.csdn.net/weixin_44644249/article/details/113781356 这题主要 ...

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

- 攻防世界 WriteUp

附:|>>>攻防世界-WEB-新手练习区<<<| WriteUp目录 01.|>>>baby_web<<<| 02.|>& ...

- 攻防世界(六)supersqli

攻防世界系列:supersqli 方法一: 用逗号包裹回显正常,说明存在注入 1';--+(注释符也可用 -- 或 # 发现均未被过滤!) 有order by 语句可知表由2个字段,使用联合查询 (想 ...

- 攻防世界-MISC:pdf

这是攻防世界新手练习区的第二题,题目如下: 点击附件1下载,打开后发现是一个pdf文件,里面只有一张图片 用WPS打开,没发现有什么不对的地方,参考一下WP,说是要转为word格式.随便找一个在线转换 ...

- 攻防世界web进阶题—unfinish

攻防世界web进阶题-unfinish 1.看一下题目提示SQL 2.打开题目看一下源码,没有问题 3.查一下网站的组成:php+Apache/2.4.7+Ubuntu 4.扫一下目录,扫到一个注册页 ...

随机推荐

- layui数据表格,当数据过长出现三个...的时候,点击会弹出一个框全部显示,如何去掉这个框

最笨的方法就是通过css把那个框隐藏掉 .layui-table-tips-main{display:none} .layui-table-tips-c{display:none}

- compile and link C/CPP programs on Mac

ref: https://stackoverflow.com/questions/29987716/cannot-use-gsl-library-on-macos-ld-symbols-not-fou ...

- BP算法演示

本文转载自https://mattmazur.com/2015/03/17/a-step-by-step-backpropagation-example/ Background Backpropaga ...

- input el-input 只能输入正整数验证

字母e在js中属于数字,所以一般的正则匹配 \d 是拦不住字母e 的 正确写法为: onKeypress="return (/[\d]/.test(String.fromCharCode(e ...

- Eclipse中jar包的导出与导入

JAR的含义: JAR是Java的档案文件,是Java Archive File的缩写.jar文件是一种压缩文件,就是以特定类型压缩包的形式存在的完整Java项目.通常通过导入jar包的方式来使用实现 ...

- git pull失误提交

git pull 提示错误,Your local changes to the following files would be overwritten by merge 到公司后本来打算git pu ...

- 13 November

[HEOI2015] 定价 BZOJ 4027: 在市场上有很多商品的定价类似于 999 元.4999 元.8999 元这样.它们和 1000 元.5000 元和 9000 元并没有什么本质区别,但是 ...

- 大数据笔记(九)——Mapreduce的高级特性(B)

二.排序 对象排序 员工数据 Employee.java ----> 作为key2输出 需求:按照部门和薪水升序排列 Employee.java package mr.object; impo ...

- HTML&&CSS基础知识点整理

HTML&&CSS基础知识点整理 一.WEB标准:一系列标准的集合 1. 结构(Structure):html 语言:XHTML[可扩展超文本标识语言]和XML[可扩展标记语言] 2. ...

- 修改docker默认网段

一. 修改普通docker run启动的容器的网段 https://blog.51cto.com/13670314/2345518?source=dra https://blog.csdn.net/w ...