0x04.信息收集

探针

被动:借助网上的一些接口查询或者网上已经获取到的,查看历史信息。

主动:使用工具,从本地流量出发,探测目标信息,会发送大量流量到对方服务器上。

谷歌语法

懒人语法:https://pentest-tools.com/information-gathering/google-hacking

后台地址:

site:target.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

site:target.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system | inurl:backend

site:target.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录

上传:

site:target.com inurl:file

site:target.com inurl:upload

id注入点:

site:target.com inurl:?id=

site:target.com inurl:php?id=

报错:

site:target.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:”Warning: mysql_query()" | intext:"Warning: pg_connect()"

编辑器:

site:target.com inurl:ewebeditor

!!!信息泄露:

目录遍历:site:target.com intitle: "index of"

phpinfo:site:target.com ext:php intitle:phpinfo "published by the PHP Group"

配置文件:site:target.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini

数据库文件:site:target.com ext:.sql | .dbf | .mdb | .db

日志文件:site:target.com ext:.log

备份文件:site:target.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar

公开文档:site:target.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

基本判断

- 操作系统

- windows对大小写不敏感,linux对大小写敏感

- ping目标网站,通过TTL判断,一般不会超过32个

- windows NT/2000/XP的TTL为128

- Linux的TTL为64或255

- 开发语言------->搜索引擎、URL文件后缀、搭建组合推算

- php

- java

- ASP/ASXP

- python等

- 源码

- 利用公开漏洞

- 代码审计

- 中间件--------->返回数据包、端口扫描、推算

- IIS

- apache

- nginx

- tomcat

- Jboss

- weblogic

- 数据库-------->端口扫描、推算

- mysql 3306

- mssql 1433

- oracle 1521

- redis 6379

- mongoDB 27017

- 第三方软件

- phpmyadmin

- swagger等

- 常用组合

- php+apache

- IIS+windows

- aspx+mssql

一些思路

抓APP包,看Host处,有无关键的地址,如www.xxx.com

看一下包里面的server、x-powered-by等

将xxx放到域名注册网站里面查一下https://wanwang.aliyun.com/domain/,看看还有哪些被注册过的

查询备案

源码泄露合集

文章:https://www.secpulse.com/archives/124398.html

/composer.json

/.git

/.svn/entries

/WEB-INF/web.xml

/.hg

/.htaccess

/.DS_Store

/adtuator/env

/CVS

/.bzr

/.ssh/authorized_keys

/.bash_history

composer.json /composer.json

- PHP配置文件,版权和声明文件,暴露CMS和源码

git源码泄露 /.git

svn源码泄露 /.svn/entries

hg源码泄露 /.hg

- dvcs-ripper:https://github.com/kost/dvcs-ripper

网站备份压缩文件

- 御剑

WEB-INF/web.xml泄露

- JAVA的WEB应用的安全目录

- WEB-INF/web.xml:web应用程序配置文件

- WEB-INF/database.properties:数据库配置文件

- WEB-INF/classes:一般用来存放JAVA类文件(.class)

- WEB-INF/lib:用来存放打包好的库(.jar)

- WEB-INF/src:用来放源代码(.asp和.php等)

通过找到 web.xml 文件,推断 class 文件的路径,最后直接 class 文件,再通过反编译 class 文件,得到网站源码。

.DS_Store文件泄露 /.DS_Store

- ds_store_exp:https://github.com/lijiejie/ds_store_exp

SWP文件泄露

- 便以及意外退出的临时文件 .filename.swp

- 直接访问.swp文件,下载回来后删掉末尾的.swp,获得源码文件。

CVS泄露 /CVS /CVS返回根信息 /CVS/Entries返回所有文件结构

- dvcs-ripper:https://github.com/kost/dvcs-ripper.git

Bzr泄露 /.bzr

- dvcs-ripper:https://github.com/kost/dvcs-ripper.git

GitHub源码泄露

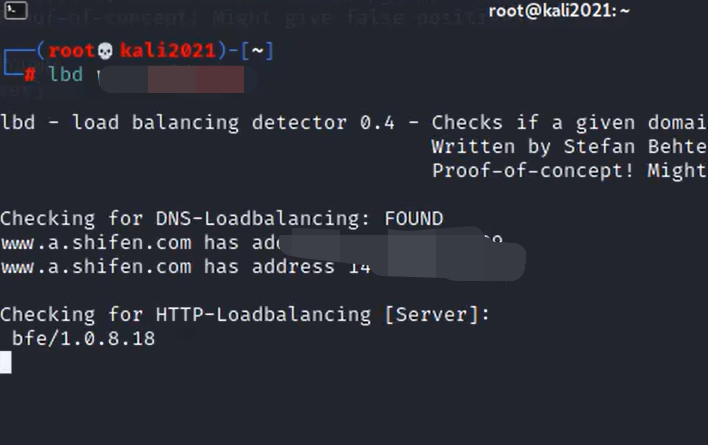

ip和域名的关系(两种情况)

多个域名能绑到同一个ip

负载均衡:多个ip绑定在同一个域名上

- kali工具:

lbd 域名

- kali工具:

旁站

ip反查:https://viewdns.info/reverseip/

旁站就是找和目标网站同服务器下的某一个网站。

同服务器说明同ip,所以只要找ip相同的网站就好了。ip反查域名

子域名

在线子域名:https://chaziyu.com/

在安全中的信息收集中,子域名一般是三级域名以及以上。它们一定是同一家公司。如baidu.com的子域名有zhidao.baidu.com、tieba.baidu.com等。

C段

C段感觉类似于旁站的感觉,就是从C段突破。是/24下所有的ip地址吧。

举例子说明:网站ip地址1.1.1.1我们无法突破我们可以尝试C段入侵突破,1.1.1.1的C段是1.1.1.1~255。

泛解析

泛解析也叫“泛域名解析”,是指,利用通配符 * (星号)来做次级域名以实现所有的次级域名均指向同一IP地址。例如您的域名是abc.com:

做一个*.abc.com的次级域名A记录指向111.111.111.111,那么生效后当访问者无论是输入“123.abc.com”还“123.123.abc.com”甚至可以是“!@#.\(%\).12345.ww.a.abc.com”这样的任意字符均可以指向到111.111.111.111这个IP地址。

如何判断?

ping一个不存在的网站

- 如果能解析,说明时泛解析

- 如果ping不同,则没有使用泛解析

端口扫描

- nmap

- masscan

masscan -p1-65535 192.168.1.1masscan -p1-65535 192.168.1.0/24

- fscan

./fscan -h 192.168.1.1 -p 1-65535 -np./fscan -h 192.168.1.1/24

CDN

www.example.com 192.168.1.1

开通了CDN,访问加速,安全测试相当于在对节点测试

北京---->北京IP

南京----->南京IP

如何判断?

- 全球ping:https://ping.chinaz.com/

- 鹰图

WAF

- 看图识waf:https://www.cnblogs.com/charon1937/p/13799467.html

- wafw00f:https://github.com/EnableSecurity/wafw00f

- identYwaf:https://github.com/stamparm/identYwaf

APP信息收集

内在:反编译、提取资源

外在:抓包、封包、功能

工具:appInfoScanner、安卓修改大师(内部提取)

- AppInfoScanner,内在提取url,ip以及关键字

- 有壳的话需要使用Xposed脱壳,用apk查壳工具查壳

https://github.com/kelvinBen/AppInfoScanner

使用

对本地APK文件进行扫描

python app.py android -i <Your apk file>

例:

python app.py android -i C:\Users\Administrator\Desktop\Demo.apk

对本地Dex文件进行扫描

python app.py android -i <Your DEX file>

例:

python app.py android -i C:\Users\Administrator\Desktop\Demo.dex

对URL地址中包含的APK文件进行扫描

python app.py android -i <APK Download Url>

例:

python app.py android -i "https://127.0.0.1/Demo.apk"

- 安卓修改大师,更加全面

- 抓包

小程序信息收集

通过抓包,小程序都是web api,网页的源码基本上就是它的源码了,没办法从源码入手

0x04.信息收集的更多相关文章

- windows提权之前的信息收集

0x00 基本信息 -获取主机名:hostname或者echo %COMPUTERNAME% -获取所属域信息:systeminfo 获取环境变量:set 0x01 获取系统安装的软件信息 -导出注册 ...

- ★Kali信息收集~★6.Dmitry:汇总收集

概述: DMitry(Deepmagic Information Gathering Tool)是一个一体化的信息收集工具.它可以用来收集以下信息: 1. 端口扫描 2. whois主机IP和域名信息 ...

- ★Kali信息收集★8.Nmap :端口扫描

★Kali信息收集~ 0.Httrack 网站复制机 http://www.cnblogs.com/dunitian/p/5061954.html ★Kali信息收集~ 1.Google Hackin ...

- 『.NET Core CLI工具文档』(二).NET Core 工具遥测(应用信息收集)

说明:本文是个人翻译文章,由于个人水平有限,有不对的地方请大家帮忙更正. 原文:.NET Core Tools Telemetry 翻译:.NET Core 工具遥测(应用信息收集) .NET Cor ...

- 主机信息收集工具DMitry

主机信息收集工具DMitry DMitry是Kali Linux内置的一款信息收集工具.它的目标主要是Web类主机.它不仅通过主动查询.端口扫描方式,还借助第三方网站和搜索引擎获取信息. 它搜集的 ...

- OstrichNet 简易统计信息收集工具

Ostrich 是twitter用于监控服务器性能的一个scala库,项目地址https://github.com/twitter/ostrich, 主要功能是收集.展示统计信息, 同时也提供了关闭服 ...

- 人人都是 DBA(XII)查询信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- Kali信息收集系列:(都是我以前的笔记整理了一下,就没加水印,习惯就好)

好几天没发微信公众号了,今天一起发下.(最近有点事情) 前些天老业界的一位朋友问我一些Safe新时代信息收集的问题 逆天虽然好多年不干老本行,但隔段时间都会关注一下 于是就花了点时间整理了一下,你们就 ...

- 人人都是 DBA(XV)锁信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XIV)存储过程信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

随机推荐

- 文盘Rust -- Mutex解决并发写文件乱序问题

在实际开发过程中,我们可能会遇到并发写文件的场景,如果处理不当很可能出现文件内容乱序问题.下面我们通过一个示例程序描述这一过程并给出解决该问题的方法. use std::{ fs::{self, Fi ...

- 04.使用 github actions+docker 自动部署前后端分离项目 zhontai (.net core+vue)

前言 Github Actions是什么?是 GitHub 提供的一种持续集成/持续部署(CI/CD)工作流程自动化服务,助力项目的自动化构建.测试和部署. 依托于平台,本文将分享使用 GitHub ...

- Esxi 8 更换Nvme硬盘后 如何迁移Esxi主机和虚拟机到新硬盘

Esxi 8 更换Nvme硬盘后 如何迁移Esxi主机和虚拟机到新硬盘 因为去年底开始SSD和内存大幅降价,ITGeeker技术奇客就想着给自己的小主机升个级,换个三星1G的980硬盘,再加了一根32 ...

- 为何每个开发者都在谈论Go?

本文深入探讨了Go语言的多个关键方面,从其简洁的语法.强大的并发支持到出色的性能优势,进一步解析了Go在云原生领域的显著应用和广泛的跨平台支持.文章结构严谨,逐一分析了Go语言在现代软件开发中所占据的 ...

- NAT模式LVS负载均衡集群

NAT模式LVS负载均衡集群 负载调度器:内网 网关 ens33:192.168.1.200,外网 网关 ens36:12.0.0.10 Web节点服务器1:192.168.1.100 Web节点服务 ...

- Vue源码学习(四):<templete>渲染第三步,将ast语法树转换为渲染函数

好家伙, Vue源码学习(三):<templete>渲染第二步,创建ast语法树, 在上一篇,我们已经成功将 我们的模板 转换为ast语法树 接下来我们继续进行操作 1.方法封装 由于 ...

- 钉钉旧版服务端SDK支持异步方法的升级改造

最近项目中需要对接钉钉,有些钉钉 API 的访问需要使用旧版服务端 SDK 才能搞定,但是这个 SDK 使用的还是 .NET Framework 2.0 框架,不能跨平台部署,也不支持 async\a ...

- Mysql进击篇-存储引擎、索引、sql优化、视图、锁、innoDb、管理

1.存储引擎 (1)连接层 最上层是一些客户端和连接服务,主要完成一些类似于连接处理,授权认证.以及相关的安全方案,服务器也会为安全接入的每个客户端验证它所具有的操作权限 (2)服务层 第二层架构主要 ...

- lvm格式化挂载分区

1.从物理磁盘创建lvm分区 物理磁盘 /dev/sdb 20G 2.使用fdisk工具创建lvm分区 3.修改默认的分区类型 4.查看新建的分区 5.创建物理卷pv 6.创建逻辑卷组vg,并查看详情 ...

- ISO/OSI七层模型的分层与作用

ISO/OSI的七层模型 第七层:应用层 为用户提供服务,给用户一个操作界面,如window的图形界面,Linux的命令行: 第六层:表示层 数据提供表示:把01二进制转换为图像数字等用户可以看懂的内 ...