疫情在校学生之——用python对某校园热水服务app进行测试,实现自动免费用水(仅供参考)

写在前面的过场话:

本文只是对某校园热水服务app做个测试,其实本人并没有做大坏事,并未传播相关技术,文章以下内容的敏感部分会打码,并且相关厂商已经正在进行漏洞修复,大家看看就好。文章后会提供“Python简易搭建代理服务器”的关键代码,代码简单而且开源,我自己也加了点注释。最后的exp只针对本app,感兴趣的朋友可以看看。以下内容包含个人见解,轻喷。若有误导恳请指出。

利用fd分析与实战

要对这app做测试,首先了解下app的运作流程。

登录后,app主界面如下

逻辑简单,步骤如下:

1.app使用蓝牙连接水表。

2.先扣你10块余额,转到预扣款里(不够10元扣除所有)

3.水表上显示10块钱,也就是你的预扣款(我只有6元所有会显示6元),水表出水

4.用水,水表上的金额随着用水量而减少

5.停止用水,水表上显示的金额就是余额,将返还给余额

这样分析还不够,我们利用fiddler看看app向服务器的HTTP请求内容

怎么抓手机包看这,讲的比我好我就不多说了:如何用Fiddler对Android应用进行抓包

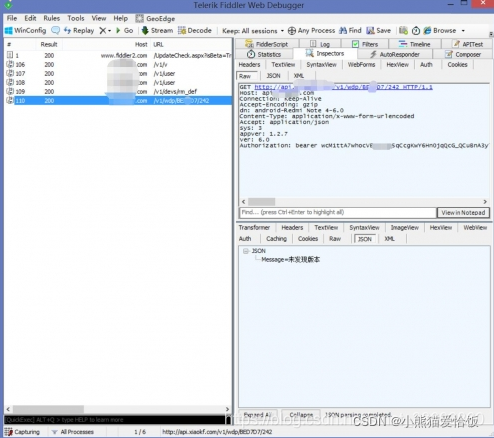

app启动时的HTTP数据请求截图:

一共请求了5次,没发现什么地方有问题。要想知道这些请求都是做什么的,可以看看请求的get的内容以及post的内容,还可以看看网站的响应内容。从截图中fiddler右下角的“Message=未发现版本”就可以猜想这个http请求可能是检查更新的请求。

我们用的是“fiddler”,大家都知道的,许多利用都是改金额,现在还没用水,还没发生金额的变化,咱们现在用水试试。

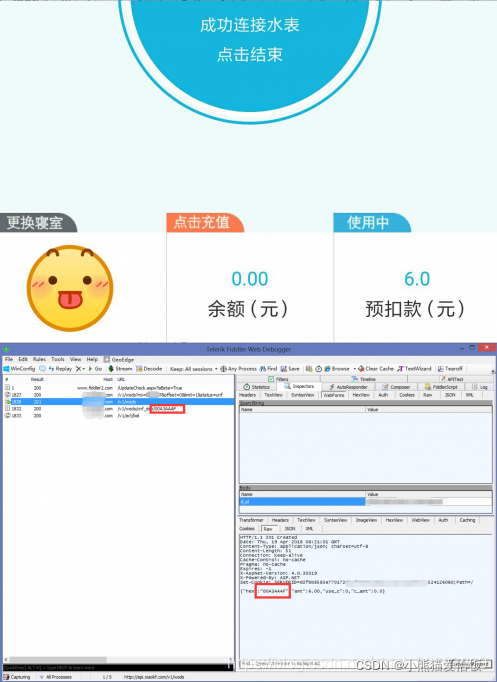

点击“点击开始用水”按钮,看看app截图以及fiddler的http请求

app扣除了6块,转到了预扣款里,水表上显示6.00元,假装有水表照片.jpg

看fiddler截图,一共有4个http请求,注意红框,“00A3AAAF”是本次用水的订单号,之后会用到。

看了下这些http请求,发现并未和服务器发生有关金额的信息交互。

我们进行下个步骤,停止用水让它退还余额。

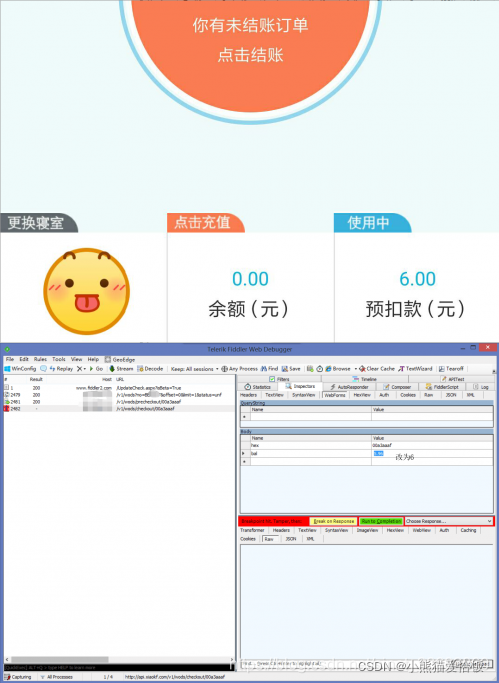

app截图,以及fiddler抓取到的金额数据截图:

可以看到之前红框框起来的订单号在结账返还金额的时候用到了,不用改。bal的值明显就是退还金额,将他改为6,也就是我的预扣款试试。成功退还所有预扣款!(这app有两次http请求返回的余额,内容都相同,都需要改为6,另一次就不贴截图了)

点击确认结账就余额就能变回6元了,这个“确认结账”按钮实际上是个刷新命令。

Python+burp简易搭建代理服务器

之前已经用fd实现漏洞利用,但是每次都需要手动改,如果写个脚本会比较快一些。正巧我在某同性交友网看到了“Python搭建代理服务器”的代码,就想试试能不能通过这个代码稍加更改实现自动化Exp。

贴出源代码:

#coding:utf-8

import socket

import thread

import urlparse

import select

BUFLEN = 8192

class Proxy(object):

def __init__(self, conn, addr):

self.source = conn

self.request = ""

self.headers = {}

self.destnation = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

self.run()

#用来构造header

def get_headers(self):

header = ''

while True:

header += self.source.recv(BUFLEN)

index = header.find('\n')

if index > 0:

break

# firstLine,self.request=header.split('\r\n',1)

firstLine = header[:index]

self.request = header[index + 1:]

self.headers['method'], self.headers['path'], self.headers['protocol'] = firstLine.split()

#用来发送请求

def conn_destnation(self):

url = urlparse.urlparse(self.headers['path'])

hostname = url[1]

port = "80"

if hostname.find(':') > 0:

addr, port = hostname.split(':')

else:

addr = hostname

port = int(port)

ip = socket.gethostbyname(addr)

print ip, port

self.destnation.connect(('127.0.0.1', 8080)) #可以填burpsuite的代理

data = "%s %s %s\r\n" % (self.headers['method'], self.headers['path'], self.headers['protocol'])

self.destnation.send(data + self.request) #发送请求

print data + self.request

#发送响应的结果

def renderto(self):

readsocket = [self.destnation]

while True:

data = ''

(rlist, wlist, elist) = select.select(readsocket, [], [], 3)

if rlist:

data = rlist[0].recv(BUFLEN)

if len(data) > 0:

self.source.send(data)#发送响应的结果

else:

break

# readsocket[0].close();

def run(self):

self.get_headers()

self.conn_destnation()

self.renderto()

class Server(object):

def __init__(self, host, port, handler=Proxy):

self.host = host

self.port = port

self.server = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

self.server.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)

self.server.bind((host, port))

self.server.listen(5)

self.handler = handler

def start(self):

while True:

try:

conn, addr = self.server.accept()

thread.start_new_thread(self.handler, (conn, addr))

except:

pass

if __name__ == '__main__':

s = Server('127.0.0.1', 6666) #这里写本地ip,监听的端口。

s.start()

关键部分我写了注释,还有代码不清楚格式是否会乱,我在文后以附件的形式贴出来吧

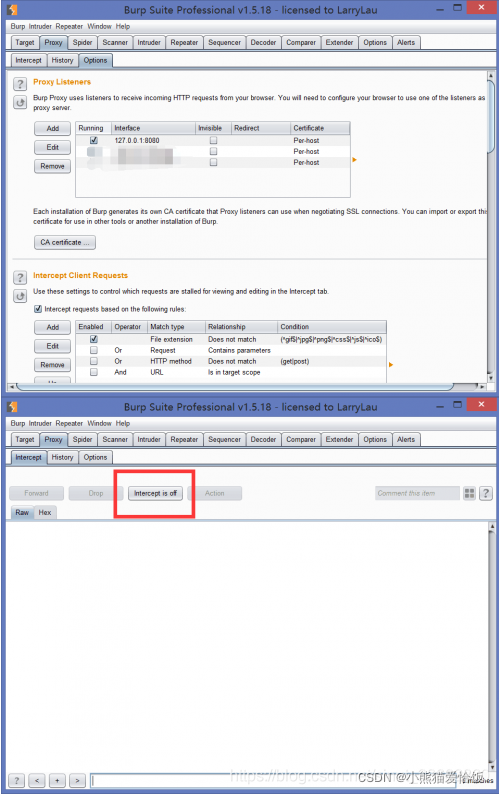

这次配合burpsuite来使用,使用方法:第90行(倒数第二行)写入之前用fiddler改包时手机wifi设置的代理,以及端口号,用来监听手机发出的http请求。第44行写burpsuite监听的地址,从手机上获取的http请求都会转发给burpsuite,burpsuite设置我也贴出来吧:

设置好后,只要运行代码,就可以实现代理服务。虽然想要代理直接连burp就好,但是这提供了一个可以使用PY代码进行一定程度的中间人操作的环境。

实现自动化exp

PS:看到这里就可以不看了,因无法提供app与蓝牙水表,以下内容多半无法看明白。。

之前实现了代理,那么现在就要开始改代码了,将代码改成漏洞app的漏洞利用工具。

因为这个不是通用型漏洞,漏洞利用工具也只能针对这个app,所以以下内容不存在干货,感兴趣的可以看下去。

思路:通过这个代理,将停止用水后“结账”请求中返还的金额替换为预扣款的金额,即返还所有金额。

还有个:对app的http请求分析的越透彻,exp就可能写的越简单思路越清晰。

漏洞利用程序方法众多,以下将按我自己的思路

从之前的fd测试可以知道,“用水”与“结账返还金额”是两个独立的http请求部分,根据常识“结账”肯定要在“用水”之后,那我们可以在app执行“用水”之后就马上向服务器请求伪造的“结账”http请求,因伪造的“结账”请求只是PC机跳过app与服务器交互,所以执行结账后不会影响蓝牙水表的供水。这种思路有个前提,就是能成功伪造“结账”请求,如果无法伪造,也可以在“结账”请求发出时拦截并改包,这样理论上是不会出问题的。

伪造“结账”需要在“用水”之后,那怎么判断“用水”请求?

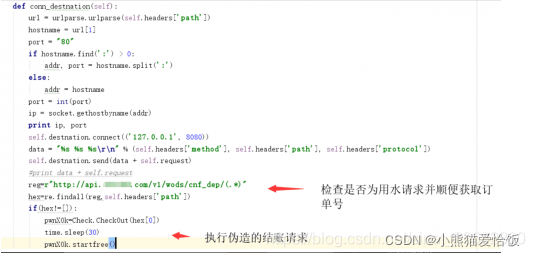

用 if 判断数据的特征,简单明了。因为只是判断,不是拦截,所以只需要在conn_destnation函数的结尾,也就是destnation.send() 执行后,添加 if 判断即可,如果是“用水”便开始伪造“结账”。因为结账需要订单号,所以可以用re模块正则表达式匹配“用水”请求的特征时顺带取出订单号,见截图:

订单号正好包含在URL中,真方便。

用if判断不为空就可以刚刚获取的订单号进行伪造的“结账”了

伪造“结账”请求需要类似cookies的凭证,凭证存在header里,可以直接使用“用水”请求的header。

可是!!我发现用水、结账、查余额等一系列操作是使用的header中的凭证永不过期,若重登会给予新的凭证,但旧凭证依旧可以使用!所以就可以偷懒直接贴一份header使用。

有了凭证就可以为所欲为了,伪造“结账”请求除了订单号还需要知道预扣款,前面提到过,预扣款一般为10元,但有时候余额不足预扣款就不足10元,所以为了程序兼容性,还需要获取下预扣款。既然有了凭证为所欲为,那么可以再伪造下一个能让服务器返回预扣款的请求即可。

见上图:有了凭证,并且正好服务器返回的是json形式的,直接用Python 的 eval,再获取对应键值就行。

然后就是执行伪造的“结账”请求:

结束语

终于结束了,感谢看我这篇文章的人,更感谢从头到尾看完的人,不枉我写这篇文章,毕竟对于你们来说是没见过的app,这太抽象了,并且文章内容无聊,而且读代码远比写代码困难,遗憾的是不能提供实验环境。要是有人看完我会很开心,谢谢啦QAQ

PS:感觉今晚丞相的支持

更多Python视频、源码、资料加群531509025免费获取

转载至:https://bbs.ichunqiu.com/thread-38980-1-1.html

疫情在校学生之——用python对某校园热水服务app进行测试,实现自动免费用水(仅供参考)的更多相关文章

- Python建代理配合burp实现自动免费用水

i春秋作家:凉风有信 Hi , 我是凉风 半年不见了啊,我又回来了因为太菜都不好意思发文章了 0×00 目录 0×01 前言0×02 利用fd分析与实战0×03 Python+burp简易搭建代理服务 ...

- python读取ini配置文件的示例代码(仅供参考)

这篇文章主要介绍了python读取ini配置文件过程示范,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友可以参考下 安装 pip install configp ...

- Python爬虫实战三之实现山东大学无线网络掉线自动重连

综述 最近山大软件园校区QLSC_STU无线网掉线掉的厉害,连上之后平均十分钟左右掉线一次,很是让人心烦,还能不能愉快地上自习了?能忍吗?反正我是不能忍了,嗯,自己动手,丰衣足食!写个程序解决掉它! ...

- Python程序设计(第3版)PDF高清完整版免费下载|百度网盘

百度网盘:Python程序设计(第3版)PDF高清完整版免费下载 提取码:48u4 内容简介 本书是面向大学计算机科学专业第一门程的教材.本书以Python语言为工具,采用相当传统的方法,强调解决问题 ...

- python的高性能web应用的开发与测试实验

python的高性能web应用的开发与测试实验 tornado“同步和异步”网络IO模型实验 引言 python语言一直以开发效率高著称,被广泛地应用于自动化领域: 测试自动化 运维自动化 构建发布自 ...

- 使用python/casperjs编写终极爬虫-客户端App的抓取-ZOL技术频道

使用python/casperjs编写终极爬虫-客户端App的抓取-ZOL技术频道 使用python/casperjs编写终极爬虫-客户端App的抓取

- Python学习系列:PyCharm CE 安装与测试

开坑啦开坑啦~最近比赛要用Python了,开始强行学习. Mac下PyCharm CE 安装 先去百度PyCharm,一个很好用IDE,下载免费版的就够用啦: https://www.jetbrain ...

- Python接口测试实战3(下)- unittest测试框架

如有任何学习问题,可以添加作者微信:lockingfree 课程目录 Python接口测试实战1(上)- 接口测试理论 Python接口测试实战1(下)- 接口测试工具的使用 Python接口测试实战 ...

- Appium+python自动化20-查看iOS上app元素属性

前言 学UI自动化首先就是定位页面元素,玩过android版的appium小伙伴应该都知道,appium的windows版自带的Inspector可以定位app上的元素 Mac版的appium1.6的 ...

随机推荐

- python基础练习题(斐波那契数列)

day4 --------------------------------------------------------------- 实例006:斐波那契数列 题目 斐波那契数列. 题目没说清楚, ...

- SpringCloudAlibaba微服务docker容器打包和部署示例实战

概述 我们使用前面<SpringCloudAlibaba注册中心与配置中心之利器Nacos实战与源码分析(中)>的两个微服务示例,分别是库存微服务和订单微服务,基于Nacos注册中心和配置 ...

- Day 004:PAT练习--1033 旧键盘打字 (20 分)

题目要求如下: 我一开始理解的题意:第一行给出的是坏掉的键,这里的规则应该是这样的: 1."对应英文字母的坏键以大写给出",若有字母,则与其相关的字母全部不能输出,不论是大 ...

- Java基础语法Day_04

第11节 开发工具-IDEA day04_01_集成开发环境IDE的概述 day04_02_IntelliJ-IDEA的安装 day04_03_IDEA的项目结构 day04_04_IDEA的Hell ...

- SpringBoot中异常处理

一.背景 在我们编写程序的过程中,程序中可能随时发生各种异常,那么我们如何优雅的处理各种异常呢? 二.需求 1.拦截系统中部分异常,返回自定义的响应. 比如: 系统发生HttpRequestMetho ...

- ONNXRuntime学习笔记(三)

接上一篇完成的pytorch模型训练结果,模型结构为ResNet18+fc,参数量约为11M,最终测试集Acc达到94.83%.接下来有分两个部分:导出onnx和使用onnxruntime推理. 一. ...

- NLP教程(6) - 神经机器翻译、seq2seq与注意力机制

作者:韩信子@ShowMeAI 教程地址:http://www.showmeai.tech/tutorials/36 本文地址:http://www.showmeai.tech/article-det ...

- 操作系统实现-loader

博客网址:www.shicoder.top 微信:18223081347 欢迎加群聊天 :452380935 大家好呀,终于我们到了操作系统的loader部分了,loader也是操作系统中最重要的一个 ...

- spring-boot rest controller 使用枚举作为参数,重写反序列化实现任意值转枚举类型

目录 BaseEnum MyEnum StringToEnumConverterFactory FormatterConfig DTO RestController 参考 BaseEnum packa ...

- Cocos---简单案例:红气球

红气球 知识点 场景切换 动画播放,帧事件,Tween 按钮控件 音效管理 案例介绍 开始界面 点击按钮自动进入游戏界面 游戏界面 游戏目的找出红气球,如果点击红气球意味着游戏成功,其余意味着游戏失败 ...