ctf题目writeup(1)

2019/1/28

题目来源:爱春秋 https://www.ichunqiu.com/battalion?t=1

1.

该文件是一个音频文件:

首先打开听了一下,有短促的长的。。。。刚开始以为是摩斯电码,但是发现弄不出来。

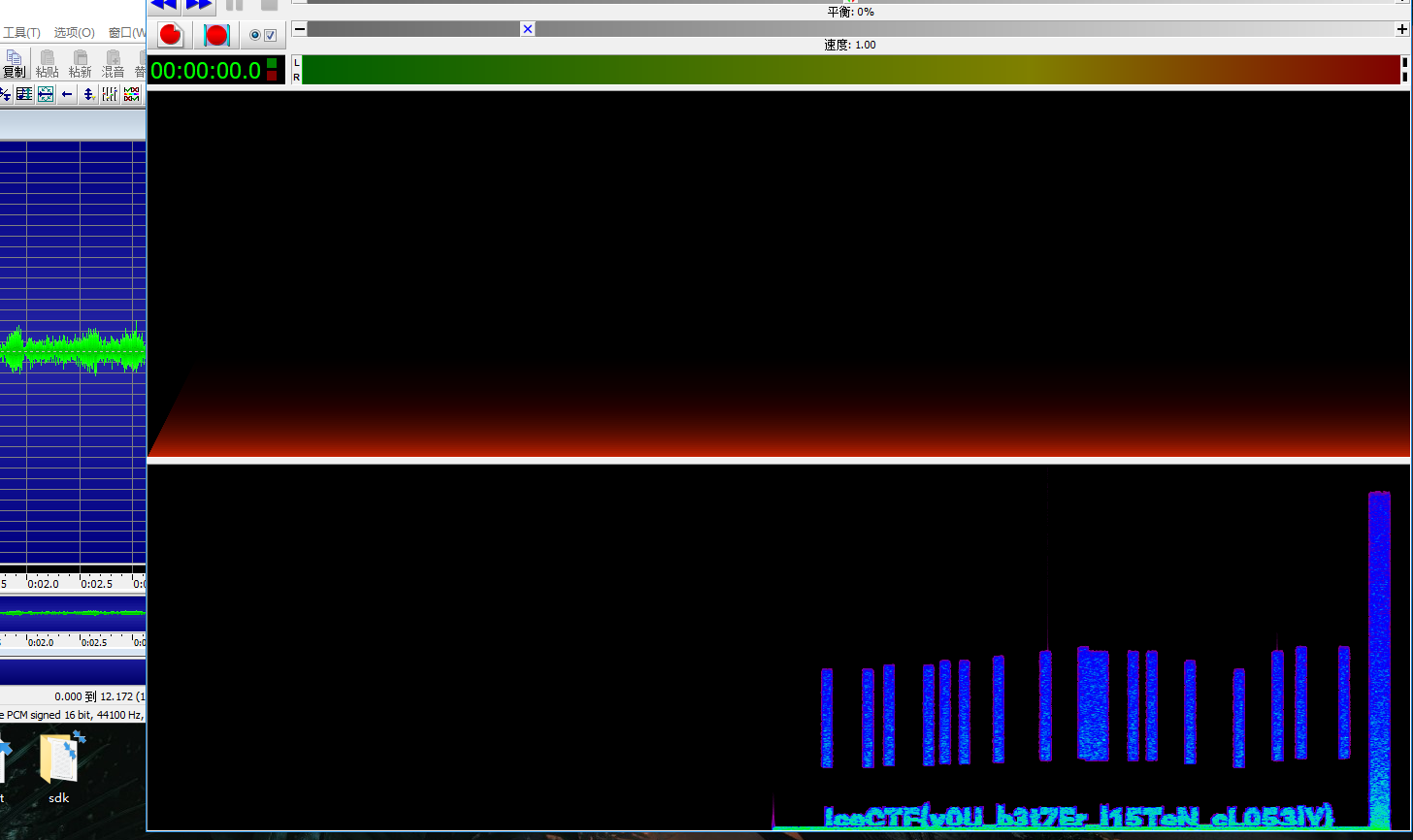

然后寻思寻思看看什么波形,频谱,声道什么乱七八糟的。。。这里用的是叫 goldwave的软件 百度直接下载就行。

所以。。。如图所示,这里这个软件用法是: 打开音频文件,然后右边这个下面的,右键出来会有个频谱图,然后你点击播放,它才会慢慢出现。

所以答案就是:IceCTF{y0U_b3t7Er_l15TeN_cL053lY} 这里提交了很多次。。。坑人。。。QAQ

2.

这道题就是从图片找东西,先下载:

后缀多了个东西,把后缀删了改成png。

果然不行。(没那么简单。。。)

然后看看题,说是损坏的文件,那就极有可能是文件头修补。

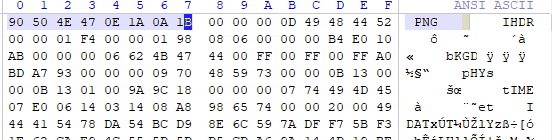

用winhex打开看看:

果然不对 png的头应该是:

89 50 4E 47 0D 0A 1A 0A 改了之后保存,再看图片就能打开了:

话说这是出自哪里的图。。。。

答案显而易见:IceCTF{t1s_but_4_5cr4tch}

3.

一看还是下载文件,下载下来是个这玩意:

第一反应改成txt啊,png啊什么的,发现没什么卵用。然后想可能是个压缩包。

这里没坑,直接改成.zip格式就行,或者用binwalk 分离出来也可以。

改完后一看,没这么简单:

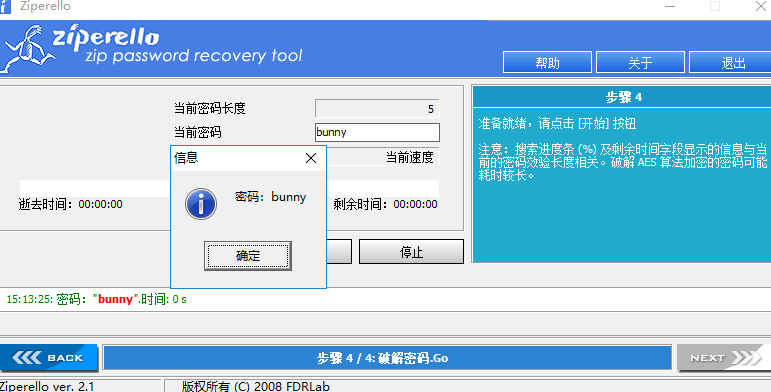

加密的,直接用ziperello搞:

这里说实在的,密码没多想,就选了个小写英文字母,长度1到6,一下子就出来了。

然后打开图片:(本来以为还有一步图片的。。。)

这图应该是福尔摩斯里面的插画?

所以答案就是:IceCTF{1_Lik3_7o_r1P_4nD_diP_411_7He_ziP5}

4.

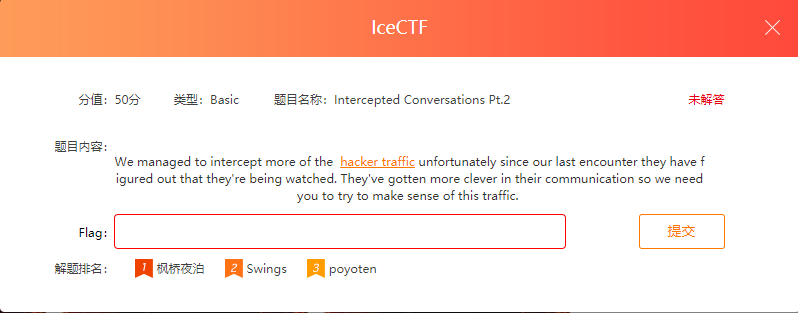

这里下载后的东西是个wireshark的流量分析包(我不懂这玩意啊。。。)

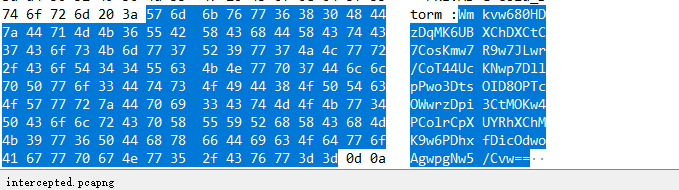

看了半天大概是:

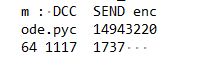

两个黑客的对话,传了一个文件:encode.pyc 然后加密了一个字符串:

所以大概其就是 从流量中获取pyc的内容,将其反编译,得到编码的py,根据编码方式,再自己写出解码函数将那段字符换解密。

走动这步觉得自己顶不住了,这里自己太菜,参考了这位大大:

https://blog.csdn.net/ShadowySpirits/article/details/82388288

按照他的方法,算是解开了这道题:(抽空得补一补py了。。。)

IceCTF{4Lw4y5_US3_5s1_AnD_n3VR4r_mAKe_Y0ur_0wN_cRyp70}

5.

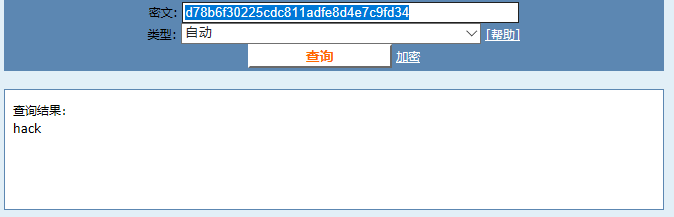

这道题是MD5解密,然后直接去cmd5搜,发现不对。。。然后发现这是33位的。

所以就是多了一位,按正常思路,就是33种md5有一种是对的。(当然也可能某个字母被换了再改掉但是那就做不出来了。。。)

然后可以挨个试,也可以写个python小脚本:

md5='d78b6f302l25cdc811adfe8d4e7c9fd34'

for i in range(len(md5)):

b=md5

if i==0:

print(md5[1:])

elif i==32:

print(md5[:len(md5)-1])

else:

print(b[:i]+b[i+1:])

运行后得到结果,挨个复制去查MD5解密就行了:

所以答案就是: PCTF{hack}

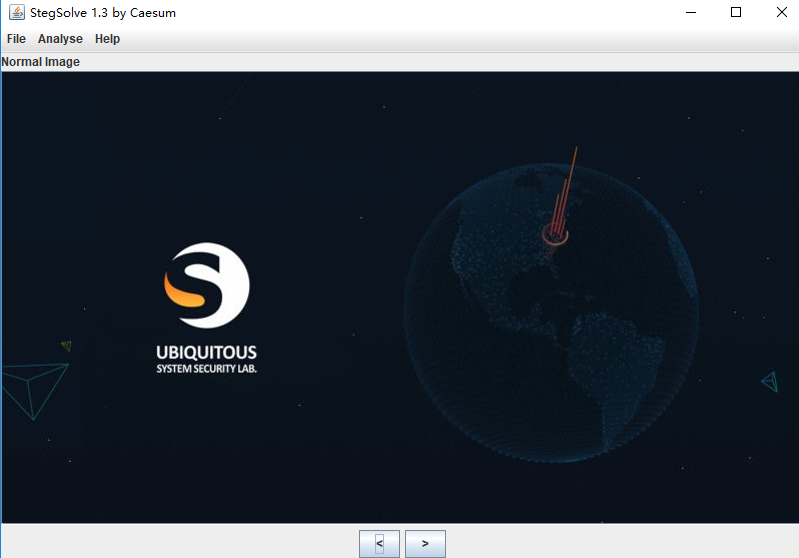

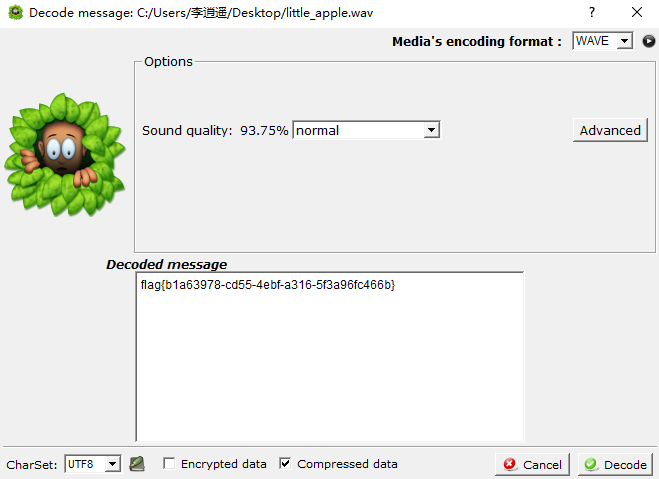

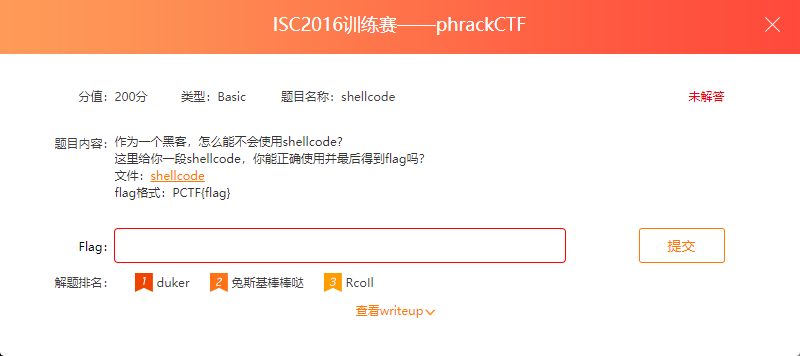

6.

这道题就一张图,自然就是图片隐写了。

先保存图片下来。

先改个后缀,txt啊,zip啊,都试一试,反正也不吃亏。图片格式是正常的,没损坏。

所以寻思就从表面下功夫,用神器stegsolve打开。

各个色道没发现什么,然后用逐帧分析。

没细看文件内容里面估计是个gif?(好像看到xmln什么的。。。)

所以答案就是:PCTF{You_are_R3ally_Car3ful}

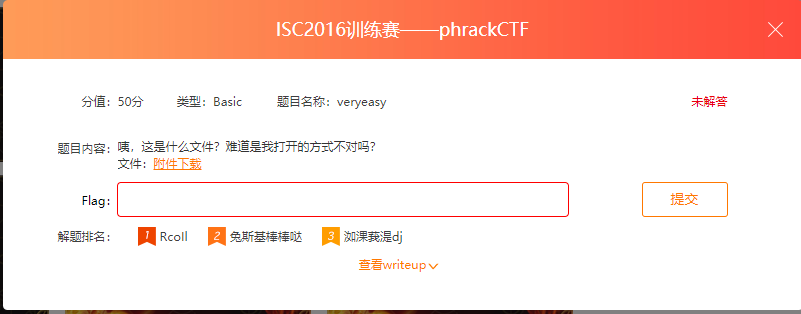

7.

这个直接按题目来就好了:

大写字母就去掉百分号 答案就是: flag{EFBFBDEFBFBD}

不过这个没说明白,应该是 PCTF{。。。}

8.

这道题确实挺简单,下载后的文件就9kb大小。

首先就是改后缀,直接改成txt 找到了这玩意:

所以答案就是: PCTF{strings_i5_3asy_isnt_i7}

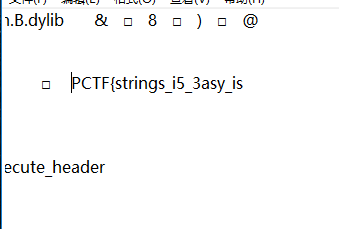

9.

就是编码的转换,这个是base32的,直接转换:

504354467b4a7573745f743373745f683476335f66346e7d

这一看就是十六进制,找个工具十六进制转字符:

答案就是:PCTF{Just_t3st_h4v3_f4n}

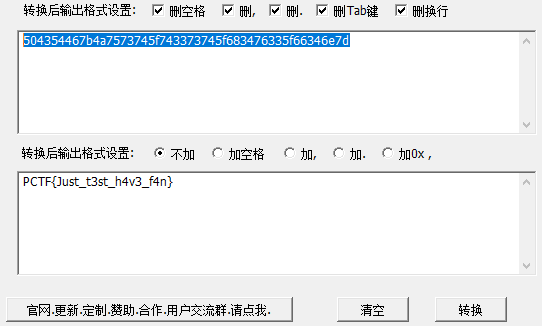

10.

下载下来是一首由音乐。。。摸不到头脑,看了writeup才知道个软件: silenteye 下载后无脑解开。

11.

下载过后是一个zip文件。里面加密了,但是用ziperello识别不出来,所以说是个伪加密。

对付伪加密,就用binwalk就完事了。会得到一个0.zip和一个word.txt那个txt后缀改成zip,解压后就会有很多文件夹。

可以在里面找到一张图片就有flag。

PCTF{You_Know_moR3_4boUt_woRd}

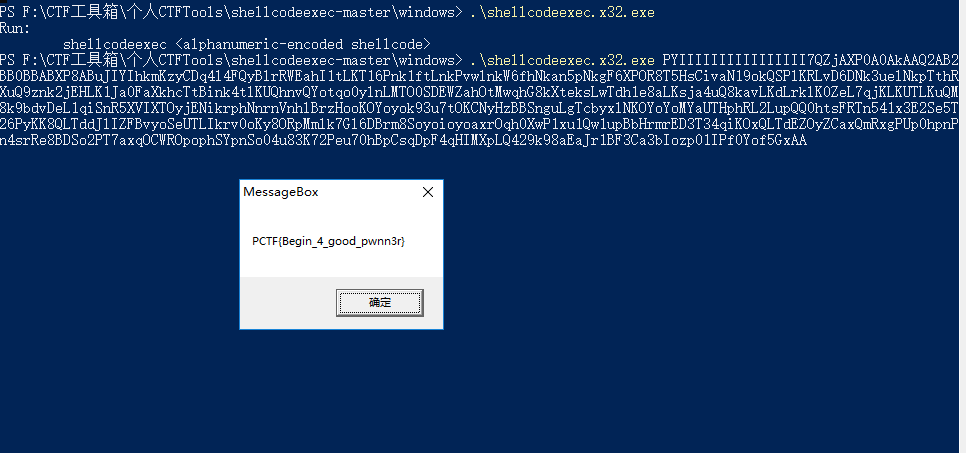

12.

这道题。。。也是看了大神的wirteup 才知道怎么回事(也不懂原理但是长见识了,多了个工具嘿嘿嘿。)

从GitHub上下载工具 https://github.com/inquisb/shellcodeexec

然后无脑用就完事了。

PCTF{Begin_4_good_pwnn3r}

ctf题目writeup(1)的更多相关文章

- ctf题目writeup(9)

继续刷题,找到一个 什么 蓝鲸安全的ctf平台 地址:http://whalectf.xin/challenges (话说这些ctf平台长得好像) 1. 放到converter试一下: 在用十六进制转 ...

- ctf题目writeup(7)

2019.2.10 过年休息归来,继续做题. bugku的web题,地址:https://ctf.bugku.com/challenges 1. http://123.206.87.240:8002/ ...

- ctf题目writeup(6)

2019.2.2 依旧是bugku上面的题目,地址:https://ctf.bugku.com/challenges 1. 解压后是60多个out.zip,都是真加密,里面都是1kb的data.txt ...

- ctf题目writeup(5)

2019.2.1 今天继续bugku的隐写杂项题:题目链接:https://ctf.bugku.com/challenges 1. 这道题下载后用wireshark打开...看了好久也没看出个所以然, ...

- ctf题目writeup(4)

2019.1.31 题目:这次都是web的了...(自己只略接触隐写杂项web这些简单的东西...) 题目地址:https://www.ichunqiu.com/battalion 1. 打开链接: ...

- ctf题目writeup(8)

2019.2.11 南京邮电的ctf平台: 地址http://ctf.nuptzj.cn/challenges# 他们好像搭新的平台了...我注册弄了好半天... 1. 签到题,打开网址: 查看一下页 ...

- ctf题目writeup(3)

题目地址: https://www.ichunqiu.com/battalion 1. 这个是个mp3,给的校验是为了下载下来的. 下来之后丢进audicity中 放大后根据那个音块的宽度来确定是 . ...

- ctf题目writeup(2)

2019.1.29 题目地址: https://www.ichunqiu.com/battalion 1. 点开链接: include "flag.php";$a = @$_REQ ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

随机推荐

- Oracle服务端及客户端搭建帮助文档

Oracle服务端及客户端搭建帮助文档 目录 简介 Oracle服务端安装 Oracle客户端安装 PLSQL安装 登录测试 系统配置修改 用户操作 解锁账户.密码 创建账户及密码 配置监听文件 监听 ...

- CSS 替换元素和非替换元素 行内非替换元素

html元素也可以分为替换元素和非替换元素 1.替换元素 替换元素是由浏览器根据表示的元素和属性决定显示的内容. 例如:<img src="./image.jpg" /> ...

- linux shell中 if else以及大于、小于、等于逻辑表达式介绍

在linux shell编程中,大多数情况下,可以使用测试命令来对条件进行测试,这里简单的介绍下, 比如比较字符串.判断文件是否存在及是否可读等,通常用"[]"来表示条件测试. 注 ...

- nautilus命令

nautilus 是图形程式效果是以当前用户打开图形界面所以如果想以root打开图形界面使用时记得先切为root,sudo没有用的

- LA 4327 多段图

题目链接:https://vjudge.net/contest/164840#problem/B 题意: 从南往北走,横向的时间不能超过 c: 横向路上有权值,求权值最大: 分析: n<=100 ...

- 2018中国大学生程序设计竞赛 - 网络选拔赛 4 - Find Integer 【费马大定理+构造勾股数】

Find Integer Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others)Tota ...

- sublime3插件安装方法

sublime3插件安装方法:http://blog.csdn.net/u011627980/article/details/52171886

- PAT1064. Complete Binary Search Tree

1064. Complete Binary Search Tree 题目大意 给定一个序列, 求其 生成Complete BST 的层序遍历. 思路 最开始把这个题想复杂了, 还想着建立结构体, 其实 ...

- dedecms基础整理,

需求3: 在添加某个商品的时候,我们希望多一个信息,就是付费方式,还希望多一个邮资信息,我们又该怎样处理? 引出修改内容模型的问题 每个模型的字段管理的所有信息 都属于附加表. 步骤: 点击 核心-& ...

- 第一次写C语言小程序,可以初步理解学生成绩管理系统的概念

1 成绩管理系统概述 1.1 管理信息系统的概念 管理信息系统(Management Information Systems,简称MIS),是一个不断发展的新型学科,MIS的定义随着科技的进步也在 ...