xss-代码角度理解与绕过filter

0x00 原理

xss全称为cross site scripting,中文为跨站脚本攻击。它允许web用户将恶意代码植入到提供给用户使用的页面。代码包括HTML代码和客户端脚本。

0x01 危害

- 盗取用户账户(获取cookie)

- 控制网页数据

- 盗窃企业资料

- 非法转账

- 强制发送电子邮件

- 网站挂马

- 控制受害者机器向其他网站发起攻击

0x02 xss类别以及代码实现

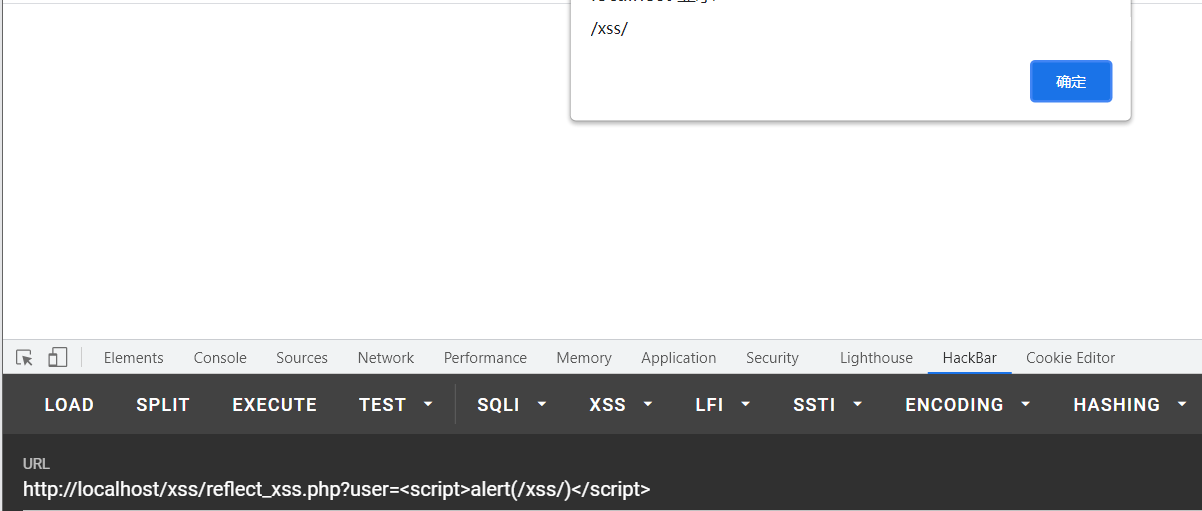

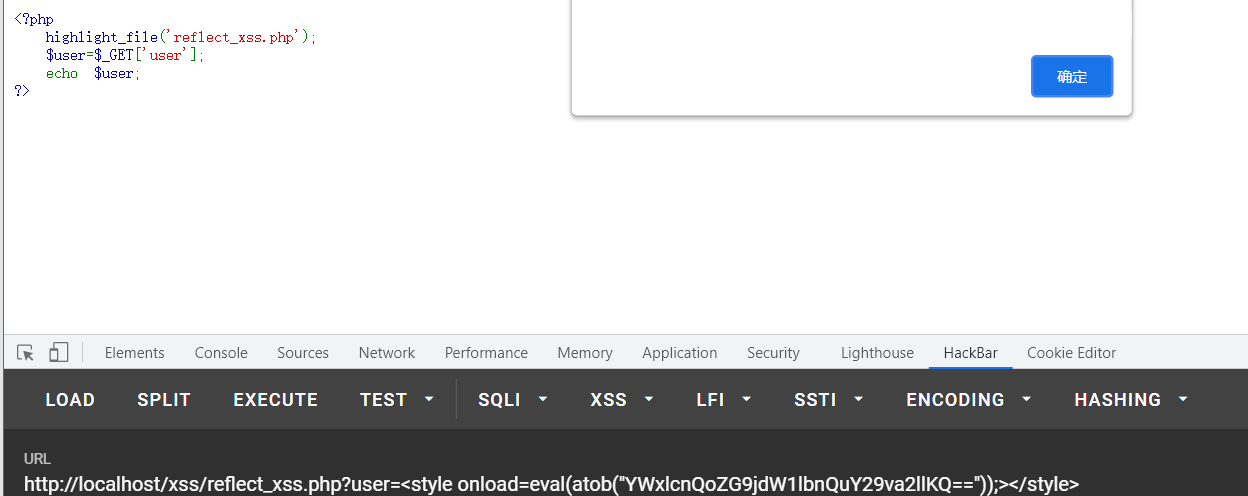

0x02.1 反射型xss

反射型xss也叫非持久性xss,是一种常见的xss漏洞,但是危害较小。

后端代码

<?php

highlight_file('reflect_xss.php');

$user=$_GET['user'];

echo $user;

?>

前端测试

可以看到我们的js代码被直接插入进了页面执行。

根据需求可以构造各种各样的js代码

因为没设置cookie 所以不弹cookie

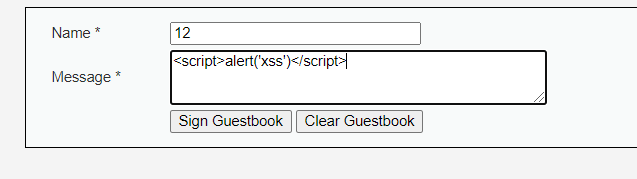

0x02.2 存储型xss

存储型xss也被称做持久型xss,存储xss是最危险的一种跨站脚本。它被服务器接收并储存,用户访问该网页,这段xss就会被读取出来到浏览器。

一般出现在留言板

后端代码(拆了dvwa的xss存储做测试)

<?php

if( isset( $_POST[ 'btnSign' ] ) ) {

// Get input

$message = trim( $_POST[ 'mtxMessage' ] );

$name = trim( $_POST[ 'txtName' ] );

// Sanitize message input

$message = stripslashes( $message );

$message = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $message ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitize name input

$name = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $name ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Update database

$query = "INSERT INTO guestbook ( comment, name ) VALUES ( '$message', '$name' );";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

//mysql_close();

}

?>

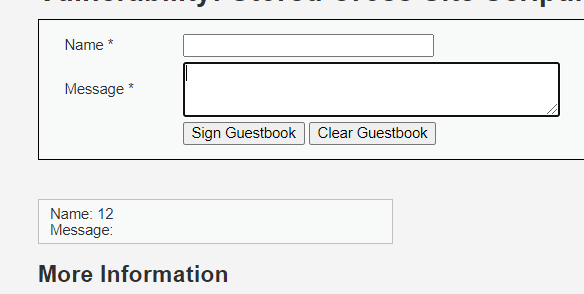

审计源码 我们可以发现,先检测了用户是否输入,然后对输入的名字和内容进行检测,最后将值插入到数据库中

前端测试

在当前页面刷新后,会重新进行sql查询,将查询到的结果返回到页面上。

所以可以通过这种方式去获取他人cookie,实现登录他人账号。

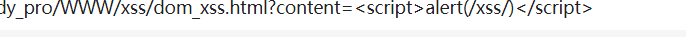

0x02.3 dom型xss

dom型xss只发生在客户端处理数据阶段,可认为dom型xss就是出现在javascript中的漏洞。

前端代码

<html>

<head>

<title>aa</title>

</head>

<body>

<script>

var temp=document.URL;

var index=document.URL.indexOf("content=")+4;

var par=temp.substring(index);

document.write(decodeURI(par));

</script>

</body>

</html>

关键是script标签下的代码,因为用到了document.write 使得用户输入的代码被写入到了页面上。

前端测试

0x03 xss常见payload中用到的标签

<script>

<a>

<p>

<img>

<body>

<button>

<var>

<div>

<iframe>

<object>

<input>

<select>

<textarea>

<keygen>

<frameset>

<embed>

<svg>

<math>

<video>

<audio>

<style>

0x04 xss常见payload中用到的事件

onload

onunload

onchange

onsubmit

onreset

onselect

onblur

onfocus

onabort

onkeydown

onkeypress

onkeyup

onclick

ondbclick

onmouseover

onmousemove

onmouseout

onmouseup

onforminput

onformchange

ondrag

ondrop

0x05 xss常见payload中用到的属性

formaction

action

href

xlink:href

autofocus

src

content

data

0x06 xss绕过的一些技巧

属性与属性之间需要空格,而属性与标签之间可以不用

xss-代码角度理解与绕过filter的更多相关文章

- 从代码角度理解NNLM(A Neural Probabilistic Language Model)

其框架结构如下所示: 可分为四 个部分: 词嵌入部分 输入 隐含层 输出层 我们要明确任务是通过一个文本序列(分词后的序列)去预测下一个字出现的概率,tensorflow代码如下: 参考:https: ...

- 创建HttpFilter与理解多个Filter代码的执行顺序

1.自定义的HttpFilter,实现Filter接口 HttpFilter package com.aff.filter; import java.io.IOException; import ja ...

- 由浅入深讲解责任链模式,理解Tomcat的Filter过滤器

本文将从简单的场景引入, 逐步优化, 最后给出具体的责任链设计模式实现. 场景引入 首先我们考虑这样一个场景: 论坛上用户要发帖子, 但是用户的想法是丰富多变的, 他们可能正常地发帖, 可能会在网页中 ...

- [Android] Android开发优化之——从代码角度进行优化

通常我们写程序,都是在项目计划的压力下完成的,此时完成的代码可以完成具体业务逻辑,但是性能不一定是最优化的.一般来说,优秀的程序员在写完代码之后都会不断的对代码进行重构.重构的好处有很多,其中一点,就 ...

- XSS的简单过滤和绕过

XSS的简单过滤和绕过 程序猿用一些函数将构成xss代码的一些关键字符给过滤了.但是,道高一尺魔高一丈,虽然过滤了,还是可以尝试进行过滤绕过,以达到XSS攻击的目的. 最简单的是输入<scrip ...

- 从源码角度理解Java设计模式——装饰者模式

一.饰器者模式介绍 装饰者模式定义:在不改变原有对象的基础上附加功能,相比生成子类更灵活. 适用场景:动态的给一个对象添加或者撤销功能. 优点:可以不改变原有对象的情况下动态扩展功能,可以使扩展的多个 ...

- IL角度理解C#中字段,属性与方法的区别

IL角度理解C#中字段,属性与方法的区别 1.字段,属性与方法的区别 字段的本质是变量,直接在类或者结构体中声明.类或者结构体中会有实例字段,静态字段等(静态字段可实现内存共享功能,比如数学上的pi就 ...

- IL角度理解for 与foreach的区别——迭代器模式

IL角度理解for 与foreach的区别--迭代器模式 目录 IL角度理解for 与foreach的区别--迭代器模式 1 最常用的设计模式 1.1 背景 1.2 摘要 2 遍历元素 3 删除元素 ...

- es6 代码片段理解

代码片段理解: [INCREMENT]: (state, action) => { const { payload: { id } } = action //because payload co ...

随机推荐

- C#入门到精通系列课程——第3章变量及运算符

◆本章内容 (1)变量是什么 (2)变量的声明及初始化 (3)常量 (4)运算符 (5)数据类型转换 (6)运算符优先级及结合性 (7)难点解答 ◆本章简述 很多人认为学习C#之前必须要学习C++,其 ...

- 大数翻倍法求解CRT

目录 正文 引入 大数翻倍法 复杂度证明 大数翻倍法的优势 最后的最后:上代码! 注:做法和思路是 zhx 在一次讲课中提出的,如有侵权,请联系作者删除 其实别的题解也有提到过暴力做法,但这里将会给出 ...

- h5实现电子签名

前端需要引入:jSignature.min.js ,jquery-1.9.1.min.js前端 部分写法:body内加 <div id="signature">< ...

- Mybatis学习之自定义持久层框架(三) 自定义持久层框架:读取并解析配置文件

前言 前两篇文章分别讲解了JDBC和Mybatis的基本知识,以及自定义持久层框架的设计思路,从这篇文章开始,我们正式来实现一个持久层框架. 新建一个项目 首先我们新建一个maven项目,将其命名为I ...

- C++入门教程之一:Hello world

C++入门教程之一:Hello world C++是各位程序员跳不过的一个坑,也是各位想学编程的人必备的知识,更是各大比赛(如NOI)的官方指定语言. 在TIOBE(一个编程语言社区排行榜)中,截止2 ...

- Redis内存——内存消耗(内存都去哪了?)

最新:Redis内存--三个重要的缓冲区 最新:Redis内存--内存消耗(内存都去哪了?) 最新:Redis持久化--如何选择合适的持久化方式 最新:Redis持久化--AOF日志 更多文章... ...

- Pytorch_Part1_简介&张量

VisualPytorch beta发布了! 功能概述:通过可视化拖拽网络层方式搭建模型,可选择不同数据集.损失函数.优化器生成可运行pytorch代码 扩展功能:1. 模型搭建支持模块的嵌套:2. ...

- 5分钟让你理解K8S必备架构概念,以及网络模型(中)

写在前面 在这用XMind画了一张导图记录Redis的学习笔记和一些面试解析(源文件对部分节点有详细备注和参考资料,欢迎关注我的公众号:阿风的架构笔记 后台发送[导图]拿下载链接, 已经完善更新): ...

- 放弃模拟器,安卓手机WiFi投屏到Ubuntu

曾经使用过一些安卓的模拟器,但是特别占用资源,而且很多平时使用的非游戏生活类App都有兼容性问题,自然最终无奈而放弃了. 现在将学习环境迁移到了Ubuntu平台,发现各个方面还是不错的,平时使用的各种 ...

- (原创)高DPI适配经验系列:(三)字体与字号、缩放锚点

一.前言 程序最基本的元素,就是文本,也就是字体.如果程序未进行高DPI的适配,最直观的感受便是字体的模糊.所以本篇便来说一下高DPI适配中的字体问题. 高DPI的适配,简单来说便是便是根据不同的DP ...