文件上传漏洞靶场:upload-labs安装及第一关教程

注:本文仅供学习使用,请勿用于非法操作,后果与作者无关!!!

一、简介

upload-labs是一个使用php语言编写的,专门收集渗透测试过程中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共19关,每一关都包含着不同上传方式。

二、安装 upload-labs

由于upload-labs 是一个由php 语言编写的靶场,因此需要在php环境下进行使用。

Windows 推荐集成环境Phpstudy下载:http://phpstudy.php.cn/ 下载安装即可;Linux 推荐集成环境Xampp,搭建方法参考上篇:

https://blog.csdn.net/qq_36711453/article/details/83713631

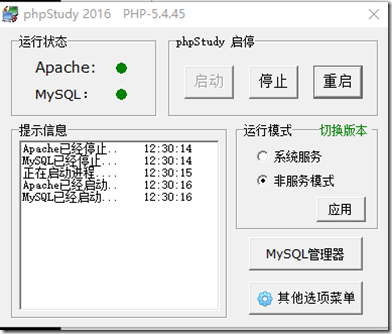

我这里以Windows 环境下phpstudy 为例:

靶机系统文件下载:https://github.com/Tj1ngwe1/upload-labs

下载后,解压修改名字:upload-labs,然后移动到phpstudy网站目录:phpstudy\www(根据自己的网站目录决定),若网站根目录下存在多个目录,记得打开允许目录列表,打开方法:其他选项菜单—phpStudy设置—允许目录列表。

在浏览器输入:http://localhost/upload-labs/ 或者:http://127.0.0.1/upload-labs/

到这里就安装成功了!

三、Pass-01 客户端检测绕过(js检测)

1、访问Pass-01 ,发现要求上传一个图片文件到服务器;

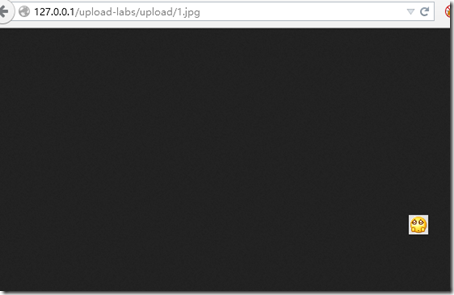

2、先上传一个图片文件查看状况,上传本地图片文件 1.jpg :

3、成功上传,查看图像:http://127.0.0.1/upload-labs/upload/1.jpg,发现上传位置/upload/1.jpg 并未修改上传文件的名字。因此,可判断此处未使用修改文件名做上传防护;

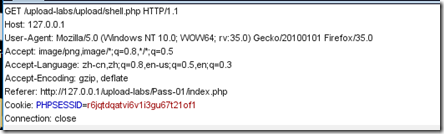

4、尝试上传shell.php 文件发现不允许上传,限制了上传类型。既然限制了上传类型,那么就抓包修改绕过呗!

修改shell.php 为shell.jpg ,抓包修改为 shell.php 再次上传:

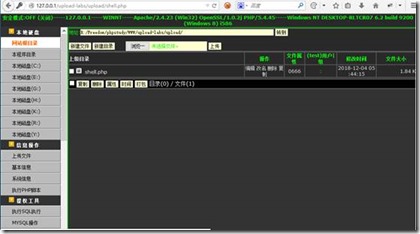

5、上传成功,并发现地址,shell.php文件地址:http://127.0.0.1/upload-labs/upload/shell.php

6、访问该webshell,发现成功执行:

7、输入webshell 的登陆密码,即可进行一系列操作:

转载请注明出自:

文件上传漏洞靶场:upload-labs安装及第一关教程的更多相关文章

- 文件上传漏洞靶场分析 UPLOAD_LABS

文件上传漏洞靶场(作者前言) 文件上传漏洞 产生原理 PASS 1) function checkFile() { var file = document.getElementsByName('upl ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞

漏洞名称: WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞 CNNVD编号: CNNVD-201306-259 发布时间: 2013-06-20 更新时间 ...

- 【DVWA】File Upload(文件上传漏洞)通关教程

日期:2019-08-01 17:28:33 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 在渗透测试过程中,能够快速获取服务器权限的一个办法. 如果开发者对上传的内容过滤的不严,那么就 ...

- DVWA之File Upload (文件上传漏洞)

目录 Low: Medium: 方法一:抓包修改文件的type 方法二:00截断 High: Impossible : Low: 源代码: <?php if( isset( $_POST[ 'U ...

- CVE-2018-20129:DedeCMS V5.7 SP2前台文件上传漏洞

一.漏洞摘要 漏洞名称: DedeCMS V5.7 SP2前台文件上传漏洞上报日期: 2018-12-11漏洞发现者: 陈灿华产品首页: http://www.dedecms.com/软件链接: ht ...

- web安全之文件上传漏洞

成因: 当文件上传时,若服务端脚本语言未对上传的文件进行严格验证和过滤,若恶意用户上传恶意的 脚本文件时,就有可能控制整个网站甚至是服务器,这就是文件上传漏洞. 权限: 1. 后台权限:登陆了后台,可 ...

- Web应用安全之文件上传漏洞详解

什么是文件上传漏洞 文件上传漏洞是在用户上传了一个可执行的脚本文件,本通过此脚本文件获得了执行服务器端命令的功能,这种攻击方式是最为直接,最为有效的,有时候,几乎没有什么门槛,也就是任何人都可以进行这 ...

- 文件上传漏洞演示脚本之js验证

文件上传漏洞演示脚本之js验证 0 0 716 关于文件上传漏洞,想必玩web安全的同学们都有接触,之前本站也发布过一篇文章介绍文件上传漏洞的各种绕过方法,但是只是有文档却没有演示代码 ...

随机推荐

- Perl的die和warn函数

die和warn die可以在出现错误的时候停止程序,并给出消息.默认会输出出错的程序名称和出错行号 warn函数和die函数类似,但和die的区别是不会终止程序 die和warn的参数末尾如果给了\ ...

- Jenkins持续集成介绍及插件安装版本更新演示(一)--技术流ken

Jenkins介绍 Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作,旨在提供一个开放易用的软件平台,使软件的持续集成变成可能. Jenkins功能包括: ...

- 【转】10 个很有用的 jQuery 弹出层提示插件

模态对话框为网站用户提供了快速显示信息的方法,也可以用来提示错误.警告和确认等信息,这里介绍了 10 个弹出模态对话框插件. How to Create a jQuery Confirm Dialog ...

- team项目学习01

项目里面有好多单词不理解.先查一下. authorize:授权,批准 controller:控制器 domain:领域,域 form:表格,形式,窗体 interceptor 拦截器,自定义动画渲染器 ...

- Android Studio 管理所有程序退出

import android.app.Activity; import java.util.ArrayList; import java.util.List; public class fa { pu ...

- Android Studio 新建项目结构分析

这是我刚刚新建的项目 默认都是Android模式的项目结构,但这并不是真实的目录结构 把他换成Project模式 项目的真实目录结构 1app 项目的代码,资源 2 gradle wrappere ...

- npm WARN enoent ENOENT: no such file or directory, open 'C:\Users\package.json'

在使用 npm 命令安装常用的 Node.js web框架模块 express时出现: 解决方法是 在命令行切换到安装nodejs文件下的nodejs\node_modules\npm 后执行npm ...

- 自己用HashMap来模拟一个Session缓存(简易版)

本文记录:Hibernate中一级缓存的特点. 一级缓存的细节什么操作会向一 1.级缓存放入数据 save,update,saveOrUpdate,load,get,list,iterate,lock ...

- netty入门demo(一)

目录 前言 正文 代码部分 服务端 客服端 测试结果一: 解决粘包,拆包的问题 总结 前言 最近做一个项目: 大概需求: 多个温度传感器不断向java服务发送温度数据,该传感器采用socket发送数据 ...

- canvas 画时钟 会动呦

//半径 var r = 130; //重置原点 ctx.save(); ctx.translate(400, 500); //使用translate重置原点 function drawClock() ...