PE文件整体结构解析

DOS头

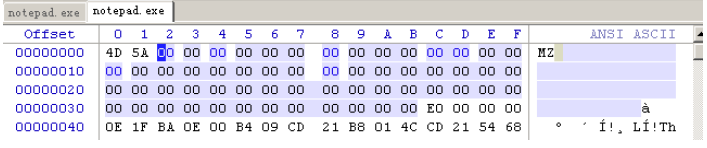

在之前,我们已经了解过PE文件的整体结构了,并且我们进行了静动态差异的文件分析,其开头部分就是DOS

部分,包含了DOS MZ文件头和DOS块,那么我们来了解一些DOS部分的结构和其相关意义。

DOS MZ文件头

DOS MZ文件头就是一个结构体IMAGE_DOS_HEADER,其定义如下所示:

typedef struct _IMAGE_DOS_HEADER { // DOS .EXE header

WORD e_magic; // Magic number

WORD e_cblp; // Bytes on last page of file

WORD e_cp; // Pages in file

WORD e_crlc; // Relocations

WORD e_cparhdr; // Size of header in paragraphs

WORD e_minalloc; // Minimum extra paragraphs needed

WORD e_maxalloc; // Maximum extra paragraphs needed

WORD e_ss; // Initial (relative) SS value

WORD e_sp; // Initial SP value

WORD e_csum; // Checksum

WORD e_ip; // Initial IP value

WORD e_cs; // Initial (relative) CS value

WORD e_lfarlc; // File address of relocation table

WORD e_ovno; // Overlay number

WORD e_res[4]; // Reserved words

WORD e_oemid; // OEM identifier (for e_oeminfo)

WORD e_oeminfo; // OEM information; e_oemid specific

WORD e_res2[10]; // Reserved words

LONG e_lfanew; // File address of new exe header

} IMAGE_DOS_HEADER, *PIMAGE_DOS_HEADER;

它有很多成员,但我们并不需要去深入的理解每个成员的含义和作用,这是因为这个结构体是给16位平台看

的,而我们现在的环境大部分都是32位和64位的,所以现在的平台不再需要这个完整的结构体了,只需要其中

的两个成员e_magic和e_lfanew.

你可以尝试在16进制的编辑器中去编辑某个EXE文件保留两个成员e_magic和e_lfanew,其他的以0x00填充,然

后保存文件,你会发现修改后的文件还是可以正常运行的:

保留这两个成员的原因是因为它们代表着我们之前所说的PE指纹,操作系统也是根据这个来识别是否是PE文件

的,所以不能够更改、删除(e_magic是一种标识,e_lfanew则表示PE文件头的位置)。

DOS块

DOS块就是夹在DOS MZ文件头和PE文件头之间的内容,这里面的内容可以根据自己的需要随意的修改和添加,

并不会影响文件的正常运行。

PE头

PE头整体就是如下这个结构体:

typedef struct _IMAGE_NT_HEADERS {

DWORD Signature; // PE标识

IMAGE_FILE_HEADER FileHeader; // 标准PE头

IMAGE_OPTIONAL_HEADER32 OptionalHeader; // 扩展PE头

} IMAGE_NT_HEADERS32, *PIMAGE_NT_HEADERS32;

第一个成员就是PE标识,该标识不能破坏,因为操作系统在启动一个程序的时候会检测这个标识。

标准PE头

标准PE头是PE头的第二个成员,它是如下所示的结构体:

typedef struct _IMAGE_FILE_HEADER {

WORD Machine; // 可以运行在什么样的CPU上

WORD NumberOfSections; // 表示节的数量

DWORD TimeDateStamp; // 编译器填写的时间戳

DWORD PointerToSymbolTable; // 调试相关

DWORD NumberOfSymbols; // 调试相关

WORD SizeOfOptionalHeader; // 扩展PE头的大小

WORD Characteristics; // 文件属性

} IMAGE_FILE_HEADER, *PIMAGE_FILE_HEADER;

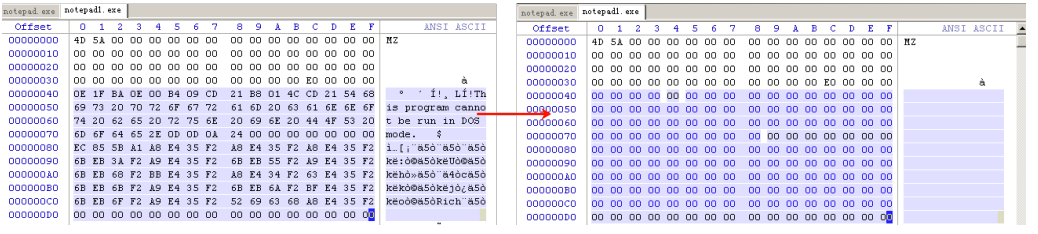

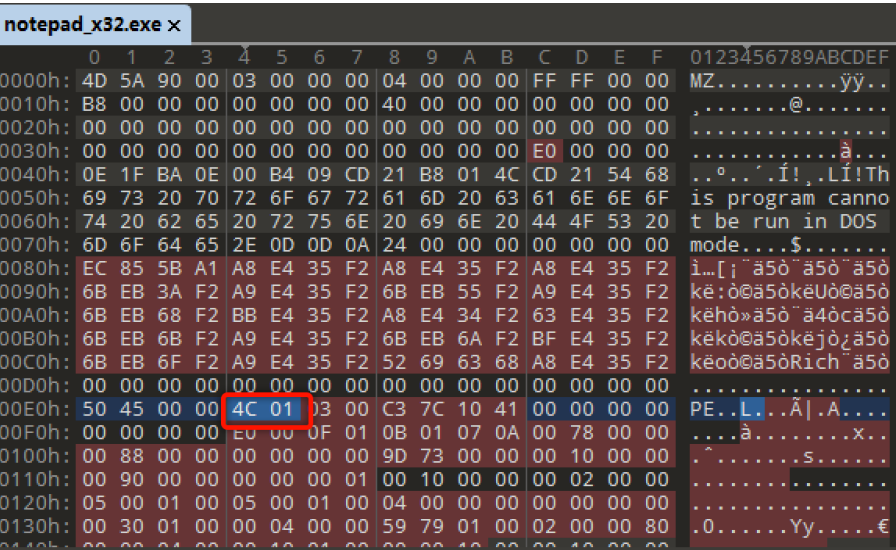

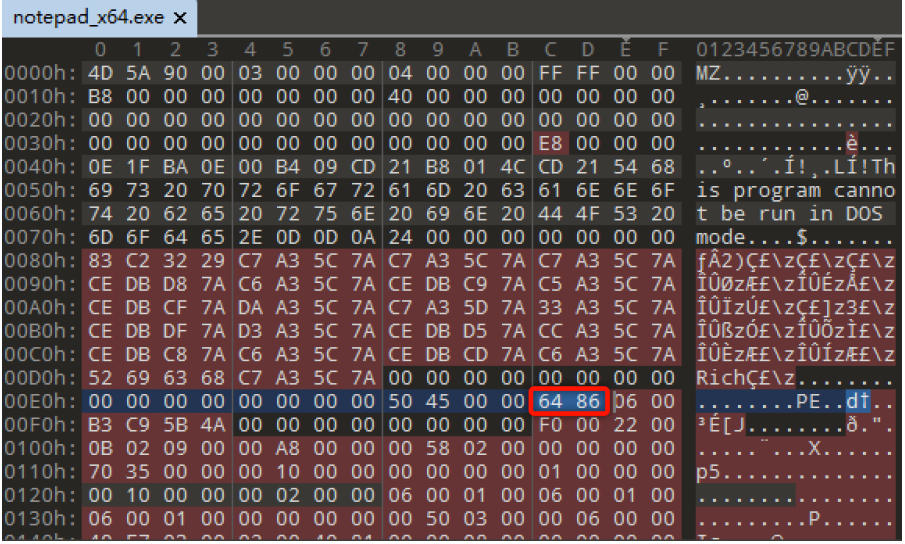

其第一个成员Machine表示可以运行在什么样的CPU上,如果它的值为0x0则表示可以运行在任意的CPU上,支

持在Intel 386以及后续的型号CPU运行则值为0x14c,支持64位的CPU型号则值为0x8664。

我们可以分别在32位、64位系统上提取notepad.exe进行对比来看看这个成员(010 Editor → Tools → Compare

Files...):

第二个成员NumberOfSections表示当前PE文件中节的数量,也就是节表中有几个结构体;第三个成员

TimeDateStamp表示编译器编译的时候插入的时间戳,与文件属性里面的创建时间和修改时间是无关的。

第四、第五个成员是调试相关的,我们暂时不用去了解;第六个成员SizeOfOptionalHeader表示扩展PE头的大

小,默认情况下32位PE文件对应值位0xE0,64位PE文件对应值为0xF0。

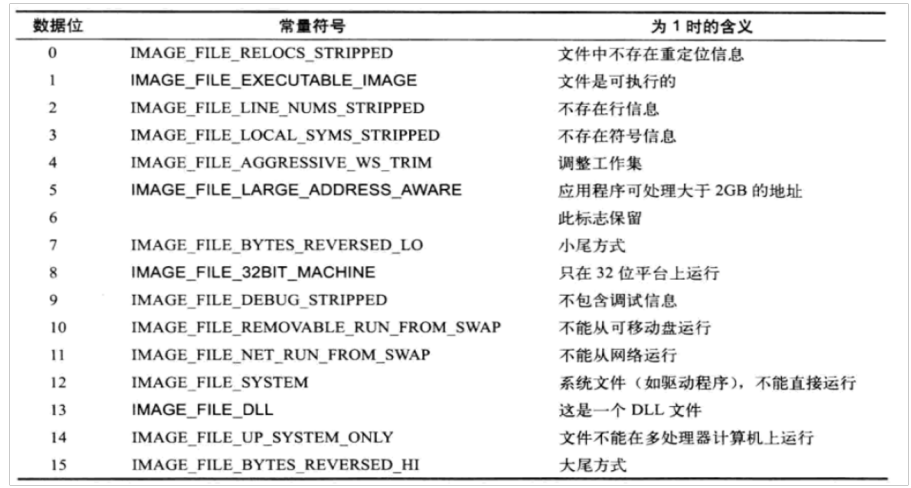

第七个成员Characteristics用来记录当前PE文件的一些属性,该成员是16位(2字节)大小,其每一数据位对

应的属性如下所示:

扩展PE头

扩展PE头在32位和64位环境下是不一样的,在本章节中只介绍32位扩展PE头。如下结构体就是32位的扩展PE

头:

typedef struct _IMAGE_OPTIONAL_HEADER {

WORD Magic; // PE32:10B PE32+:20B

BYTE MajorLinkerVersion; // 链接器版本号

BYTE MinorLinkerVersion; // 链接器版本号

DWORD SizeOfCode; // 所有代码节的总和(文件对齐后的大小),编译器填的(没用)

DWORD SizeOfInitializedData; // 包含所有已经初始化数据的节的总大小(文件对齐后的大小),编译器填的(没

用)

DWORD SizeOfUninitializedData; // 包含未初始化数据的节的总大小(文件对齐后的大小),编译器填的(没用)

DWORD AddressOfEntryPoint; // 程序入口

DWORD BaseOfCode; // 代码开始的基址,编译器填的(没用)

DWORD BaseOfData; // 数据开始的基址,编译器填的(没用)

DWORD ImageBase; // 内存镜像基址

DWORD SectionAlignment; // 内存对齐

DWORD FileAlignment; // 文件对齐

WORD MajorOperatingSystemVersion; // 标识操作系统版本号,主版本号

WORD MinorOperatingSystemVersion; // 标识操作系统版本号,次版本号

WORD MajorImageVersion; // PE文件自身的版本号

WORD MinorImageVersion; // PE文件自身的版本号

WORD MajorSubsystemVersion; // 运行所需子系统版本号

WORD MinorSubsystemVersion; // 运行所需子系统版本号

DWORD Win32VersionValue; // 子系统版本的值,必须为0

DWORD SizeOfImage; // 内存中整个PE文件的映射的尺寸

DWORD SizeOfHeaders; // 所有头加节表按照文件对齐后的大小,否则加载会出错

DWORD CheckSum; // 校验和

WORD Subsystem; // 子系统,驱动程序(1)、图形界面(2) 、控制台/DLL(3)

WORD DllCharacteristics; // 文件特性

DWORD SizeOfStackReserve; // 初始化时保留的栈大小

DWORD SizeOfStackCommit; // 初始化时实际提交的大小

DWORD SizeOfHeapReserve; // 初始化时保留的堆大小

DWORD SizeOfHeapCommit; // 初始化时实践提交的大小

DWORD LoaderFlags; // 调试相关

DWORD NumberOfRvaAndSizes; // 目录项数目

IMAGE_DATA_DIRECTORY DataDirectory[IMAGE_NUMBEROF_DIRECTORY_ENTRIES]; // 表,结构体数组

} IMAGE_OPTIONAL_HEADER32, *PIMAGE_OPTIONAL_HEADER32;

扩展PE头的成员有很多,但我们不需要每个都记住,大概的了解一下即可,重点关注如下这几个成员:

成员Magic表示当前PE文件是32位还是64位,32位时该值对应0x10B,64位时该值对应0x20B。

成员AddressOfEntryPoint表示当前程序入口的地址,这个成员要与成员ImageBase相加才能得出真正的入口地

址,成员ImageBase用来表示内存镜像基址,也就是PE文件在内存中按内存对齐展开后的首地址,我们可以在

实际PE文件中看下,如下图所示就是PE文件静态状态下的两个成员值,AddressOfEntryPoint为0x739D,

ImageBase为0x1000000,那么最终的程序在内存中的入口地址就是0x100739D:

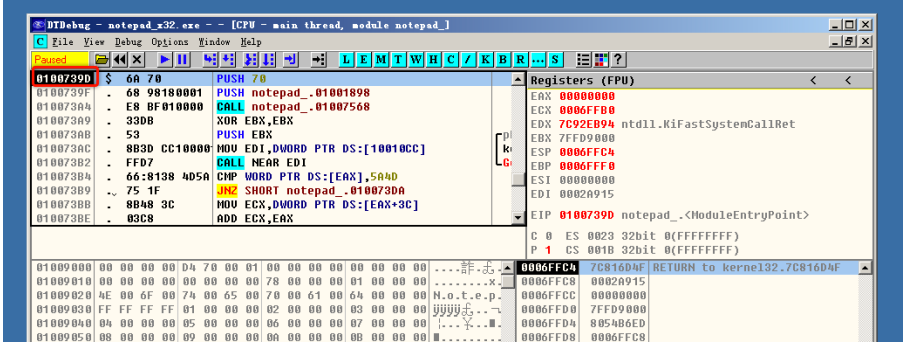

那么如何证实推断的结果是正确的呢,我们可以直接使用DTDebug之类的调试器打开这个PE文件,调试器会自

动在程序入口断点,如下图所示则表示我们的推测是正确的:

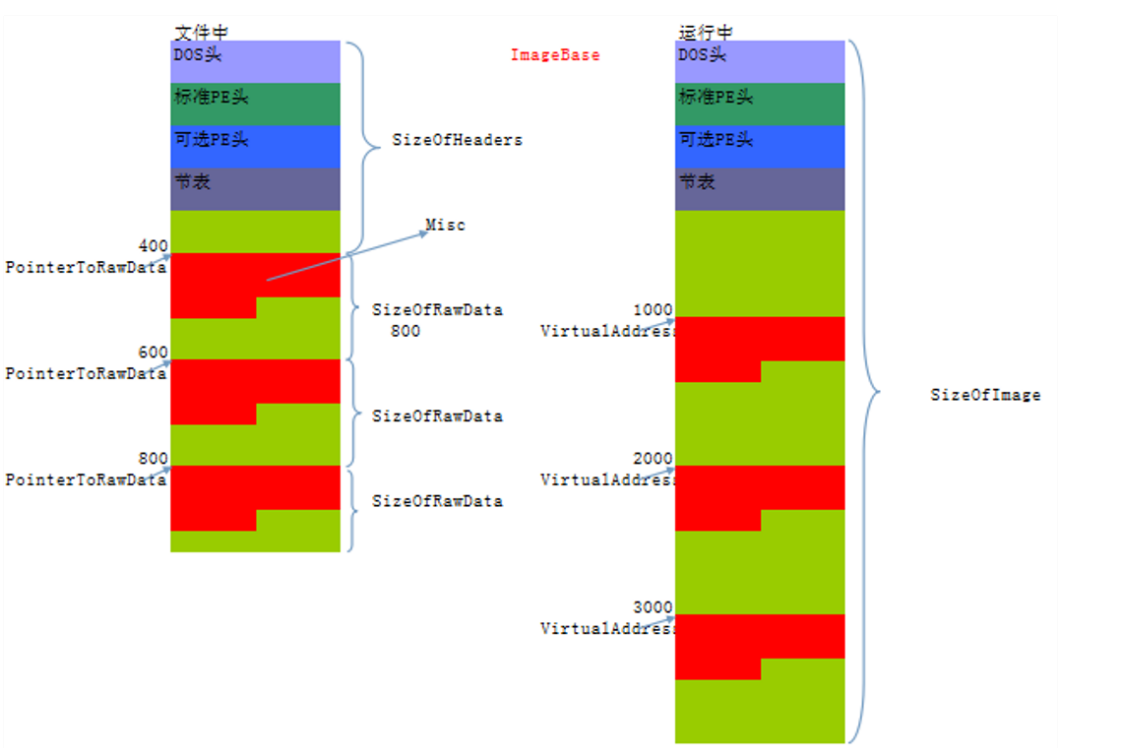

成员FileAlignment、SectionAlignment和SizeOfHeader在之前的章节中已经了解过了,这里不再赘述。

成员SizeOfImage表示在内存中整个PE文件映射的大小,可比实际的值大(内存对齐之后的大小,也就表示必须是SectionAlignment的整数倍)。

扩展PE头的成员有很多,但我们不需要每个都记住,大概的了解一下即可,重点关注如下这几个成员:

成员Magic表示当前PE文件是32位还是64位,32位时该值对应0x10B,64位时该值对应0x20B。

成员AddressOfEntryPoint表示当前程序入口的地址,这个成员要与成员ImageBase相加才能得出真正的入口地

址,成员ImageBase用来表示内存镜像基址,也就是PE文件在内存中按内存对齐展开后的首地址,我们可以在

实际PE文件中看下,如下图所示就是PE文件静态状态下的两个成员值,AddressOfEntryPoint为0x739D,

ImageBase为0x1000000,那么最终的程序在内存中的入口地址就是0x100739D:

那么如何证实推断的结果是正确的呢,我们可以直接使用DTDebug之类的调试器打开这个PE文件,调试器会自

动在程序入口断点,如下图所示则表示我们的推测是正确的:

成员FileAlignment、SectionAlignment和SizeOfHeader在之前的章节中已经了解过了,这里不再赘述。

成员SizeOfImage表示在内存中整个PE文件映射的大小,可比实际的值大(内存对齐之后的大小,也就表示必须是SectionAlignment的整数倍)。

成员CheckSum表示校验和,是用来判断文件是否被修改的,它的计算方法就是文件的两个字节与两个字节相加,最终的值(不考虑溢出情况)就是校验和。

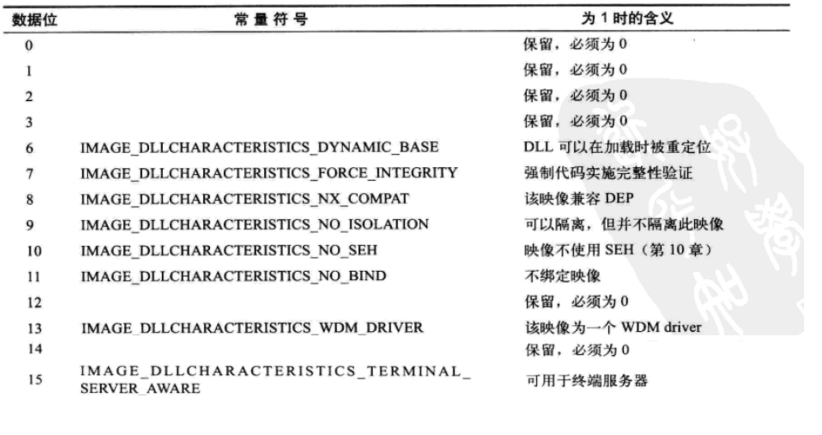

最后一个需要我们了解的成员是DllCharacteristics,它用来表示PE文件的特性,但不要被名字所迷惑,它不是针对DLL文件的;它的数据宽度是16位(4字节),其每一数据位对应的属性如下所示:

PE节表

在PE中,节数据有几个,分别对应着什么类型以及其他相关的属性都是由PE节表来决定的,PE节表是一个结构体数组,结构体的定义如下所示:

#define IMAGE_SIZEOF_SHORT_NAME 8

typedef struct _IMAGE_SECTION_HEADER {

BYTE Name[IMAGE_SIZEOF_SHORT_NAME]; // ASCII字符串(节名),可自己义,只截取8个字节,可以8个字节都是

名字

union { // Misc,双字,是该节在没有对齐前的真实尺寸,该值可以不准确

DWORD PhysicalAddress; // 真实宽度,这两个值是一个联合结构,可以使用其中的任何一个

DWORD VirtualSize; // 一般是取后一个

} Misc;

DWORD VirtualAddress; // 在内存中的偏移地址,加上ImageBase才是在内存中的真正地址

DWORD SizeOfRawData; // 节在文件中对齐后的尺寸

DWORD PointerToRawData; // 节区在文件中的偏移

DWORD PointerToRelocations; // 调试相关

DWORD PointerToLinenumbers; // 调试相关

WORD NumberOfRelocations; // 调试相关

WORD NumberOfLinenumbers; // 调试相关

DWORD Characteristics; // 节的属性

} IMAGE_SECTION_HEADER, *PIMAGE_SECTION_HEADER;

代码中的注释可以大致了解到每个成员的作用,其中有2个成员来描述节的大小,分别是没有对齐前的真实尺寸和对齐后的宽度,这时候会出现一种情况就是对齐前的真实尺寸大于对齐后的宽度,这就是存在全局变量没有赋予初始值导致的,在文件存储中全局变量没有赋予初始值也就不占空间,但是在内存中是必须要赋予初始

值的,这时候宽度就大了一些,所以在内存中节是谁大就按照谁去展开。

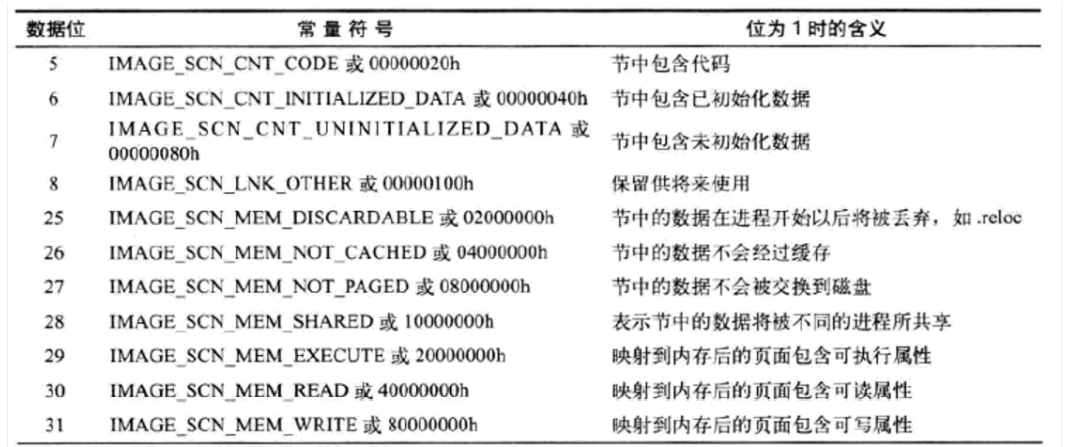

与其他结构体一样,PE节也有属性,这就是成员Characteristics,其数据宽度是16位(4字节),其每一数据位

对应的属性如下所示:

PE文件整体结构解析的更多相关文章

- PE文件结构部分解析以及输入的定位

原文链接地址:http://www.cnblogs.com/shadow-lei/p/3554670.html PE文件定义 PE 文件("Portable executable" ...

- 手写PE文件(一)

DOS Header(IMAGE_DOS_HEADER)->64 Byte DOS头部 DOS Stub 112字节 "PE"00(Signature) 4个字节 IMAGE ...

- PE文件加节感染之Win32.Loader.bx.V病毒分析

一.病毒名称:Win32.Loader.bx.V 二.分析工具:IDA 5.5.OllyDebug.StudPE 三.PE文件加节感染病毒简介 PE病毒感染的方式比较多,也比较复杂也比较难分析,下面就 ...

- PE文件解析器的编写(二)——PE文件头的解析

之前在学习PE文件格式的时候,是通过自己查看各个结构,自己一步步计算各个成员在结构中的偏移,然后在计算出其在文件中的偏移,从而找到各个结构的值,但是在使用C语言编写这个工具的时候,就比这个方便的多,只 ...

- PE格式文件的解析代码

#include "Global.h" ; //标志,用于表示是否为pe32+文件 ; //标志,用于表示读入的模式,若为0代表是内存读入,不为0,代表是文件打开,此时mode是文 ...

- PE文件解析 基础篇

PE文件解析 基础篇 来源 https://bbs.pediy.com/thread-247114.htm 前言 之前学习了PE格式,为了更好的理解,决定写一个类似LoadPE的小工具. 编译器是VS ...

- C++PE文件格式解析类(轻松制作自己的PE文件解析器)

PE是Portable Executable File Format(可移植的运行体)简写,它是眼下Windows平台上的主流可运行文件格式. PE文件里包括的内容非常多,详细我就不在这解释了,有兴趣 ...

- 解析PE文件的附加数据

解析程序自己的附加数据,将附加数据写入文件里. 主要是解析PE文件头.定位到overlay的地方.写入文件. 常应用的场景是在crackme中,crackme自身有一段加密过的附加数据.在crackm ...

- 解析PE文件

最近在自学解析PE文件,根据小辣椒(CFF Explorer)以及各论坛上大佬的帖子,做了个黑屏打印PE文件的,历时7天完成,在此想跟有相关需要的同学们分享下思路,有不足之处也希望大家不吝赐教,指点出 ...

- [系统安全] 十六.PE文件逆向基础知识(PE解析、PE编辑工具和PE修改)

[系统安全] 十六.PE文件逆向基础知识(PE解析.PE编辑工具和PE修改) 文章来源:https://masterxsec.github.io/2017/05/02/PE%E6%96%87%E4%B ...

随机推荐

- boot-admin整合flowable官方editor-app源码进行BPMN2-0建模(续)

boot-admin整合flowable官方editor-app源码进行BPMN2-0建模(续) 书接上回 项目源码仓库github 项目源码仓库gitee boot-admin 是一款采用前后端分离 ...

- Django简介 安装下载 app概念 主要目录介绍

目录 Django简介 前戏 Django是一个开放源代码的Web应用框架,由Python写成.采用了MTV的框架模式,即模型M,视图V和模版T.这套框架是以比利时的吉普赛爵士吉他手Django Re ...

- Django框架——手写web框架、wsgiref模块、动静态网页、jinja2模块、主流web框架、Django简介、基本使用、app概念、目录结构、三板斧

web应用 '''通过浏览器访问的应用程序!!!''' 1.两种模式c/s b/s B/S:browser---------------->server 2.web应用程序的有点 2.1 只需要 ...

- AWS CLI入门教程(亲测)

背景 因为公司有用到S3,所以整理了一个S3的简单入门教程.当然,入门之后有其他更高级的用法需求,就靠自己去查文档了.入门的教程能让你快速上手,不至于翻阅一堆文档,容易被劝退.这里主要是介绍如何用cl ...

- Spring中TranslationDefinition接口规定的七种类型的事务传播行为及其意思

- 百度飞桨(PaddlePaddle)- 张量(Tensor)

飞桨 使用张量(Tensor) 来表示神经网络中传递的数据,Tensor 可以理解为多维数组,类似于 Numpy 数组(ndarray) 的概念.与 Numpy 数组相比,Tensor 除了支持运行在 ...

- 2022-04-23:给定一个长度为4的整数数组 cards 。你有 4 张卡片,每张卡片上都包含一个范围在 [1,9] 的数字。您应该使用运算符 [‘+‘, ‘-‘, ‘*‘, ‘/‘] 和括号 ‘

2022-04-23:给定一个长度为4的整数数组 cards .你有 4 张卡片,每张卡片上都包含一个范围在 [1,9] 的数字.您应该使用运算符 ['+', '-', '*', '/'] 和括号 ' ...

- TypeError: Cannot read property 'upgrade' of undefined

解决方案: 在你的.env.dev配置文件中配置VUE_APP_BASE_API并对target赋值

- 一个.Net开发的功能强大、易于使用的流媒体服务器和管理系统

推荐一个视频管理系统,非常适合个人或者公司打造视频网站. 项目简介 这是基于.Net Core开发的,跨平台的开源项目:支持多种音视频格式,如MP3.MP4.AVI.WMV.FLV等:支持本地管理与远 ...

- javascript5 定时器功能

定时器功能: 定时器功能是window对象方法,涉及到 定时器和延时器,具体 看代码 定时器 timer=setInterval(function (){},300) 清除定时器: clearInte ...