Flask基础(17)-->防止 CSRF 攻击

CSRF

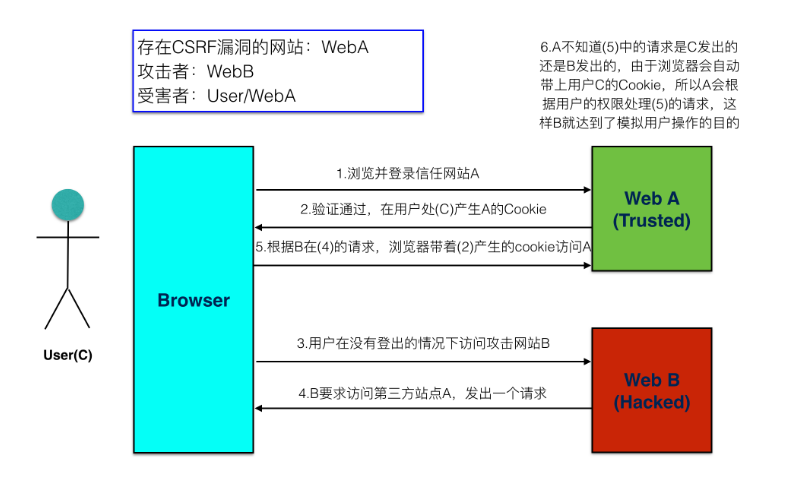

CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造。CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求。- 包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......

- 造成的问题:个人隐私泄露以及财产安全。

CSRF攻击示意图

- 客户端访问服务器时没有同服务器做安全验证

防止 CSRF 攻击

步骤

- 在客户端向后端请求界面数据的时候,后端会往响应中的 cookie 中设置 csrf_token 的值

- 在 Form 表单中添加一个隐藏的的字段,值也是 csrf_token

- 在用户点击提交的时候,会带上这两个值向后台发起请求

- 后端接受到请求,以会以下几件事件:

- 从 cookie中取出 csrf_token

- 从 表单数据中取出来隐藏的 csrf_token 的值

- 进行对比

- 如果比较之后两值一样,那么代表是正常的请求,如果没取到或者比较不一样,代表不是正常的请求,不执行下一步操作

那么下面我们用一个代码案例进行演示一下:防止CSRF攻击的代码示例(如果想测试没有CSRF预防的情况,可以在代码里直接更改即可:即去掉转账视图crsf_token验证功能即可)

CRSF_test.py(视图页面)

from flask import Flask, render_template, make_response

from flask import redirect

from flask import request

from flask import url_for

import os,base64 app = Flask(__name__) # 生成 csrf_token 函数

def generate_csrf():

return bytes.decode(base64.b64encode(os.urandom(48))) @app.route('/login', methods=["POST", "GET"])

def login():

if request.method == "POST":

# 取到表单中提交上来的参数

username = request.form.get("username")

password = request.form.get("password") if not all([username, password]):

print('用户名或密码错误')

else:

print(username, password)

if username == 'laowang' and password == '':

# 状态保持,设置用户名到cookie中表示登录成功

response = redirect(url_for('transfer'))

response.set_cookie('username', username)

return response

else:

print('密码错误') return render_template('login_test.html') @app.route('/transfer', methods=["POST", "GET"])

def transfer():

# 从cookie中取到用户名

username = request.cookies.get('username', None)

# 如果没有取到,代表没有登录

if not username:

return redirect(url_for('login')) if request.method == "POST":

to_account = request.form.get("to_account")

money = request.form.get("money")

# 取出表单中的 csrf_token

form_csrf_token = request.form.get("csrf_token")

# 取出 cookie 中的 csrf_token

cookie_csrf_token = request.cookies.get("csrf_token")

# 进行对比

if cookie_csrf_token != form_csrf_token:

return 'token校验失败,非法操作'

print('假装执行转操作,将当前登录用户的钱转账到指定账户')

return '转账 %s 元到 %s 成功' % (money, to_account) # 渲染转换页面

# 生成 csrf_token 的值

csrf_token = generate_csrf() # 渲染转换页面,传入 csrf_token 到模板中

response = make_response(render_template('transfer_test.html', csrf_token=csrf_token))

# 设置csrf_token到cookie中,用于提交校验

response.set_cookie('csrf_token', csrf_token)

return response if __name__ == '__main__':

app.run(debug=True, port=9000)

login.test.py(登录模板页面)

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>登录</title>

</head>

<body> <h1>我是网站A,登录页面</h1> <form method="post">

<label>用户名:</label><input type="text" name="username" placeholder="请输入用户名"><br/>

<label>密码:</label><input type="password" name="password" placeholder="请输入密码"><br/>

<input type="submit" value="登录">

</form> </body>

</html>

transfer_test.py(转账模板页面)

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>转账</title>

</head>

<body>

<h1>我是网站A,转账页面</h1> <form method="post">

<input type="hidden" name="csrf_token" value="{{ csrf_token }}">

<label>账户:</label><input type="text" name="to_account" placeholder="请输入要转账的账户"><br/>

<label>金额:</label><input type="number" name="money" placeholder="请输入转账金额"><br/>

<input type="submit" value="转账">

</form> </body>

</html>

下面是进行CSRF攻击的恶意网站(俗称钓鱼网站):hack_test.py(视图页)

from flask import Flask

from flask import render_template app = Flask(__name__) @app.route('/hongbao')

def index():

return render_template('hack_test.html') if __name__ == '__main__':

app.run(debug=True, port=8000)

hack_test.py(模板页)

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body> <h1>我是网站B</h1> <form method="post" action="http://127.0.0.1:9000/transfer">

<input type="hidden" name="to_account" value="999999">

<input type="hidden" name="money" value="190000" hidden>

<input type="submit" value="点击领取优惠券">

</form> </body>

</html>

以上代码亲测有效,如有问题或者建议,欢迎在下面留言☺☺☺

/Flask-%E7%AC%AC4%E5%A4%A9(%E8%93%9D%E5%9B%BE%EF%BC%8C%E5%8D%95%E5%85%83%E6%B5%8B%E8%AF%95)/01-%E6%95%99%E5%AD%A6%E8%B5%84%E6%BA%90/FlaskNote/assets/CSRF%E6%94%BB%E5%87%BB%E8%BF%87%E7%A8%8B.png)

Flask基础(17)-->防止 CSRF 攻击的更多相关文章

- 在 Flask 项目中解决 CSRF 攻击

#转载请留言联系 1. CSRF是什么? CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造. CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求.包括:以你名义 ...

- flask总结05(在 Flask 项目中解决 CSRF 攻击)

一:安装 flask_wtf pip install flask_wtf 二:设置应用程序的 secret_key,用于加密生成的 csrf_token 的值 # session加密的时候已经配置过了 ...

- Flask模拟实现CSRF攻击

CSRF CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造. CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求. 包括:以你名义发送邮件,发消息,盗取你的账号 ...

- day94:flask:Jinjia2模板引擎&flask中的CSRF攻击&Flask-SQLAlchemy的创建模型类和基本的增删改查

目录 1.Jinjia2模板引擎 1.Jinjia2加载模板并传递数据到模板中 2.Jinjia2的模板语句 3.模板中特有的变量和函数 4.模板中内置的过滤器 5.自定义过滤器 6.模板继承 2.在 ...

- 19、Flask实战第19天:CSRF攻击与防御

CSRF攻击原理 网站是通过cookie来实现登录功能的.而cookie只要存在浏览器中,那么浏览器在访问这个cookie的服务器的时候,就会自动的携带cookie信息到服务器上去.那么这时候就存在一 ...

- python web框架Flask——csrf攻击

CSRF是什么? (Cross Site Request Forgery, 跨站域请求伪造)是一种网络的攻击方式,它在 2007 年曾被列为互联网 20 大安全隐患之一,也被称为“One Click ...

- XSS攻击 && CSRF攻击 基础理解

一个网站,不管多么的帅气,多么的风骚,如果你不安全,那始终都是一个弟弟啊~ 今天又看了下XSS和CSRF攻击的文章,我也想发点什么普及下大家的安全意识,毕竟作为一名拥有伟大梦想的程序员,基本的安全意识 ...

- flask提交表单验证不通过,以及CSRF攻击原理

学习表单的问题1. 提交表单时怎么都无法验证通过 记录一下,自己的学习bug,主要是因为在模板中书写渲染的语句时,把CSRF的字段名写错了. 因为在模板中书写一些语句是没有提示的,自己手动敲代码容易出 ...

- Flask【第2篇】:Flask基础

Flask基础 知识点回顾 1.flask依赖wsgi,实现wsgi的模块:wsgiref,werkzeug,uwsgi 2.实例化Flask对象,里面是有参数的 app = Flask(__name ...

随机推荐

- C++ 并发编程之互斥锁和条件变量的性能比较

介绍 本文以最简单生产者消费者模型,通过运行程序,观察该进程的cpu使用率,来对比使用互斥锁 和 互斥锁+条件变量的性能比较. 本例子的生产者消费者模型,1个生产者,5个消费者. 生产者线程往队列里放 ...

- 自己实现vue瀑布流组件,含详细注释

我知道vue有瀑布流插件vue-waterfall-easy,但是使用的时候与我的预期有部分别,所以就自己动手写了这个组件 人和动物的根本区别是是否会使用工具,我们不仅要会使用,还要会创造工具,别人提 ...

- Python从入门到精通之环境搭建

本章内容: Windows系统环境搭建 Linux系统环境搭建 Mac OS系统环境搭建 一.下载python安装包 下载地址:https://www.python.org/downloads/ 二. ...

- ssh延迟加载问题的解决方案

1. 什么是延迟加载问题 ? 业务层查询的数据 关闭session 之后...web层获取延迟加载的数据失败. 例如:查询订单没有查询客户,需要显示客户,session已经关闭,无法查询 2. 如何解 ...

- Gson的解析Json数据的两种方式

转载:https://blog.csdn.net/huplion/article/details/78984977 在线JSON字符串转Java实体类(JavaBean.Entity): https: ...

- (二)springMvc原理和手写springMvc框架

我们从两个方面了解springmvc执行原理,首先我们去熟悉springmvc执行的过程,然后知道原理后通过手写springmvc去深入了解代码中执行过程. (一)SpringMVC流程图 (二)Sp ...

- CodeForces 340E Iahub and Permutations 错排dp

Iahub and Permutations 题解: 令 cnt1 为可以没有限制位的填充数字个数. 令 cnt2 为有限制位的填充数字个数. 那么:对于cnt1来说, 他的值是cnt1! 然后我们对 ...

- Spring MVC 配置类 WebMvcConfigurerAdapter

WebMvcConfigurerAdapter配置类是spring提供的一种配置方式,采用JavaBean的方式替代传统的基于xml的配置来对spring框架进行自定义的配置.因此,在spring b ...

- mybatis转义

SELECT * FROM test WHERE 1 = 1 AND start_date <= CURRENT_DATE AND end_date >= CURRENT_DATE 在执行 ...

- StackOverflow 周报 - 高质量问题的问答(Java、Python)

这是 Stack Overflow 第三周周报,本周加入了 Python 的内容,原计划两篇 Java.两篇 Python.但明天过节所以今天就先把周报发了,两篇 Java.一篇 Python.公众号 ...