利用powershell进行windows日志分析

0x00 前言

Windows 中提供了 2 个分析事件日志的 PowerShell cmdlet:一个是Get-WinEvent,超级强大,但使用起来比较麻烦;另一个是Get-EventLog,使得起来相当简单,可以实时筛选,接下来,我们利用PowerShell 来自动筛选 Windows 事件日志。

0x01 Get-WinEvent

A、XML编写

假设有这样一个需求:windows server2008 R2环境,需要统计一下近7天用户登录次数。

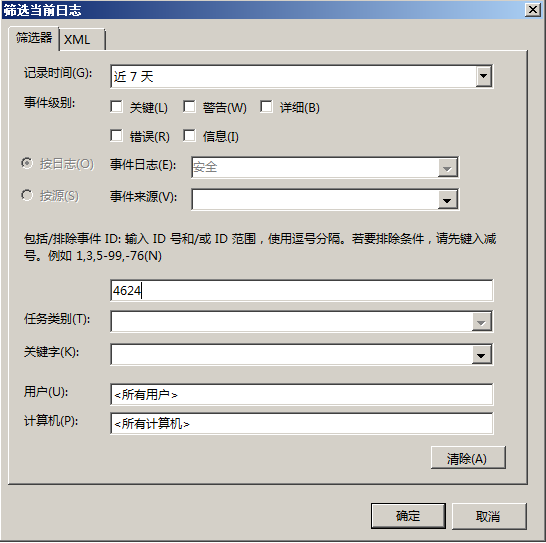

我们可以直接利用事件查看器里面筛选日志,如下图:

通过查看登录日志,发现在真正的登录时间,是这条日志,去其他不同的是,此条日志记录的进程名是winlogon.exe 要实现比较精确的筛选,需要从这里入手,

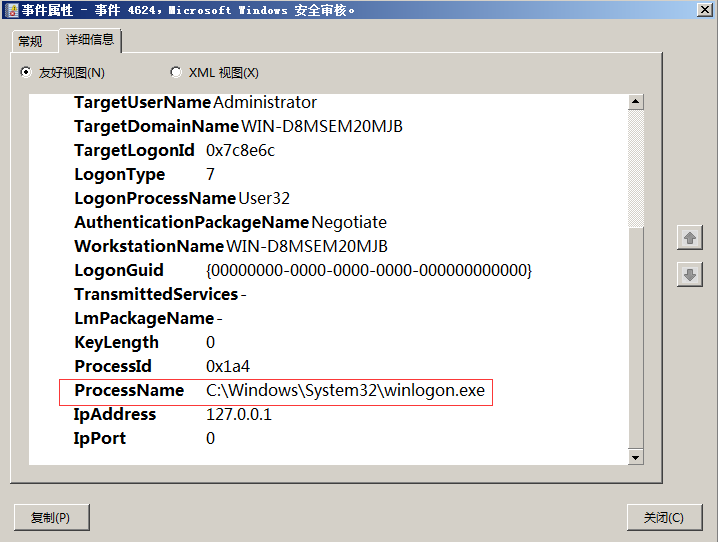

进一步筛选 点击“事件属性”里面的“详细信息”中,可以看见一条信息,后面会用到:

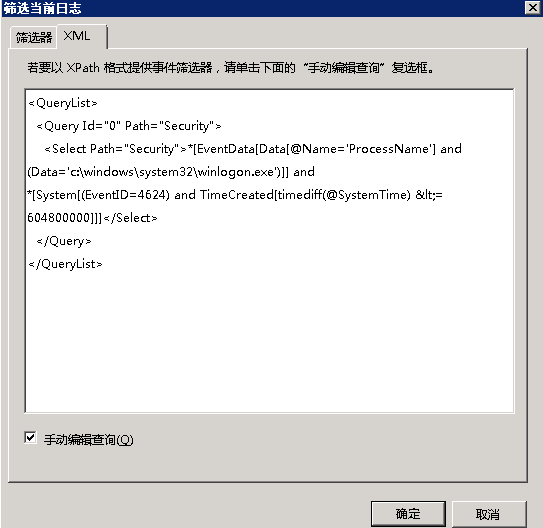

在“筛选当前日志”中,选择“XML”,勾选“手动编辑查询”,并确认,在手动编辑中加入以下设置 *[EventData[Data[@Name='ProcessName'] and (Data='c:\windows\system32\winlogon.exe')]] and 如图(里面的PrcessName和winlogon.exe就是前面在“事件属性”里面的“详细信息”中看到的):

*[EventData[Data[@Name='ProcessName'] and (Data='c:\windows\system32\winlogon.exe')]] and

点击确认,可以精确的筛选用户登录事件。

windows server 2012的登录筛选 在windows server2012中,可能会有一些小变化,但是也没关系,按照之前的解决思路即可。下面可做参考:

*[EventData[Data[@Name='ProcessName'] and (Data='c:\windows\system32\winlogon.exe')]] and

*[EventData[Data[@Name='LogonType'] and (Data='10')]] and

B、Get-WinEvent使用

Get-WinEvent -FilterHashtable @{Logname='system';Id='6006','6005'}

0x02 Get-EventLog

Get-EventLog Security -InstanceId 4624,4625

$xml='<QueryList>

<Query Id="" Path="Security">

<Select Path="Security">*[System[(EventID=)]]</Select>

</Query>

</QueryList>'

$events = Get-WinEvent -FilterXml $xml

$i=

#Write-Host '登录时间','登录类型','登录账号','登录IP地址'

while ($i -lt $events.length) {

$time=$events[$i].TimeCreated

$type=[regex]::matches($events[$i].Message, '登录类型:(.+)') | %{$_.Groups[].Value.Trim()}

$user=([regex]::matches($events[$i].Message, '帐户名:(.+)') | %{$_.Groups[].Value.Trim()})[1]

$IP=[regex]::matches($events[$i].Message, '源网络地址:(.+)') | %{$_.Groups[].Value.Trim()}

Write-Host $time,$user,$type,$IP

$i++

}

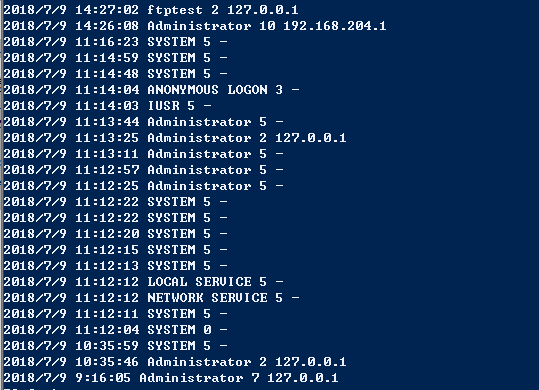

脚本运行:

查看用户登录事件、登录用户名、登录类型、登录IP地址

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

参考链接:

Get-EventLog 使用

https://www.cnblogs.com/brooks-dotnet/archive/2010/08/24/1807615.html

https://www.cnblogs.com/fuhj02/archive/2011/01/03/1924339.html

Get-EventLog使用

https://docs.microsoft.com/zh-cn/powershell/module/Microsoft.PowerShell.Management/Get-EventLog?view=powershell-5.1

精准的筛选windows用户登录事件

https://www.iyunv.com/thread-525384-1-1.html

利用powershell进行windows日志分析的更多相关文章

- linux下利用elk+redis 搭建日志分析平台教程

linux下利用elk+redis 搭建日志分析平台教程 http://www.alliedjeep.com/18084.htm elk 日志分析+redis数据库可以创建一个不错的日志分析平台了 ...

- windows日志分析工具-LogonTracer

0x01 Windows应急日志常用的几个事件ID 4624:这个事件ID表示成功登陆的用户,用来筛选该系统的用户登陆成功情况. 4625:这个事件ID表示登陆失败的用户. 4768:这个事件ID表示 ...

- 利用docker部署elk交换机日志分析

今天我们来聊一下利用docker部署elk日志分析系统,这里解析一下elk是啥东西.elk分别是Elasticsearch,Logstash和Kibana的首字母缩写. Elasticsearch是一 ...

- Window日志分析

0X00 简介 0x01 基本设置 A.Windows审核策略设置 前提:开启审核策略,若日后系统出现故障.安全事故则可以查看系统的日志文件,排除故障,追查入侵者的信息等. 打开设置窗口 Window ...

- Windows日志为什么要把它转成Syslog呢?

有的朋友会问,好好的Windows日志为什么要把它转成Syslog呢?呵呵,当Windows服务器比较少的时候,我们是不需要这样做的.但试想如果你管理着成千上百台的Windows机器,你会一台一台的登 ...

- Windwos日志分析

Windows日志分析工具 查看系统日志方法: 在“开始”菜单上,依次指向“所有程序”.“管理工具”,然后单击“事件查看器” 按 "Window+R",输入 ”eventvwr.m ...

- 利用Powershell和ceye.io实现Windows账户密码回传

利用Powershell和ceye.io实现Windows账户密码回传 转自:http://www.freebuf.com/articles/system/129068.html 最近在研究Power ...

- Windows AD日志分析平台WatchAD安装教程

目录 WatchAD介绍 安装环境 WatchAD安装(日志分析端服务) 基础环境配置 安装WatchAD 运行WatchAD WatchAD-web安装(Web监控端服务) 下载WatchAD-We ...

- ELK日志分析平台系统windows环境搭建和基本使用

ELK(ElasticSearch, Logstash, Kibana),三者组合在一起就可以搭建实时的日志分析平台啦! Logstash主要用来收集.过滤日志信息并将其存储,所以主要用来提供信息. ...

随机推荐

- 链接按钮LinkButton(按钮组)

<!DOCTYPE html> <html> <head> <meta charset="UTF-8"> <title> ...

- 【Android】解决Android横竖屏切换数据丢失问题的方法

解决方案1:在Androidmanifest.xml的activity标签中加入android:screenOrientation="portrait",可以屏蔽横屏 <ac ...

- 原创:《Excel在零售及电商行业数据化管理中的应用》之“什么是数据化管理?

<Excel在零售及电商行业数据化管理中的应用>之“什么是数据化管理?” 各位: “随着全零售时代的到来,传统商业的每一个供应链细节都离不开数据的支 ...

- Java如何格式化秒数?

在Java中,如何格式化秒数? 此示例使用SimpleDateFormat类的SimpleDateFormat('ss')构造函数和sdf.format(date)方法格式化秒数. package c ...

- 《经久不衰的Spring框架:@ResponseBody 中文乱码》(转)

转载自:http://www.cnblogs.com/shanrengo/p/6429291.html 问题背景 本文并不是介绍@ResponseBody注解,也不是中文乱码问题的大汇总笔记,这些网上 ...

- PHP中单引号与双引号的区别分析

From: http://www.jb51.net/article/53973.htm 在PHP中,我们可以使用单引号或者双引号来表示字符串.不过我们作为开发者,应该了解其中的区别.单引号与双引号对于 ...

- ZooKeeper简述

一.简介 ZooKeeper是一个高性能,分布式的,开源分布式应用协调服务.它提供了简单原始的功能,分布式应用可以基于它实现更高级的服务,比如同步,集群管理,命名空间,配置维护等.ZooKeeper使 ...

- 移动端控制在input里输入的值只能是数字

<input type='text' oninput="(this.v=function(){this.value=this.value.replace(/[^0-9-]+/,''); ...

- SAX解析XML笔记

关于基本操作,请参考:Java用SAX解析XML,这里不重复造轮子了,以下是个人笔记:

- memcached Java Client

下载: Step1: Step2 Step3: Step4: