ACL,NAT的使用

项目练习

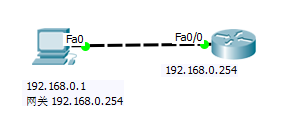

练习一:

练习目的:通过配置路由器的dhcp功能使pc自动获取ip地址。

Router>enable

Router#configure terminal

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip address 192.168.0.254 255.255.255.0

Router(config-if)#no shutdown

配置dhcp功能

Router(config)#ip dhcp pool test01

Router(dhcp-config)#network 192.168.0.0 255.255.255.0

Router(dhcp-config)#default-router 192.168.0.254

Router(dhcp-config)#dns-server 8.8.8.8

练习二:配置标准acl

配置标准ACL实现拒绝PC1(IP地址为192.168.1.1)对外问网络192.168.2.1的访问

步骤一:在R1上配置接口IP

tarena-R1(config)#interface f0/0

tarena-R1(config-if)#ip address 192.168.1.254 255.255.255.0

tarena-R1(config-if)#no shutdown

tarena-R1(config-if)#interface f0/1

tarena-R1(config-if)#ip address 192.168.2.254 255.255.255.0

tarena-R1(config-if)#no shutdown

测试主机到192.168.2.1的连通性

在实施ACL之前先检查网络是否能够正常通信,因为没有任何限制,网络应该是处于连通状态。

步骤二:在R1上配置标准访问控制列表,并应用到Fa0/0端口

ACL的匹配规则中,最后有一条隐含拒绝全部。如果语句中全部是拒绝条目,那么最后必须存在允许语句,否则所有数据通信都将被拒绝。

tarena-R1(config)#access-list 1 deny host 192.168.1.1

tarena-R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255

tarena-R1(config)#interface f0/0

tarena-R1(config-if)#ip access-group 1 in

步骤三:分别在两台主机上测试到192.168.2.1的连通性

结果显示PC2(IP地址为192.168.1.2)可以正常访问192.168.2.1,而PC1(IP地址为192.168.1.1)已经被192.168.1.254(R1)拒绝。

步骤五:在R1上查看相关的ACL信息

tarena-R1#show ip access-lists

Standard IP access list 1

10 deny host 192.168.1.1 (4 match(es))

20 permit 192.168.1.0 0.0.0.255 (8 match(es)

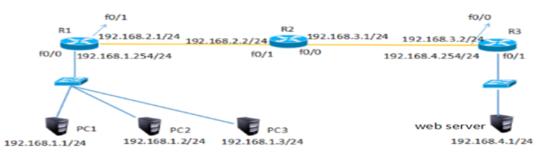

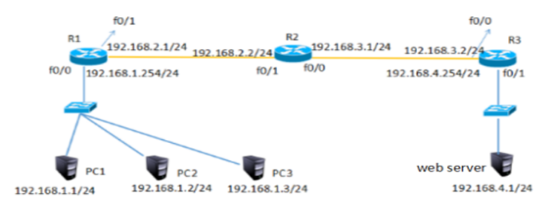

练习三:配置扩展ACL

在网络中很有可能要允许或拒绝的并不是某一个源IP地址,而是根据目标地址或是协议来匹配。但是标准访问控制列表只能根据源IP地址来决定是否允许一个数据包通过。

2.1 问题

配置扩展ACL允许pc1访问pc4的www服务但拒绝访问PC4的其他服务,PC2、PC3无限制。

2.2 方案

为了实现更灵活、列精确的网络控制就需要用到扩展访问控制列表了。

扩展IP访问控制列表比标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口、建立连接的和IP优先级等。

步骤一:在三台路由器中配置IP、ospf动态路由实现全网互通

步骤二:测试192.168.4.1的http服务能否在PC1、PC2和PC3上正常访问

步骤三:R1上配置扩展访问控制列表,PC1仅允许到Web Server的HTTP服务(不允许访问其他服务),PC2、PC3无限制

tarena-R1(config)#access-list 100 permit tcp host 192.168.1.1 host 192.168.4.1 eq 80

tarena-R1(config)#access-list 100 deny ip host 192.168.1.1 host 192.168.4.1

tarena-R1(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 host 192.168.4.1

tarena-R1(config)#interface fastEthernet 0/0

tarena-R1(config-if)#ip access-group 100 in

步骤四:在PC1上验证

结果是PC1到Web Server的http服务访问没有受到影响但不能访问其他服务。

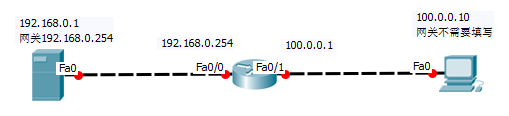

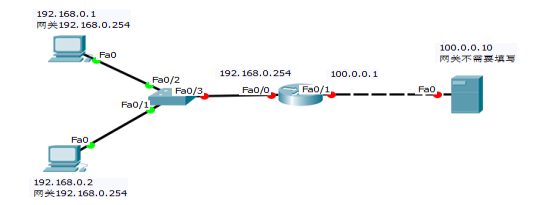

练习四:配置静态NAT

通过配置静态nat使内网的服务器通过公网地址100.0.0.2发布到外网

使外网pc可以通过100.0.0.2访问服务器

=

=

配置ip地址与网关,并打开路由器接口

配置nat条目

Router>enable

Router#configure terminal

Router(config)#ip nat inside source static 192.168.0.1 100.0.0.2

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip nat inside

Router(config)#interface fastEthernet 0/1

Router(config-if)#ip nat outside

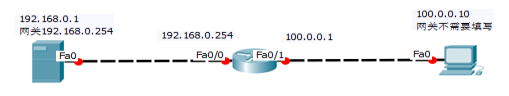

练习五:配置静态NAT端口映射

通过配置静态nat端口映射使内网的服务器通过公网地址100.0.0.2只将www服务发布到外网

1,配置ip地址与网关,并打开路由器接口

2,配置nat条目

Router>enable

Router#configure terminal

Router(config)#ip nat inside source static tcp 192.168.0.1 80 100.0.0.2 80

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip nat inside

Router(config)#interface fastEthernet 0/1

Router(config-if)#ip nat outside

练习六:配置PAT

通过配置pat使pc主机都可以使用路由器f0/1的公网地址访问外网服务器

Router>enable

Router#configure terminal

Router(config)#access-list 1 permit any

Router(config)#ip nat inside source list 1 interface fastEthernet 0/1 overload

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip nat inside

Router(config)#interface fastEthernet 0/1

Router(config-if)#ip nat outside

dhcp配置需求:

ip范围

子网掩码

网关

dns

保留范围

使用标准acl限制192.168.2.2访问1.1

1,确定被限制的主机,使用access-list 1 deny host 192.168.2.2 创建acl列表

为了使192.168.2.3可以通过,需要追加access-list 1 permit host 192.168.2.3

2,把列表应用在接口中,先进入接口模式,然后根据数据来源的方向配置ip access-group 1 in

A 1~127 10.0.0.0

B 128~191 172.16.0.0~172.31.255.255

C 192~223 192.168.0.0~192.168.255.255

使用PAT(端口多路复用)

1,配置ip

2,使用标准acl确定哪个范围的主机可以访问外网

access-list 1 permit any

3,配置PAT条目

ip nat inside source list 1 interface FastEthernet0/1 overload

4,在接口中应用

内网接口 ip nat inside

外网接口 ip nat outside

察看nat缓存记录

Router#show ip nat translations

清空nat缓存记录

Router#clear ip nat translation *

开启nat排错功能

Router#debug ip nat

关闭排错功能能

Router#u all

ACL,NAT的使用的更多相关文章

- 网络拓展知识 ACL NAT IPv6

第1章 ACL 访问控制列表 访问控制表(”位代表精确匹配,而“1“位代表不许匹配. 例如路由器EIGRP的配置中: RouterA(config)#router eigrp 100 RouterA( ...

- 网络知识 ACL NAT IPv6

第1章 ACL 访问控制列表 访问控制表(Access Control List,ACL),又称存取控制串列,是使用以访问控制矩阵为基础的访问控制方法,每一个对象对应一个串列主体. 访问控制表描述每一 ...

- IPv6原理、应用与实践

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 作者:腾讯微信技术架构部团队 2017年11月26日,中共中央办公厅和国务院办公厅印发了<推荐互联网协议第六版(IPv6)规模部署行动 ...

- 思科ASA 基础学习

ASA int e0/0 ip add 192.168.1.1 24nameif insidesecruity-leve 100 int e0/0/0ip add 192.168.2.1 24name ...

- 记一次华为eNSP设备网络项目基本配置过程

下图为综合项目示例图,详细命令见图下: 屏蔽垃圾信息undo terminal monitorundo terminal trappingundo terminal loggingundo termi ...

- 技术分享丨华为鲲鹏架构Redis知识二三事

摘要:华为云鲲鹏Redis,业界首个基于自研ARM-Based全栈整合的Redis云服务,支持双机热备的HA架构,提供单机.主备.Proxy集群.Cluster集群实例类型,满足高读写性能场景及弹性变 ...

- 绝对实用 NAT + VLAN +ACL管理企业网络

在企业中,要实现所有的员工都能与互联网进行通信,每个人各使用一个公网地址是很不现实的.一般,企业有1个或几个公网地址,而企业有几十.几百个员工.要想让所有的员工使用这仅有的几个公网地址与互联网通信该怎 ...

- NAT转换、VLAN与Trunk(特典:ACL初步)

一.NAT(网络地址转换) 即公有地址转换为私有地址 私有地址段(非公网地址,即公网不识别) A 10.0.0.0 10.255.255.255 B 17 ...

- 思科设备ACL与NAT技术

ACL 访问控制列表(Access Control Lists),是应用在路由器(或三层交换机)接口上的指令列表,用来告诉路由器哪些数据可以接收,哪些数据是需要被拒绝的,ACL的定义是基于协议的,它适 ...

- 华为设备ACL与NAT技术

ACL 访问控制列表(Access Control Lists),是应用在路由器(或三层交换机)接口上的指令列表,用来告诉路由器哪些数据可以接收,哪些数据是需要被拒绝的,ACL的定义是基于协议的,它适 ...

随机推荐

- python学习基础之变量

变量名只能包含字母.数字和下划线.变量名可以字母或下划线打头,但不能以数字打 头,例如,可将变量命名为message_1,但不能将其命名为1_message. 变量名不能包含空格,但可使用下划线来分隔 ...

- py2.7 批量转换文件为 utf8 编码

source insight 不支持 utf8 ,但是在 linux 上查看的时候是 utf8 编码,就会显示不正常,所以写了个 python 小脚本,可以批量转换 py2.7 #coding:utf ...

- Java自学路线图之Java框架自学

Java自学路线图的框架分为两个阶段,第一阶段的Java框架包含六个内容:MyBatis,Spring,SpringMVC,Maven高级,Git,Dubbo. 在Java自学过程中掌握框架的使用,对 ...

- 问题描述:判断一个整数 n 是否为 2 的幂次方

一.2的幂次方的基本定义 什么样的数为2的幂次方?例如2^0=1,2^1=2,2^2=4……,符合公式2^n(n>=0)的数称为2的幂次方. 如何判断一个数是否为2的幂次方呢?基本思路:把一个数 ...

- vue缓存当前路由(在输入框中输入信息后,跳转其他路由再回来,仍可看到刚刚输入的内容等)

缓存路由页面的当前状态: <transition name="fade" mode="out-in"> <keep-alive> & ...

- Python专题——详解enumerate和zip

本文始发于个人公众号:TechFlow,原创不易,求个关注 今天是Python专题的第7篇文章,我们继续介绍迭代相关. enumerate 首先介绍的是enumerate函数. 在我们日常编程的过程当 ...

- linux入门系列18--Web服务之Apache服务2

接上一篇文章,在了解Apache基本配置以及SELinux相关知识后,继续演示Apache提供的虚拟主机功能以及访问控制方式. 如果还没看上一篇的建议先查看后再来,上篇文章"linux入门系 ...

- Spring Boot + LayUI 批量修改数据 数据包含着对象

页面展示 HTML 代码 <blockquote class="layui-elem-quote demoTable"> <div class="lay ...

- ABP实践(4)-abp前端vue框架之简单商品增删改查(帮助刚入门的新手快速了解怎么才能加入自己的功能并运行起来)

提示:如有不明白的地方请先查看前3篇ABP实践系列的文章 1,下载及启动abp项目前后端分离(netcore+vue) 2,修改abp数据库为mysql 3,商品系列api接口(本文主要依赖在这个商品 ...

- 内置函数---filter和map

filter filter()函数接收一个函数 f 和一个list,这个函数 f 的作用是对每个元素进行判断,返回 True或 False,filter()根据判断结果自动过滤掉不符合条件的元素,返回 ...