[网鼎杯 2020 朱雀组]Nmap 1

[网鼎杯 2020 朱雀组]Nmap 1

这个题目主要考察的是nmap的常用命令和escapeshell函数

Nmap 相关参数

-iL 读取文件内容,以文件内容作为搜索目标

-o 输出到文件

举例

nmap -iL ip_target.txt -o result.txt

扫描ip_target.txt内包含的ip地址,输出扫描结果至result.txt

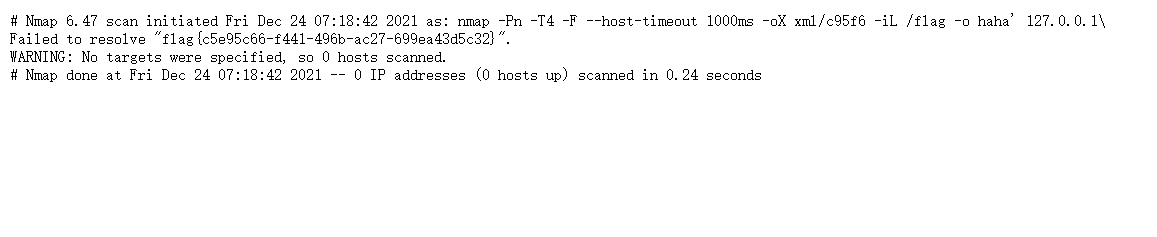

读取文件结果

# Nmap 6.47 scan initiated Fri Dec 24 06:48:23 2021 as: nmap -Pn -T4 -F --host-timeout 1000ms -oX xml/a9950 -iL /flag -o 22' 127.0.0.1\

Failed to resolve "flag{c5e95c66-f441-496b-ac27-699ea43d5c32}".

WARNING: No targets were specified, so 0 hosts scanned.

# Nmap done at Fri Dec 24 06:48:23 2021 -- 0 IP addresses (0 hosts up) scanned in 0.11 seconds

会提示搜索内容失败,然后会写出来内容是啥,从而实现任意文件读取。

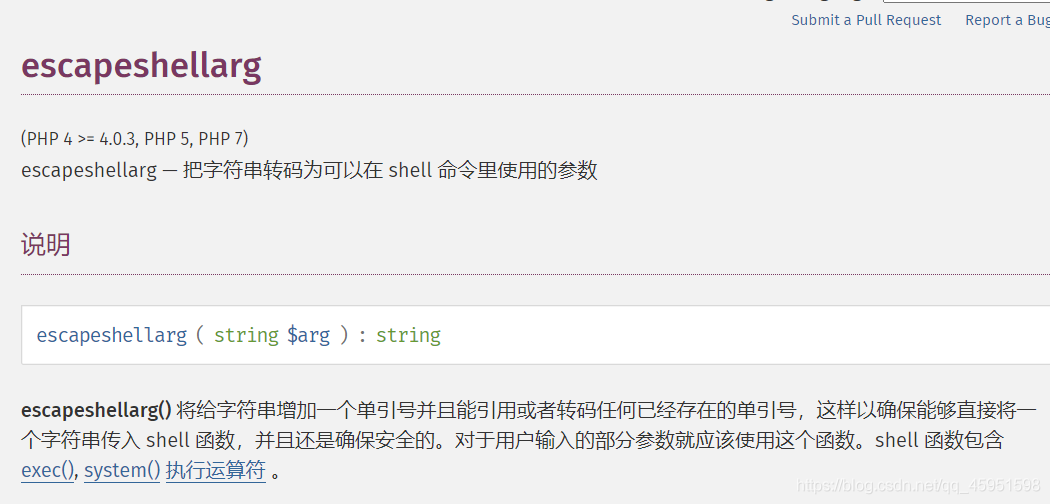

escapeshell

分为excapeshellarg()和escapeshellcmd()两个函数

escapeshellarg()

escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数,保证其作为参数的安全性。

用转义符转义所有单引号,然后用单引号包裹,如

123' aa

经过escapeshellarg,先转义单引号

123\' aa

再用单引号包裹

123'\'' aa

最后,escapeshellarg会将整个字符串用单引号包裹,让字符串变成这样

'123'\'' aa'

escapeshellcmd()

escapeshellcmd - 把字符串中可能欺骗shell命令的字符转义, 用以保证送到system函数或者exec函数的字符串是安全的。

可以看到,不光这些字符,转义符本身还有落单的引号也会被转义。

这个时候,我们把传入escapeshellarg的字符串拿过来,在经过这个函数的处理。

'123'\'' aa'

转义后

'123'\\'' aa\'

因为转义符被转义,最后的引号便落单,逃逸了出去。这个时候,被输入的字符串不再被当成单个参数处理(不再有引号包裹), 即逃出了这两个函数。

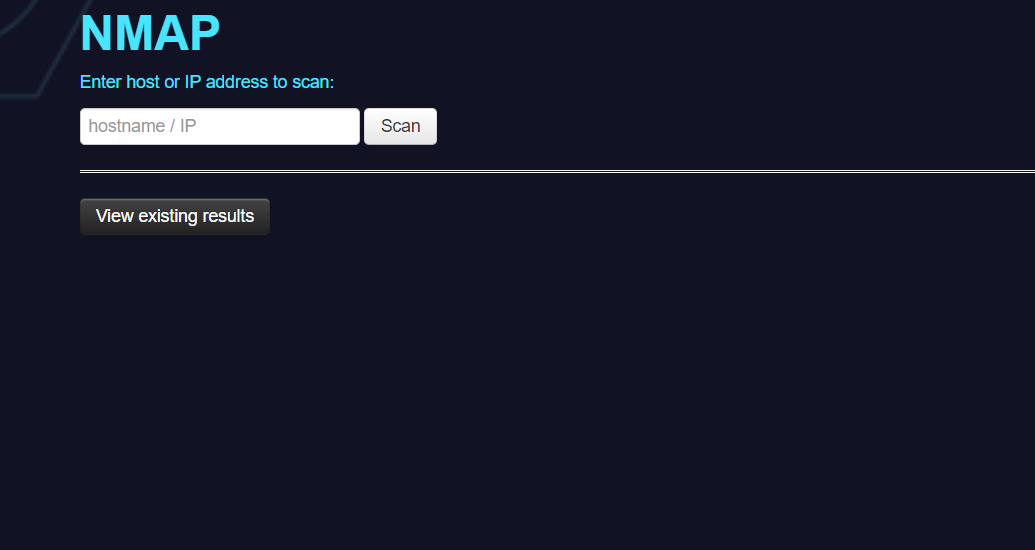

题目

看上去是会把我们的参数拼接入nmap命令。

我们构建字符串

127.0.0.1 -iL /flag -o haha

希望读取位于根目录的flag文件,然后存入结果到haha中。

报错

看了别的师傅的WP发现经过了这两个函数的过滤,换用payload

127.0.0.1' -iL /flag -o haha

仍报错,但可以读取haha文件

这里要注意,参数因为经过了escapeshellcmd函数,被包裹上了引号,所以我们实际输出结果是输出到了haha'文件中,多了一个引号,在这里也可以看到。

[网鼎杯 2020 朱雀组]Nmap 1的更多相关文章

- 【网鼎杯2020朱雀组】Web WriteUp

nmap nmap语法,很简单. 127.0.0.1' -iL /flag -oN vege.txt ' phpweb 打开,抓包,发现可以传递函数和其参数 试了一下很多函数都被过滤了,不能执行系统命 ...

- 刷题[网鼎杯 2020 朱雀组]phpweb

解题思路 打开是一个蛮有意思的背景,众生皆懒狗,是自己没错了.源代码看一看,啥都没有.抓个包 诶,一看到func和p两个参数,想到了call_user_func(). 尝试着把date改成system ...

- BUUCTF | [网鼎杯 2020 朱雀组]phpweb

一道比较简单的题,不过对PHP还是不够熟悉 知识点 1.PHP date函数 PHP date() 函数用于对日期或时间进行格式化. 语法 date(format,timestamp) 参数 描述 f ...

- [网鼎杯 2020 朱雀组]phpweb-1|反序列化

1.打开界面之后界面一直在刷新,检查源代码也未发现提示信息,但是在检查中发现了两个隐藏的属性:func和p,抓包进行查看一下,结果如下: 2.对两个参数与返回值进行分析,我们使用dat时一般是这种格式 ...

- 网鼎杯2020青龙组writeup-web

本文首发于Leon的Blog,如需转载请注明原创地址并联系作者 AreUSerialz 开题即送源码: <?php include("flag.php"); highligh ...

- [网鼎杯 2020 青龙组]AreUSerialz

题目分析 <?php include("flag.php"); highlight_file(FILE); class FileHandler { protected $op ...

- 【网鼎杯2020白虎组】Web WriteUp [picdown]

picdown 抓包发现存在文件包含漏洞: 在main.py下面暴露的flask的源代码 from flask import Flask, Response, render_template, req ...

- 【网鼎杯2020青龙组】Web WriteUp

AreUSerialz 打开题目直接给出了源代码 <?php include("flag.php"); highlight_file(__FILE__); class Fil ...

- BUUCTF-[网鼎杯 2020 青龙组]AreUSerialz

BUUCTF-[网鼎杯 2020 青龙组]AreUSerialz 看题 <?php include("flag.php"); highlight_file(__FILE__) ...

- [网鼎杯2020]boom

[网鼎杯2020]boom 分析 感觉比较友善,主要考查数学运算. 解析 解压之后发现是个exe文件,运行得到一个md5 查询: 输入明文得到: 下个挑战是解三元一次方程: 拿matlab算一下. s ...

随机推荐

- 使用Node.js对接StockTV全球金融市场数据API

使用Node.js对接StockTV全球金融市场数据API 摘要:本文详细介绍了如何通过Node.js客户端库快速接入StockTV全球金融市场数据API,涵盖股票.外汇.期货和加密货币的实时行情获取 ...

- 搭建个人多机器ssh连接平台

最近新配了个主机,有了多个设备,ssh连接的功能可以优化很多体验,便又开始鼓捣.以前都是windows连各种linux,比较方便:这次是在windows之间,还是小查了好一会儿,留个记录 SSH连接的 ...

- Vue3组合式API终极指南:从原理到实战,彻底掌握高效开发!

前言 在Vue3从发布到今天,组合式API已成为现代前端开发的标杆设计模式.本文通过真实项目场景,深度解析组合式API的核心特性,配以完整代码示例,助你彻底掌握企业级Vue应用开发精髓. 一.为什么组 ...

- 在 Hugging Face 上部署语音转语音模型

介绍 S2S (语音到语音) 是 Hugging Face 社区内存在的一个令人兴奋的新项目,它结合了多种先进的模型,创造出几乎天衣无缝的体验: 你输入语音,系统会用合成的声音进行回复. 该项目利用 ...

- 配置tmux默认shell使用fish

设置tmux创建新窗口的时候的默认的shell类型 编写~/.tmux.conf文件 set-option -g default-shell /usr/bin/fish # 或者你想要的任何其他 sh ...

- zstd压缩算法概述与基本使用

本文仅关注zstd的使用,并不关心其算法的具体实现 并没有尝试使用zstd的所有功能模式,但是会简单介绍每种模式的应用场景,用到的时候去查api吧 step 0:why zstd? zstd是face ...

- 编写你的第一个 Django 应用程序,第8部分

本教程从教程 7 停止的地方开始.我们已经构建了我们的网络投票应用程序,现在将查看第三方软件包. Django 的优势之一是丰富的第三方软件包生态系统.它们是社区开发的包,可用于快速改进应用程序的功能 ...

- 唐僧,一名合格的IT项目经理

唐僧, 家喻户晓的唐三藏是也, 他是参悟佛法的大唐高僧,他还是大话西游的男一号, 可是有谁知道,他曾经是一名杰出的项目经理.他所领导的项目是是当时最庞大的IT项目--西天之行求取真经;他所领导的项目团 ...

- ELF-Virus简易病毒程序分析

系统功能概述 ELF-Virus实现了一个简单的病毒程序,能够感染当前目录下的ELF格式的可执行文件.病毒程序通过将自身代码附加到目标文件中,并在文件末尾添加一个特定的签名来标记文件已被感染.感染后的 ...

- .NET中的线程本地存储(TLS)与AsyncLocal(一)

一.TLS 线程本地存储(Thread Local Storage),字面意思就是专属某个线程的存储空间.变量大体上分为全局变量和局部变量,一个进程中的所有线程共享地址空间,这个地址空间被划分为几个固 ...