PHP代码审计分段讲解(12)

28题

<!DOCTYPE html>

<html>

<head>

<title>Web 350</title>

<style type="text/css">

body {

background:gray;

text-align:center;

}

</style>

</head> <body>

<?php

$auth = false;

$role = "guest";

$salt =

if (isset($_COOKIE["role"])) {

$role = unserialize($_COOKIE["role"]);

$hsh = $_COOKIE["hsh"];

if ($role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"])))

// strrev返回 string 反转后的字符串。

{

$auth = true;

} else {

$auth = false;

}

} else {

$s = serialize($role);

setcookie('role',$s);

$hsh = md5($salt.strrev($s));

setcookie('hsh',$hsh);

}

if ($auth) {

echo "<h3>Welcome Admin. Your flag is

} else {

echo "<h3>Only Admin can see the flag!!</h3>";

}

?> </body>

这个题目出处应该是Jarvis OJ中的flag在管理员手里,题目地址在:http://web.jarvisoj.com:32778/

简单分析一下代码:

$auth = false;

$role = "guest";

$salt =

首先给三个变量赋值,$auth和$role的值是我们可见的,$salt应该是后端赋值而我们不可见。

接着在COOKIE中传输role,并且将其反序列化的值赋给role

if (isset($_COOKIE["role"])) {

$role = unserialize($_COOKIE["role"]);

接着是给hsh赋值

$hsh = $_COOKIE["hsh"];

然后是一个判断,进而给auth赋值

if ($role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"])))

// strrev返回 string 反转后的字符串。

{

$auth = true;

} else {

$auth = false;

}

我们看到最后想要获取flag需要 $auth为真

if ($auth) {

echo "<h3>Welcome Admin. Your flag is xxx"

} else {

echo "<h3>Only Admin can see the flag!!</h3>";

}

即我们需要满足这个条件

$role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"]))

如果COOKIE中没有role的话,就进入else,使用代码最开始赋值的auth和role进行以下操作

else {

$s = serialize($role);

setcookie('role',$s);

$hsh = md5($salt.strrev($s));

setcookie('hsh',$hsh);

}

但else里面的操作正常来说是不能拿到flag的

所以我们需要突破的是:

$role==="admin" && $hsh === md5($salt.strrev($_COOKIE["role"]))

先看后面的一个比较:

$hsh === md5($salt.strrev($_COOKIE["role"]))

左边的$hsh是我们COOKIE中传递过去的$hsh 哈希值

右边是使用盐值和反转后的传过去的role值连接后,并进行md5加密的结果,需要与$hsh相等

这里看上去是无懈可击的,虽然我们可以传递hsh和role的值,但是因为我们不知道盐值,所以得到的md5很难凭猜或者爆破来令其与hsh相等。

但是如MD5,SHA1, SHA2等,都是基于Merkle–Damgård结构,而这类算法的问题在于:如果你知道加密前的原文,和加密后的密文,只需要再知道盐值的长度,就能在原文后面添加信息并计算出相应的密文。

在pcat的博文中介绍过应用场景为:

如果一个应用程序是这样操作的:

准备了一个密文和一些数据构造成一个字符串里,并且使用了MD5之类的哈希函数生成了一个哈希值(也就是所谓的signature/签名)

让攻击者可以提交数据以及哈希值,虽然攻击者不知道密文

服务器把提交的数据跟密文构造成字符串,并经过哈希后判断是否等同于提交上来的哈希值

这个时候,该应用程序就易受长度扩展攻击

另外,只有盐值在前,原文在后,才可以用hash长度扩展攻击。

预测得到的是:

md5(盐+原文+填充+恶意扩充)

算法原理在这篇文章中非常详细了,具体可移步:

https://www.freebuf.com/articles/web/31756.html

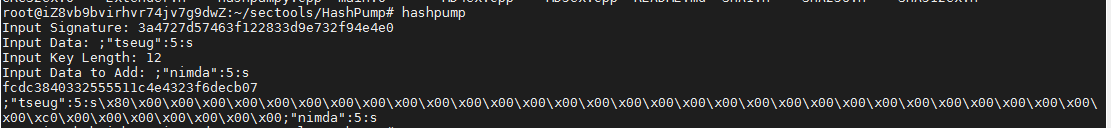

哈希长度扩展攻击我们通常使用HashPump进行利用

HashPump是一个借助于OpenSSL实现了针对多种散列函数的攻击的工具,支持针对MD5、CRC32、SHA1、SHA256和SHA512等长度扩展攻击。而MD2、SHA224和SHA384算法不受此攻击的影响,因其部分避免了对状态变量的输出,并不输出全部的状态变量。

其安装过程为:

git clone https://github.com/bwall/HashPump

apt-get install g++ libssl-dev

cd HashPump

make

make install

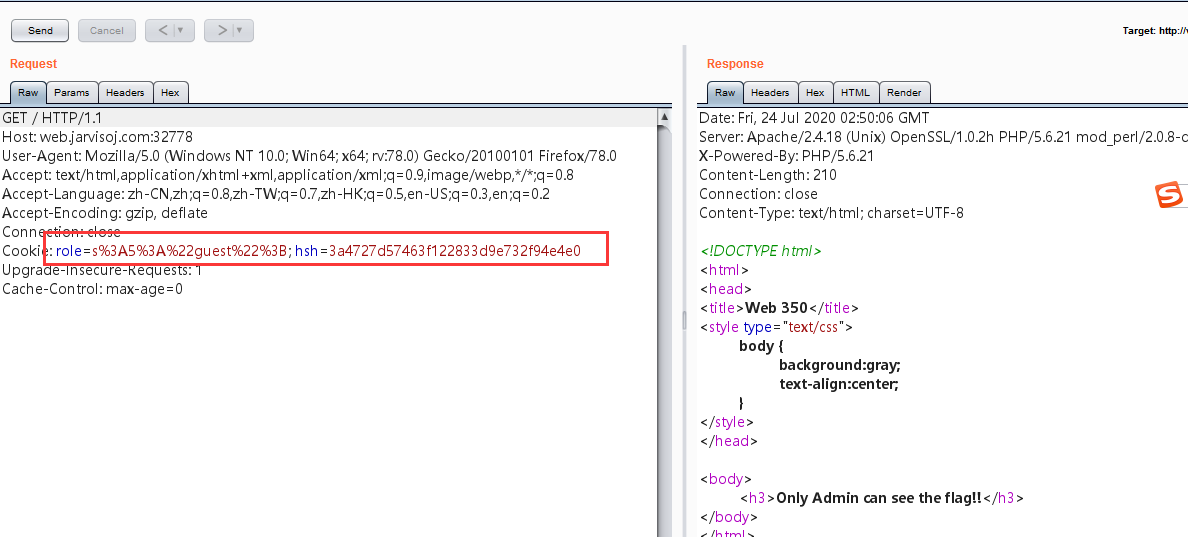

对于该题,我们先进行抓包,获取初始哈希值

role进行url解码后为:

s:5:"guest";

hsh为

3a4727d57463f122833d9e732f94e4e0

这里还利用了PHP反序列化unserialize的一个特性,即

unserialize()会忽略多余的字符

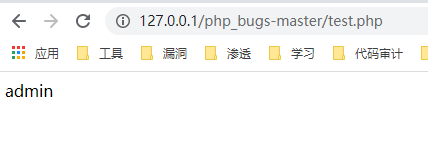

举例代码为:

<?php

$s = 's:5:"admin"; s:5:"guest";';

echo unserialize($s);

?>

输出结果为:

可以看出后面的

s:5:"guest";

并没有进行反序列化,而是被忽略了,这也是我们使用填充字符进行哈希长度扩展攻击的关键。

另外我们虽然不知道盐值的长度,但是我们可以进行逐个尝试

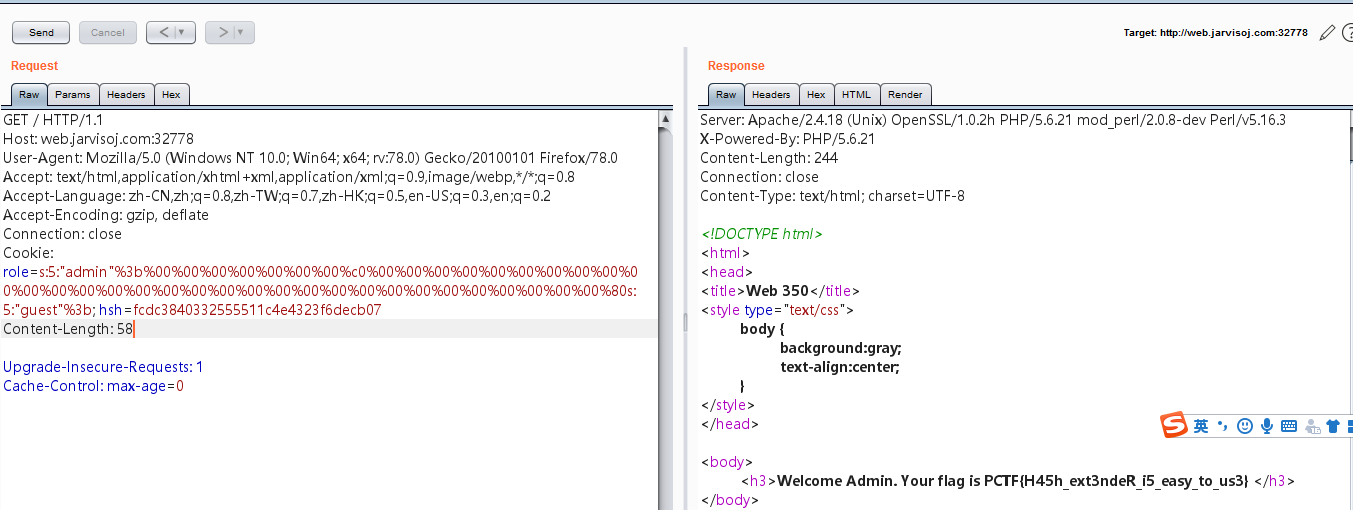

将获得的结果反序后重放

尝试得到盐值的长度为12,获得flag

这里其实可以写一个脚本进行尝试,这样可以快很多,减少体力劳动

参考链接:

https://www.freebuf.com/articles/web/31756.html

https://www.cnblogs.com/pcat/p/5478509.html

https://blog.csdn.net/zpy1998zpy/article/details/80858080

https://www.jianshu.com/p/af6c0bb5ae3a

https://blog.cindemor.com/post/ctf-web-19.html

PHP代码审计分段讲解(12)的更多相关文章

- PHP代码审计分段讲解(14)

30题利用提交数组绕过逻辑 本篇博客是PHP代码审计分段讲解系列题解的最后一篇,对于我这个懒癌患者来说,很多事情知易行难,坚持下去,继续学习和提高自己. 源码如下: <?php $role = ...

- PHP代码审计分段讲解(13)

代码审计分段讲解之29题,代码如下: <?php require("config.php"); $table = $_GET['table']?$_GET['table']: ...

- PHP代码审计分段讲解(11)

后面的题目相对于之前的题目难度稍微提升了一些,所以对每道题进行单独的分析 27题 <?php if(!$_GET['id']) { header('Location: index.php?id= ...

- PHP代码审计分段讲解(9)

22 弱类型整数大小比较绕过 <?php error_reporting(0); $flag = "flag{test}"; $temp = $_GET['password' ...

- PHP代码审计分段讲解(8)

20 十六进制与数字比较 源代码为: <?php error_reporting(0); function noother_says_correct($temp) { $flag = 'flag ...

- PHP代码审计分段讲解(5)

11 sql闭合绕过 源代码为 <?php if($_POST[user] && $_POST[pass]) { $conn = mysql_connect("**** ...

- PHP代码审计分段讲解(1)

PHP源码来自:https://github.com/bowu678/php_bugs 快乐的暑期学习生活+1 01 extract变量覆盖 <?php $flag='xxx'; extract ...

- PHP代码审计分段讲解(10)

26 unserialize()序列化 <!-- 题目:http://web.jarvisoj.com:32768 --> <!-- index.php --> <?ph ...

- PHP代码审计分段讲解(7)

17 密码md5比较绕过 <?php if($_POST[user] && $_POST[pass]) { mysql_connect(SAE_MYSQL_HOST_M . ': ...

随机推荐

- 微信三方平台开发上传base64格式图片至临时素材

1 public string UploadImgByB64(string b64) 2 { 3 //access_token 需要自己获取 4 string access_token = getTo ...

- Effective Modern C++ ——条款6 当auto型别不符合要求时,使用带显式型别的初始化物习惯用法

类的代理对象 其实这部分内容主要是说明了在STL或者某些其他代码的容器中,在一些代理类的作用下使得最后的返回值并不是想要的结果. 而他的返回值则是类中的一个容器,看下面的一段代码: std::vect ...

- 聊一聊Token

阔别了一阵,再次提笔,有些感慨. 聊聊Token吧,以前工作中总是遇到. 首先明确什么是token? 一些关键标签:服务端签发的一个字符串,客户端的请求令牌,用户第一次使用用户名密码登录后生成,在to ...

- 重构克隆rbd的数据

前言 之前写过一篇重构rbd的元数据的文章,讲的是如果rbd的元数据丢失了,数据还在的时候怎么恢复相关的元数据,但是实际使用的场景是,集群可能崩溃了,数据还在,osd无法拉起来,数据又很重要,需要把数 ...

- html 小米商城导航栏示例

1.小米导航栏示例 <!DOCTYPE html> <html lang="zh-CN"> <head> <meta charset=&q ...

- FL Studio通道窗口和步进音序器知识讲解

FL Studio中通道窗口是以样本为概念的音乐制作基础.通道窗口包含了步进音序器并结合了各种丰富的功能,可以通过通道窗口打开各通道的设置窗口.钢琴卷轴等.步进音序器在节奏制作方便表现出很好的优势,它 ...

- 有什么数据恢复软件可以恢复CF数据

虽然现在SD卡出现并且日益流行,但是CF卡(Compact Flash)作为一种存储设备,仍然是专业数码相机的主流标准.不仅是数码相机,CF接口还广泛用于PDA.笔记本电脑和包括台式机在内的各种设备. ...

- web自动化测试--iframe切换

什么是iframe切换,我们在测试web网页过程中,可能会遇到一个网页中嵌套另一个网页的情况,如下图,就是一个ifame嵌套的例子 我们如何切换呢,别急,webdriver里有方法,可以切换到ifra ...

- 聊聊 传统IO和网络IO

IO 模型 传统 IO读写 磁盘IO主要的延时是由(以15000rpm硬盘为例): 机械转动延时(机械磁盘的主要性能瓶颈,平均为2ms) + 寻址延时(2~3ms) + 块传输延时(一般 ...

- Apache HTTPD 换行解析漏洞--CVE-2017-15715

CVE-2017-15715 一.漏洞描述 Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页.其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1 ...