JEECG代码审计之文件上传

JEECG代码审计之文件上传

0x01 简述

JEECG(J2EE Code Generation)是一款基于代码生成器JEE的智能开发平台。引领新的开发模式(Online Coding->代码生成器->手工MERGE智能开发),可以帮助解决Java项目90%的重复工作,让开发更多关注业务逻辑。既能快速提高开发效率,帮助公司节省人力成本,同时又不失灵活性。

0x02 环境搭建

mysql5.7

idea、java7、tomcat7

jeecg3.8:https://github.com/chen-tj/jeecg3.8

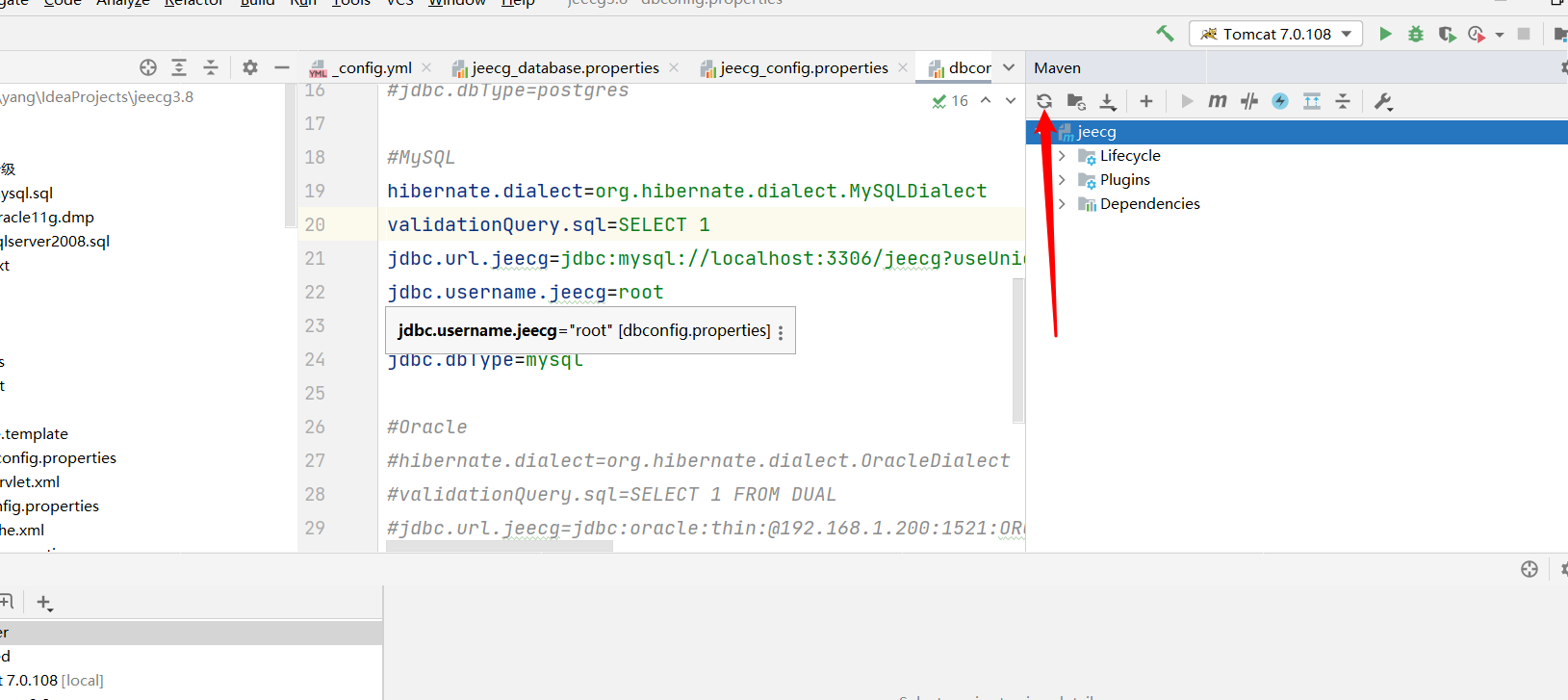

下载源码,导入maven项目,刷新maven下载依赖

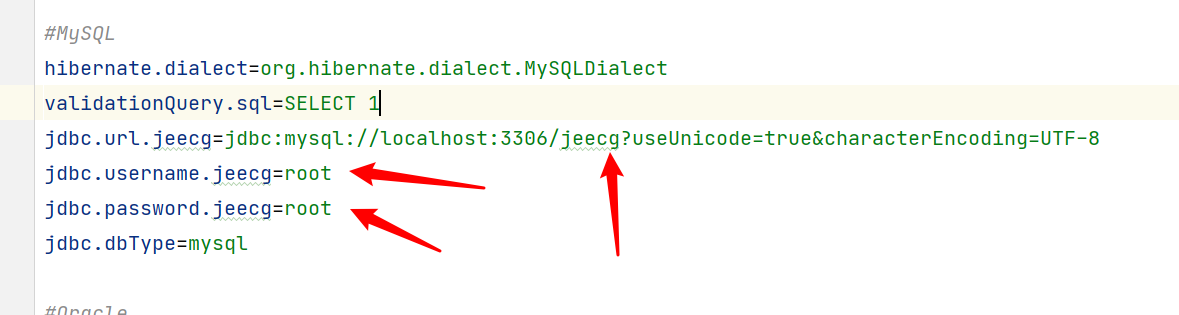

导入数据库,配置数据库文件(需要手动创建jeecg数据库)

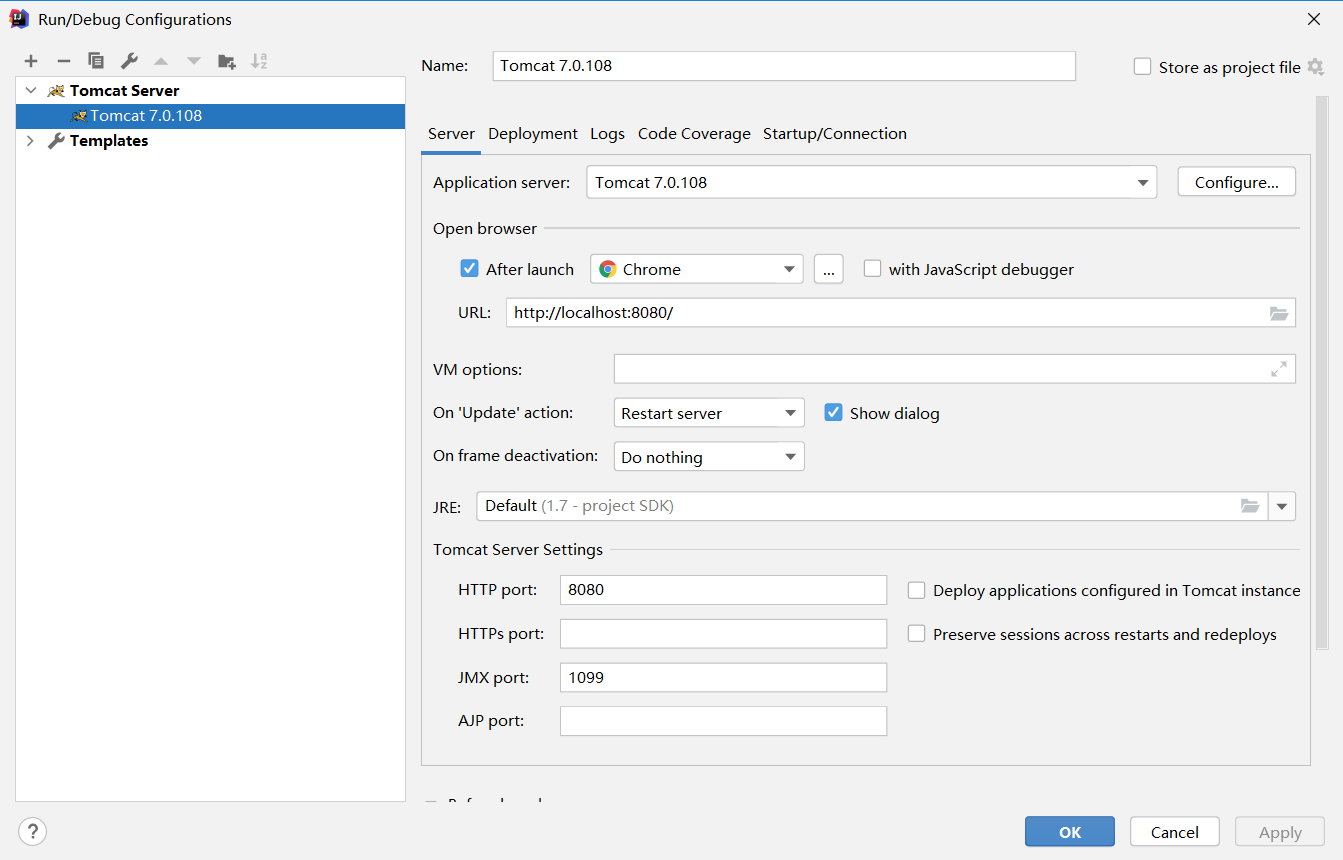

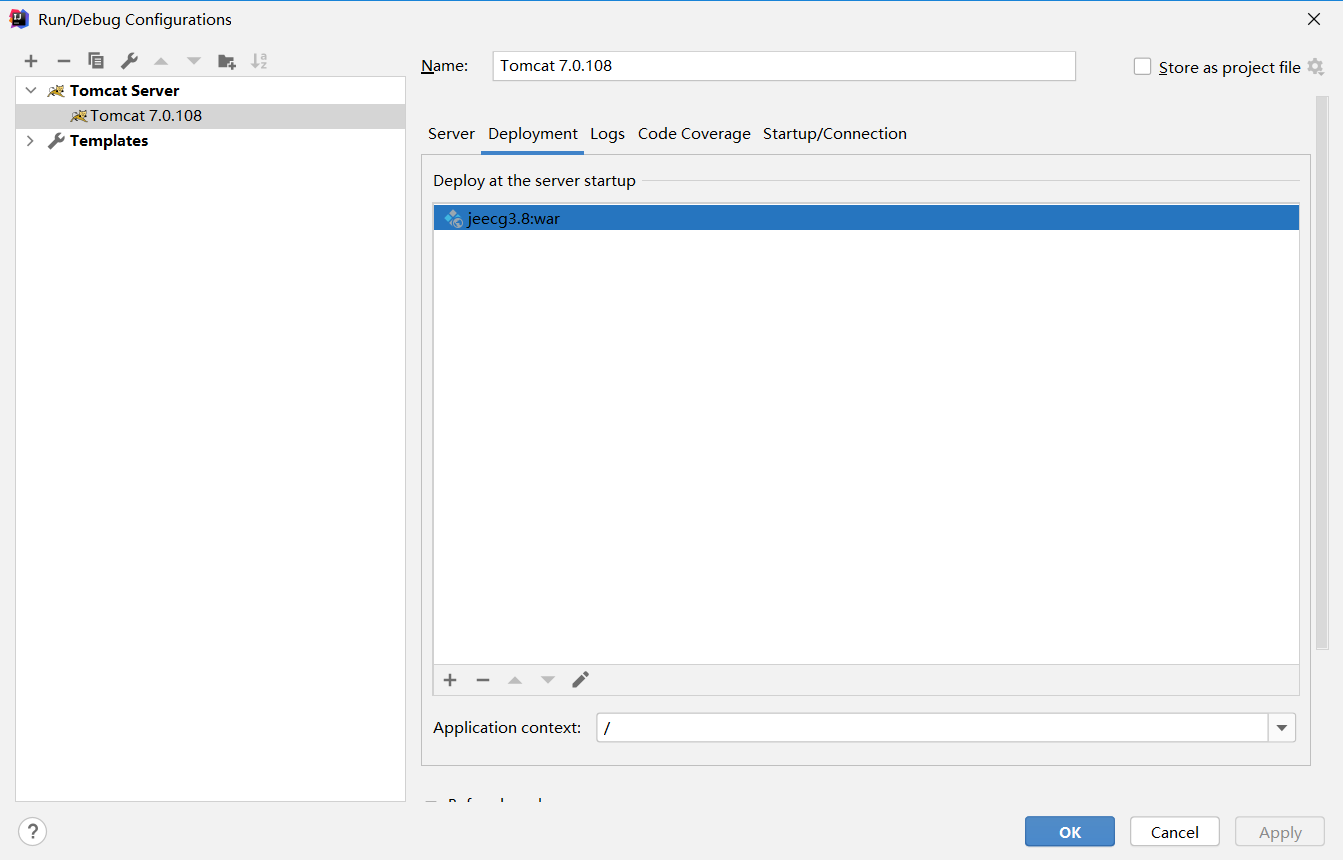

配置tomcat启动

0x03 路由简介

JEECG快速开发平台基于spring MVC 框架

@Controller将一个类声明为控制器类,再通过@RequestMapping配置路由映射。

简单举例说明:

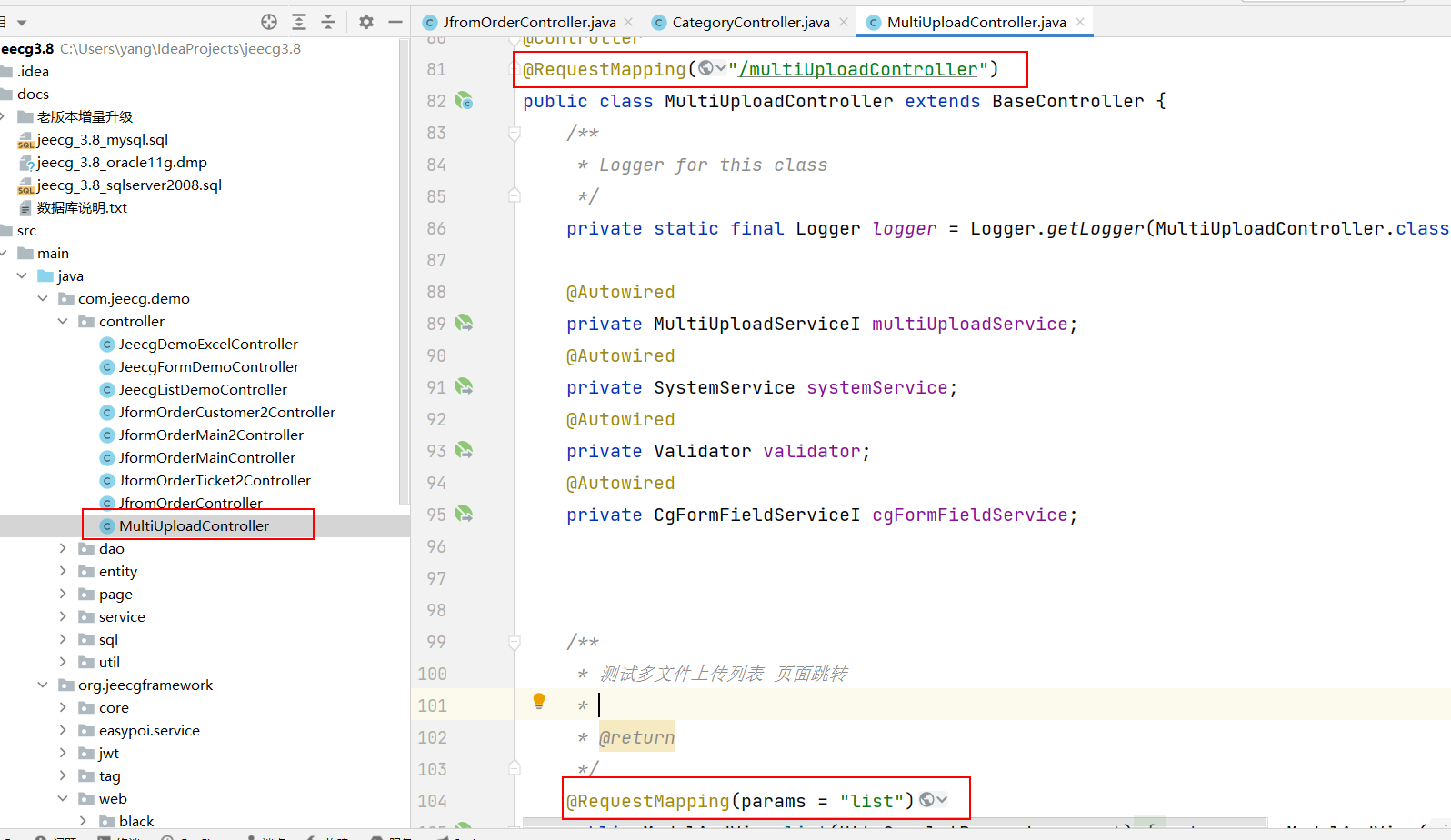

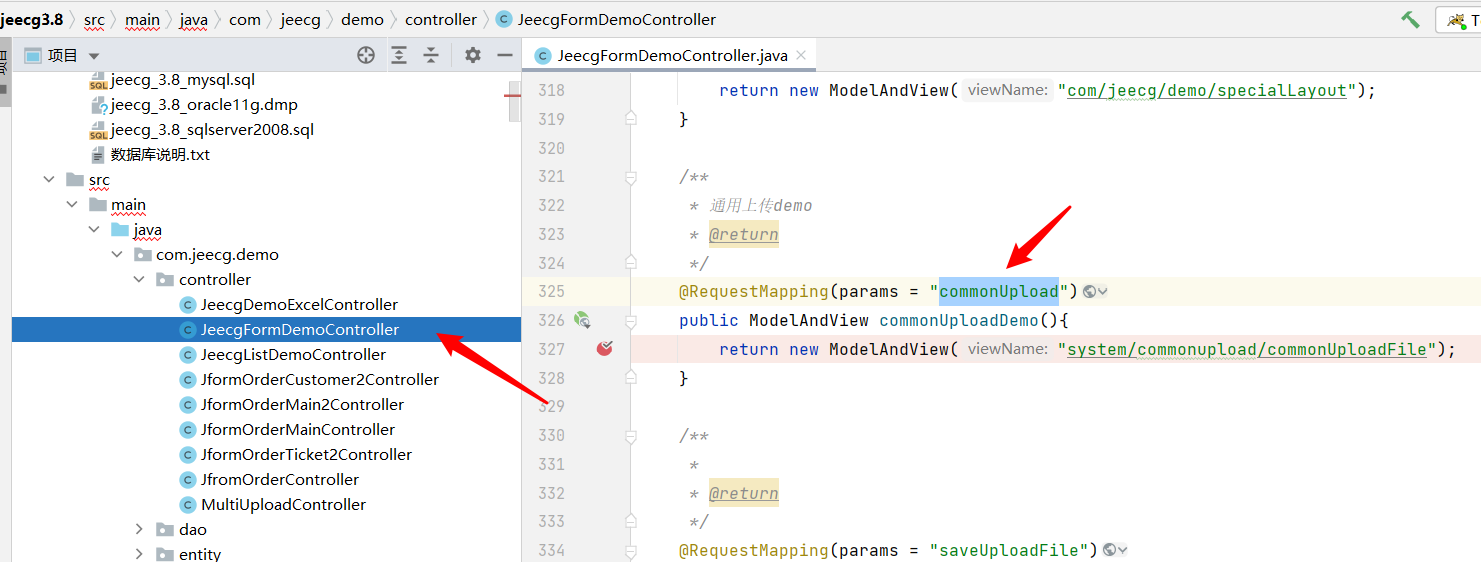

项目中src/main/java/com/jeecg/demo/controller/MultiUploadController.java文件

@RequestMapping("/multiUploadController")

@RequestMapping(params = "list")

对应的url地址为:http://localhost:8080/multiUploadController.do?list

访问http://localhost:8080/multiUploadController.do?list

RequestMapping的params参数: 指定request中必须包含某些参数值时,才让该方法处理。

因此访问:

http://localhost:8080/multiUploadController.do?list和

http://localhost:8080/multiUploadController.do?list=112313312都是一样的

0x04 漏洞复现

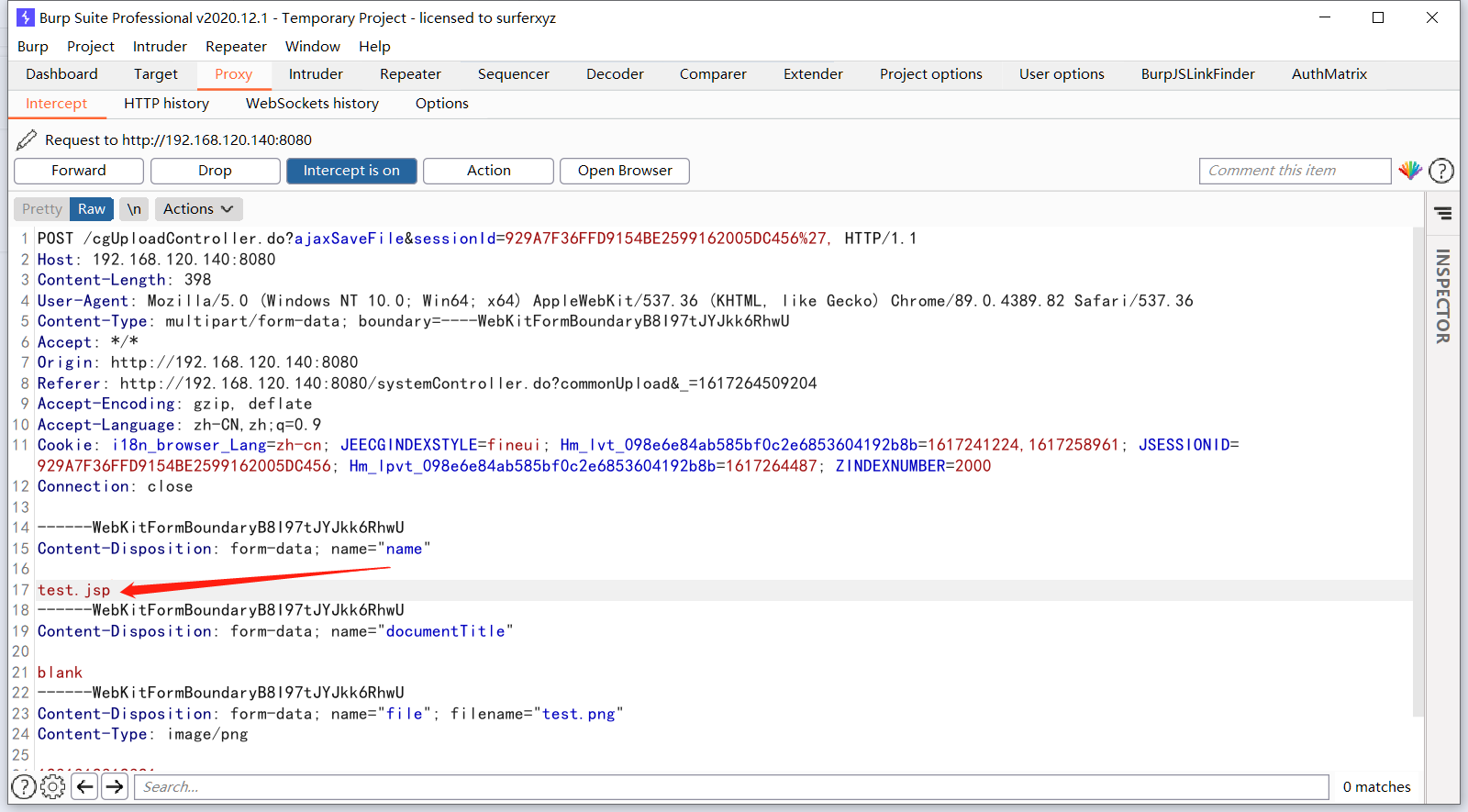

登陆后台后

访问:http://192.168.120.140:8080/jeecgFormDemoController.do?commonUpload

上传文件,抓包改名

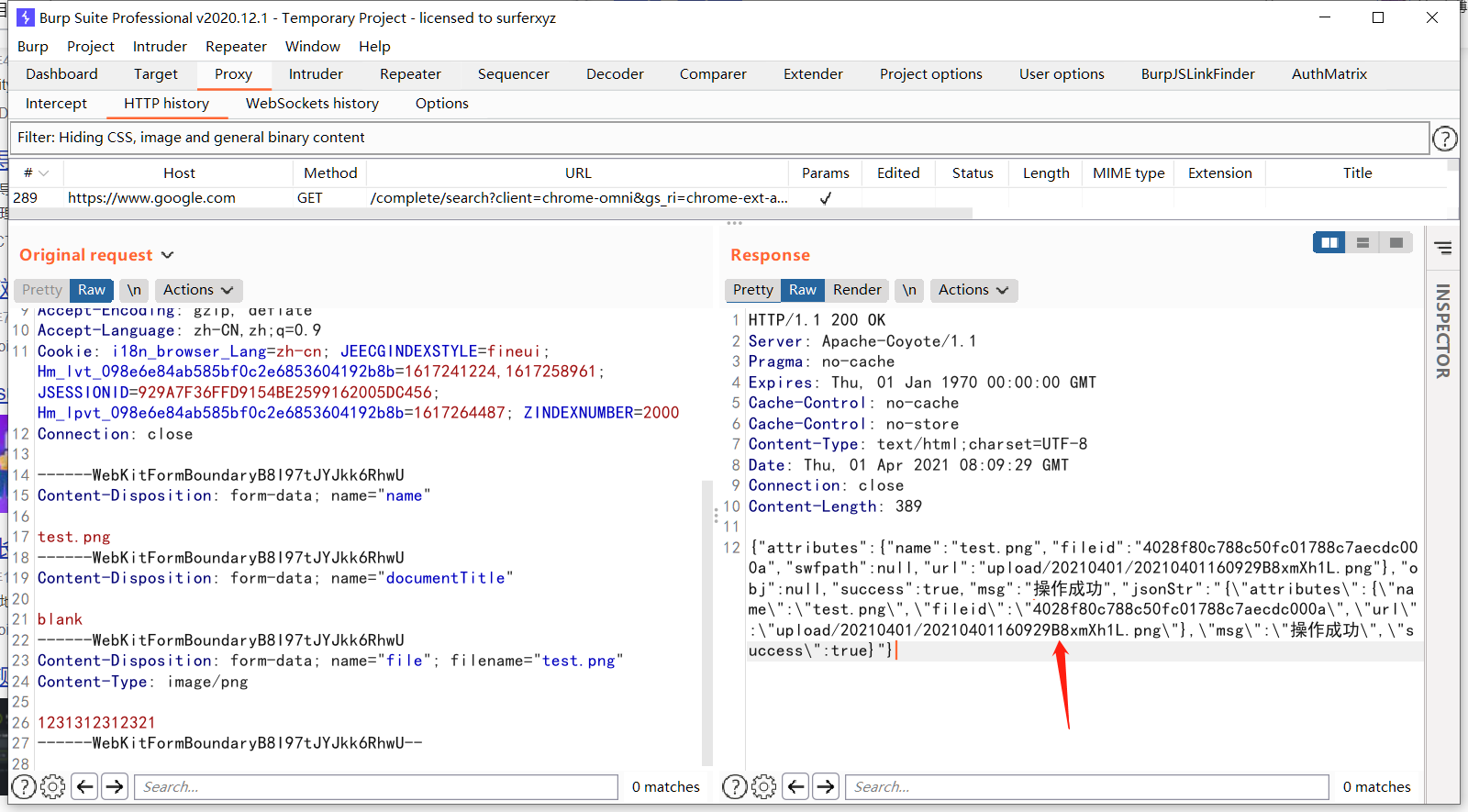

返回包图片地址

成功访问

0x05 漏洞分析

通过url地址http://192.168.120.140:8080/jeecgFormDemoController.do?commonUpload寻找控制器

定位src/main/webapp/webpage/common/upload/uploadView.jsp

ModelAndView返回到视图文件system/commonupload/commonUploadFile

双击shift查找

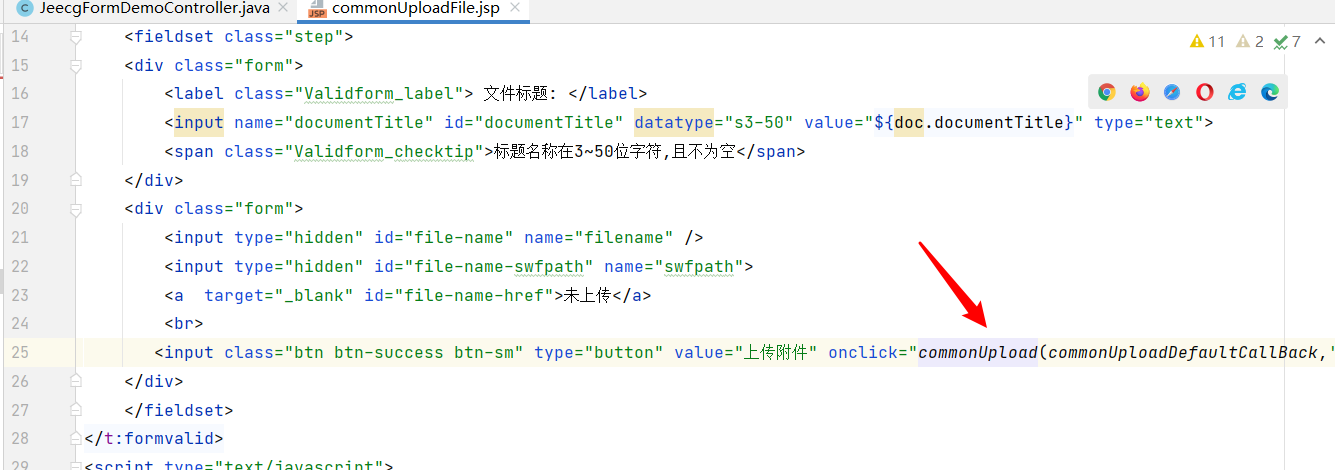

分析代码,弹出了个div窗口,通过onclick事件调用了commonUpload函数

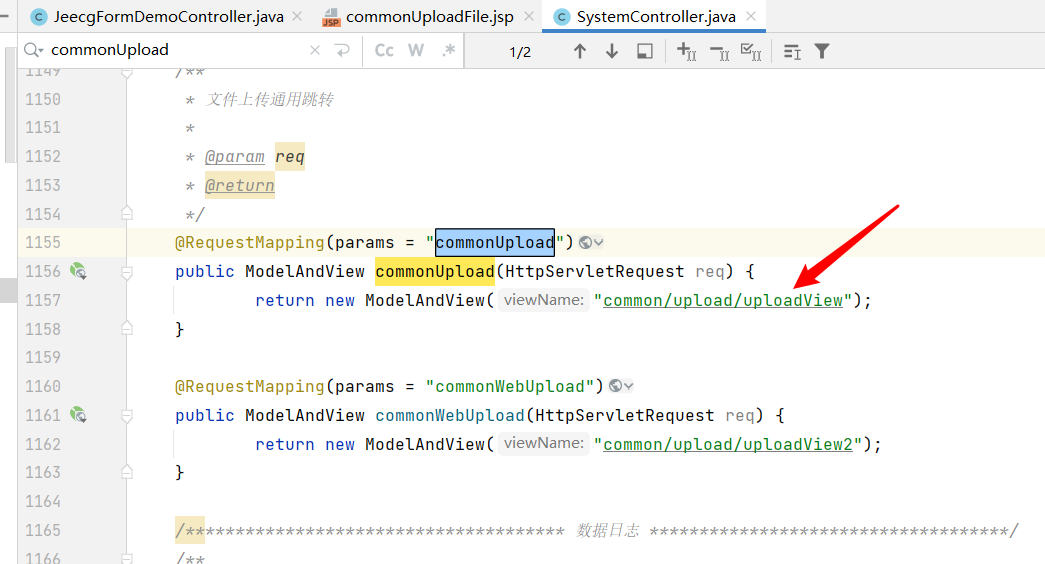

查看systemController控制器

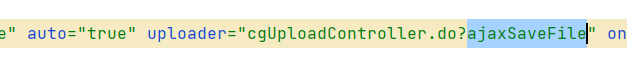

传递到了common/upload/uploadView文件,层层寻找终于找到cgUploadController为最终的上传控制器

上传文件没有判断文件名后缀,导致直接getshell

/src/main/java/org/jeecgframework/web/cgform/controller/upload/CgUploadController.java

/**

* 自动上传保存附件资源的方式

* @return

*/

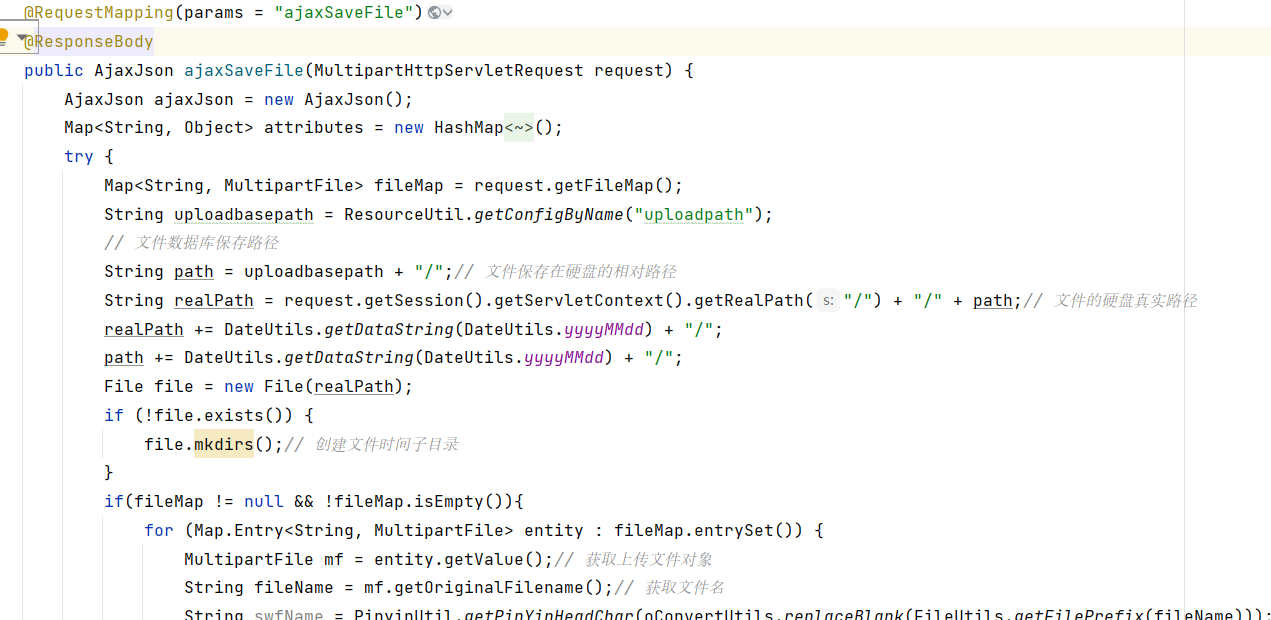

@RequestMapping(params = "ajaxSaveFile")

@ResponseBody

public AjaxJson ajaxSaveFile(MultipartHttpServletRequest request) {

AjaxJson ajaxJson = new AjaxJson();

Map<String, Object> attributes = new HashMap<String, Object>();

try {

Map<String, MultipartFile> fileMap = request.getFileMap();

String uploadbasepath = ResourceUtil.getConfigByName("uploadpath");

// 文件数据库保存路径

String path = uploadbasepath + "/";// 文件保存在硬盘的相对路径

String realPath = request.getSession().getServletContext().getRealPath("/") + "/" + path;// 文件的硬盘真实路径

realPath += DateUtils.getDataString(DateUtils.yyyyMMdd) + "/";

path += DateUtils.getDataString(DateUtils.yyyyMMdd) + "/";

File file = new File(realPath);

if (!file.exists()) {

file.mkdirs();// 创建文件时间子目录

}

if(fileMap != null && !fileMap.isEmpty()){

for (Map.Entry<String, MultipartFile> entity : fileMap.entrySet()) {

MultipartFile mf = entity.getValue();// 获取上传文件对象

String fileName = mf.getOriginalFilename();// 获取文件名

String swfName = PinyinUtil.getPinYinHeadChar(oConvertUtils.replaceBlank(FileUtils.getFilePrefix(fileName)));// 取文件名首字母作为SWF文件名

String extend = FileUtils.getExtend(fileName);// 获取文件扩展名

String noextfilename=DateUtils.getDataString(DateUtils.yyyymmddhhmmss)+StringUtil.random(8);//自定义文件名称

String myfilename=noextfilename+"."+extend;//自定义文件名称

String savePath = realPath + myfilename;// 文件保存全路径CgUploadController

write2Disk(mf, extend, savePath);

TSAttachment attachment = new TSAttachment();

attachment.setId(UUID.randomUUID().toString().replace("-", ""));

attachment.setAttachmenttitle(fileName.substring(0,fileName.lastIndexOf(".")));

attachment.setCreatedate(new Timestamp(new Date().getTime()));

attachment.setExtend(extend);

attachment.setRealpath(path + myfilename);

String globalSwfTransformFlag = ResourceUtil.getConfigByName("swf.transform.flag");

if("true".equals(globalSwfTransformFlag) && !FileUtils.isPicture(extend)){

attachment.setSwfpath( path + FileUtils.getFilePrefix(myfilename) + ".swf");

SwfToolsUtil.convert2SWF(savePath);

}

systemService.save(attachment);

attributes.put("url", path + myfilename);

attributes.put("name", fileName);

attributes.put("swfpath", attachment.getSwfpath());

attributes.put("fileid", attachment.getId());

}

}

ajaxJson.setAttributes(attributes);

} catch (Exception e) {

e.printStackTrace();

ajaxJson.setSuccess(false);

ajaxJson.setMsg(e.getMessage());

}

return ajaxJson;

}

MultipartFile mf = entity.getValue();// 获取上传文件对象

String fileName = mf.getOriginalFilename();// 获取文件名

String swfName = PinyinUtil.getPinYinHeadChar(oConvertUtils.replaceBlank(FileUtils.getFilePrefix(fileName)));// 取文件名首字母作为SWF文件名

String extend = FileUtils.getExtend(fileName);// 获取文件扩展名

String noextfilename=DateUtils.getDataString(DateUtils.yyyymmddhhmmss)+StringUtil.random(8);//自定义文件名称

String myfilename=noextfilename+"."+extend;//自定义文件名称

String savePath = realPath + myfilename;// 文件保存全路径CgUploadController

write2Disk(mf, extend, savePath);

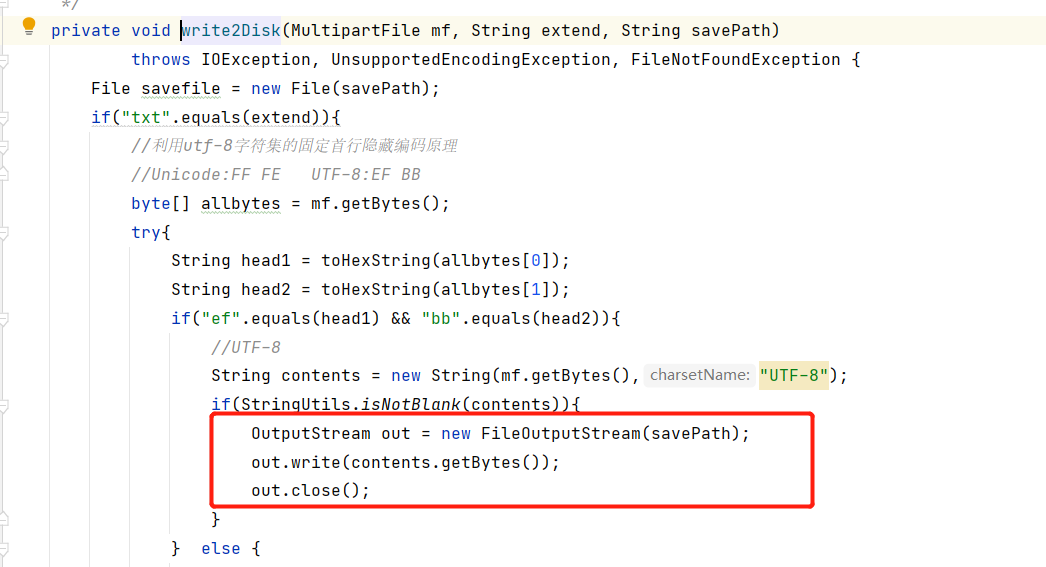

write2Disk函数用的是FileOutputStream文件输出流

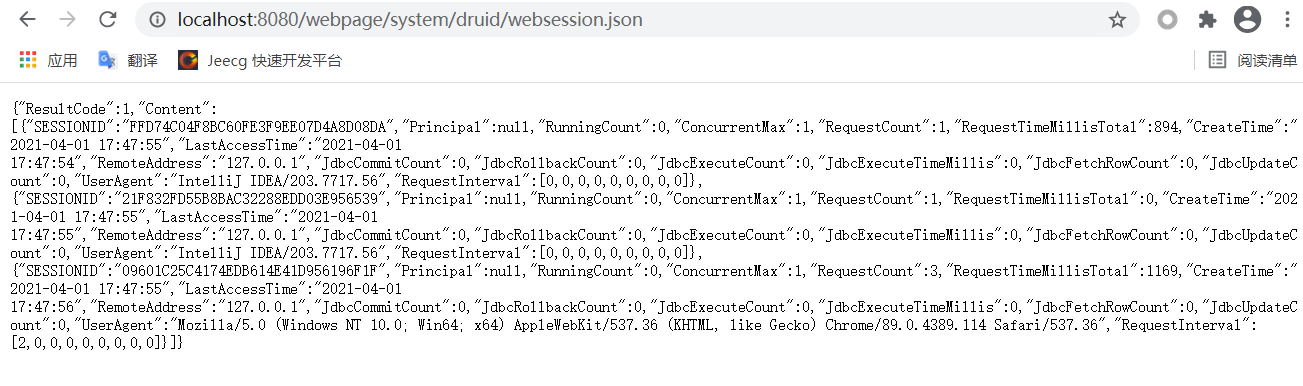

- 由于需要登陆才能上传,所以这里附上一个未授权漏洞

http://localhost:8080/webpage/system/druid/websession.json

JEECG代码审计之文件上传的更多相关文章

- 2020/1/30 PHP代码审计之文件上传漏洞

0x00 漏洞简介 文件上传漏洞是指用户上传了一个可执行的脚本文件,并通过此脚本文件获得了执行服务器端命令的能力.这种攻击是最为直接和有效的,"文件上传"本身是没有问题,有问题的是 ...

- 代码审计之XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- [代码审计]eyoucms前台未授权任意文件上传

0x00 背景 来公司差不多一年了,然而我却依旧没有转正.约莫着转正也要到九月了,去年九月来的,实习,转正用了一年.2333 废话不多说了,最近有其他的事要忙,很久没有代码审计了.难的挖不了,浅的没意 ...

- [代码审计]XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- 【代码审计】XYHCMS V3.5文件上传漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】UKCMS_v1.1.0 文件上传漏洞分析

0x00 环境准备 ukcms官网:https://www.ukcms.com/ 程序源码下载:http://down.ukcms.com/down.php?v=1.1.0 测试网站首页: 0x0 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】BootCMS v1.1.3 文件上传漏洞分析

0x00 环境准备 BootCMS官网:http://www.kilofox.net 网站源码版本:BootCMS v1.1.3 发布日期:2016年10月17日 程序源码下载:http://w ...

随机推荐

- JUC学习笔记(一)

1.什么是 JUC 1.1.JUC简介 在 Java 中,线程部分是一个重点,本篇文章说的 JUC 也是关于线程的.JUC 就是 java.util .concurrent 工具包的简称.这是一个处理 ...

- 第3篇-CallStub新栈帧的创建

在前一篇文章 第2篇-JVM虚拟机这样来调用Java主类的main()方法 中我们介绍了在call_helper()函数中通过函数指针的方式调用了一个函数,如下: StubRoutines::cal ...

- 建立局域网内使用的CentOS7源

建立局域网内使用的CentOS7源 by 无若 1. 在CentOS下建立匿名的FTP访问服务 CentOS 7下安装配置pure-ftpd,并使用匿名用户登录 Pure-FTPd是Linux上 ...

- 【动画消消乐|CSS】083.纯CSS实现卡通齿轮效果

前言 Hello!小伙伴! 非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出- 自我介绍 ଘ(੭ˊᵕˋ)੭ 昵称:海轰 标签:程序猿|C++选手|学生 简介:因C语言结识编程,随后转入计 ...

- netty系列之:自定义编码解码器

目录 简介 自定义编码器 自定义解码器 添加编码解码器到pipeline 计算2的N次方 总结 简介 在之前的netty系列文章中,我们讲到了如何将对象或者String转换成为ByteBuf,通过使用 ...

- 手把手和你一起实现一个Web框架实战——EzWeb框架(五)[Go语言笔记]Go项目实战

手把手和你一起实现一个Web框架实战--EzWeb框架(五)[Go语言笔记]Go项目实战 代码仓库: github gitee 中文注释,非常详尽,可以配合食用 本篇代码,请选择demo5 中间件实现 ...

- Android WorkManager工作约束,延迟与查询工作

WorkManager工作约束,延迟与查询工作 本文可能会混用"工作"与"任务"这两个词. 本文例子使用Kotlin 准备一个工作类(任务)UploadWork ...

- C#多线程---线程池的工作者线程

一.线程池简介 创建和销毁线程是一个要耗费大量时间的过程,太多的线程也会浪费内存资源,所以通过Thread类来创建过多的线程反而有损于性能,为了改善这样的问题 ,.net中就引入了线程池. 线程池形象 ...

- jQuery中的事件(八):on()、off()、bind()、unbind()、one()、hover()、hide()、show()、offset()等

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN"> <html> <hea ...

- JDBC基础篇(MYSQL)——通过JDBC连接数据库的三种方式

package day01_jdbc; import java.sql.Connection; import java.sql.Driver; import java.sql.DriverManage ...