Kubernetes-Service介绍(二)-服务发现

前言

本篇是Kubernetes第九篇,大家一定要把环境搭建起来,看是解决不了问题的,必须实战。

Kubernetes系列文章:

Kubernetes介绍 Kubernetes环境搭建 Kubernetes-kubectl介绍 Kubernetes-Pod介绍(-) Kubernetes-Pod介绍(二)-生命周期 Kubernetes-Pod介绍(三)-Pod调度 Kubernetes-Pod介绍(四)-Deployment Kubernetes-Service介绍(一)-基本概念

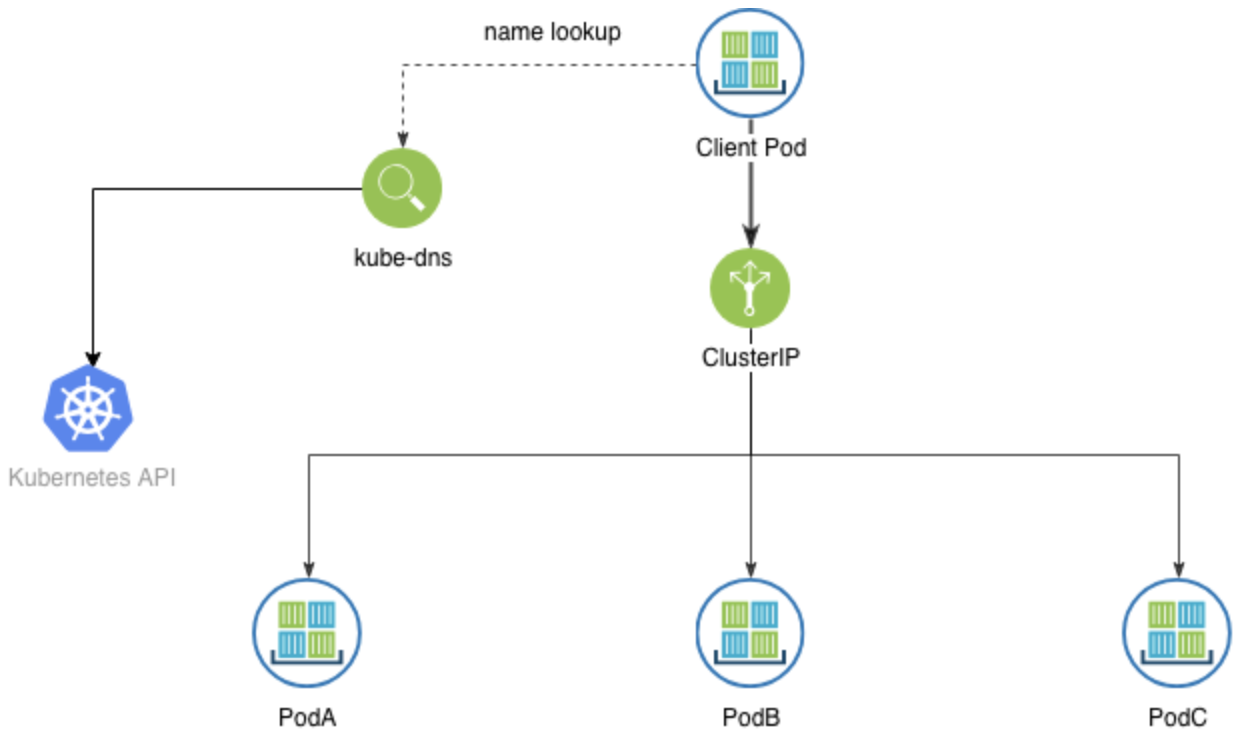

服务发现

Kubernetes提供两种客户端以固定方式获取后端访问地址的方式:环境变量和DNS方式。

环境变量

该实验以上文中的nginx-deployment.yaml和nginx-service.yaml为基础;

新建一个Pod资源,文件名为nginx-pod.yaml;

apiVersion: v1

kind: Pod

metadata:

name: nginx-deployment

spec:

containers:

- name: nginx

image: nginx:latest

resources:

limits:

memory: "128Mi"

cpu: "500m"

ports:

- containerPort: 80

启动该资源;

kubectl apply -f nginx-pod.yaml

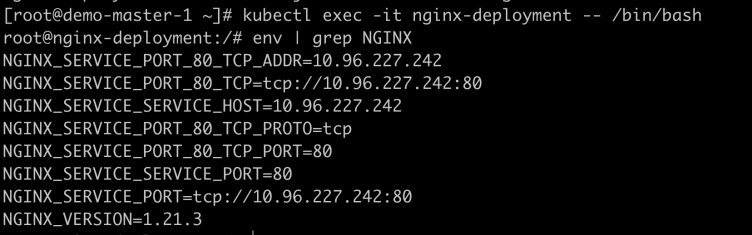

进入容器内部,查看系统的环境变量;

#进入容器内部

kubectl exec -it nginx-deployment -- /bin/bash

#查看环境变量

env | grep NGINX

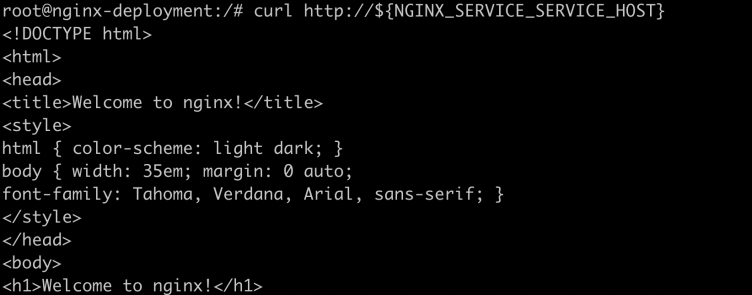

通过环境变量访问服务信息;

curl http://${NGINX_SERVICE_SERVICE_HOST}

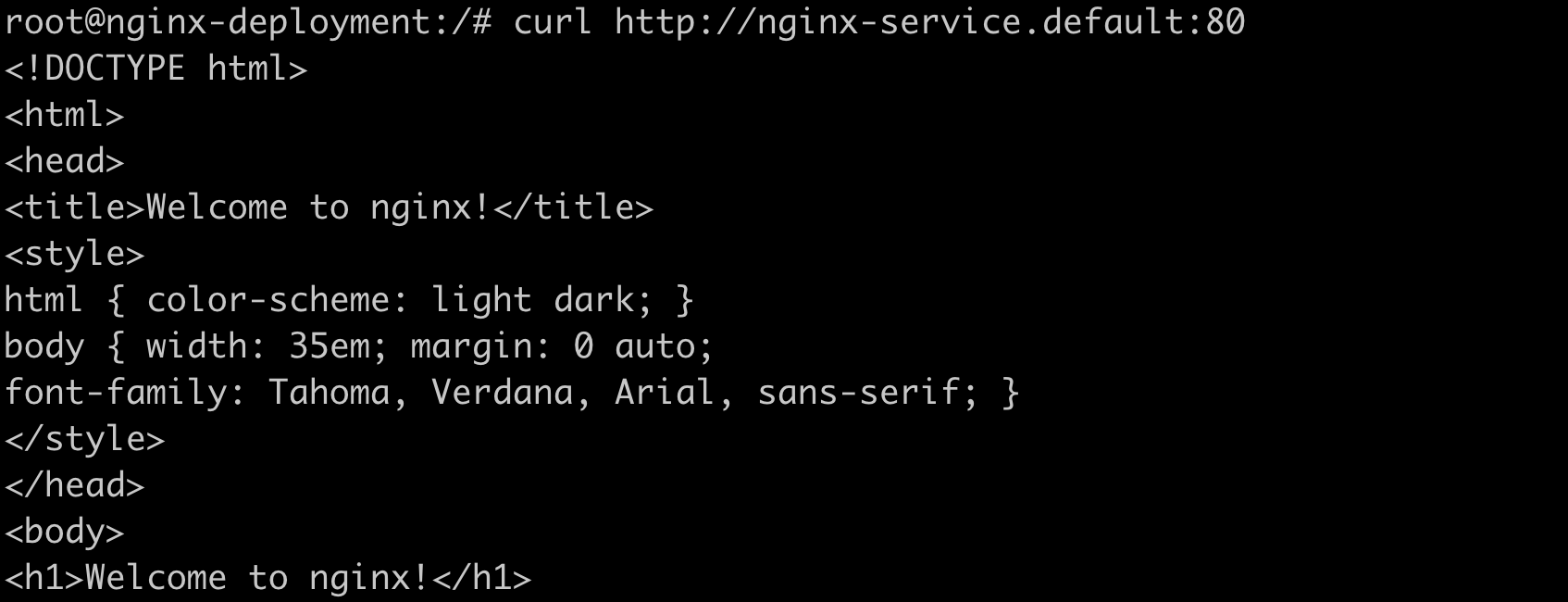

DNS方式

通过DNS解析方式在容器内部访问;

curl http://nginx-service.default.svc.cluster.local

相比于环境变量来说,DNS域名格式的Service名称提供的稳定、不变的访问地址,可以简化客户端的应用配置,是Kubernetes推荐的方式。当Service以DNS形式进行访问的时候,需要在集群中存在一个DNS服务器来完成域名到ClusterIP的地址解析工作,kubeadm在初始化的时候已经完kube-dns的安装,这个里要注意一个问题,就是使用busybox解析Service时候,最新版本是有问题的,我采用了1.28.3版本,对于服务中心中是否安装kube-dns可以通过以下方式检查:

#检查deployment

kubectl get deployment --namespace=kube-system

#检查service

kubectl get services --namespace=kube-system

Service在Kubernetes中遵守DNS命名规范,Service的DNS域名表示方法为servicename.namespace.svc.clusterdomain,其中servicename为服务名称,namespace为所在的名空间,clusterdomain为Kubernetes中集群设置的域名后缀,此外如果Service定义中设置了名称,该端口会拥有一个DNS域名,在DNS服务器中保存格式为:_portname._protocol.servicename.namespace.svc.clusterdomain,其值为端口号的数值。

Pod的DNS相关特征

Pod作为集群中提供服务的实体,也可以设置DNS域名,Kubernetes为Pod使用的DNS策略提供很多种方式。

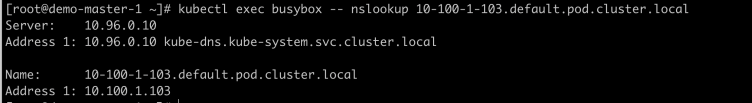

Pod的DNS

对于Pod来说,Kubernetes会为其设置一个pod-ip.namespace.pod.cluster-domain格式的DNS域名,其中Pod的IP需要使用-替换.,我们通过nslookup来证明一下;

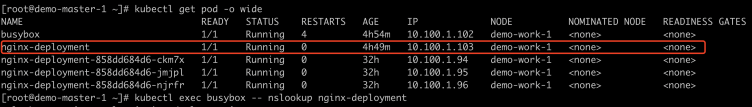

查看Pod的IP信息,我们使用niginx-deployment的Pod为案例;

kubectl get pod -o wide

使用nslookup进行验证;

kubectl exec busybox -- nslookup 10-100-1-103.default.pod.cluster.local

对于Deployment和Daement类型的创建的Pod来说,Kubernetes会为每个Pod设置一个DNS域名,格式为pod-ip.deployment-name/daement-name.namespace.svc.cluster-domain,Pod的IP也需要使用-替换.

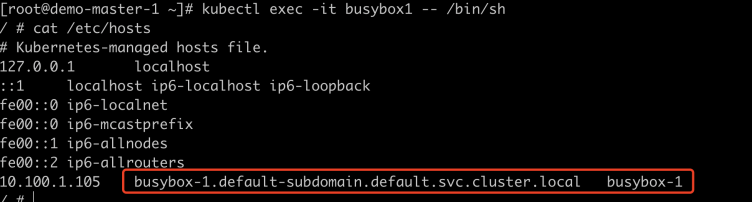

为Pod设置hostname和subdomain

当前,创建Pod时其主机名取自Pod的metadata.name,在定义Pod的yaml文件中包含一个可选的 hostname 字段,可以用来指定Pod的主机名。 当这个字段被设置时,它将优先于Pod的名字成为该 Pod 的主机名。此外还有一个字段subdomain 字段,可以用来指定 Pod的子域名。

删除所有Pod;

kubectl delete -f nginx-pod.yaml

创建busybox-headless-service.yaml文件,这里Headless Service与Pod子域名保持一致,这样子DNS服务器才会自动创建响应的DNS记录;

apiVersion: v1

kind: Service

metadata:

name: default-subdomain

spec:

selector:

name: busybox

clusterIP: None

ports:

- name: foo # 实际上不需要指定端口号

port: 1234

targetPort: 1234

创建nginx-pod.yaml文件;

apiVersion: v1

kind: Pod

metadata:

name: busybox1

labels:

name: busybox

spec:

hostname: busybox-1

subdomain: default-subdomain

containers:

- image: busybox:1.28.3

command:

- sleep

- "3600"

name: busybox

创建资源;

kubectl apply -f busybox-headless-service.yaml

kubectl apply -f busybox-pod1.yaml

进入Pod检查DNS是否写入,其他Pod就可以通过busybox-1.default-subdomain.default.svc.cluster.local来访问该Pod;

kubectl exec -it busybox1 -- /bin/sh

cat /etc/hosts

Pod的DNS策略

Kubernetes可以通过Pod中dnsPolicy属性指定DNS相关策略,目前支持以下四种策略:

Default: 继承Pod所在的节点的域名解析设置;

ClusterFirst: 优先使用Kubernetes提供的DNS服务(CoreDNS),将无法解析域名转发到系统配置的DNS服务器;

ClusterFirstWithHostNet:适用于以hostNetWork方式运行的Pod;

None:忽略Kubernetes提供的DNS配置,采用自定义的配置方式;

Pod自定义DNS配置

Kubernetes可以通过Pod的dnsConfig属性来自定义DNS相关配置,同时必须指定dnsPolicy为None。

自定义DNS可以在dnsConfig指定以下属性:

nameservers: 用于域名解析DNS服务列表,最多可以设置3个,当 Pod的dnsPolicy设置为none时, 列表必须至少包含一个 IP 地址。配置的nameserver列表与系统自动设置的nameserver自动合并去重;

searches: 用于域名搜索的DNS域名后缀,最多设置6个,也会与系统自动设置的search列表合并去重;

options:配置其他可选的DNS参数,以name或者name/value的形式表示,系统也会自动设置option列表合并去重;

结束

欢迎大家点点关注,点点赞!

Kubernetes-Service介绍(二)-服务发现的更多相关文章

- spring-cloud 学习二 服务发现

注册中心服务发现的例子 添加module pom文件如下 <?xml version="1.0" encoding="UTF-8"?> <pr ...

- Kubernetes - 配置Nginx-Ingress 作为服务发现

添加 Kubernetes ConfigMap配置来自定义端口与服务的映射关系 配置文件, 有二个在默认空间下web服务和api服务分别映射到自定义端口 9001, 9002 apiVersion: ...

- Istio技术与实践02:源码解析之Istio on Kubernetes 统一服务发现

前言 文章Istio技术与实践01: 源码解析之Pilot多云平台服务发现机制结合Pilot的代码实现介绍了Istio的抽象服务模型和基于该模型的数据结构定义,了解到Istio上只是定义的服务发现的接 ...

- Kubernetes 服务发现

目录 什么是服务发现? 环境变量 DNS 服务 Linux 中 DNS 查询原理 Kubernetes 中 DNS 查询原理 调试 DNS 服务 存根域及上游 DNS 什么是服务发现? 服务发现就是一 ...

- asp.net core系列 61 Ocelot 构建服务发现简单示例

一.概述 Ocelot允许指定服务发现提供程序,如Consul或Eureka. 这二个中间件是用来实现:服务治理或秒服务发现,服务发现查找Ocelot正在转发请求的下游服务的主机和端口.目前Ocelo ...

- Ocelot(三)- 服务发现

Ocelot(三)- 服务发现 作者:markjiang7m2 原文地址:https://www.cnblogs.com/markjiang7m2/p/10907856.html 源码地址:https ...

- 开源服务发现项目Zookeeper,Doozer,Etcd

这篇文章是Jason Wilder对于常见的服务项目发现Zookeeper.Doozer,Etcd所写的一篇博客,其原文地址例如以下:Open-Source Service Discovery. 服务 ...

- SpringCloud接入EDAS——服务发现篇

旁白 很久没有写技术文章了,最近不是写水文就是写小说.说到底,还是最近很少研究技术的缘故,已经到了江郎才尽的地步了. 不过,LZ无意间看到自己团队的小伙伴写的一些文章,觉得还是不错的,于是便动了心思, ...

- k8s服务发现和负载均衡(转)

原文 http://m635674608.iteye.com/blog/2360095 kubernetes中如何发现服务 如何发现pod提供的服务 如何使用kube-dns发现服务 servic ...

随机推荐

- 浅谈C#更改令牌ChangeToken

前言 在上篇文章浅谈C#取消令牌CancellationTokenSource一文中我们讲解了CancellationTokenSource,它的主要功能就是分发一个令牌,当我取消令牌我可以进行一些回 ...

- GUI编程路线

基本路线

- jq的选择器中带有特殊符号无法获取元素

因项目需要,将元素id命名为数组(array[i].string) 使用jq去获取该id的元素时,返回的是个undefined.即jq获取不到该元素,因为该元素中的id含有特殊字符"[&qu ...

- Maven专题3——生命周期与插件

三套生命周期 Maven有3套相互独立的生命周期,用户可以调用某个生命周期的阶段,而不会对其他生命周期产生影响. 每个生命周期包含一些有先后顺序的阶段,后面的阶段依赖于前面的阶段,意味着用户调用后面的 ...

- AtCoder Regular Contest 069 D - Menagerie 枚举起点 模拟递推

arc069.contest.atcoder.jp/tasks/arc069_b 题意:一堆不明身份的动物排成一圈,身份可能是羊或狼,羊一定说实话,狼一定说假话.大家各自报自己的两边是同类还是不同类, ...

- PTA面向对象程序设计6-3 面积计算器(函数重载)

实现一个面积计算器,它能够计算矩形或长方体的面积. 函数接口定义: int area(int x, int y); int area(int x, int y, int z); 第一个函数计算长方形的 ...

- 基于React和GraphQL的黛梦设计与实现

写在前面 这是笔者在中秋无聊写着玩的,假期闲暇之余憋出来的帖子.麻雀虽小,但五脏俱全,涉及到的方方面面还是蛮全的.所以就设计了一个黛梦(demo)------ 打通了GraphQL的接口与前端交互的流 ...

- symfony的几个请求变量和方法

请求变量 // 全部变量 $request->query->all(); // 指定变量 $request->query->get('abc'); 请求方式 $request- ...

- 小程序跳转H5及其他页面

一.小程序和公众号 答案是:可以相互关联. 在微信公众号里可以添加小程序. 图片有点小,我把文字打出来吧: 可关联已有的小程序或快速创建小程序.已关联的小程序可被使用在自定义菜单和模版消息等场景中. ...

- Java基础系列(1)- JDK、JRE、JVM

Java三大版本(Write Once:Run Anywhere) JavaSE:标准版 JavaME:嵌入式开发 JavaEE:E企业级开发 JDK.JRE.JVM JDK是开发工具包 JRE是编译 ...